Doctor Web: panoramica sull'attività di virus per dispositivi mobili a giugno 2022

26 luglio 2022

Durante il mese scorso gli analisti di virus dell'azienda Doctor Web hanno rilevato sullo store di app Google Play decine di programmi malevoli. Tra cui i trojan pubblicitari, i falsi programmi utilizzati da truffatori, i programmi per il furto di informazioni riservate e altri ancora.

LE PRINCIPALI TENDENZE DI GIUGNO

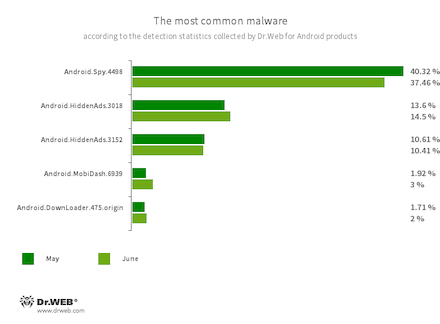

- Calo dell'attività del trojan Android.Spy.4498

- Calo dell'attività dei trojan pubblicitari

- Rilevamento di un gran numero di programmi malevoli su Google Play

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.Spy.4498

- Trojan che ruba il contenuto delle notifiche da altre applicazioni. Oltre a ciò, scarica altri programmi e suggerisce agli unteti di installarli, nonché può visualizzare varie finestre di dialogo.

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Trojan progettati per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri programmi malevoli. Infiltrandosi su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.MobiDash.6939

- Un programma trojan che visualizza annunci invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

- Android.DownLoader.475.origin

- Trojan che carica altri programmi malevoli e software inutili. Può nascondersi in applicazioni apparentemente innocue che vengono distribuite attraverso lo store di app Google Play o siti malevoli.

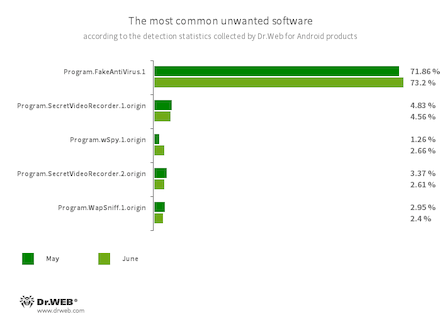

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che imitano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Rilevamento di varie versioni di un'applicazione progettata per la ripresa di foto e video in background tramite le fotocamere integrate di dispositivi Android. Questa applicazione può funzionare in modo impercettibile consentendo di disattivare le notifiche sulla ripresa, nonché cambiare con quelle false l'icona dell'app e la sua descrizione. Tali funzionalità la rendono potenzialmente pericolosa.

- Program.wSpy.1.origin

- Spyware commerciale progettato per il monitoraggio nascosto dei proprietari di dispositivi Android. Consente di leggere la corrispondenza dell'utente (messaggi in popolari programmi di messaggistica istantanea ed SMS), ascoltare l'ambiente, tracciare la posizione del dispositivo, monitorare la cronologia del browser, ottenere l'accesso alla rubrica e ai contatti, alle fotografie e ai video, fare screenshot e scattare fotografie con la fotocamera del dispositivo, nonché possiede una funzionalità keylogger.

- Program.WapSniff.1.origin

- Programma per l'intercettazione di messaggi nel programma di messaggistica WhatsApp.

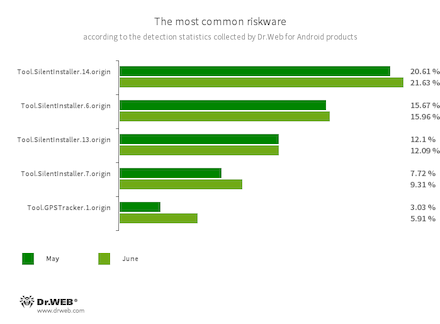

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire i file apk senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.GPSTracker.1.origin

- Piattaforma software specializzata progettata per il monitoraggio nascosto della posizione e degli spostamenti degli utenti. Può essere incorporata in varie applicazioni e giochi.

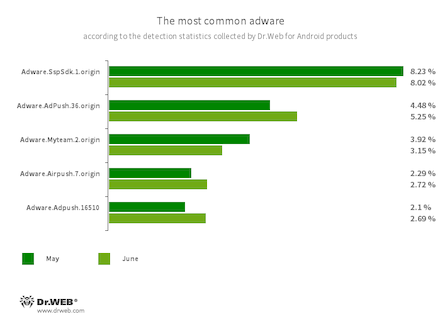

Moduli software che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiose pubblicità su dispositivi mobili. A seconda della famiglia e della versione, sono in grado di mostrare annunci in modalità a schermo intero bloccando le finestre di altre applicazioni, visualizzare varie notifiche, creare scorciatoie e caricare siti web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Myteam.2.origin

- Adware.Airpush.7.origin

Minacce su Google Play

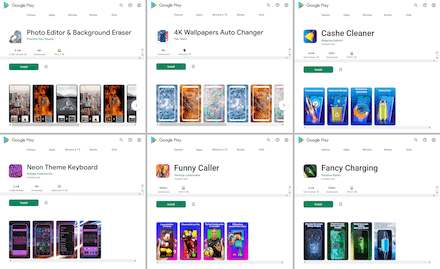

A giugno il laboratorio dei virus dell'azienda Doctor Web ha rilevato sullo store di app Google Play circa 30 trojan pubblicitari Android.HiddenAds di cui il numero totale di download ha superato 9.890.000. Tra di essi c'erano sia nuovi campioni della famiglia (Android.HiddenAds.3168, Android.HiddenAds.3169, Android.HiddenAds.3171, Android.HiddenAds.3172 e Android.HiddenAds.3207) e sia nuove varianti di un trojan già conosciuto, Android.HiddenAds.3158, di cui abbiamo parlato nella nostra panoramica di maggio.

Tutti essi erano incorporati nei più svariati programmi: editor di immagini, tastiere su schermo, utility di sistema, applicazioni per chiamate, programmi per il cambio dell'immagine di sfondo della schermata iniziale e altri ancora.

Di seguito è riportata la lista dei nomi dei programmi in cui erano nascosti questi trojan:

- Photo Editor: Beauty Filter (gb.artfilter.tenvarnist)

- Photo Editor: Retouch & Cutout (de.nineergysh.quickarttwo)

- Photo Editor: Art Filters (gb.painnt.moonlightingnine)

- Photo Editor - Design Maker (gb.twentynine.redaktoridea)

- Photo Editor & Background Eraser (de.photoground.twentysixshot)

- Photo & Exif Editor (de.xnano.photoexifeditornine)

- Photo Editor - Filters Effects (de.hitopgop.sixtyeightgx)

- Photo Filters & Effects (de.sixtyonecollice.cameraroll)

- Photo Editor : Blur Image (de.instgang.fiftyggfife)

- Photo Editor : Cut, Paste (de.fiftyninecamera.rollredactor)

- Emoji Keyboard: Stickers & GIF (gb.crazykey.sevenboard)

- Neon Theme Keyboard (com.neonthemekeyboard.app)

- Neon Theme - Android Keyboard (com.androidneonkeyboard.app)

- Cashe Cleaner (com.cachecleanereasytool.app)

- Fancy Charging (com.fancyanimatedbattery.app)

- FastCleaner: Cashe Cleaner (com.fastcleanercashecleaner.app)

- Call Skins - Caller Themes (com.rockskinthemes.app)

- Funny Caller (com.funnycallercustomtheme.app)

- CallMe Phone Themes (com.callercallwallpaper.app)

- InCall: Contact Background (com.mycallcustomcallscrean.app)

- MyCall - Call Personalization (com.mycallcallpersonalization.app)

- Caller Theme (com.caller.theme.slow)

- Caller Theme (com.callertheme.firstref)

- Funny Wallpapers - Live Screen (com.funnywallpapaerslive.app)

- 4K Wallpapers Auto Changer (de.andromo.ssfiftylivesixcc)

- NewScrean: 4D Wallpapers (com.newscrean4dwallpapers.app)

- Stock Wallpapers & Backgrounds (de.stockeighty.onewallpapers)

- Notes - reminders and lists (com.notesreminderslists.app)

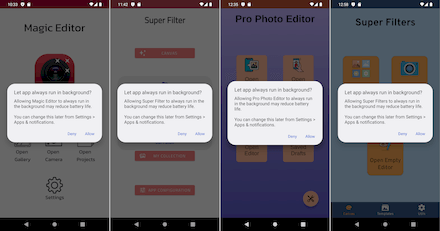

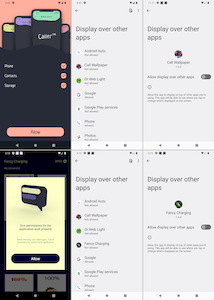

Per visualizzare annunci, una parte di essi cerca di ottenere il permesso di visualizzazione di finestre sopra altri programmi, il resto di inserirsi nella lista delle eccezioni della funzione risparmio batteria. Per rendere più difficile per gli utenti l'ulteriore rilevamento degli "intrusi", i trojan nascondono le proprie icone nella lista delle applicazioni installate della schermata iniziale o le sostituiscono con icone meno appariscenti. Ad esempio, con un'icona con il nome "SIM Toolkit", con la selezione della quale viene avviato, invece dell'applicazione originale, un software di sistema per la gestione della scheda SIM.

Esempi di come questi trojan cercano di ottenere l'accesso alle funzioni richieste:

Esempio di cambio dell'icona di una delle applicazioni malevole:

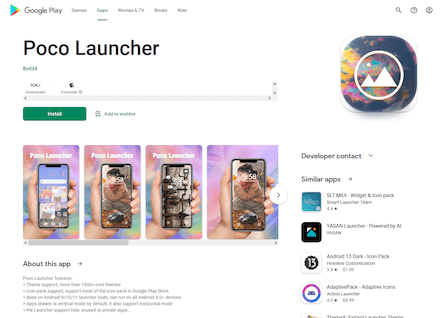

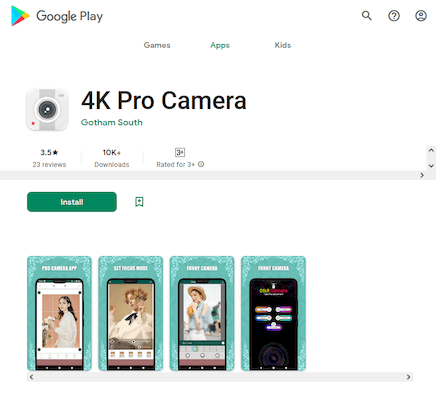

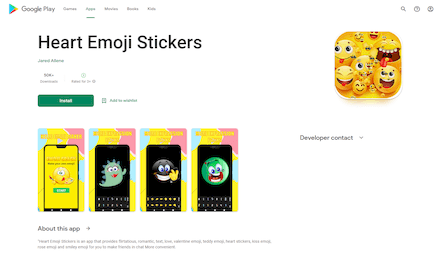

Oltre a ciò, i nostri specialisti hanno rilevato ennesimi trojan della famiglia Android.Joker, che sono in grado di caricare ed eseguire codice arbitrario, nonché iscrivere gli utenti a servizi digitali a pagamento alla loro insaputa. Uno di essi era nascosto in un'applicazione di avvio Poco Launcher, un altro in un'applicazione fotocamera 4K Pro Camera; il terzo in una raccolta di sticker Heart Emoji Stickers. Sono stati aggiunti al database dei virus Dr.Web come Android.Joker.1435, Android.Joker.1461 e Android.Joker.1466 rispettivamente.

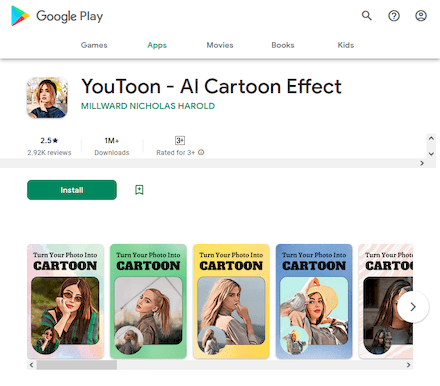

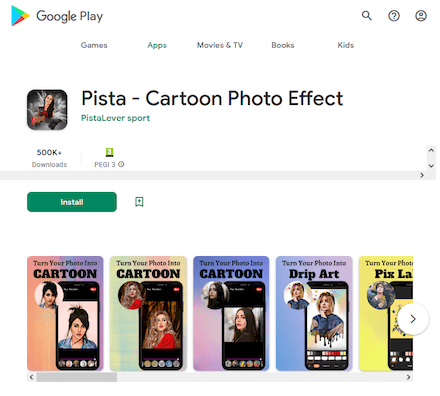

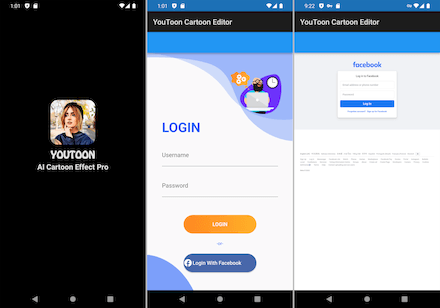

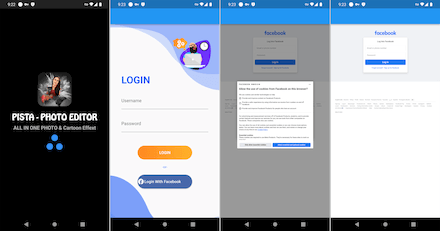

Tra le minacce rilevate c'erano anche nuove applicazioni malevole della famiglia Android.PWS.Facebook, che sono state chiamate Android.PWS.Facebook.149 e Android.PWS.Facebook.151. Rubavano i dati che servono per hackerare account Facebook. Entrami i trojan venivano distribuiti con il pretesto di programmi di fotoritocco. Il primo sotto le apparenze di un programma con il nome YouToon - AI Cartoon Effect, il secondo come Pista - Cartoon Photo Effect.

Dopo l'avvio, suggerivano alle potenziali vittime di accedere al proprio account e quindi caricavano una pagina di autenticazione Facebook standard. Quindi intercettavano i dati di autenticazione e li trasmettevano ai malintenzionati.

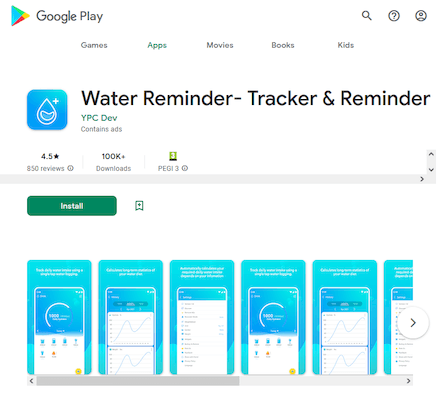

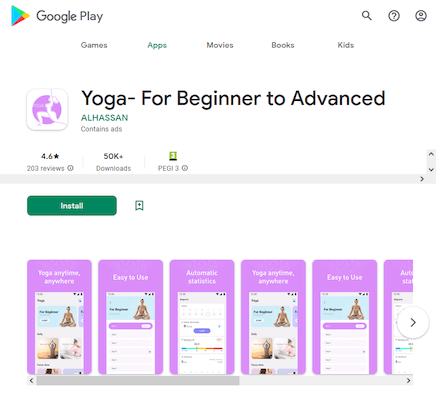

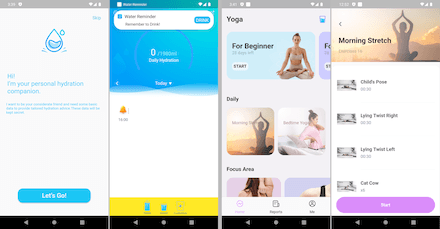

Inoltre, gli specialisti Doctor Web hanno rilevato un trojan denominato Android.Click.401.origin. Si nascondeva in Water Reminder- Tracker & Reminder, un programma che ricorda la necessità di bere abbastanza liquidi, e in Yoga- For Beginner to Advanced, un programma di insegnamento dello yoga. Entrambi i programmi erano completamente operativi, per cui gli utenti non avevano motivo di sospettare in essi una minaccia.

Questo trojan decifra ed esegue il suo componente malevolo principale situato tra le sue risorse (Android.Click.402.origin secondo la classificazione dell'antivirus Dr.Web), il quale carica di nascosto vari siti in WebView. Quindi questo componente simula le azioni degli utenti cliccando in automatico su vari elementi interattivi situati su siti: banner e link pubblicitari.

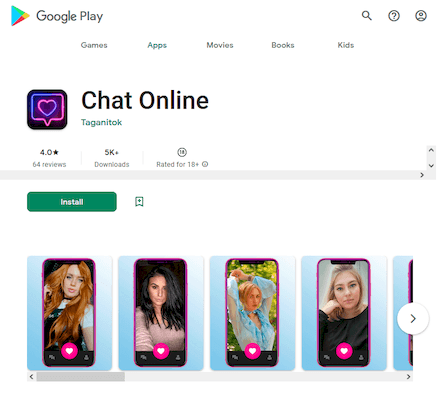

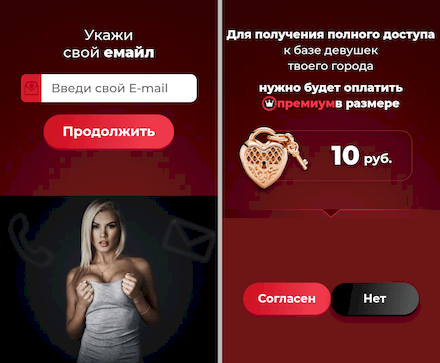

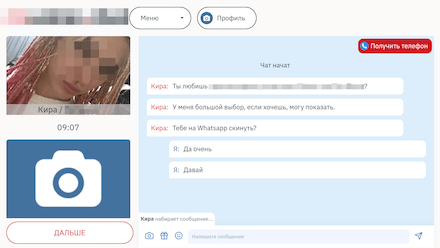

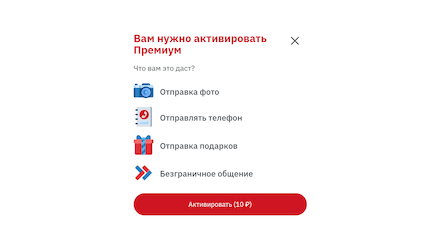

Un'altra minaccia rilevata è stata una falsa applicazione per la comunicazione online, Chat Online, diverse varianti della quale sono state aggiunte al database del virus Dr.Web come Android.FakeApp.963 e Android.FakeApp.964.

Il trojan non contiene le funzionalità dichiarate. Carica solamente vari siti web, inclusi quelli fraudolenti. Su alcuni siti viene simulato il processo di registrazione in servizi di incontri online. Alle potenziali vittime vengono chiesti un numero di cellulare, un indirizzo email e altri dati personali. In seguito queste informazioni possono finire sul mercato nero ed essere utilizzate da truffatori.

Su altri siti viene simulato un dialogo con veri utenti, dopodiché viene chiesto di pagare un accesso premium per continuare la "comunicazione". Il consenso a questo da parte dell'utente può portare non solo a un singolo addebito di una determinata somma o all'iscrizione a un servizio a pagamento non richiesto, ma anche alla perdita di tutto il denaro se i cybercriminali otterranno i dati della carta di credito.

L'azienda Doctor Web ha trasferito le informazioni sulle minacce rilevate alla società Google. Al momento della pubblicazione di questa panoramica, una parte delle applicazioni malevole era ancora disponibile per il download.

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati