Doctor Web: panoramica sull'attività di virus per dispositivi mobili a settembre 2022

31 ottobre 2022

I malintenzionati di nuovo utilizzavano ampiamente le utility specializzate che consentono di avviare software senza installarli. Oltre a questo, gli utenti hanno continuato a imbattersi in varie applicazioni spia.

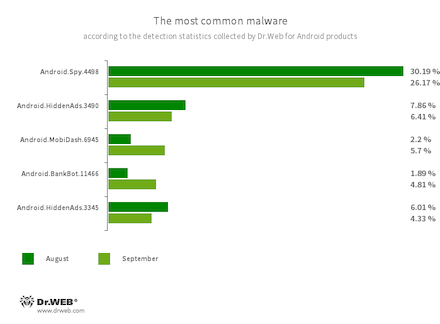

Il programma trojan Android.Spy.4498, che ruba informazioni dalle notifiche da altre applicazioni, veniva rilevato sui dispositivi Android il 32,72% in meno rispetto ad agosto. Il mese scorso esso ha rappresentato poco più di un quarto di tutti i rilevamenti di applicazioni malevole.

Durante il mese di settembre gli specialisti dell'azienda Doctor Web hanno rilevato nuove minacce sullo store Google Play. Tra di esse sono programmi falsificazioni impiegati in vari schemi fraudolenti, nonché software spia.

PRINCIPALI TENDENZE DI SETTEMBRE

- Calo dell'attività del programma trojan Android.Spy.4498

- Calo dell'attività dei trojan pubblicitari

- Aumento del numero di rilevamenti delle applicazioni contenenti moduli pubblicitari indesiderati

- Comparsa di nuove minacce informatiche sullo store di app Google Play

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.Spy.4498

- Trojan che ruba il contenuto delle notifiche da altre applicazioni. Oltre a ciò, scarica altri programmi e suggerisce agli unteti di installarli, nonché può visualizzare varie finestre di dialogo.

- Android.HiddenAds.3490

- Android.HiddenAds.3345

- Trojan progettati per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri programmi malevoli. Infiltrandosi su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.BankBot.11466

- Rilevamento di applicazioni malevole protette dal software packer ApkProtector. Tra di esse possono esserci trojan bancari, spyware e altri software malevoli.

- Android.MobiDash.6945

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

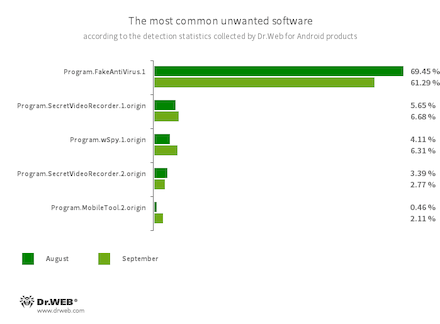

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che imitano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Rilevamento di varie versioni di un'applicazione progettata per la ripresa di foto e video in background tramite le fotocamere integrate di dispositivi Android. Questa applicazione può funzionare in modo impercettibile consentendo di disattivare le notifiche sulla ripresa, nonché cambiare con quelle false l'icona dell'app e la sua descrizione. Tali funzionalità la rendono potenzialmente pericolosa.

- Program.wSpy.1.origin

- Program.MobileTool.2.origin

- Applicazioni che consentono di monitorare i proprietari di dispositivi Android e possono essere utilizzati per il cyberspionaggio. A seconda della versione e della variante, sono in grado di eseguire diverse azioni. Ad esempio, controllare la posizione dei dispositivi, raccogliere dati sulla corrispondenza SMS e sulle conversazioni sui social, copiare documenti, foto e video, intercettare telefonate e l'ambiente ecc.

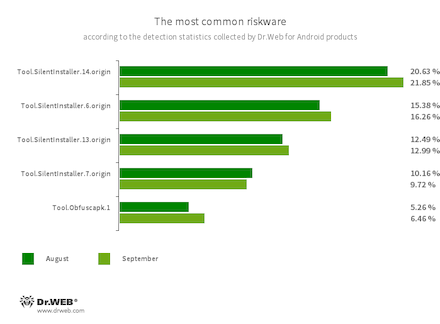

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire i file apk senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Obfuscapk.1

- Rilevamento di applicazioni protette tramite l'utility di offuscamento Obfuscapk. Questa utility viene utilizzata per modificare e offuscare automaticamente il codice sorgente di applicazioni Android per complicarne il reverse engineering. I malintenzionati la impiegano per proteggere programmi malevoli e altri programmi pericolosi dal rilevamento dagli antivirus.

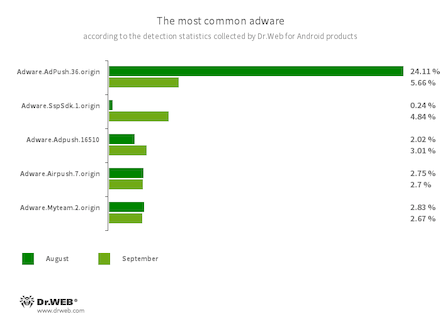

Moduli software che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiose pubblicità su dispositivi mobili. A seconda della famiglia e della versione, sono in grado di mostrare annunci in modalità a schermo intero bloccando le finestre di altre applicazioni, visualizzare varie notifiche, creare scorciatoie e caricare siti web.

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

- Adware.Myteam.2.origin

Minacce su Google Play

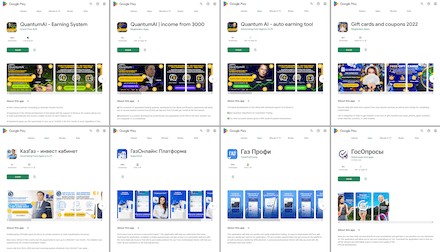

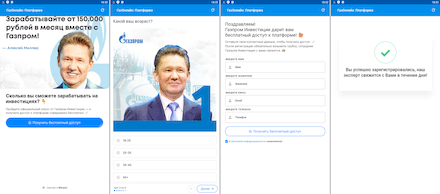

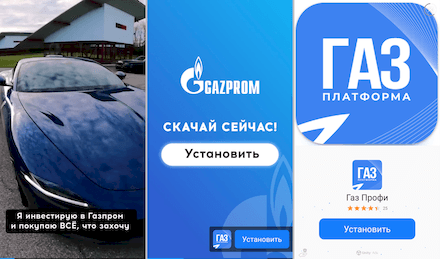

A settembre sullo store Google Play sono stati rilevati nuovi programmi malevoli falsificazioni le cui funzionalità non corrispondevano a quelle dichiarate. I malintenzionati tramite di essi realizzavano vari schemi fraudolenti e attaccavano utenti da diversi paesi. Così, le applicazioni trojan Android.FakeApp.1005, Android.FakeApp.1007, Android.FakeApp.1011 e Android.FakeApp.1012 venivano distribuite sotto le sembianze di programmi con i quali gli utenti presumibilmente potrebbero aumentare la propria alfabetizzazione finanziaria, investire in progetti di petrolio e gas, ottenere l'accesso a sistemi di trading automatizzati, nonché servizi di guadagno online. Tra di esse erano applicazioni chiamate QuantumAI | income from 3000, QuantumAI - Earning System, Quantum AI - auto earning tool, "КазГаз - инвест кабинет" (KazGaz - invest cabinet), "ГосОпросы" (GosOprosy), "ГазОнлайн: Платформа" (GazOnlain: Platforma), nonché "Газ Профи" (Gaz Profi) e Gift cards and coupons 2022.

Alcune di esse erano orientate agli utenti russi, altre — agli utenti di lingua russa del Kazakistan e dei paesi dell'Unione Europea. I trojan caricavano siti fraudolenti su cui alle potenziali vittime veniva suggerito di creare un account per poter "accedere" a un determinato servizio. A questo scopo, gli utenti dovevano indicare i loro dati personali: il nome, il cognome, l'indirizzo email e il numero di cellulare. In alcuni casi, loro veniva chiesto di indicare anche il codice monouso che loro veniva inviato per SMS. Dopo la "registrazione", gli utenti venivano reindirizzati su un altro sito dubbio o vedevano un messaggio che l'operazione è stata eseguita con successo e verranno presto contattati da un "responsabile" o "esperto". Allo stesso tempo, le informazioni fornite venivano trasmesse a persone sconosciute le quali in seguito potevano utilizzarle a propria discrezione. Tra l'altro, anche per organizzare attacchi di phishing, o per venderle ad agenzie pubblicitarie o al mercato nero.

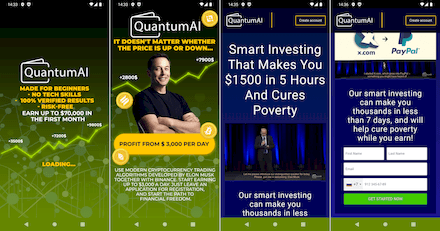

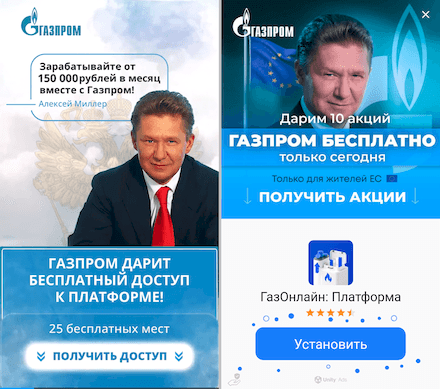

Esempi di funzionamento di tali false applicazioni:

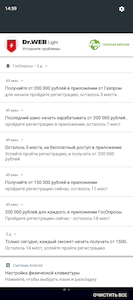

Inoltre, per attirare l'attenzione degli utenti, alcuni di questi trojan mostravano periodicamente notifiche con falsi messaggi. Ad esempio, con promesse di ingenti guadagni, nonché bonus e regali ai clienti, o con avvisi su un presunto numero limitato di posti rimanenti per la registrazione.

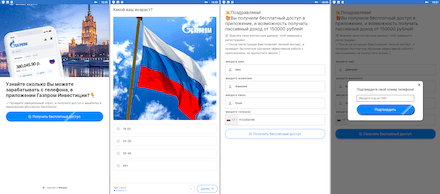

Per raggiungere un pubblico più ampio, i cybercriminali pubblicizzavano questi trojan in applicazioni di terzi attraverso i sistemi pubblicitari in esse integrati. La pubblicità sotto forma di banner e video a schermo intero in alcuni casi poteva essere rivolta a un target mirato. Ad esempio, agli utenti di lingua russa europei cui veniva suggerito di installare un'applicazione che presumibilmente consentirebbe di ottenere gratuitamente azioni di una grande compagnia petrolifera e del gas russa.

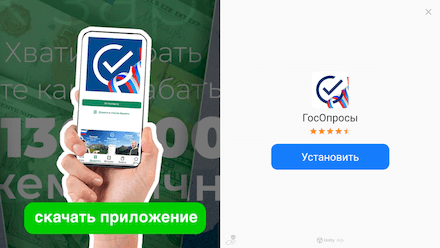

Esempi di annunci pubblicitari che aiutavano a diffondere i falsi programmi:

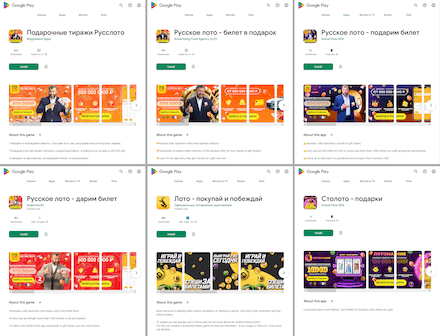

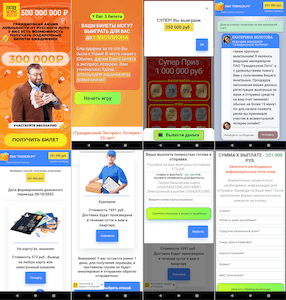

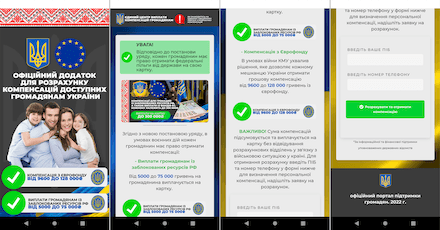

I programmi trojan Android.FakeApp.1006, Android.FakeApp.1008, Android.FakeApp.1009, Android.FakeApp.1010, Android.FakeApp.1019, nonché alcune varianti di Android.FakeApp.1007 venivano distribuiti dai malintenzionati tra i proprietari di dispostivi Android russi e ucraini. Tramite di essi, gli utenti potrebbero presumibilmente ottenere biglietti lotto gratuiti e partecipare a un'estrazione a premi, o trovare informazioni su sussidi e bonus statali e chiederne l'ottenimento.

In realtà, i trojan caricavano siti fraudolenti contenenti informazioni false. Su di essi veniva simulata sia un'estrazione di lotterie che un processo di ricerca e domanda di sussidi. Per "ottenere" le vincite e i bonus statali, le potenziali vittime dei truffatori dovevano indicare i loro dati personali. Inoltre, loro veniva chiesto di pagare una commissione o tassa per il "trasferimento" del denaro o per una "consegna" dei soldi tramite corriere. Le informazioni fornite dagli utenti (compresi i dati della carta di credito) e la somma pagata finivano nelle mani dei malintenzionati, mentre le vittime stesse non ricevevano nessun bonus o premio promesso.

Esempi di funzionamento di queste applicazioni trojan:

Oltre a questo, i nostri specialisti hanno individuato nuovi moduli pubblicitari indesiderati i quali secondo la classificazione dell'azienda Doctor Web sono stati denominati Adware.AdNoty.1 e Adware.AdNoty.2. Questi moduli possono essere incorporati in vari software. Periodicamente visualizzano notifiche che pubblicizzano, come esempio, giochi e programmi. Al clic su tali notifiche, nel browser del dispositivo Android vengono caricati siti web in conformità alla lista dei link pubblicitari impostata nella configurazione degli adware.

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati