Doctor Web: panoramica sull'attività di virus in III trimestre 2024

1 ottobre 2024

Sui dispositivi Android le minacce più diffuse sono stati i trojan impiegati per scopi fraudolenti Android.FakeApp, i trojan pubblicitari Android.HiddenAds e i programmi malevoli possedenti funzionalità varie Android.Siggen. Inoltre, ad agosto i nostri specialisti hanno scoperto un nuovo trojan, Android.Vo1d, che ha infettato quasi 1.300.000 box TV con sistema operativo Android. Oltre a questo, il laboratorio dei virus Doctor Web ha individuato durante il III trimestre numerose nuove minacce sullo store di app Google Play.

Principali tendenze di III trimestre

- Le applicazioni pubblicitarie sono rimaste le minacce più spesso rilevate.

- Nel traffico email malevolo come prima predominavano gli script malevoli.

- È stata rilevata un'infezione di oltre 1.000.000 di box TV su base Android con il backdoor Android.Vo1d.

- Sono state registrate nuove minacce sullo store di app Google Play.

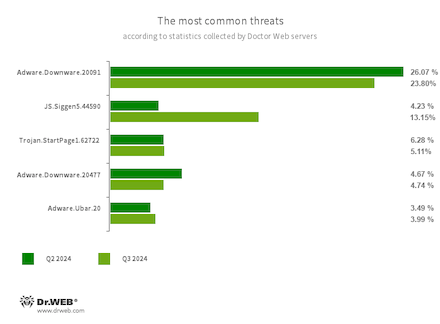

Secondo i dati del servizio delle statistiche Doctor Web

Minacce più diffuse di III trimestre:

- Adware.Downware.20091

- Adware.Downware.20477

- Adware utilizzato come installer intermedio di software pirata.

- JS.Siggen5.44590

- Codice malevolo aggiunto a una libreria JavaScript pubblica es5-ext-main. Visualizza un messaggio specifico se il pacchetto è installato su un server con un fuso orario di città russe.

- Trojan.StartPage1.62722

- Programma malevolo che sostituisce furtivamente la pagina iniziale nelle impostazioni del browser.

- Adware.Ubar.20

- Un client torrent che installa software indesiderati sul dispositivo.

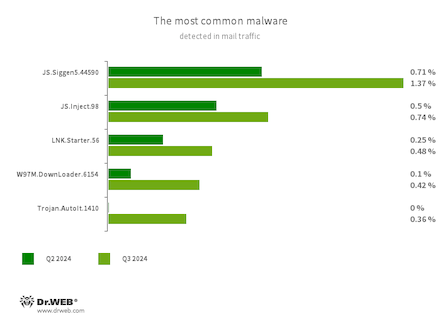

Statistiche sulle applicazioni malevole nel traffico email

- JS.Siggen5.44590

- Codice malevolo aggiunto a una libreria JavaScript pubblica es5-ext-main. Visualizza un messaggio specifico se il pacchetto è installato su un server con un fuso orario di città russe.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Incorporano uno script malevolo nel codice HTML di pagine web.

- LNK.Starter.56

- Rilevamento di una scorciatoia appositamente formata che viene distribuita tramite unità rimovibili e, per fuorviare gli utenti, ha l'icona di un disco. Alla sua apertura, vengono avviati script VBS malevoli da una directory nascosta situata sulla stessa unità della scorciatoia.

- W97M.DownLoader.6154

- Famiglia di trojan downloader che utilizzano vulnerabilità in documenti Microsoft Office. Sono studiati per scaricare altri programmi malevoli sul computer attaccato.

- Trojan.AutoIt.1410

- Rilevamento di una versione impacchettata del programma trojan Trojan.AutoIt.289 scritto nel linguaggio di script AutoIt. Viene distribuita come parte di un gruppo di diverse applicazioni malevole: un miner di criptovalute, un backdoor e un modulo per la propagazione autonoma. Trojan.AutoIt.289 esegue varie azioni malevole che ostacolano il rilevamento del payload principale.

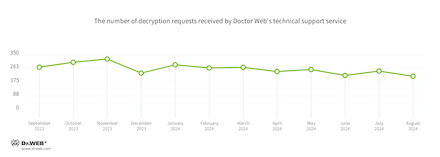

Ransomware di criptazione

Nel III trimestre 2024, rispetto al II trimestre, è diminuito del 15,73% il numero di richieste per la decriptazione di file interessati da trojan ransomware di criptazione.

Dinamica del numero di richieste di decriptazione pervenute al servizio di supporto tecnico Doctor Web:

Ransomware di criptazione più diffusi di III trimestre:

- Trojan.Encoder.35534 — 19.38%

- Trojan.Encoder.3953 — 9.42%

- Trojan.Encoder.38200 — 3.99%

- Trojan.Encoder.26996 — 2.89%

- Trojan.Encoder.35067 — 2.72%

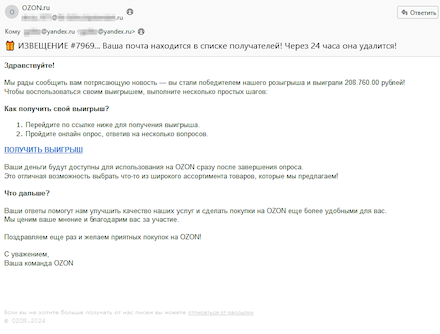

Frode online

Durante il III trimestre 2024 i truffatori online hanno continuato a distribuire le email spam con link a vari siti di phishing. Ad esempio, gli utenti di lingua russa di nuovo dovevano affrontare i messaggi presumibilmente inviati a nome dei noti negozi online. In alcuni messaggi gli utenti venivano invitati a partecipare ad un'estrazione a premi od ottenere un regalo. Cliccando i link in tali email, le potenziali vittime andavano a siti truffa sui quali loro veniva chiesto di pagare una commissione per "ricevere" il premio o la vincita in questione.

I truffatori, presumibilmente a nome del negozio online, suggeriscono alla potenziale vittima di "ricevere la vincita" di 208.760 rubli

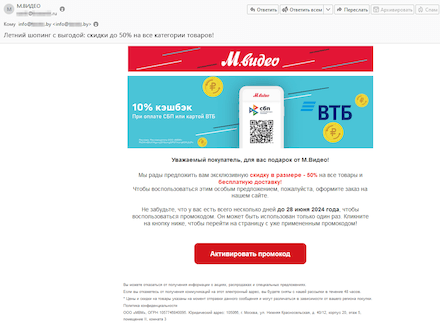

In altre email agli utenti presumibilmente aspetterebbe uno sconto sull'acquisto di merci in un grande negozio di elettronica. I link da questi messaggi portavano a un sito falsificato, progettato nello stile della vera risorsa internet del venditore. Facendo un "ordine" su questo sito, le potenziali vittime dovevano fornire i propri dati personali, nonché i dati di una carta bancaria.

Email truffaldina che suggerisce di "attivare il codice promo" per l'acquisto di prodotti di elettronica

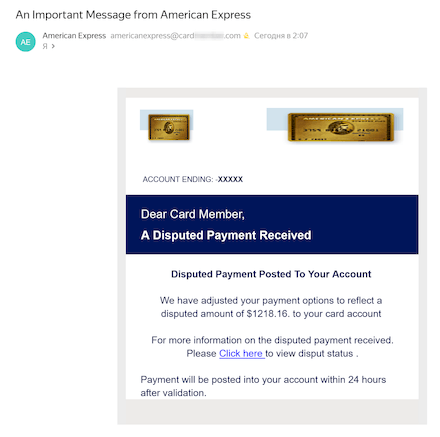

Rimangono popolari tra i truffatori i messaggi spam a tema finanziario. Così, i malintenzionati inviavano email indesiderate per la "conferma" della ricezione di cospicui trasferimenti di denaro. Un esempio di tale email mirata agli utenti di lingua inglese è presentato di seguito. Il link in essa contenuto portava a un modulo di phishing di accesso all'account del cliente bancario esteriormente somigliante a quello sul vero sito dell'istituto di credito.

All'utente viene chiesto di confermare la presunta ricezione di $1218,16 USA.

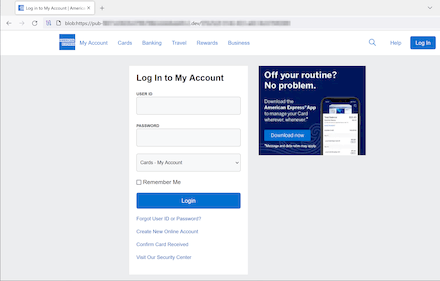

Il sito di phishing di banca spacciato dai truffatori per quello vero

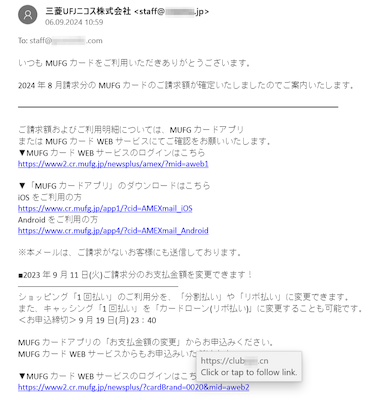

Tra le email indesiderate destinate al pubblico giapponese i nostri specialisti hanno registrato le ennesime false notifiche di istituzioni creditizie — ad esempio, con informazioni sugli addebiti su carta bancaria per un mese. In uno di questi messaggi i truffatori hanno mascherato un link a un sito di phishing: gli utenti vedevano nel testo della mail i link ai veri indirizzi del sito di una banca, ma il clic su di essi reindirizzava a una risorsa internet fraudolenta.

Tutti i link nella mail in realtà portano al sito di phishing

Gli utenti di lingua francese (in particolare, da Belgio) si imbattevano in email di phishing che li informavano sul "blocco" dei loro conti bancari. Per "sbloccare" i conti, gli utenti venivano chiesti di utilizzare il link fornito il quale in realtà portava al sito dei imbroglioni.

I truffatori intimidiscono le potenziali vittime con l'account bancario “bloccato”

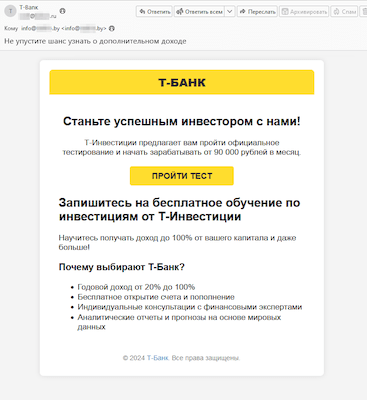

E tra gli utenti da Russia di nuovo venivano attivamente distribuite le email spam in cui le potenziali vittime venivano invitate, presumibilmente a nome di note banche, a diventare investitori. I link in questi messaggi indesiderati portano ai siti fraudolenti dove agli visitatori, con il pretesto dell'ottenimento dell'accesso ai servizi web di investimento, vengono chiesti i loro dati personali.

L'utente, presumibilmente a nome della banca, viene invitato a fare un test e diventare investitore

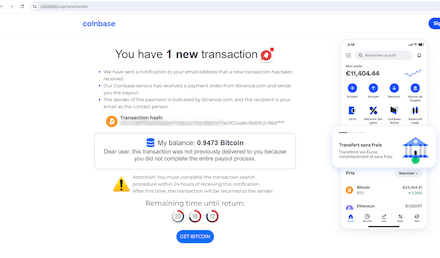

Allo stesso tempo, gli analisti internet Doctor Web hanno identificato nuovi siti di phishing mirati ai proprietari di criptovalute. Così, su uno di essi, i visitatori, presumibilmente a nome di un grande scambio di criptovalute, venivano informati su un trasferimento Bitcoin non consegnato. Per "completare" la transazione, alle potenziali vittime veniva chiesto di pagare una "commissione". Naturalmente, gli utenti non ricevevano alcuna criptovaluta — invece, davano ai truffatori i propri beni.

Il sito fraudolento comunica che per l'utente presumibilmente ci sarebbe un trasferimento Bitcoin non ricevuto

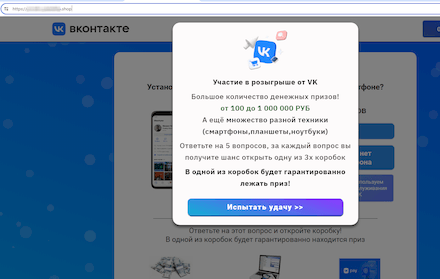

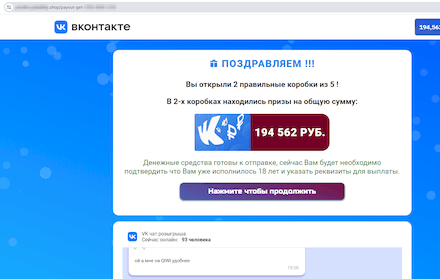

Inoltre, sono stati rilevati siti di phishing che imitavano l'aspetto esteriore del social "VKontakte". I visitatori dei siti venivano invitati a partecipare a una certa estrazione a premi aprendo a questo scopo diverse scatole con regali virtuali. Dopo che le potenziali vittime aprivano le scatole "giuste" e presumibilmente avrebbero vinto una grossa somma di denaro, il sito chiedeva loro di pagare una commissione per ricevere la "vincita".

Il sito fraudolento invita gli utenti a "tentare la fortuna"

L'utente avrebbe presumibilmente vinto un premio di 194.562 rubli

Software malevoli e indesiderati per dispositivi mobili

Secondo le statistiche di rilevamento di Dr.Web Security Space per dispositivi mobili, nel III trimestre 2024 sui dispositivi protetti il più spesso venivano rilevati i programmi malevoli Android.FakeApp, che i malintenzionati utilizzano in vari schemi di frode. I secondi per la diffusione sono stati i trojan pubblicitari Android.HiddenAds. Alla terza posizione si sono collocati i trojan Android.Siggen.

Nel periodo passato i nostri specialisti hanno individuato numerose nuove minacce sullo store di app Google Play. Tra queste sono varianti diverse dei trojan Android.FakeApp e Android.HiddenAds. Oltre a questo, è stato registrato un attacco ai box TV con sistema operativo Android — un backdoor, Android.Vo1d, ha infettato circa 1.300.000 dispositivi appartenenti a utenti da 197 paesi. Collocava i propri componenti nell'area di sistema dei set top box e su comando dei malintenzionati poteva scaricare e installare impercettibilmente programmi di terzi.

Eventi più importanti relativi alla sicurezza "mobile" in III trimestre:

- scoperta del backdoor Android.Vo1d che ha infettato oltre un milione di box TV

- alta attività dei programmi malevoli Android.FakeApp

- alta attività dei trojan pubblicitari Android.HiddenAds,

- comparsa di nuove minacce sullo store di app Google Play.

Per maggiori informazioni sulla situazione di virus per dispositivi mobili nel III trimestre 2024 leggete la nostra panoramica.