Doctor Web: panoramica sull'attività di virus per dispositivi mobili in II trimestre 2025

1 luglio 2025

È stato notato un aumento dell'attività dei trojan bancari Android.Banker — del 73,15% rispetto al trimestre precedente. Contemporaneamente alcune altre famiglie venivano rilevate meno frequentemente; ad esempio, Android.BankBot — del 37,19%, e Android.SpyMax — del 19,14%.

Ad aprile i nostri analisti dei virus hanno segnalato una campagna per il furto di criptovalute a proprietari di smartphone Android. Nel suo ambito i malintenzionati hanno inserito un trojan, Android.Clipper.31, nel firmware di una serie di dispositivi economici, nascondendolo in una versione alterata dell'applicazione WhatsApp. Questo programma malevolo intercetta i messaggi inviati e ricevuti nell'app di messaggistica, cerca in essi indirizzi di portafogli delle criptovalute Tron ed Ethereum, e li sostituisce con indirizzi appartenenti ai truffatori. Il trojan occulta la sostituzione furtiva, e gli utenti dei dispositivi infetti vedono in tali messaggi i portafogli "giusti". Inoltre, Android.Clipper.31 invia a un server remoto tutte le immagini di jpg, png e jpeg al fine di cercare in esse le frasi mnemoniche per i portafogli crypto delle vittime.

Lo stesso mese abbiamo raccontato di un trojan spia mirato a militari russi. Il programma malevolo chiamato Android.Spy.1292.origin era nascosto in una delle versioni alterate del software cartografico Alpine Quest. Veniva distribuito sia attraverso un falso canale Telegram dell'app, appartenente ai malintenzionati, e sia su uno dei cataloghi di applicazioni Android russi. Android.Spy.1292.origin trasmetteva agli attaccanti vari dati riservati. Tra questi: account dell'utente, suo numero di cellulare, contatti della rubrica, informazioni sulla geolocalizzazione del dispositivo, nonché quelle sui file archiviati su di esso. Su comando dei malintenzionati il trojan poteva rubare file specificati. In particolare, ai malintenzionati interessavano documenti riservati trasmessi tramite i popolari servizi di messaggistica, nonché il file di log delle localizzazioni del programma Alpine Quest.

Oltre a ciò, nel periodo di osservazione passato, il laboratorio dei virus dell'azienda Doctor Web ha individuato ennesime minacce sullo store di app Google Play. Tra queste erano vari trojan, nonché i software pubblicitari indesiderati.

Principali tendenze di II trimestre

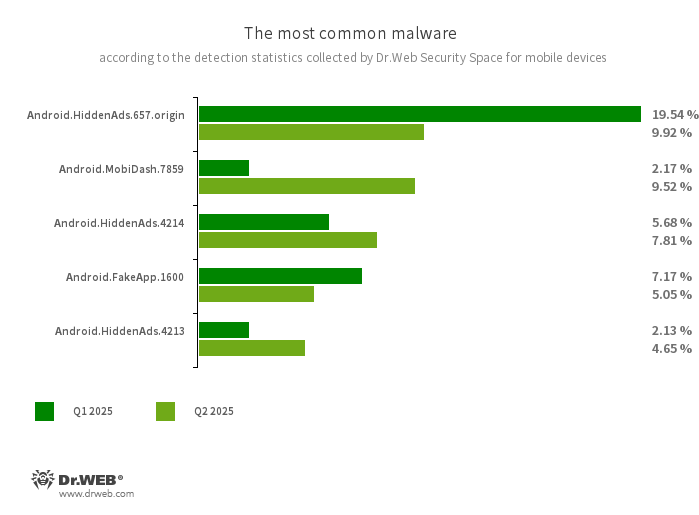

- Calata l'attività dei trojan pubblicitari Android.HiddenAds

- Aumentata l'attività dei trojan pubblicitari Android.MobiDash

- Trojan bancari Android.Banker rilevati più frequentemente sui dispositivi protetti, rispetto al trimestre precedente

- Sceso il numero di attacchi delle famiglie di trojan bancari Android.BankBot e Android.SpyMax

- Nei firmware di una serie di smartphone Android economici rilevato un trojan per il furto di criptovalute

- Malintenzionati distribuivano un trojan che spiava militari russi

- Nuove minacce rilevate sullo store di app Google Play

Secondo i dati di Dr.Web Security Space per dispositivi mobili

- Android.HiddenAds.657.origin

- Android.HiddenAds.4214

- Android.HiddenAds.4213

- Programmi trojan per la visualizzazione di pubblicità invadenti. I campioni della famiglia Android.HiddenAds spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri software malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.MobiDash.7859

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

- Android.FakeApp.1600

- Programma trojan che carica il sito web specificato nelle sue impostazioni. Le varianti conosciute di questa applicazione malevola caricano un sito di casinò online.

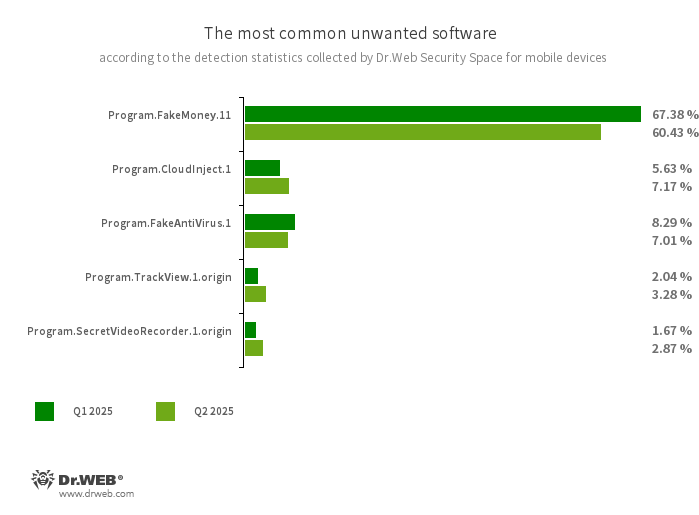

- Program.FakeMoney.11

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Questi programmi simulano l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Di solito hanno una lista dei sistemi di pagamento e delle banche più popolari attraverso cui presumibilmente sarebbe possibile trasferire i premi. Ma anche quando gli utenti riescono ad accumulare la somma sufficiente per il prelievo, non ricevono i pagamenti promessi. Con questo record vengono rilevati anche altri software indesiderati basati sul codice di tali programmi.

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e l'omonima utility Android (aggiunta al database dei virus Dr.Web come Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione dei programmi, al modificatore compare la possibilità di gestirli in remoto: bloccarli, visualizzare dialoghi configurabili, tracciare l'installazione e la rimozione di altri software ecc.

- Program.FakeAntiVirus.1

- Rilevamento di programmi pubblicitari che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.TrackView.1.origin

- Rilevamento di un'applicazione che consente di monitorare gli utenti attraverso i dispositivi Android. Utilizzando questo programma, i malintenzionati possono rilevare la posizione dei dispositivi di destinazione, utilizzare la fotocamera per registrare video e scattare foto, effettuare l'ascolto tramite il microfono, creare registrazioni audio ecc.

- Program.SecretVideoRecorder.1.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di registrazione, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità lo rendono potenzialmente pericoloso.

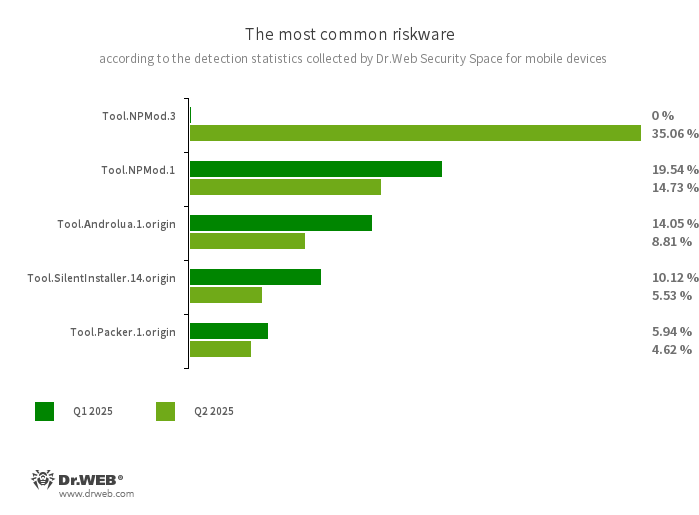

- Tool.NPMod.3

- Tool.NPMod.1

- Rilevamento di applicazioni Android modificate tramite l'utility NP Manager. In tali programmi è incorporato un modulo speciale che consente di aggirare il controllo della firma digitale dopo la loro modifica.

- Tool.Androlua.1.origin

- Rilevamento di una serie di versioni potenzialmente pericolose di un framework specializzato per lo sviluppo di programmi Android nel linguaggio di programmazione di scripting Lua. La logica principale di applicazioni Lua è situata in script corrispondenti che sono cifrati e vengono decifrati dall'interprete prima dell'esecuzione. Spesso questo framework di default chiede l'accesso a un gran numero di autorizzazioni di sistema per il funzionamento. Come risultato, gli script Lua eseguiti attraverso di esso sono in grado di effettuare varie azioni malevole in base alle autorizzazioni ricevute.

- Tool.SilentInstaller.14.origin

- Piattaforma software potenzialmente pericolosa che consente alle applicazioni di avviare i file APK senza la loro installazione. Questa piattaforma crea un ambiente di esecuzione virtuale nel contesto delle applicazioni in cui è incorporata. I file APK avviati tramite di esse possono funzionare come se facessero parte di tali programmi e ricevere automaticamente le stesse autorizzazioni.

- Tool.Packer.1.origin

- Utility packer specializzata per la protezione di applicazioni Android dalla modifica e dal reverse engineering. Non è malevola, ma può essere utilizzata per la protezione di programmi sia innocui che trojan.

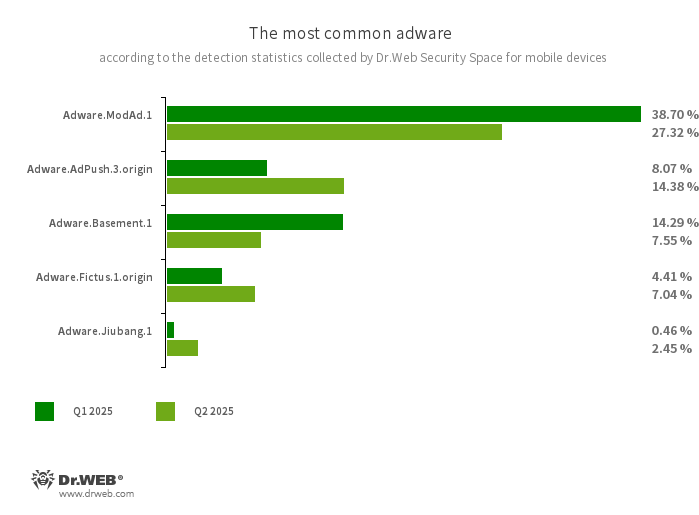

- Adware.ModAd.1

- Rilevamento di alcune versioni modificate (mods) dell'app di messaggistica WhatsApp, nelle funzionalità delle quali è incorporato un codice per caricare i link di destinazione tramite web view durante l'utilizzo dell'app. Da questi indirizzi internet viene eseguito il reindirizzamento verso i siti pubblicizzati — ad esempio, casinò online e scommesse, siti per adulti.

- Adware.AdPush.3.origin

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.Basement.1

- Applicazioni che visualizzano annunci pubblicitari indesiderati che spesso portano a siti malevoli e truffaldini. Hanno una base di codice comune con i programmi indesiderati Program.FakeMoney.11.

- Adware.Fictus.1.origin

- Modulo adware che i malintenzionati incorporano in versioni clone di popolari giochi e programmi Android. Viene integrato in programmi tramite un packer specializzato net2share. Le copie di software create in questo modo vengono distribuite attraverso diversi store di app e dopo l'installazione visualizzano pubblicità indesiderate.

- Adware.Jiubang.1

- Software pubblicitario indesiderato per dispositivi Android, che durante l'installazione di applicazioni visualizza un banner con programmi raccomandati per l'installazione.

Minacce su Google Play

Durante il II trimestre 2025 gli analisti dei virus Doctor Web hanno rilevato sullo store di app Google Play diverse decine di minacce, tra cui svariati programmi falsificazione Android.FakeApp. Questi trojan di nuovo venivano attivamente distribuiti sotto le apparenze di applicazioni a tema finanziario, e invece di fornire le funzionalità promesse, potevano caricare siti fraudolenti.

Android.FakeApp.1863 e Android.FakeApp.1859 — esempi di trojan rilevati. Il primo era nascosto nel programma TPAO e mirato agli utenti turchi che venivano invitati a "gestire facilmente i propri depositi e proventi". Il secondo veniva spacciato dai malintenzionati per "assistente per questioni finanziarie" Quantum MindPro, progettato per un pubblico di lingua francese

Un'altra copertura popolare per i simili programmi falsificazione rimangono i giochi. A determinate condizioni, invece di eseguire le funzionalità gioco, essi caricano siti di casinò online e di scommesse.

Android.FakeApp.1840 (Pino Bounce) — uno dei falsi giochi che poteva caricare un sito di casinò online

Oltre a ciò, i nostri specialisti hanno rilevato un software pubblicitario indesiderato Adware.Adpush.21912. Era nascosto in un programma con materiali informativi su criptovalute Coin News Promax. Adware.Adpush.21912 visualizza notifiche, al clic sulle quali viene caricato in una WebView un link impostato dal server di gestione.

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Indicatori di compromissione