Doctor Web: resoconto sui virus a giugno 2016

30 giugno 2016

Il primo mese estivo del 2016 è stato assai caldo per gli specialisti della sicurezza informatica — all'inizio di giugno gli analisti dei virus Doctor Web hanno finito di studiare un nuovo virus bancario Bolik, e in seguito è stato esaminato il trojan pubblicitario "incorporeo" Trojan.Kovter.297. Inoltre, a giugno sono diventati più frequenti gli attacchi agli utenti dei programmi contabili russi. Prima è stata registrata la diffusione di un trojan, scritto nel linguaggio di programmazione incorporato 1С, che lanciava sul computer attaccato un pericoloso cryptolocker. In seguito è stato studiato il trojan-spione Trojan.PWS.Spy.19338 capace di catturare battiture in varie applicazioni, tra cui nei programmi contabili popolari. Inoltre, durante il mese gli analisti dei virus hanno rilevato due volte trojan per la piattaforma mobile Android su Google Play.

Le principali tendenze di giugno

- La comparsa del virus polimorfo bancario Bolik

- La diffusione di un trojan per un'applicazione popolare 1C

- La comparsa del trojan pubblicitario "incorporeo" Trojan.Kovter

- La diffusione del pericoloso trojan-spione Trojan.PWS.Spy.19338

La minaccia del mese

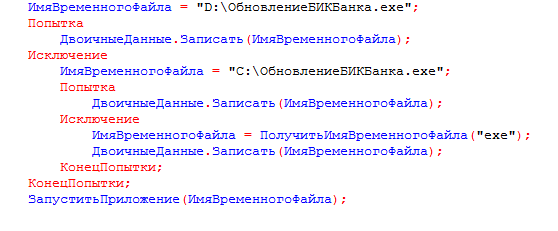

I software della famiglia 1C sono largamente utilizzati nella contabilità delle aziende russe. Anche gli autori dei virus manifestano un interesse verso tali software: gli analisti Doctor Web già incontravano applicazioni malevole scritte nel linguaggio di programmazione incorporato 1C. Il trojan 1C.Drop.1 è diverso da quelle applicazioni per la sua architettura e lo scopo funzionale — è un dropper con piene funzionalità che salva su disco e avvia il pericoloso cryptolocker Trojan.Encoder.567.

Il trojan si diffonde in messaggi di posta elettronica con l'oggetto "Cambiato il BIC della banca" a cui è allegato un file di elaborazione esterna per il programma "1C:Enterprise". Se il destinatario di tale email seguirà le istruzioni suggerite e aprirà questo file nel programma "1C:Enterprise", il trojan invierà una sua copia sugli indirizzi di posta elettronica rilevate nel database dei partner e quindi estrarrà dalle sue risorse, salverà su disco e lancerà il trojan-cryptolocker Trojan.Encoder.567. Questo cryptolocker pericoloso, che ha diverse varianti, cripta file memorizzati sui dischi del computer infetto e richiede un riscatto per la decifratura.

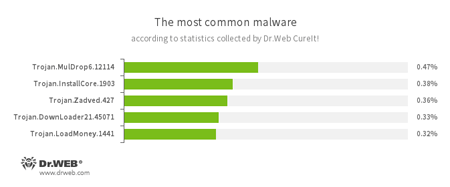

Secondo le statistiche dell'utility di cura dei virus Dr.Web CureIt!

Trojan.MulDrop

Un programma dalla famiglia dei trojan che hanno l'obiettivo di scaricare altri programmi malevoli sul computer infetto.Trojan.InstallCore.1903

Una versione dei programmi che installano applicazioni indesiderate e malevole.Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti.Trojan.DownLoader

Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.

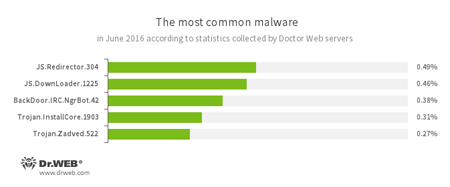

Secondo le informazioni dei server delle statistiche Doctor Web

JS.Redirector

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript, pensati per il re-indirizzamento degli utenti dei browser su altre pagine web.JS.Downloader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript, pensati per il download e l'installazione di altri programmi malevoli sul computer.BackDoor.IRC.NgrBot.42

È un trojan molto diffuso, conosciuto dagli specialisti della sicurezza informatica a partire dal 2011. I programmi malevoli di questa famiglia sono in grado di eseguire sul computer infetto diversi comandi impartiti dai criminali informatici, e vengono gestiti attraverso il protocollo di messaggistica di testo IRC (Internet Relay Chat).Trojan.InstallCore.1903

Una versione dei programmi che installano applicazioni indesiderate e malevole.Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti.

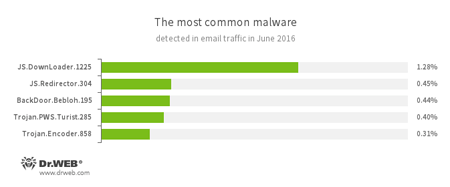

Le statistiche delle applicazioni malevole nel traffico di email

JS.Redirector

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript, pensati per il re-indirizzamento degli utenti dei browser su altre pagine web.JS.Downloader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript, pensati per il download e l'installazione di altri programmi malevoli sul computer.Fa parte di una famiglia dei programmi malevoli che appartengono alla categoria dei trojan bancari. Quest'applicazione rappresenta una minaccia agli utenti dei sistemi di home-banking in quanto consente ai malintenzionati di rubare le informazioni confidenziali intercettando dati inseriti in moduli web nel browser e incorporando falsi moduli nelle pagine web di alcune banche.

Trojan.PWS.Turist

Un programma trojan progettato per il furto di password e altre informazioni riservate, in primo luogo di quelle che servono per accedere ai sistemi di home-banking (anche nei casi quando si usa l'autenticazione tramite smart-card).Trojan.Encoder.858

È un cryptolocker della famiglia dei programmi trojan-estorsori che criptano file sul computer e chiedono alla vittima un riscatto per la decriptazione.

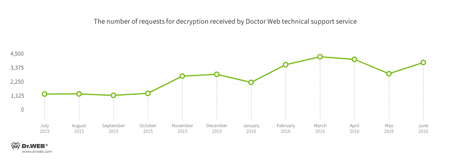

Cryptolocker

Cryptolocker più diffusi a giugno 2016:

- Trojan.Encoder.858

- Trojan.Encoder.2843

- Trojan.Encoder.4860

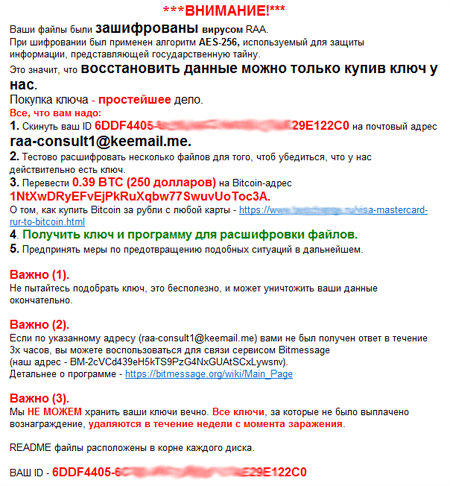

A giugno 2016 si è diffuso largamente il cryptolocker Trojan.Encoder.4860, anche conosciuto come JS.Crypt. Questo cryptolocker è notevole in quanto è interamente scritto nel linguaggio JScript. Il trojan ha una denominazione intrinseca — "virus RAA"; i file criptati ottengono l'estensione *.locked. Dopo aver criptato i file, Trojan.Encoder.4860 mette nelle directory radice dei dischi un documento RTF che ha i seguenti contenuti

Purtroppo, attualmente gli specialisti Doctor Web non hanno gli strumenti per poter decriptare file corrotti da questa versione del cryptolocker.

Dr.Web Security Space 11.0 per Windows

protegge dai trojan-encoder

Queste funzioni sono mancanti nella licenza "Antivirus Dr.Web per Windows"

| Prevenzione della perdita di dati | |

|---|---|

|  |

Per maggiori informazioni Guardate il video su configurazione

Altri eventi

All'inizio di giugno gli analisti dei virus Doctor Web hanno finito di studiare il pericoloso virus bancario Trojan.Bolik.1. Può rubare denaro dai conti dei clienti di banche russe, ricavare informazioni riservate e spiare utenti. Il virus eredita alcune delle soluzioni tecniche dei noti trojan bancari Zeus (Trojan.PWS.Panda) e Carberp, ma a differenza di questi programmi può diffondersi senza la partecipazione dell'utente e infettare file eseguibili.

Su comando dei criminali informatici Trojan.Bolik.1 cerca file eseguibili nelle cartelle condivise e sui dispositivi USB connessi al computer, dopodiché li infetta. I programmi infettati da questo virus vengono rilevati da Antivirus Dr.Web come Win32.Bolik.1. All'interno di ogni tale programma si conservano nella forma cifrata Trojan.Bolik.1 e altre informazioni necessarie per i virus.

Trojan.Bolik.1 può controllare dati inviati e ricevuti dai browser Microsoft Internet Explorer, Chrome, Opera e Mozilla Firefox (grazie a cui può rubare le informazioni che l'utente digita in moduli visualizzati sullo schermo). In aggiunta, il virus può catturare schermate e battiture, creare sulla macchina infetta un proprio server proxy e un web server che gli consente di scambiarsi file con i malintenzionati. Per sapere di più di questo programma malevolo, leggete un articolo panoramico pubblicato sul sito Doctor Web.

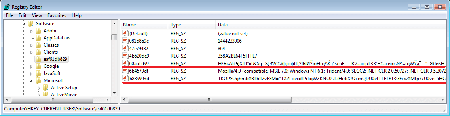

Un'altra novità di giugno è il trojan "incorporeo" Trojan.Kovter.297. Questo programmo malevolo avvia in background in un modo impercettibile per l'utente alcune copie del browser Microsoft Internet Explorer, attraverso cui visita siti indicati dai malintenzionati e aumenta il numero di visualizzazioni di annunci, facendo clic su link e banner pubblicitari. Una caratteristica distintiva del trojan è che non è presente sul computer infetto nella forma di un file separato, ma funziona direttamente nella memoria operativa utilizzando per la propria memorizzazione il registro di sistema di Windows.

Potete trovare più informazioni su Trojan.Kovter.297 nella relativa notizia.

Alla fine del mese gli analisti Doctor Web hanno scoperto un intero gruppo di programmi malevoli, tra cui Trojan.PWS.Spy.19338 — un trojan-spia diretto contro ragionieri. Ha l'obiettivo principale di catturare battiture nelle finestre di una serie di applicazioni, tra cui i software 1C di varie versioni e SBIS++. Inoltre, raccoglie le informazioni circa il sistema infettato e trasmette ai malintenzionati i dati degli Appunti del computer compromesso.

A giugno è stata registrata la diffusione di un trojan per Linux — ovvero Linux.BackDoor.Irc.13. Questo programma malevolo è una versione di Linux.BackDoor.Tsunami, ma non contiene le funzioni per l'attuazione di attacchi DDoS. Questo trojan riceve comandi tramite il protocollo IRC (Internet Relay Chat) progettato per l'invio di messaggi di testo in Internet.

Non sono sfuggiti all'attenzione degli autori dei virus neanche gli utenti dei computer Apple: a giugno gli specialisti Doctor Web hanno rilevato un nuovo trojan per OS X, denominato Mac.BackDoor.SynCloud.1. Ad avvio il malware ricava i login e le password di tutti gli utenti di OS X al momento autenticati nel sistema e spedisce queste informazioni sul server di gestione. Su comando dei malintenzionati Mac.BackDoor.SynCloud.1 può scaricare dal server di controllo e lanciare sul computer compromesso un file eseguibile o uno script in Python, nonché può eseguire altre operazioni, per esempio aggiornare la sua versione. Vengono cifrate tutte le informazioni che Mac.BackDoor.SynCloud.1 si scambia con il suo server di controllo.

Siti pericolosi

A giugno 2016, 1.716.920 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Maggio 2016 | Giugno 2016 | La dinamica |

|---|---|---|

| + 550.258 | + 1.716.920 | +212% |

Programmi malevoli ed indesiderati per dispositivi mobili

A giugno gli analisti dei virus Doctor Web hanno rilevato diverse applicazioni malevole che venivano distribuite su Google Play. Una di queste app è stata denominata Android.Valeriy.1.origin. Questo trojan carica siti web non attendibili e li visualizza come banner pubblicitari che offrono all'utente di indicare un numero di telefono per avere l'accesso a vari servizi, ma dopo l'inserimento del numero sull'account mobile della vittima viene addebitata una somma di pagamento. Inoltre, il trojan è capace di scaricare altre applicazioni malevole e di eseguire script JavaScript.

Un altro programma malevolo rilevato su Google Play è stato aggiunto al database dei virus come Android.PWS.Vk.3. Questo trojan è un lettore multimediale con piene funzioni che consente di ascoltare brani musicali pubblicati su "VKontakte" (un social network russo a cui si connettono oltre 60 milioni di utenti al giorno). Android.PWS.Vk.3 richiede le credenziali dell'account dell'utente e quindi le trasmette ai malintenzionati.

Gli eventi più notevoli relativi alla sicurezza mobile a giugno:

- il rilevamento su Google Play di un trojan capace di aprire siti web non attendibili e visualizzarli nella forma di banner pubblicitari;

- il rilevamento su Google Play di un trojan capace di rubare le credenziali degli account "VKontakte".

Per maggiori informazioni circa le minacce ai dispositivi mobili a giugno, consultate il nostro resoconto specifico.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus

[% END %]