Doctor Web: resoconto sui virus ad ottobre 2016

27 ottobre 2016

Ad ottobre gli analisti Doctor Web hanno studiato il primo trojan-cryptolocker scritto nel linguaggio Go e hanno sviluppato la decifratura per i file danneggiati da questo encoder. A seconda metà del mese è stato studiato un backdoor per i sistemi operativi della famiglia Linux che può eseguire sul computer infetto comandi provenienti dai malfattori. I criminali informatici prestavano attenzione anche agli utenti dei dispositivi mobili: ad ottobre è continuata la diffusione dei programmi malevoli per Android.

LE PRINCIPALI TENDENZE DI OTTOBRE

- Comparsa del primo trojan-cryptolocker scritto in Go

- Diffusione di nuovi trojan per Linux

- Diffusione dei programmi malevoli per la piattaforma mobile Android

La minaccia del mese

I trojan-cryptolocker sono giustamente considerati tra i programmi malevoli più pericolosi. Ogni mese emergono nuove versioni degli encoder, fino a tempi recenti però nessun cryptolocker scritto nel linguaggio Go era conosciuto dagli analisti Doctor Web. Il primo tale programma malevolo è stato aggiunto ai database dei virus ad ottobre sotto il nome Trojan.Encoder.6491

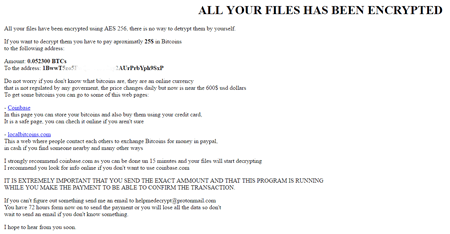

.Il trojan cripta sui dischi i file di 140 tipi diversi, utilizzando l'algoritmo AES. Trojan.Encoder.6491 codifica i nomi originali dei file mediante il metodo Base64 e quindi attribuisce ai file criptati l'estensione .enc. Come risultato, per esempio, un file con il nome Test_file.avi avrà il nome VGVzdF9maWxlLmF2aQ==.enc. In seguito il cryptolocker apre nella finestra del browser il file Instructions.html in cui viene richiesto un riscatto nella criptovaluta Bitcoin:

Trojan.Encoder.6491 verifica a determinati intervalli il saldo del portafoglio Bitcoin, aspettando che la vittima trasferisca i fondi, e decifra automaticamente tutti i file cifrati in precedenza, se la vittima ha pagato il riscatto. Gli specialisti Doctor Web hanno sviluppato una tecnica specifica che permette di decriptare file colpiti da questo programma trojan, di cui è stato comunicato nel relativo articolo informativo.

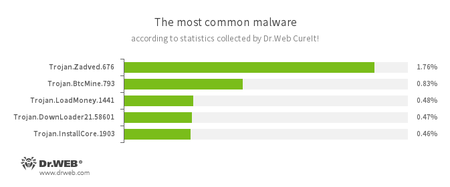

Secondo le statistiche dell'utility antivirus Dr.Web CureIt!

- Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti. - Trojan.BtcMine.793

Un membro della famiglia dei programmi malevoli che sfruttano le risorse di calcolo del computer infetto senza la conoscenza dell'utente per ricavare varie criptovalute (mining), per esempio Bitcoin. - Trojan.LoadMoney

Un membro della famiglia dei programmi malevoli che sfruttano le risorse di calcolo del computer infetto senza la conoscenza dell'utente per ricavare varie criptovalute (mining), per esempio Bitcoin. - Trojan.DownLoader

Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco. - Trojan.InstallCore.1903

Un membro della famiglia dei programmi che installano applicazioni indesiderate e malevole.

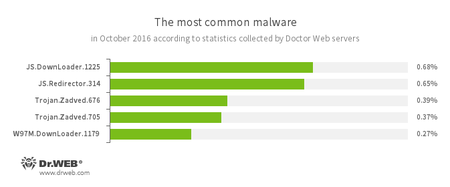

Secondo le informazioni dei server delle statistiche Doctor Web

- JS.Downloader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - JS.Redirector

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Reindirizzano automaticamente gli utenti dei browser su altre pagine web. - Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti. - W97M.DownLoader

Una famiglia dei trojan-downloader che per il loro funzionamento si approfittano delle vulnerabilità nelle applicazioni di ufficio. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco.

Le statistiche delle applicazioni malevole nel traffico di email

- JS.Downloader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - JS.Redirector

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Reindirizzano automaticamente gli utenti dei browser su altre pagine web.

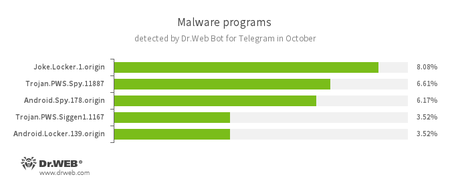

Secondo i dati del bot Dr.Web per Telegram

- Joke.Locker.1.origin

Un programma-scherzo per SO Android che blocca lo schermo del dispositivo mobile e ci visualizza una "schermata blue" di SO Windows (BSOD, Blue Screen of Death). - Trojan.PWS.Spy.11887

Un membro della famiglia di trojan per SO Windows che sono capaci di rubare informazioni riservate, comprese le password dell'utente. - Android.Spy

Una famiglia dei trojan multifunzionali che infettano dispositivi mobili SO Android. Possono leggere e scrivere contatti, accettare e mandare messaggi sms, individuare le coordinate GPS, leggere e scrivere segnalibri del browser, ottenere le informazioni sull'IMEI del dispositivo mobile e sul numero di cellulare. - Trojan.PWS.Siggen1.1167

Un membro della famiglia di trojan per SO Windows che sono capaci di rubare password di accesso a varie applicazioni. - Android.Locker.139.origin

Un membro della famiglia dei trojan Android studiati per estorcere denaro (ransomware). Varie varianti di questi programmi malevoli possono visualizzare un messaggio invadente dicendo che l'utente avrà trasgredito una legge il che avrà comportato il blocco del dispositivo mobile, per levare il quale viene suggerito agli utenti di pagare un determinato importo.

Cryptolocker

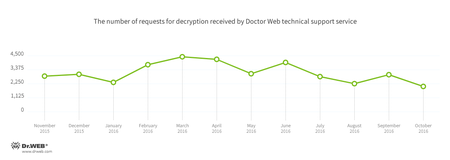

Ad ottobre il servizio di supporto tecnico Doctor Web il più spesso riceveva le richieste dagli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.858 — 26,85% delle richieste;

- Trojan.Encoder.761 — 21,01% delle richieste;

- Trojan.Encoder.3953 — 5,25% delle richieste;

- Trojan.Encoder.567 — 4,61% delle richieste;

- Trojan.Encoder.3976 — 2,92% delle richieste.

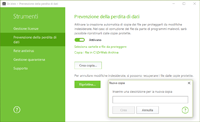

Dr.Web Security Space 11.0 per Windows

protegge dai trojan-encoder

Queste funzioni sono mancanti nella licenza "Antivirus Dr.Web per Windows"

| Prevenzione della perdita di dati | |

|---|---|

|  |

Per maggiori informazioni Guardate il video su configurazione

Siti pericolosi

Ad ottobre 2016 338.670 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Settembre 2016 | Ottobre 2016 | La dinamica |

|---|---|---|

| + 298 985 | + 338 670 | +13,27% |

Le risorse Internet fraudolente occupano una quota significativa tra i siti sconsigliati aggiunti al database. I truffatori della rete stanno inventando sempre nuovi modi per ingannare gli utenti di Internet, di cui abbiamo raccontato in un articolo pubblicato sul nostro sito.

Così, i creatori della risorsa Internet fraudolenta "Rivelatore dei milionari" allettano le potenziali vittime attraverso invii di messaggi di massa. Viene offerto ai visitatori di provare il programma "Rivelatore dei milionari", utilizzando il quale i creatori del sito avranno già guadagnato diversi milioni di dollari. Per utilizzare "Rivelatore dei milionari", alla potenziale vittima viene chiesto di trasferire sul conto dei malintenzionati una somma di denaro. Naturalmente, tutto il denaro trasferito dalla vittima sul cosiddetto deposito sarà inevitabilmente perso. Inoltre, una semplice ricerca nel database di registrazione mostra che l'amministratore del dominio detektor-millionera.com è uno Bob Douglas cui appartengono molte altre risorse Internet discutibili.

Per maggiori informazioni circa i siti sconsigliati da Dr.Web

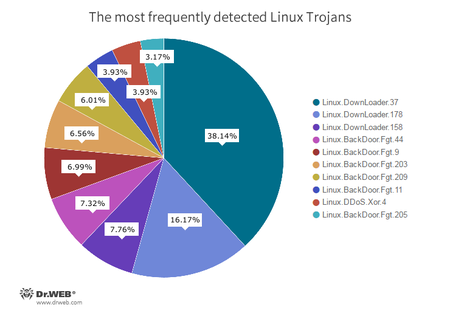

Programmi malevoli per Linux

A partire dall'inizio di ottobre gli esperti Doctor Web hanno registrato 40.756 attacchi a vari dispositivi Linux, di cui in 35.423 attacchi veniva utilizzato il protocollo SSH e in 5.333 il protocollo Telnet. Il rapporto proporzionale dei programmi malevoli che i criminali informatici caricavano sui dispositivi attaccati è mostrato nel seguente diagramma:

- Linux.Downloader

Una famiglia di programmi malevoli e di script per SO Linux progettati per il download di altre applicazioni malevole e per la loro installazione nel sistema compromesso. - Linux.BackDoor.Fgt

Una famiglia di programmi malevoli per SO Linux progettati per l'attuazione di attacchi DDoS. Esistono versioni dei trojan per diverse distribuzioni Linux, tra cui per i sistemi embedded per le architetture MIPS e SPARC - Linux.DDoS.Xor

Una famiglia di programmi malevoli per SO Linux progettati per l'attuazione degli attacchi DDoS a vari nodi di rete.

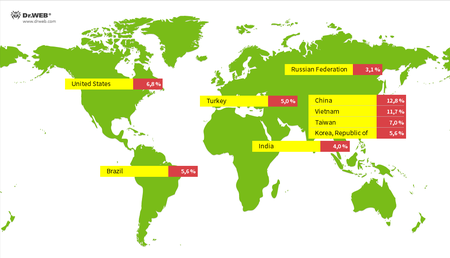

Di seguito presentiamo la distribuzione geografica degli indirizzi IP da cui i software dannosi venivano scaricati sui dispositivi Linux compromessi:

Alla fine di ottobre gli analisti dei virus Doctor Web hanno studiato un trojan-backdoor che minacciava gli utenti degli SO della famiglia Linux. Il trojan, che è stato denominato Linux.BackDoor.FakeFile.1, si diffonde in un archivio travestito da un file PDF, un documento Microsoft Office od Open Office. Questo programma malevolo è in grado di eseguire i seguenti comandi:

- trasmettere sul server di gestione il numero di messaggi inviati nel corso della connessione corrente;

- trasmettere la lista dei contenuti di una cartella indicata;

- trasmettere sul server di gestione un file indicato o una cartella con tutto il contenuto;

- eliminare una directory;

- eliminare un file;

- rinominare una cartella indicata;

- eliminare sé stesso;

- avviare una nuova copia di un processo;

- chiudere la connessione corrente;

- organizzare backconnect e lanciare sh;

- completare backconnect;

- aprire il file eseguibile di un processo per la scrittura;

- chiudere il file di un processo;

- creare un file o una cartella;

- scrivere i valori trasmessi in un file;

- ricavare i nomi, i permessi, le dimensioni e i dati di creazione dei file in una directory indicata;

- impostare i permessi 777 per un file indicato;

- completare l'esecuzione del backdoor.

Le maggiori informazioni su Linux.BackDoor.FakeFile.1 sono presentate in un articolo pubblicato.

Programmi malevoli e indesiderati per dispositivi mobili

Alla fine di settembre — all'inizio di ottobre è stato scoperto in Google Play un trojan, denominato Android.SockBot.1, che può reindirizzare il traffico Internet attraverso i dispositivi mobili infetti, utilizzandoli come server proxy.

Gli eventi più notevoli relativi alla sicurezza "mobile" ad ottobre:

- scoperta del trojan Android.SockBot.1 nella directory Google Play, che dopo aver infettato i dispositivi mobili li utilizza come server proxy.

Per le maggiori informazioni circa le minacce ai dispositivi mobili ad ottobre, consultate il nostro resoconto specifico.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui viru

[% END %]