Doctor Web: resoconto sui virus a gennaio 2017

31 gennaio 2017

Nel primo mese dell'anno 2017 gli specialisti Doctor Web hanno rilevato un worm che infetta archivi e rimuove altri programmi malevoli. Inoltre, gli analisti dei virus hanno rilevato diverse migliaia di dispositivi Linux infettati da un nuovo trojan. Inoltre, a gennaio ai database dei virus Dr.Web è stata aggiunta tutta una serie di pericolose programmi malevoli per la piattaforma mobile Google Android. Uno di questi trojan introduceva nell'applicazione Play Market un modulo che scarica varie applicazioni da Google Play. Un altro appartiene alla categoria di trojan bancari — i malintenzionati ne hanno pubblicato il codice sorgente in pubblico dominio, per cui gli analisti Doctor Web prevedono nel prossimo futuro una vasta diffusione di banker creati in base a questo codice sorgente.

Le principali tendenze di gennaio

- La diffusione di un worm che è capace di infettare archivi e rimuovere altri software malevoli

- La scoperta di diverse migliaia di dispositivi Linux infetti

- La comparsa di un trojan Android che introduce un suo modulo nel programma Play Store

- La diffusione di un trojan bancario per Android che è stato pubblicato in pubblico dominio

La minaccia del mese

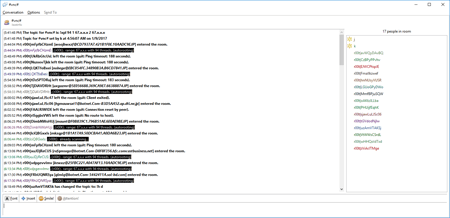

Worm sono solitamente denominati i programmi trojan che sono capaci di distribuirsi in autonomo, senza la partecipazione dell'utente, ma che non possono infettare file eseguibili. A gennaio gli analisti Doctor Web hanno scoperto un nuovo worm – BackDoor.Ragebot.45. Ottiene comandi attraverso il protocollo di scambio di messaggi testuali IRC (Internet Relay Chat), e dopo aver infettato un computer, ci avvia un server FTP. Per il tramite di quest'ultimo il worm scarica una sua copia sul computer sotto attacco.

Il worm si connette con gli altri computer disponibili nella rete tramite il sistema dell'accesso remoto al desktop Virtual Network Computing (VNC), selezionando le password con l'attacco a dizionario. Se ha potuto hackerare un computer, il worm stabilisce con lui una connessione VNC. Quindi ci invia segnali di battiture attraverso cui lancia l'interprete dei comandi CMD ed esegue un codice per scaricare una propria copia tramite il protocollo FTP. Così il worm si diffonde automaticamente.

Inoltre, BackDoor.Ragebot.45 può cercare e infettare archivi RAR sui supporti rimovibili e copiarsi nelle cartelle di una serie di programmi. Ma la sua caratteristica principale è che il programma su comando dei malintenzionati cerca nel sistema altri trojan e se ne trova alcuni, termina i loro processi e rimuove i file eseguibili. Per ulteriori informazioni su questo trojan e sui principi di funzionamento consultate un articolo panoramico pubblicato.

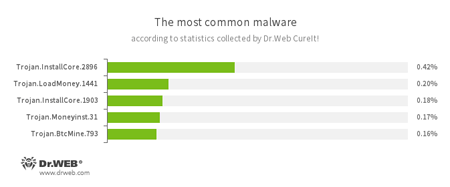

Secondo le statistiche dell'utility antivirus Dr.Web CureIt!

- Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano e installano diversi programmi indesiderati sul computer della vittima. - Trojan.Moneyinst.31

Un programma malevolo che installa sul computer vittima diversi programmi, compresi altri trojan. - Trojan.BtcMine.793

Un membro della famiglia dei programmi malevoli che sfruttano le risorse di calcolo del computer infetto senza la conoscenza dell'utente per ricavare varie criptovalute (mining), per esempio Bitcoin.

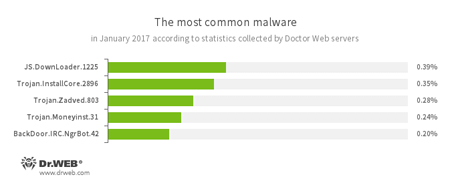

Secondo le informazioni dei server delle statistiche Doctor Web

- JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti. - Trojan.Moneyinst.31

Un programma malevolo che installa sul computer vittima diversi programmi, compresi altri trojan. - BackDoor.IRC.NgrBot.42

È un trojan molto diffuso, conosciuto dagli specialisti della sicurezza informatica a partire dal 2011. I programmi malevoli di questa famiglia sono in grado di eseguire sul computer infetto diversi comandi impartiti dai criminali informatici, e vengono gestiti attraverso il protocollo di messaggistica di testo IRC (Internet Relay Chat).

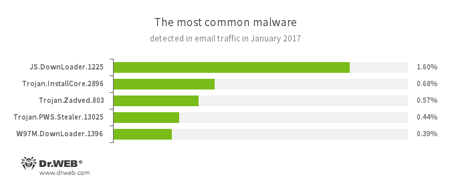

Le statistiche delle applicazioni malevole nel traffico di email

- JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti. - Trojan.PWS.Stealer

Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto. - W97M.DownLoader

Una famiglia dei trojan-downloader che per il loro funzionamento si approfittano delle vulnerabilità nelle applicazioni di ufficio. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco.

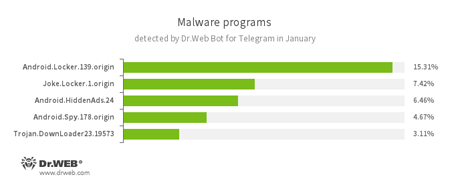

Secondo i dati del bot Dr.Web per Telegram

- Android.Locker.139.origin

Un membro della famiglia dei trojan Android studiati per estorcere denaro (ransomware). Varie varianti di questi programmi malevoli possono visualizzare un messaggio invadente dicendo che l'utente avrà trasgredito una legge il che avrà comportato il blocco del dispositivo mobile, per levare il quale viene suggerito agli utenti di pagare un determinato importo. - Joke.Locker.1.origin

Un programma-scherzo per SO Android che blocca lo schermo del dispositivo mobile e ci visualizza una "schermata blue" di SO Windows (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Un trojan progettato per la visualizzazione di pubblicità invadente. - Android.Spy.178.origin

Un membro della famiglia di trojan per SO Windows che sono capaci di rubare informazioni riservate, comprese le password dell'utente. - Trojan.DownLoader

Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.

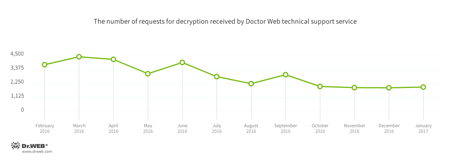

Cryptolocker

A gennaio al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.858 — 36.71% delle richieste;

- Trojan.Encoder.3953 — 5.00% delle richieste;

- Trojan.Encoder.567 — 3.97% delle richieste;

- Trojan.Encoder.761 — 3.33% delle richieste;

- Trojan.Encoder.3976 — 2.88% delle richieste.

Dr.Web Security Space 11.0 per Windows

protegge dai cryptolocker (trojan-encoder)

Queste funzioni non sono disponibili nella licenza "Antivirus Dr.Web per Windows".

| Prevenzione della perdita di dati | |

|---|---|

|  |

A gennaio 2017 223.127 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Dicembre 2016 | Gennaio 2017 | La dinamica |

|---|---|---|

| + 226 744 | + 223 127 | -1.59% |

Programmi malevoli per Linux

Una diffusione di massa dei programmi malevoli per i sistemi operativi della famiglia Linux non è un evento frequente, ma gli specialisti Doctor Web ne hanno osservato una a gennaio 2017. Si tratta del trojan Linux.Proxy.10 studiato per avviare un server proxy SOCKS5 sul dispositivo infetto. I malintenzionati utilizzano tali dispositivi compromessi per mantenere l'anonimato in Internet. Secondo le informazioni a disposizione degli specialisti Doctor Web, per il 24 gennaio 2017 il numero di dispositivi Linux infetti ammontava a diverse migliaia.

Linux.Proxy.10 si diffonde, autenticandosi sui nodi vulnerabili con una determinata combinazione di login e password: è da notare che gli utenti con tali credenziali di solito vengono creati nel sistema da altri trojan Linux (o sono impostati sul dispositivo di default). Questo significa che Linux.Proxy.10 attacca principalmente i dispositivi che sono già infettati da altri software dannosi. Le maggiori informazioni su questo programma malevolo possono essere trovate in un articolo pubblicato sul nostro sito.

Inoltre, a gennaio è stato rilevato un nuovo membro della famiglia di programmi malevoli Linux.Lady — Linux.Lady.4. In questa versione del trojan gli autori dei virus hanno eliminato la funzione di scaricamento e avvio dell'utility per il mining (l'estrazione delle criptovalute) e inoltre hanno aggiunto la possibilità di effettuare attacchi agli storage di rete Redis. Inoltre, nel trojan è comparso un modulo aggiuntivo che può comunicare con server remoti tramite la tecnologia RPC (Remote Procedure Call), inviarci informazioni sul sistema infettato ed eseguire comandi shell.

Programmi malevoli ed indesiderati per dispositivi mobili

Nel primo mese del 2017 gli specialisti Doctor Web hanno rilevato il trojan Android.Skyfin.1.origin che si integrava in un processo Play Store attivo e scaricava impercettibilmente applicazioni da Google Play, aumentando artificialmente la popolarità di queste applicazioni. In seguito gli analisti dei virus hanno rilevato il banker Android Android.BankBot.149.origin, di cui il codice sorgente era stato pubblicato in Internet dagli autori dei virus. Un altro banker Android, rilevato a gennaio, è stato denominato Android.BankBot.140.origin. Veniva distribuito con il pretesto del gioco Super Mario Run che non è ancora disponibile per dispositivi Android. Inoltre, il mese scorso nella directory Google Play è stato trovato il trojan-ransomware Android.Locker.387.origin che blocca smartphone e tablet.

Gli eventi più notevoli relativi alla sicurezza mobile a gennaio:

- la scoperta di un trojan Android che si integra in un processo attivo del programma Play Store e scarica in modo impercettibile applicazioni da Google Play;

- la diffusione dei trojan bancari;

- la comparsa di un trojan-ransomware nella directory delle applicazioni Google Play.

Per maggiori informazioni circa le minacce ai dispositivi mobili a gennaio, consultate il nostro resoconto specifico.

Scopri di più con Dr.Web

Statistiche di virus Libreria delle descrizioni Tutti i resoconti sui virus

[% END %]