Doctor Web: panoramica sulle attività dei virus a luglio 2017

31 luglio 2017

In primo piano

Di regola, a metà estate raramente si verificano eventi notevoli nella sfera della sicurezza informatica, però questo luglio è stato un'eccezione a questa regola. All'inizio del mese gli specialisti Doctor Web hanno scoperto un vero e proprio backdoor nell'applicazione per la gestione documenti M.E.Doc. Poco dopo gli analisti dei virus hanno accertato la fonte di diffusione di BackDoor.Dande, un trojan che rubava informazioni sugli approvvigionamenti di medicine ad aziende farmaceutiche. Alla fine del mese abbiamo scoperto che era compromesso il portale dei servizi per il cittadino della Federazione Russa (gosuslugi.ru). Inoltre, a luglio sono stati rilevati alcuni pericolosi programmi malevoli per la piattaforma mobile Android.

Le principali tendenze di luglio

- Scoperto un backdoor nel software M.E.Doc

- Individuata la fonte di diffusione del backdoor Dande

- Compromesso il portale federale dei servizi per il cittadino

La minaccia del mese

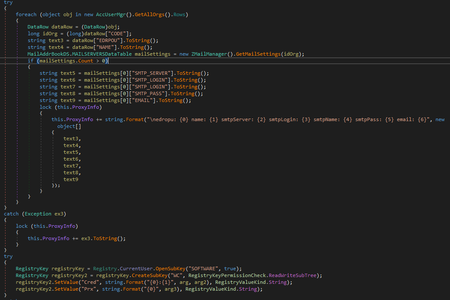

L'applicazione per la gestione di documenti elettronici M.E.Doc, popolare sul territorio di Ucraina, è stata sviluppata dall'azienda Intellect Service. In uno dei moduli, ZvitPublishedObjects.Server.MeCom, di questa applicazione gli analisti dei virus Doctor Web hanno scoerto un record che corrisponde alla seguente chiave di registro di sistema di Windows: HKCU\SOFTWARE\WC.

La stessa chiave di registro veniva utilizzata nel suo funzionamento dal cryptolocker Trojan.Encoder.12703. Studiando il file di log dell'antivirus Dr.Web, ottenuto da un computer di uno dei nostri clienti, abbiamo scoperto che questo cryptolocker era stato avviato sulla macchina vittima dall'applicazione ProgramData\Medoc\Medoc\ezvit.exe che è un componente del programma M.E.Doc:

L'ulteriore studio del programma ha rilevato che in una delle sue librerie — ZvitPublishedObjects.dll — è contenuto un backdoor che può eseguire le seguenti funzioni:

- raccogliere dati per l'accesso a mail server;

- eseguire comandi nel sistema compromesso;

- scaricare file sul computer infetto;

- scaricare, salvare e lanciare file eseguibili;

- caricare file su un server remoto.

Inoltre, il modulo di aggiornamento di M.E.Doc permette di avviare un payload tramite l'utility rundll32.exe con l'argomento #1 — proprio in questo modo sui computer infetti è stato avviato Trojan.Encoder.12544. Maggiori informazioni sull'investigazione Doctor Web sono disponibili in un articolo pubblicato sul nostro sito.

Statistiche

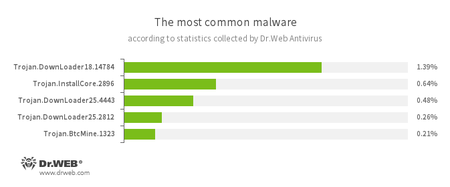

Secondo le statistiche di Antivirus Dr.Web

- Trojan.DownLoader

- Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.

- Trojan.InstallCore

- Una famiglia dei programmi che installano applicazioni indesiderate e malevole.

- Trojan.BtcMine

- Una famiglia dei programmi malevoli che sfruttano le risorse di calcolo del computer infetto senza la conoscenza dell'utente per ricavare varie criptovalute (mining), per esempio Bitcoin.

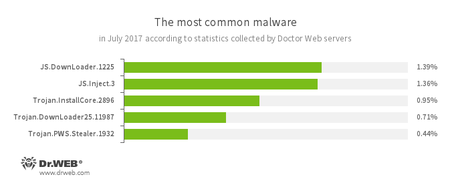

Secondo le informazioni dei server delle statistiche Doctor Web

- JS.Downloader

- Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- JS.Inject.3

- Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- Trojan.InstallCore

- Una famiglia dei programmi che installano applicazioni indesiderate e malevole.

- Trojan.DownLoader

- Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.

- Trojan.PWS.Stealer

- Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.

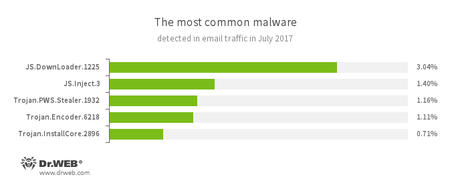

Le statistiche sulle applicazioni malevole nel traffico email

- JS.Downloader

- Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- JS.Inject.3

- Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- Trojan.PWS.Stealer

- Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.

- Trojan.Encoder.6218

- È un esemplare della famiglia dei trojan ransomware che criptano file sul computer vittima e chiedendo alla vittima il riscatto per la decriptazione.

- Trojan.InstallCore

- Una famiglia dei programmi che installano applicazioni indesiderate e malevole.

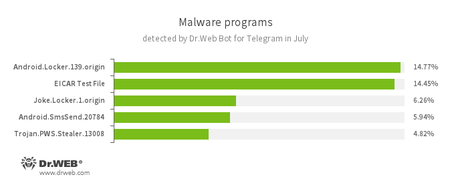

Secondo i dati del bot Dr.Web per Telegram

- Android.Locker.139.origin

- Un membro della famiglia dei trojan Android studiati per il riscatto. Visualizzano un messaggio invadente su una presunta trasgressione della legge da parte dell'utente e del conseguente bloccaggio del dispositivo mobile, per levare il quale viene suggerito all'utente di pagare un determinato importo.

- EICAR Test File

- Un file di testo specifico, progettato per la prova dell'operatività degli antivirus. Tutti i programmi antivirus devono reagire a tale file rilevato esattamente nello stesso modo come nel caso di rilevamento di una minaccia informatica reale.

- Joke.Locker.1.origin

- Un programma-scherzo per SO Android che blocca lo schermo del dispositivo mobile e ci visualizza una "schermata blue" di SO Windows (BSOD, Blue Screen of Death).

- Android.SmsSend.20784

- Un membro della famiglia dei programmi malevoli che sono studiati per inviare SMS con tariffe elevate o per abbonare gli utenti a vari servizi di contenuti a pagamento.

- Trojan.PWS.Stealer

- Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.

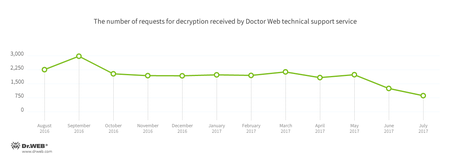

Cryptolocker

A luglio al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.858 — 34,80% dei casi;

- Trojan.Encoder.567 — 8,21% dei casi;

- Trojan.Encoder.761 — 3,19% dei casi;

- Trojan.Encoder.5342 — 3,04% dei casi;

- Trojan.Encoder.11423 — 2,13% dei casi;

- Trojan.Encoder.11432 — 1,98% dei casi.

Dr.Web Security Space per Windows protegge dai trojan cryptolocker

Siti pericolosi

A luglio 2017, 327.295 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Giugno 2017 | Luglio 2017 | La dinamica |

|---|---|---|

| + 229 381 | + 327 295 | + 42,6% |

A metà luglio il portale dei servizi per il cittadino della Federazione Russa (gosuslugi.ru) si è trasformato improvvisamente in un sito pericoloso per gli utenti, su cui gli analisti dei virus Doctor Web hanno scoperto un codice potenzialmente malevolo. Questo codice forzava il web browser di qualsiasi visitatore a connettersi furtivamente con uno di almeno 15 indirizzi di dominio registrati a una persona privata sconosciuta, di cui almeno 5 appartenevano ad aziende olandesi. Durante la generazione dinamica di una pagina del sito che viene richiesta dall'utente, al codice di markup delle pagine viene aggiunto un container <iframe> che permette di caricare qualsiasi dato di terzi o richiedere qualsiasi dato dal browser dell'utente. Tutte le vulnerabilità del sito gosuslugi.ru sono state eliminate dall'amministrazione della risorsa alcune ore dopo che era stata pubblicata la nostra notizia.

Altri eventi nella sfera della sicurezza informatica

Nel 2011 Doctor Web avvertiva della comparsa del trojan BackDoor.Dande studiato per spiare aziende farmaceutiche e farmacie. Dopo aver esaminato un disco rigido fornito da una delle aziende colpite, gli analisti dei virus hanno accertato che il trojan veniva scaricato e avviato nei sistemi bersaglio da uno dei componenti dell'applicazione ePrica che viene utilizzata dalle direzioni di farmacie per analizzare i prezzi dei medicamenti e per scegliere i fornitori più adatti. Questo modulo scaricava da un server di "Spargo Technologies", sviluppatore dell'applicazione suddetta, l'installer di BackDoor.Dande che avviava il backdoor sui computer sotto attacco. Il modulo suddetto aveva una firma digitale di "Spargo".

L'analisi condotta da Doctor Web ha mostrato che i componenti di BackDoor.Dande erano incorporati direttamente in una delle versioni precedenti dell'installer di ePrica. Tra i moduli del trojan sono presenti l'installer del backdoor e inoltre componenti per la raccolta di informazioni su rifornimenti di farmaci, che ottengono le informazioni richieste dai database dei software farmaceutici. Uno dei moduli veniva utilizzato per copiare informazioni su rifornimenti di medicamenti dai database di 1S (un software progettato per l'automazione della gestione e contabilità). È importante sottolineare che persino dopo la rimozione del software ePrica il backdoor rimane nel sistema continuando a spiare gli utenti. Maggiori informazioni sull'investigazione condotta dagli specialisti Doctor Web sono riportate in un articolo pubblicato sul nostro sito.

Programmi malevoli ed indesiderati per dispositivi mobili

All'inizio del mese gli specialisti Doctor Web hanno rilevato un trojan di download di programmi Android.DownLoader.558.origin presente in un popolare gioco BlazBlue disponibile in Google Play. Questo programma malevolo poteva scaricare e avviare furtivamente componenti di applicazioni non controllati. In seguito gli analisti hanno esaminato un pericoloso trojan Android.BankBot.211.origin. Poteva controllare i dispositivi mobili infetti, rubava informazioni riservate e sensibili, tra cui password. Alla fine del mese gli analisti dei virus hanno rilevato un trojan, Android.Triada.231, che era stato integrato dai malintenzionati in una delle librerie di sistema dell'SO Android nei firmware di alcuni modelli di dispositivi mobili. Questo programma malevolo si incorporava nei processi di tutti i programmi in esecuzione e avviava di nascosto moduli trojan.

Gli eventi più notevoli relativi alla sicurezza mobile a luglio:

- scoperto un trojan Android nei firmware di alcuni modelli di dispositivi mobili;

- scoperto un trojan downloader su Google Play;

- comparso un trojan bancario che poteva controllare dispositivi infetti e rubava informazioni confidenziali.

Per maggiori informazioni circa le minacce ai dispositivi mobili a luglio consultate il nostro resoconto specifico.