Doctor Web: panoramica sull'attività di virus per dispositivi mobili a febbraio 2024

1 aprile 2024

L'attività dei trojan bancari di varie famiglie è diminuita del 18,77%, e quella delle applicazioni trojan spia Android.Spy del 27,33%. Mentre il numero di rilevamenti dei programmi malevoli ransomware Android.Locker è aumentato del 29,85%.

PRINCIPALI TENDENZE DI FEBBRAIO

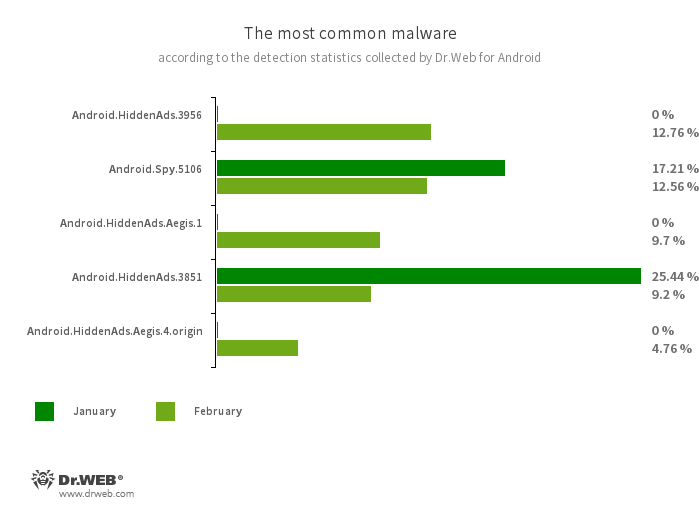

- Notevole crescita dell'attività dei programmi trojan pubblicitari della famiglia Android.HiddenAds

- Diminuito il numero di attacchi dei trojan bancari e delle applicazioni malevole spia

- Aumentato il numero di rilevamenti su dispositivi protetti dei programmi malevoli ransomware

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.HiddenAds.3956

- Android.HiddenAds.3851

- Programmi trojan per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri software malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Spy.5106

- Rilevamento di un programma trojan che rappresenta versioni alterate di mods non ufficiali dell'applicazione WhatsApp. È in grado di rubare il contenuto di notifiche, offrire l'installazione di programmi da fonti sconosciute, e durante l'utilizzo del programma di messaggistica, visualizzare finestre di dialogo con contenuto configurabile da remoto.

- Android.HiddenAds.Aegis.1

- Android.HiddenAds.Aegis.4.origin

- Programmi trojan che celano la propria presenza su dispositivi Android e visualizzano annunci invadenti. Differiscono dagli altri campioni della famiglia Android.HiddenAds in una serie di caratteristiche. Ad esempio, questi trojan sono in grado di avviarsi in autonomo dopo l'installazione. Inoltre, in essi è realizzato un meccanismo che consente ai loro servizi di rimanere costantemente in esecuzione. In una serie di casi, in essi possono essere anche impiegate le funzionalità nascoste del sistema operativo Android.

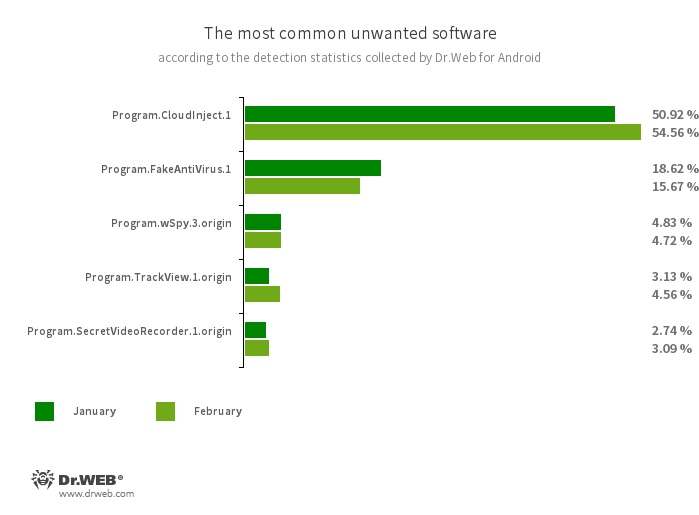

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e l'omonima utility Android (aggiunta al database dei virus Dr.Web come Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione dei programmi, al modificatore compare la possibilità di gestirli in remoto: bloccarli, visualizzare dialoghi configurabili, tracciare l'installazione e la rimozione di altri software ecc.

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.wSpy.3.origin

- Programma spia commerciale per il monitoraggio nascosto dei proprietari di dispositivi Android. Consente ai malintenzionati di leggere la corrispondenza (messaggi in popolari programmi di messaggistica istantanea ed SMS), ascoltare l'ambiente, tracciare la posizione del dispositivo, monitorare la cronologia del browser, ottenere l'accesso alla rubrica e ai contatti, alle fotografie e ai video, fare screenshot e scattare fotografie con la fotocamera del dispositivo, nonché ha la funzionalità keylogger.

- Program.TrackView.1.origin

- Rilevamento di un'applicazione che consente di monitorare gli utenti attraverso i dispositivi Android. Utilizzando questo programma, i malintenzionati possono rilevare la posizione dei dispositivi di destinazione, utilizzare la fotocamera per registrare video e scattare foto, effettuare l'ascolto tramite il microfono, creare registrazioni audio ecc.

- Program.SecretVideoRecorder.1.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di registrazione, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità lo rendono potenzialmente pericoloso.

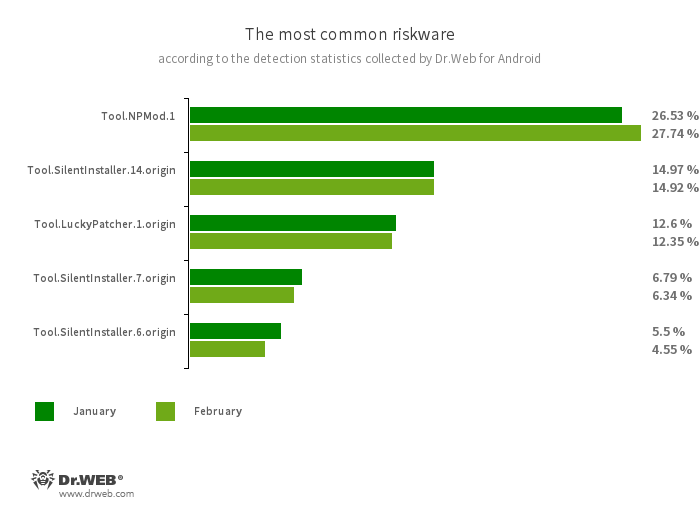

- Tool.NPMod.1

- Rilevamento di applicazioni Android modificate tramite l'utility NP Manager. In tali programmi è incorporato un modulo speciale che consente di aggirare il controllo della firma digitale successivamente alla loro modifica.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Piattaforme software potenzialmente pericolose che consentono ad applicazioni di avviare file APK senza installazione. Queste piattaforme creano un ambiente di esecuzione virtuale nel contesto delle applicazioni in cui sono incorporate. I file APK avviati tramite di esse possono funzionare come se facessero parte di tali programmi e ricevere automaticamente le stesse autorizzazioni.

- Tool.LuckyPatcher.1.origin

- Utility che consente di modificare le applicazioni Android installate (creare patch per esse) al fine di modificarne la logica di funzionamento o aggirare determinate restrizioni. Ad esempio, utilizzandola, gli utenti possono tentare di disattivare il controllo dei permessi di root in programmi bancari od ottenere risorse illimitate in giochi. Per creare le patch, l'utility scarica da internet script appositamente preparati che chiunque sia interessato può creare e aggiungere a un database comune. Le funzionalità di tali script possono risultare, tra l'altro, anche malevole, pertanto, le patch create possono rappresentare un potenziale pericolo.

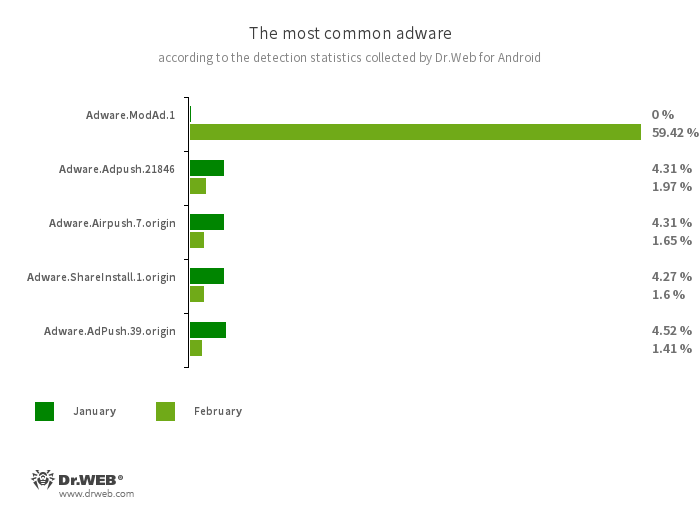

- Adware.ModAd.1

- Rilevamento di alcune versioni modificate (mods) dell'app di messaggistica WhatsApp, nelle cui funzionalità è incorporato un codice per caricare i link di destinazione tramite WebView durante l'utilizzo dell'app. Da questi indirizzi internet viene eseguito il reindirizzamento verso i siti pubblicizzati, ad esempio, casinò online e scommesse, siti per adulti.

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.Airpush.7.origin

- Campione di una famiglia di moduli adware che vengono incorporati in applicazioni Android e visualizzano le più svariate pubblicità. A seconda della versione e variante, queste possono essere notifiche, finestre a comparsa o banner pubblicitari. Tramite questi moduli, i malintenzionati spesso distribuiscono programmi malevoli invitando a installare determinati software. Inoltre, tali moduli trasmettono al server remoto varie informazioni riservate.

- Adware.ShareInstall.1.origin

- Modulo adware che può essere integrato in programmi Android. Visualizza notifiche pubblicitarie sulla schermata di blocco del sistema operativo.

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.