Doctor Web: panoramica sull'attività di virus per il 2023

13 maggio 2024

Rispetto all'anno precedente, nel 2023 è diminuito il numero di richieste utente di decriptazione file. C'è stato anche un calo del numero di rilevamenti dei programmi trojan bancari.

L'anno passato viene ricordato per una serie di eventi nel campo della sicurezza informatica. Nella primavera i nostri specialisti hanno registrato un attacco di trojan Android che infettano i televisori smart e set top box con Android TV. Nell'estate gli analisti dei virus Doctor Web hanno individuato un trojan studiato per furti di criptovalute. Era nascosto in alcune build pirata di Windows 10 e all'infezione dei computer infettava la partizione EFI di sistema. Nell'autunno abbiamo segnalato un attacco di applicazioni trojan spia agli utenti Android iraniani. Questi programmi malevoli rubavano i dati personali e il denaro delle vittime. Inoltre, la nostra azienda ha avvisato della diffusione di plugin malevoli per il server di messaggistica Openfire. Sfruttavano una delle vulnerabilità nel software Openfire ed eseguivano diversi comandi dei malintenzionati.

Le più diffuse tra le minacce mobili sono stati le applicazioni trojan pubblicitarie, i programmi malevoli spia, nonché i software indesiderati pubblicitari. Sullo store Google Play sono state rilevate numerose nuove applicazioni malevole con quasi mezzo miliardo di installazioni totali. Inoltre, i nostri specialisti hanno rilevato ulteriori trojan di furto di criptovalute, che erano mirati non solo agli utenti del sistema operativo Android, ma anche ai proprietari di dispositivi con iOS.

Gli analisti internet dell'azienda Doctor Web hanno continuato a rilevare le risorse internet di phishing. Come prima, avevano popolarità tra i malintenzionati i falsi siti di banche, negozi online, compagnie petrolifere e del gas.

Principali tendenze dell'anno

- Ampia diffusione di trojan creati con l'uso del linguaggio di scripting AutoIt

- Ampia diffusione di programmi malevoli di visualizzazione di pubblicità

- Diminuito il numero di incidenti con programmi trojan ransomware

- Comparse nuove famiglie di trojan bancari

- Comparse numerose nuove minacce sullo store di app Google Play

- Alta attività di truffatori online

- Predominanza di script malevoli e documenti di phishing nel traffico email malevolo

Eventi più interessanti del 2023

A maggio 2023, l'azienda Doctor Web ha parlato di un modulo trojan, Android.Spy.SpinOk, il quale veniva proposto agli sviluppatori di giochi e programmi Android come uno strumento di marketing, ma allo stesso tempo, possedeva funzionalità spia. Raccoglieva informazioni sui file conservati sui dispositivi e poteva trasmetterli ai malintenzionati, nonché era in grado di sostituire furtivamente e caricare al server remoto il contenuto degli appunti. Oltre a questo, poteva visualizzare annunci pubblicitari. I nostri analisti dei virus hanno individuato questo modulo in più di cento applicazioni, scaricate da Google Play più di 421.000.000 di volte. A seguito della relativa pubblicazione, lo sviluppatore di SpinOk ha contattato l'azienda Doctor Web per la verifica e l'eliminazione delle ragioni per classificare il modulo come malevolo. Successivamente esso è stato aggiornato alla versione 2.4.2 in cui le funzionalità trojan erano assenti.

A giugno i nostri specialisti hanno identificato un'applicazione malevola denominata Trojan.Clipper.231 che era progettata per furti di criptovalute. Era incorporata in una serie di build pirata di Windows 10 e all'infezione dei computer penetrava nella partizione di sistema EFI. Il programma di furto di criptovalute sostituiva furtivamente gli indirizzi di portafogli crypto negli appunti con quelli impostati dai truffatori. Per il momento del rilevamento, i malintenzionati per il suo tramite sono riusciti a rubare criptovaluta per una somma equivalente a circa $19.000.

Poco tempo dopo, a luglio l'azienda Doctor Web ha rilevato un attacco agli utenti di Windows, nel corso del quale veniva impiegato un programma trojan di download modulare: Trojan.Fruity.1. Utilizzandolo, i malintenzionati, a seconda dei propri obiettivi, potevano infettare i computer con vari tipi di applicazioni malevole. Inoltre, i criminali informatici hanno adottato una serie di misure per aumentare le chance che un attacco vada a buon fine. Ad esempio, Trojan.Fruity.1 veniva distribuito come parte di installer di popolari software appositamente formati, i quali venivano scaricati da siti malevoli, e il processo di infezione dei sistemi di destinazione era a più stadi grazie all'architettura modulare del trojan. Oltre a questo, per l'avvio dei componenti di Trojan.Fruity.1 venivano utilizzate applicazioni innocue, e durante l'infezione del sistema veniva effettuato un tentativo di bypassare la protezione antivirus.

All'inizio di settembre la nostra azienda ha pubblicato uno studio of the Android.Pandora.2 su un backdoor, denominato Android.Pandora.2, che attaccava predominantemente gli utenti di lingua spagnola. Le diverse varianti di questo trojan infettano i televisori smart e set top box con Android TV, dove arrivano tramite versioni di firmware compromesse, nonché durante l'installazione di versioni trojan di software per la visualizzazione illegale di video online. I casi di massa di attacchi con l'utilizzo di Android.Pandora.2 venivano registrati a marzo 2023. Le prime varianti di questo programma trojan erano già state aggiunte al database dei virus Dr.Web a luglio 2017.

Poco dopo abbiamo informato gli utenti sui trojan della famiglia Android.Spy.Lydia, il cui obiettivo principale erano gli utenti iraniani di Android. Questi programmi malevoli fornivano ai malintenzionati l'accesso remoto ai dispositivi infetti, avevano funzionalità spia e venivano impiegati per furti di dati personali e denaro.

Alla fine di settembre, l'azienda Doctor Web ha messo in guardia dalla diffusione di plugin malevoli, JSP.BackDoor.8, per il server di messaggistica Openfire — essi sfruttavano la vulnerabilità CVE-2023-32315 in questo prodotto. Questa vulnerabilità consentiva agli hacker di ottenere l'accesso al file system dei server infetti e utilizzarli come parte di botnet. Gli specialisti del laboratorio dei virus Doctor Web hanno rilevato i plugin trojan nel corso dell'indagine su un attacco di un trojan ransomware di criptazione all'infrastruttura di uno dei clienti della nostra azienda. Proprio tramite tale plugin è stato effettuato l'attacco del ransomware a un server con il software vulnerabile installato Openfire. I plugin JSP.BackDoor.8 sono backdoor creati nel linguaggio Java, che consentono di eseguire una serie di comandi sotto forma di richieste GET POST che vengono inviate dai malintenzionati. Utilizzandoli, gli aggressori possono inoltre ottenere informazioni sul server compromesso, come ad esempio, informazioni sulle connessioni di rete, sull'indirizzo IP, sugli utenti e sulla versione del kernel del sistema.

Situazione di virus

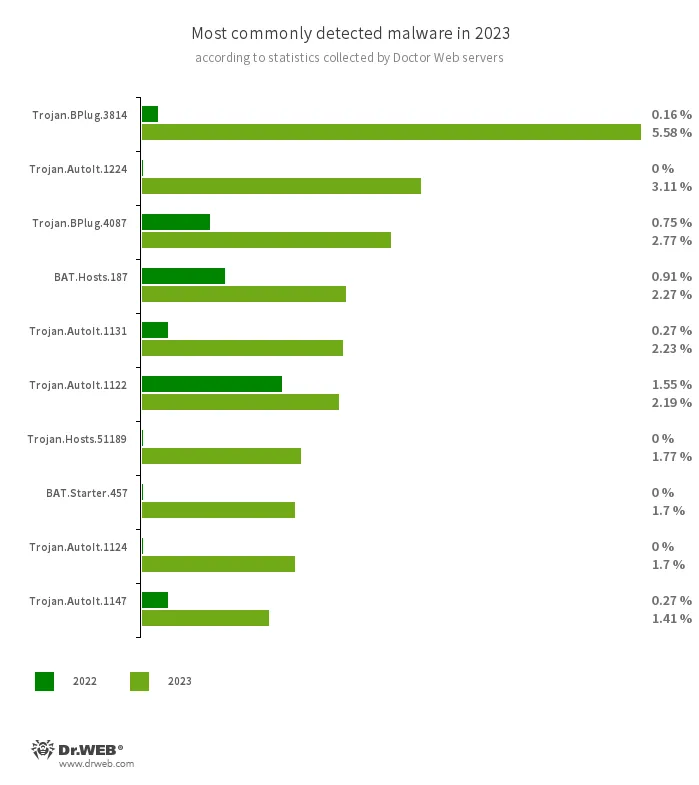

L'analisi delle statistiche di rilevamento dell'antivirus Dr.Web per il 2023 ha mostrato un aumento del 12,27% del numero totale di minacce rilevate rispetto al 2022. Il numero di minacce uniche anche è cresciuto del 21,70%. La più notevole attività è stata quella da parte delle applicazioni trojan che vengono distribuite come parte di altri programmi malevoli allo scopo di ostacolarne il rilevamento. Inoltre, gli utenti spesso dovevano affrontare i trojan di visualizzazione di annunci pubblicitari e gli svariati script malevoli.

- Trojan.BPlug.3814

- Trojan.BPlug.4087

- Rilevamento di componenti malevoli di un'estensione browser WinSafe. Questi componenti rappresentano script JavaScript che visualizzano pubblicità invadenti in browser.

- Trojan.AutoIt.1224

- Trojan.AutoIt.1131

- Trojan.AutoIt.1124

- Trojan.AutoIt.1122

- Trojan.AutoIt.1147

- Rilevamento di una versione impacchettata del programma trojan Trojan.AutoIt.289 scritto nel linguaggio di script AutoIt. Viene distribuita come parte di un gruppo di diverse applicazioni malevole: un miner di criptovalute, un backdoor e un modulo per la propagazione autonoma. Trojan.AutoIt.289 esegue varie azioni malevole che ostacolano il rilevamento del payload principale.

- BAT.Hosts.187

- Script malevolo scritto nel linguaggio dell'interprete dei comandi del sistema operativo Windows. Modifica il file hosts aggiungendoci una determinata lista di domini.

- Trojan.Hosts.51189

- Programma trojan che modifica il contenuto del file hosts sui computer con sistema operativo Windows.

- BAT.Starter.457

- Script malevolo scritto nel linguaggio dell'interprete dei comandi del sistema operativo Windows. È progettato per avviare varie applicazioni malevole sui computer di destinazione.

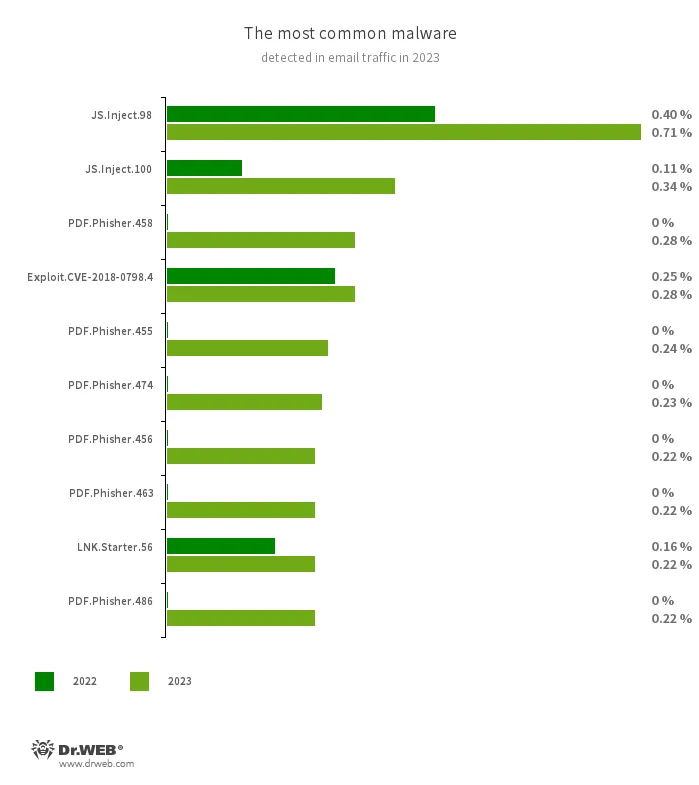

Nel traffico email nel 2023 le minacce più diffuse sono stati gli script malevoli e i documenti di phishing, che spesso rappresentano falsi moduli di inserimento di credenziali. Tali documenti simulano l'autenticazione su popolari siti e trasmettono ai malintenzionati i dati inseriti dalle vittime. Di nuovo erano largamente diffusi anche i programmi malevoli che sfruttano vulnerabilità in documenti Microsoft Office.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Incorporano uno script malevolo nel codice HTML di pagine web.

- PDF.Phisher.458

- PDF.Phisher.455

- PDF.Phisher.474

- PDF.Phisher.456

- PDF.Phisher.486

- PDF.Phisher.463

- Documenti PDF utilizzati in invii email di phishing.

- Exploit.CVE-2018-0798.4

- Exploit per l'utilizzo di vulnerabilità nel software Microsoft Office, che consente di eseguire codice arbitrario.

- LNK.Starter.56

- Rilevamento di una scorciatoia appositamente formata che viene distribuita tramite unità rimovibili e, per fuorviare gli utenti, ha l'icona di un disco. Alla sua apertura, vengono avviati script VBS malevoli da una directory nascosta situata sulla stessa unità della scorciatoia.

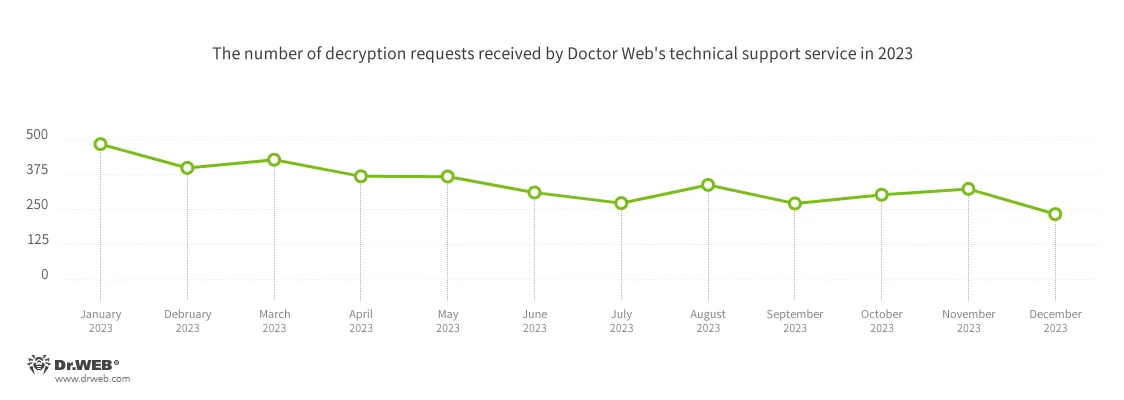

Ransomware di criptazione

Rispetto al 2022, nel 2023 il laboratorio dei virus Doctor Web ha ricevuto il 28,84% in meno di richieste dagli utenti interessati dalle applicazioni trojan ransomware di criptazione. Il seguente grafico mostra la dinamica di registrazione delle richieste di criptazione file:

I ransomware di criptazione più diffusi nel 2023:

- Trojan.Encoder.26996 (21,35% delle richieste utente)

- Ransomware di criptazione conosciuto come STOP Ransomware. Cerca di ottenere la chiave privata dal server remoto, e in caso di insuccesso, utilizza quella trascritta nel codice. Questo è uno dei pochi trojan ransomware che cripta i dati tramite l'algoritmo di streaming Salsa20.

- Trojan.Encoder.3953 (18,87% delle richieste utente)

- Ransomware di criptazione avente più versioni e varianti diverse. Per criptare i file, utilizza l'algoritmo AES-256 in modalità CBC.

- Trojan.Encoder.35534 (6,00% delle richieste utente)

- Ransomware di criptazione anche conosciuto come Mimic. Durante la ricerca dei file di destinazione da criptare, il trojan utilizza una libreria, everything.dll, di un programma legittimo, Everything, progettato per la ricerca istantanea di file sui computer Windows.

- Trojan.Encoder.34027 (2,18% delle richieste utente)

- Ransomware di criptazione anche conosciuto come TargetCompany o Tohnichi. Per criptare i file, utilizza gli algoritmi AES-128, Curve25519 e ChaCha20.

- Trojan.Encoder.35209 (2,01% delle richieste utente)

- Ransomware di criptazione conosciuto come Conti (una delle varianti di Trojan.Encoder.33413). Per criptare i file, utilizza l'algoritmo AES-256.

Frode online

Nel 2023 gli analisti internet dell'azienda Doctor Web hanno notato un'elevata attività dei truffatori e rilevato numerosi siti di phishing. La tematica più popolare tra i malintenzionati è stata quella finanziaria: circa il 60% delle risorse internet indesiderate identificate imitava i veri siti di istituzioni creditizie. In particolare, tra tali risorse molto comuni erano le false aree personali per l'accesso all'home banking e le pagine con pseudo-sondaggi. Utilizzando tali falsi siti, i cybercriminali cercavano di impossessarsi dei dati personali degli utenti e delle credenziali di accesso agli account di home banking.

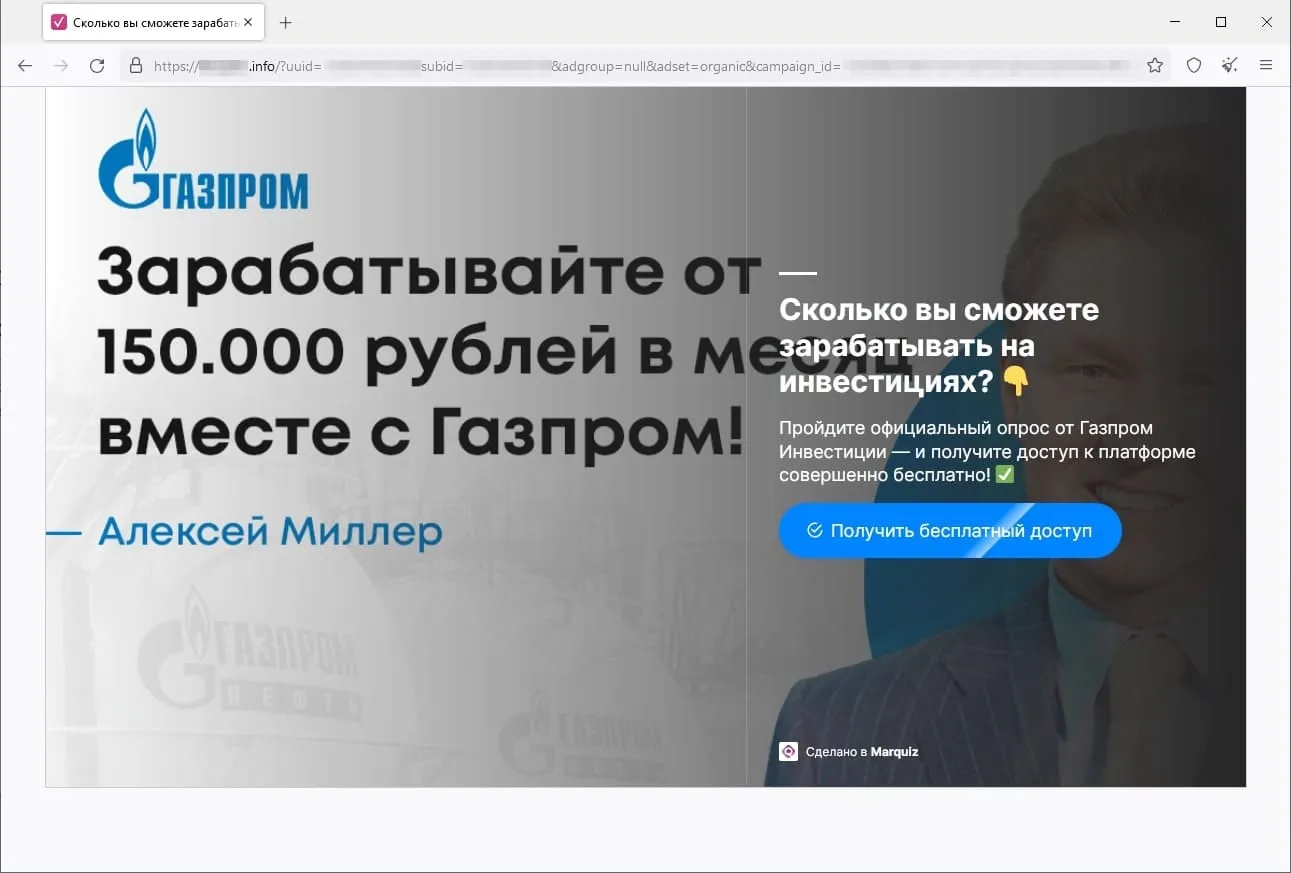

Inoltre, i malintenzionati hanno continuato ad attirare gli utenti su siti fraudolenti che suggerivano di migliorare la propria situazione finanziaria. In alcuni casi, loro venivano invitati a guadagnare denaro investendo in servizi web che presumibilmente sarebbero legati a grandi compagnie petrolifere e del gas. In altri, ottenere l'accesso a certe piattaforme di trading automatizzate che presumibilmente garantirebbero profitti elevati. Di nuovo godevano di popolarità anche le variazioni che sfruttano l'argomento della "ricezione" di bonus sociali dallo stato. Lo schema di phishing su tali siti consiste in quello che gli utenti, dopo aver risposto a una serie di semplici domande, devono fornire i propri dati personali per la registrazione di un account, e nei casi della presunta ricezione di certi bonus — anche pagare una "commissione" per il trasferimento sul loro conto bancario di denaro in realtà inesistente.

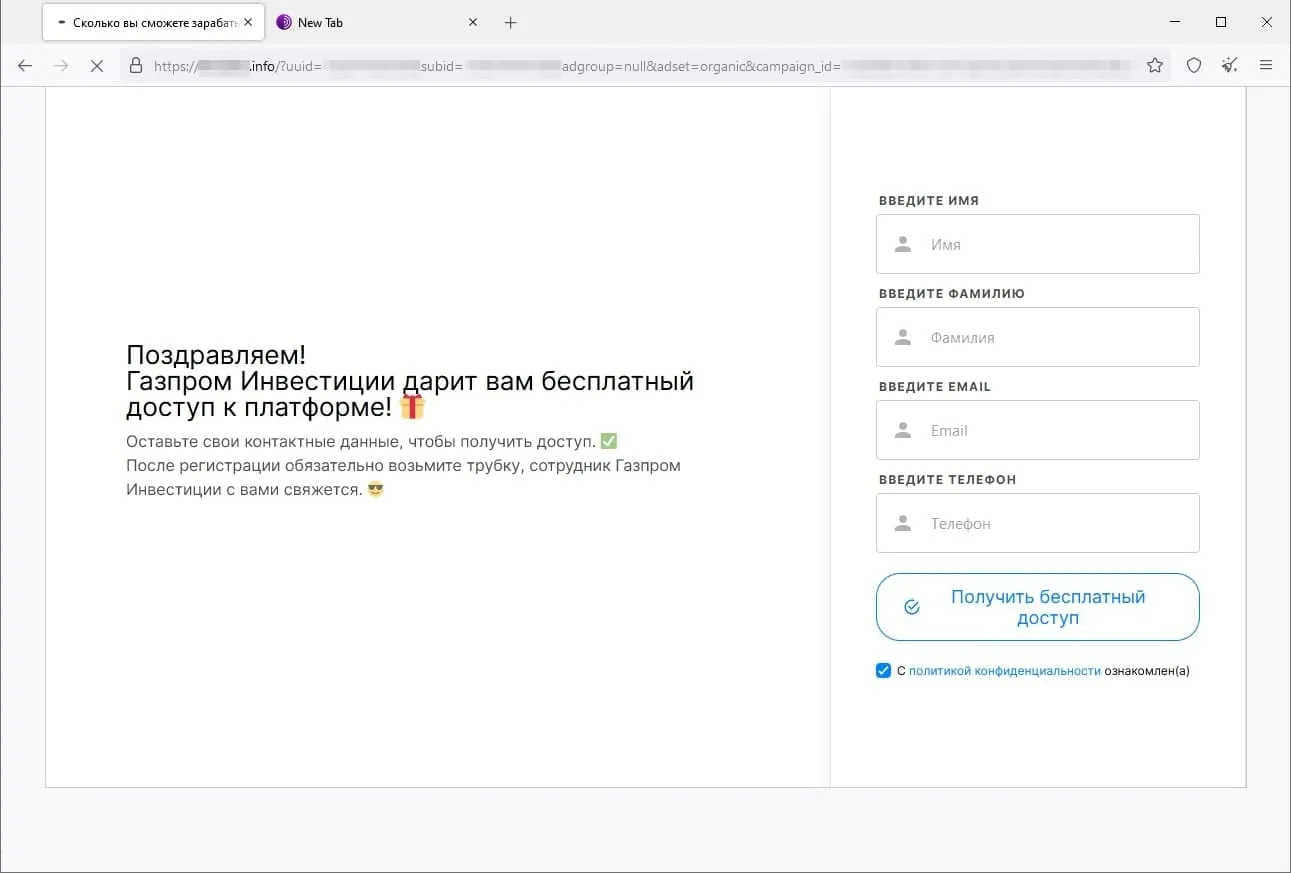

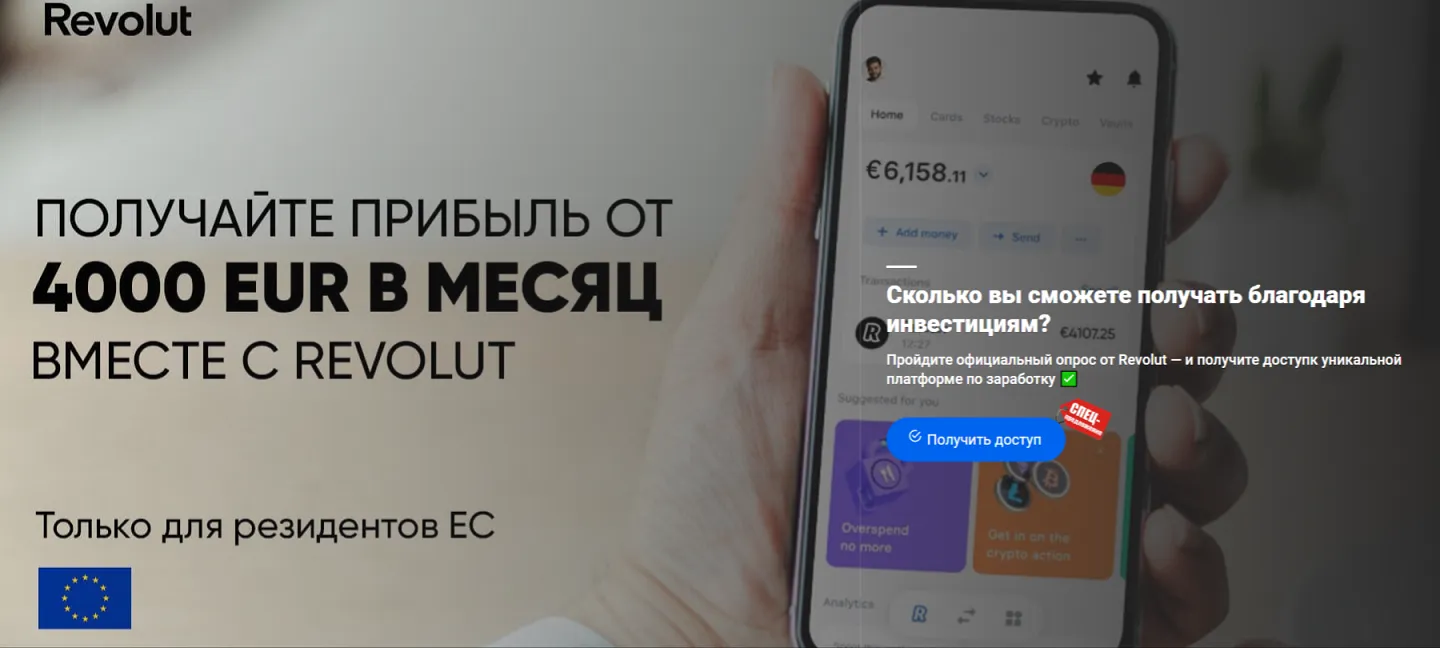

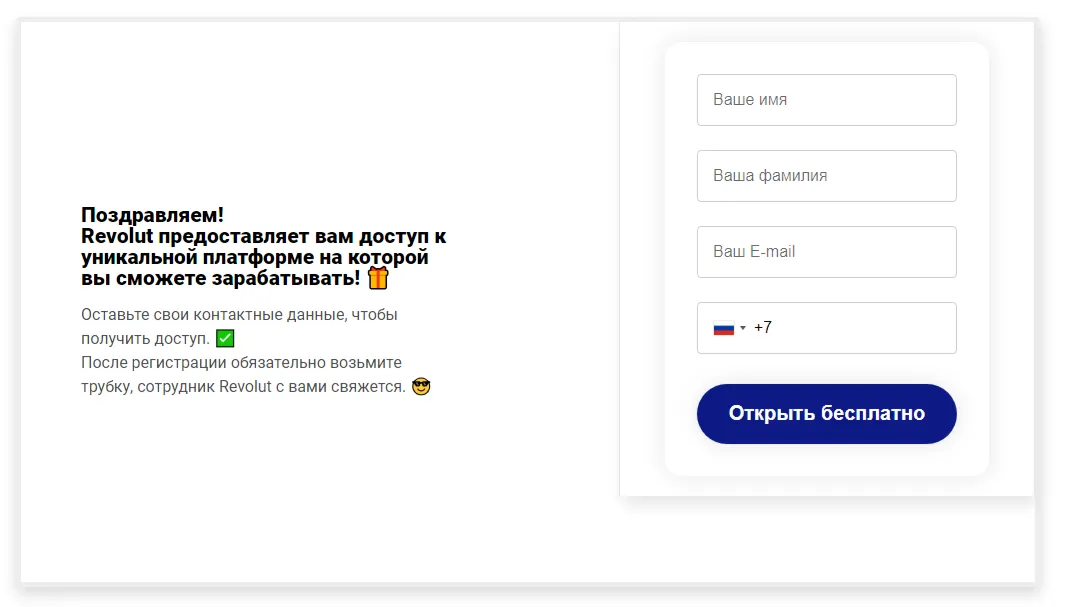

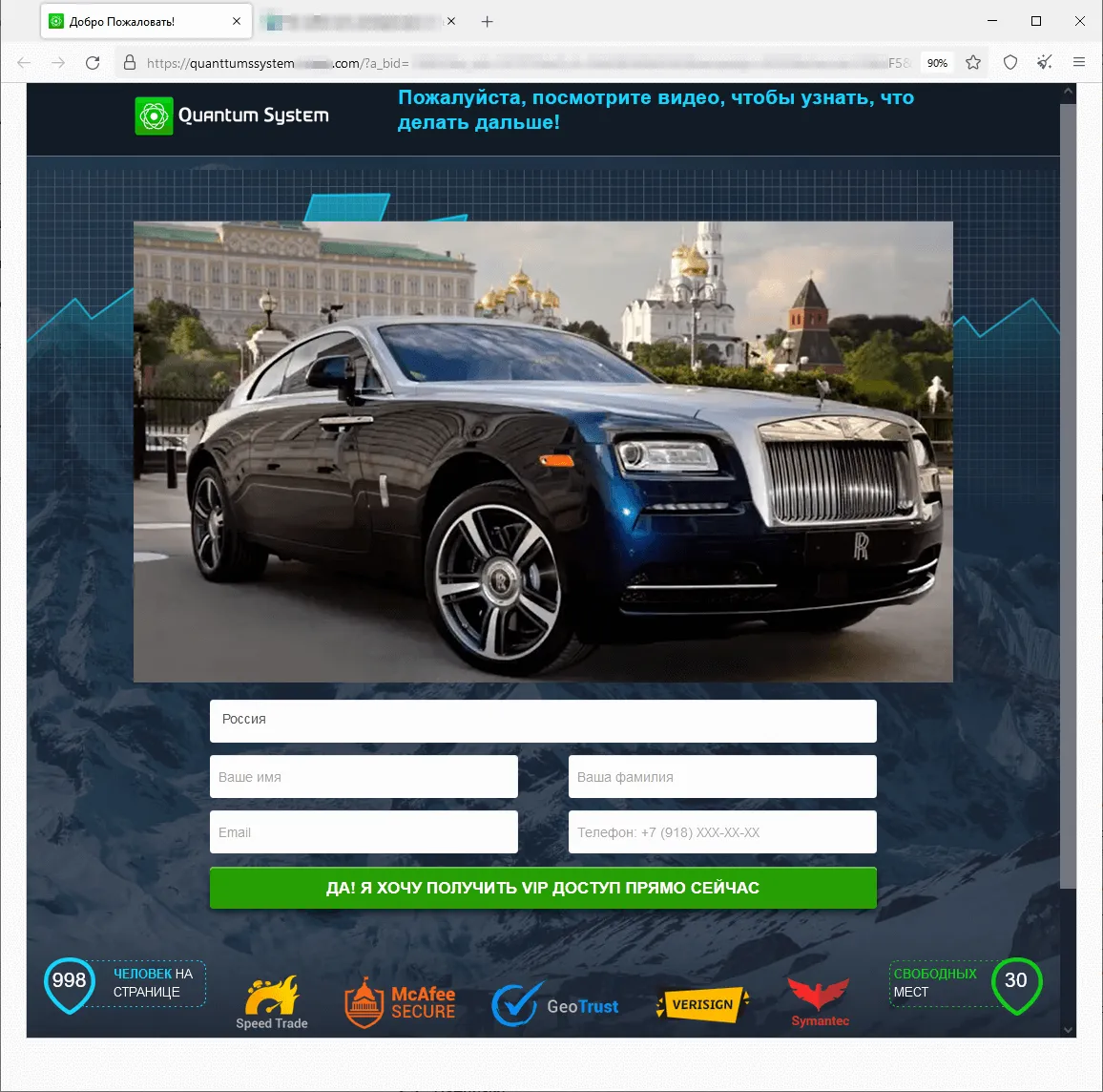

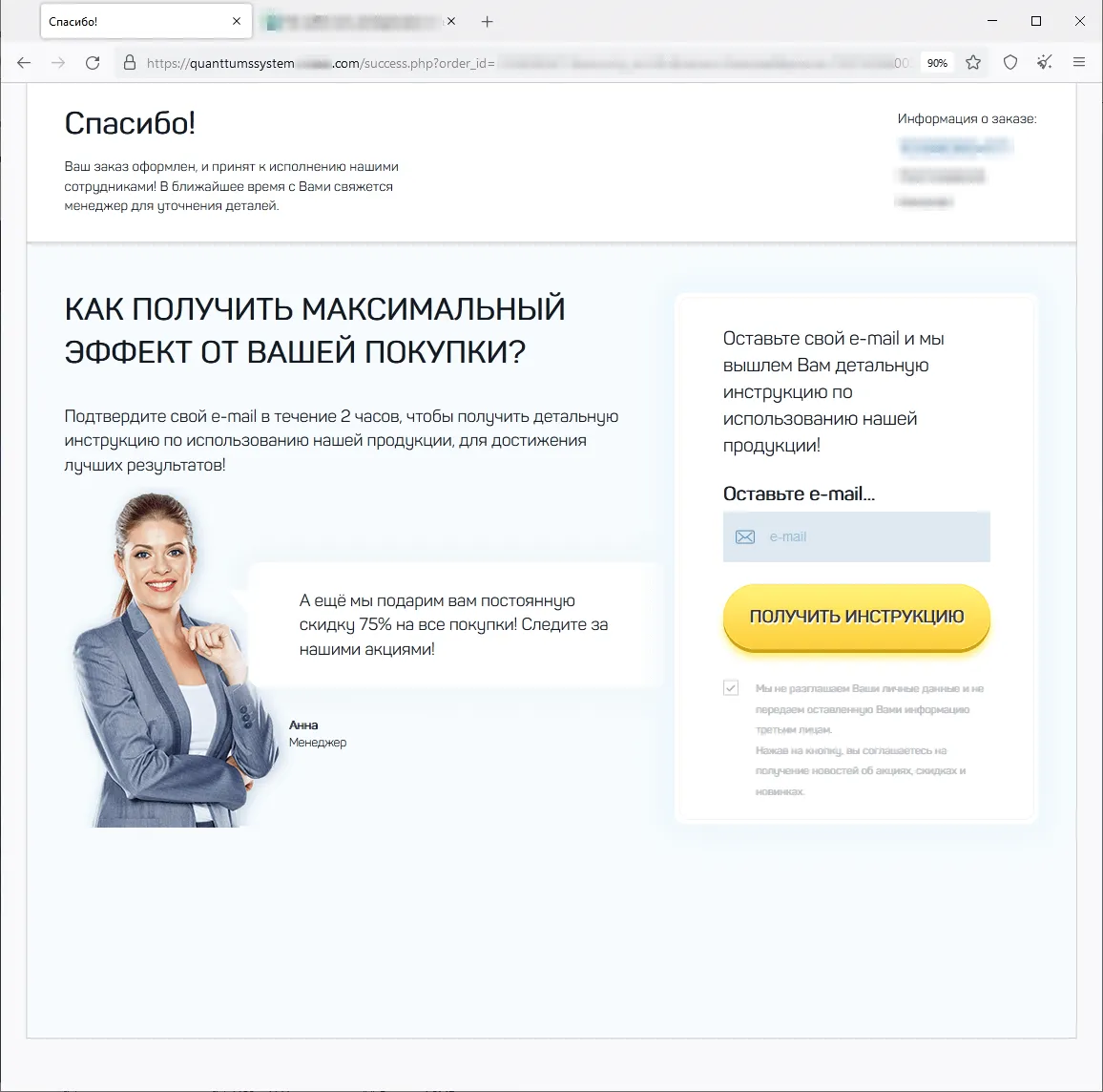

Sugli screenshot sottostanti sono mostrati esempi di siti truffa a tema finanziario. Nel primo caso, gli utenti venivano invitati, presumibilmente a nome di una grande compagnia petrolifera e del gas russa, a ottenere l'accesso a una "piattaforma di investimento". Nel secondo, a un servizio web di investimento presumibilmente legato a una delle banche europee. Nel terzo, a un "sistema automatizzato" di pseudo-trading, conosciuto con i nomi di Quantum UI, Quantum System ecc.

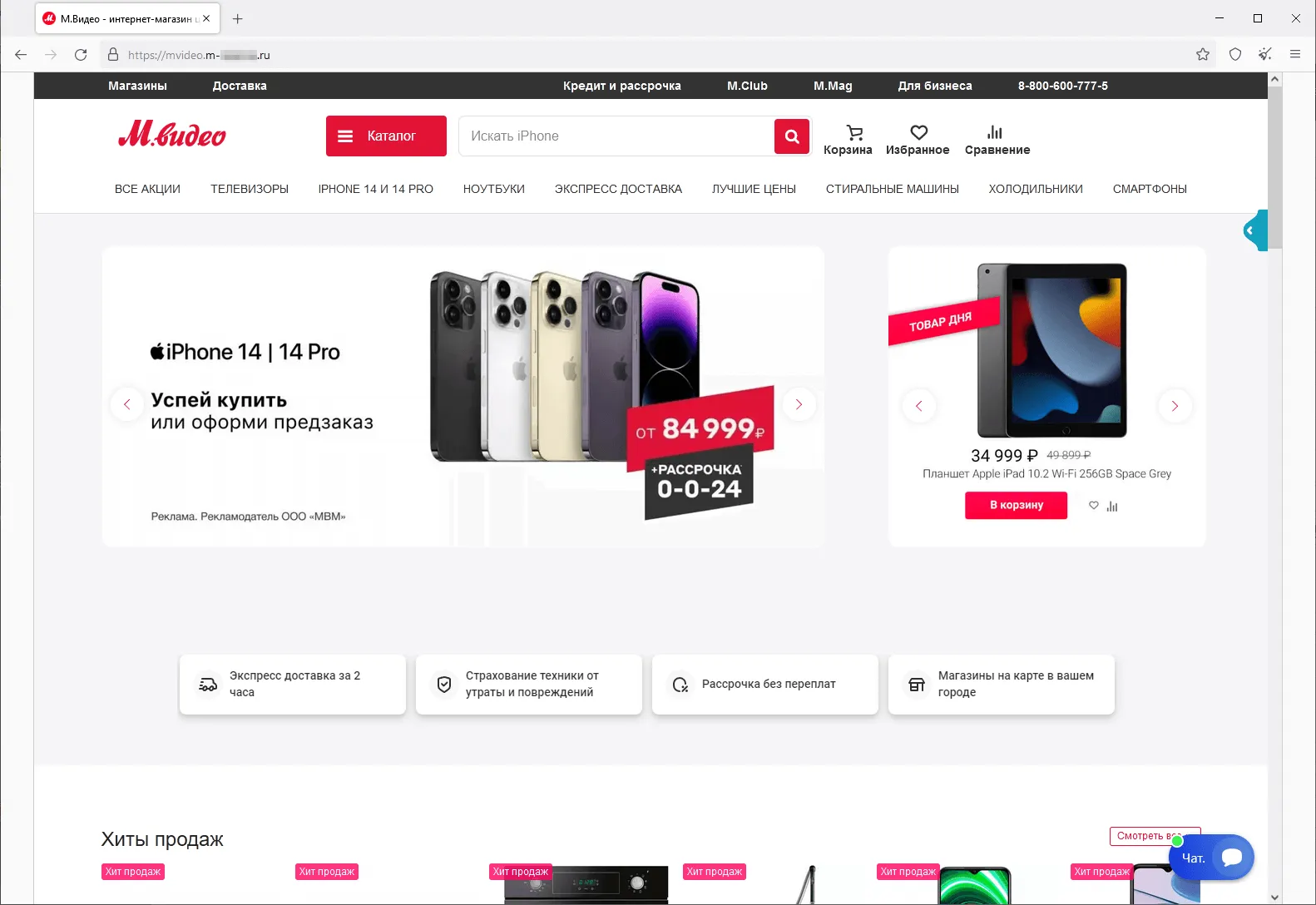

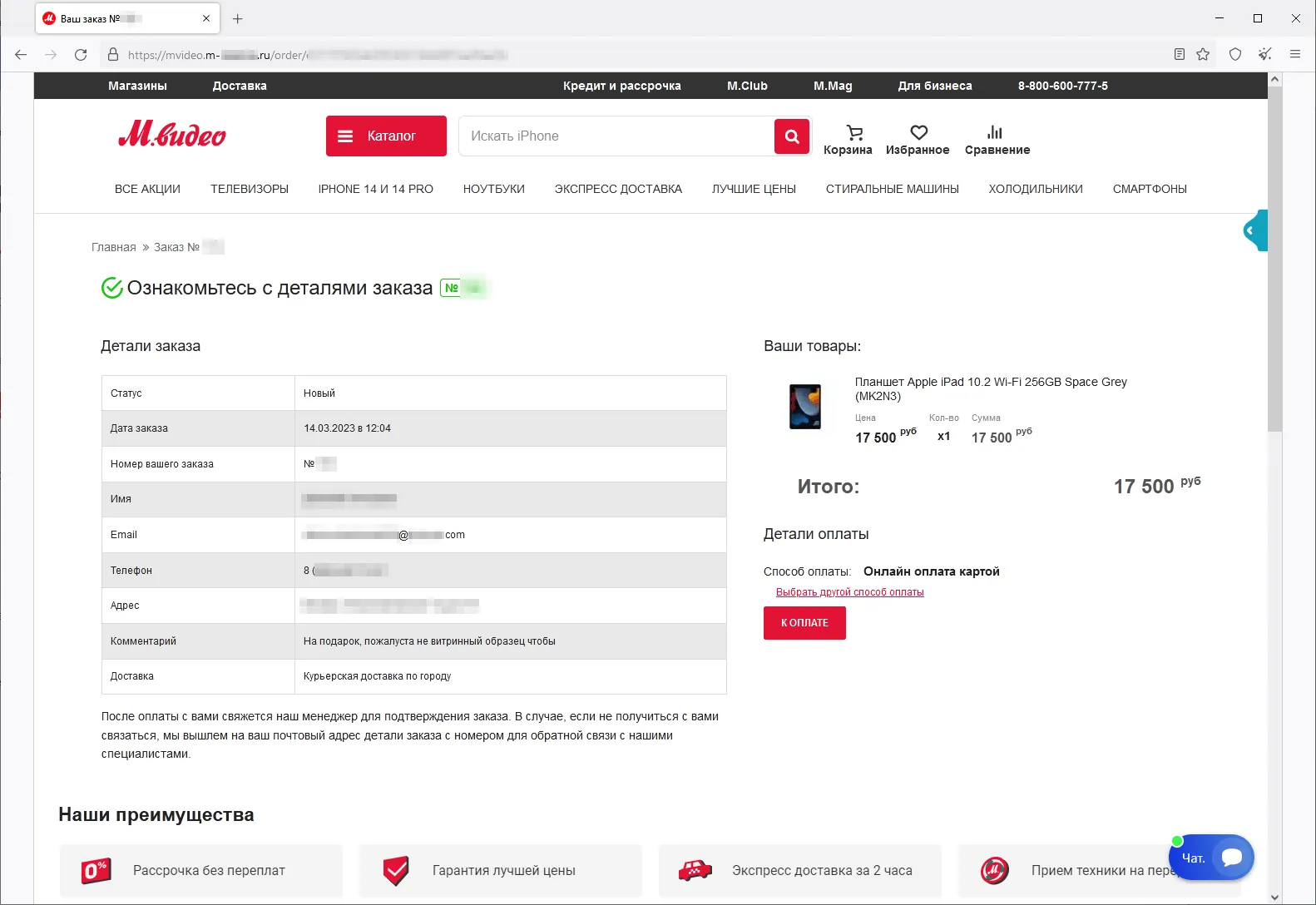

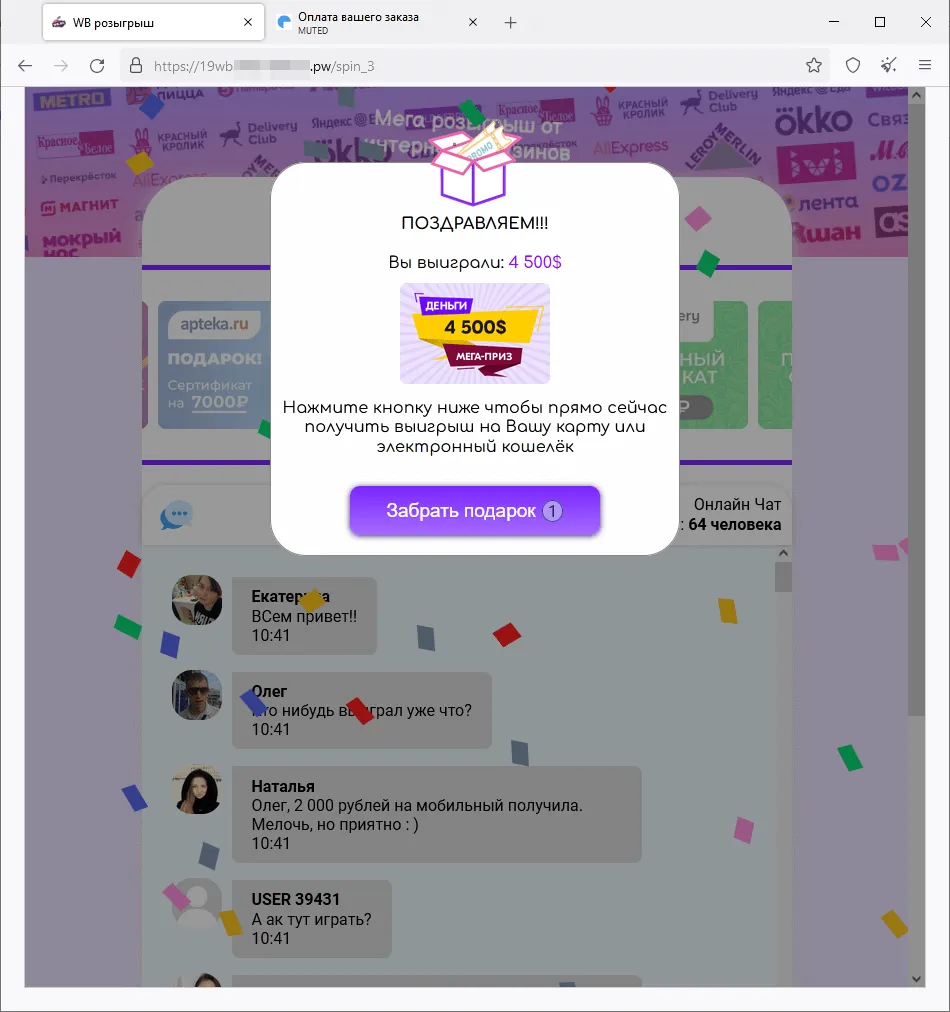

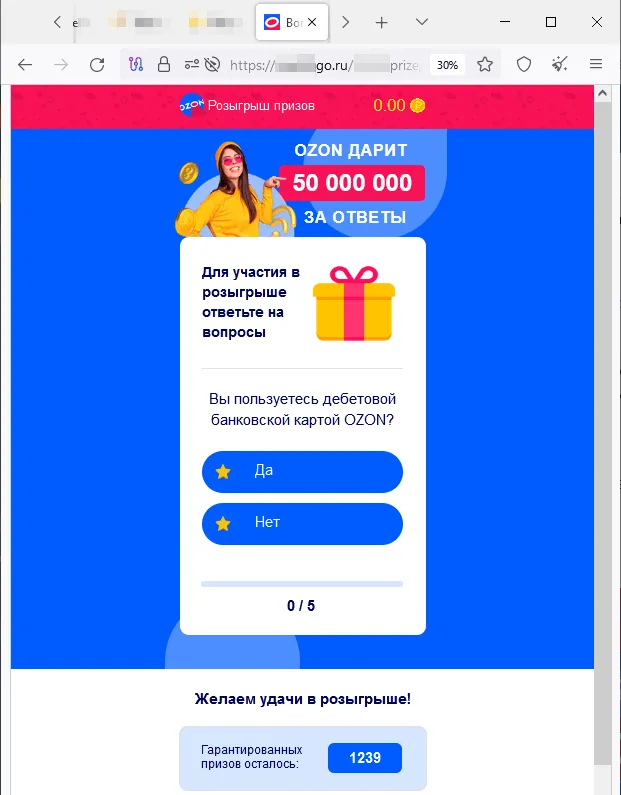

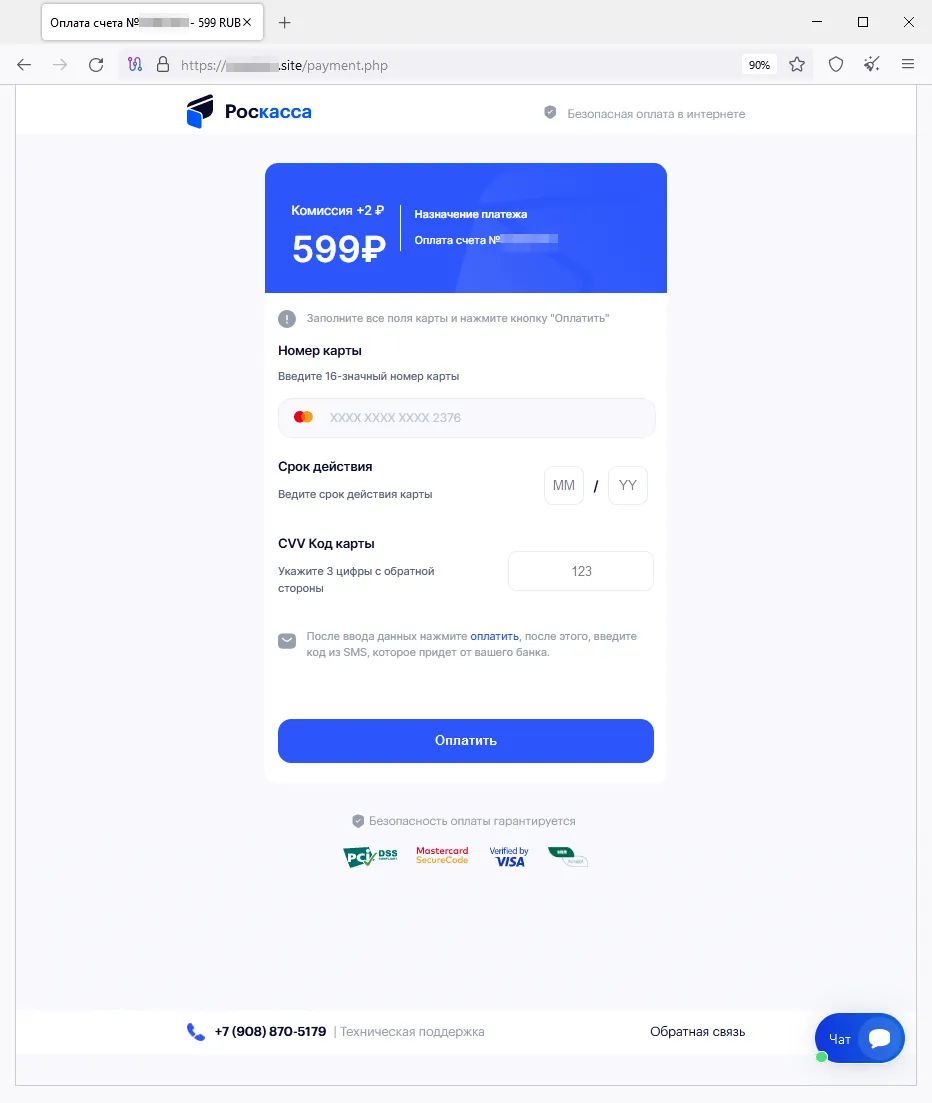

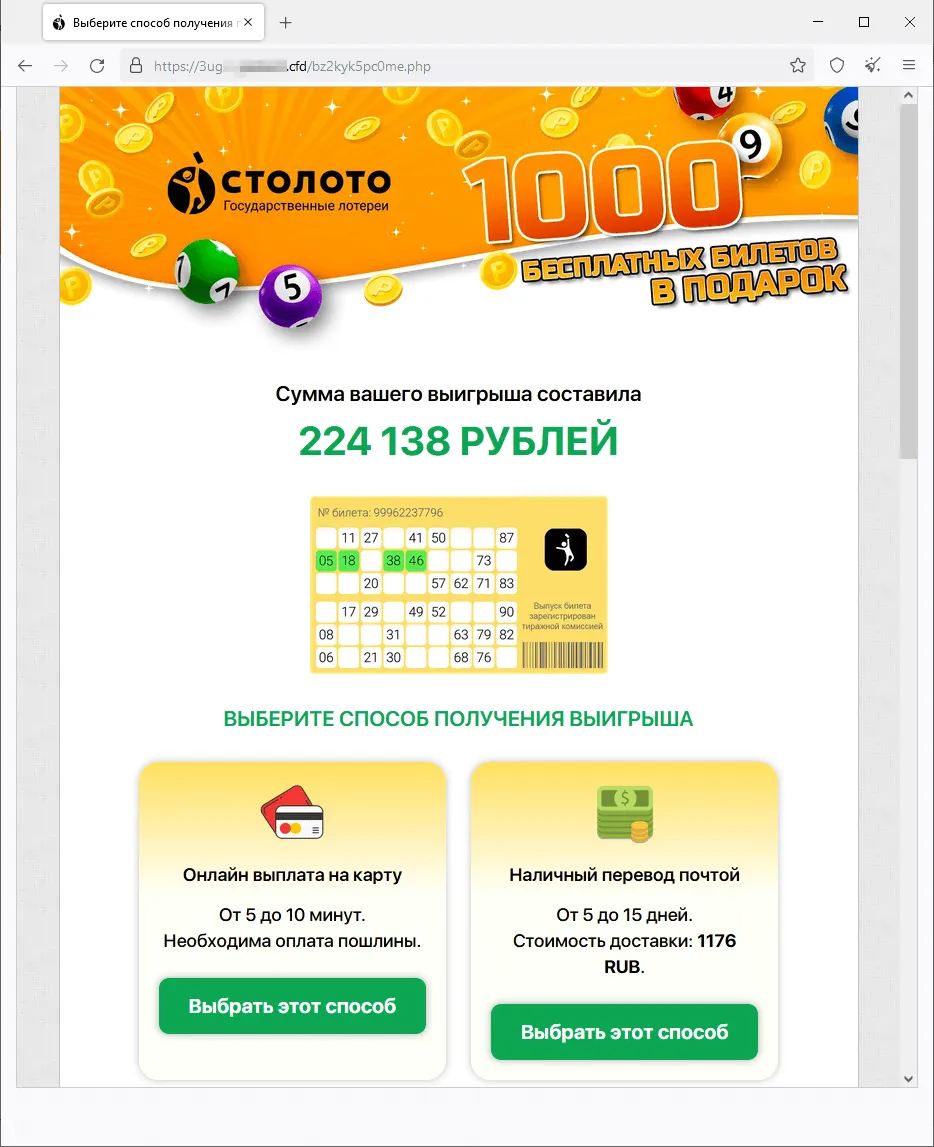

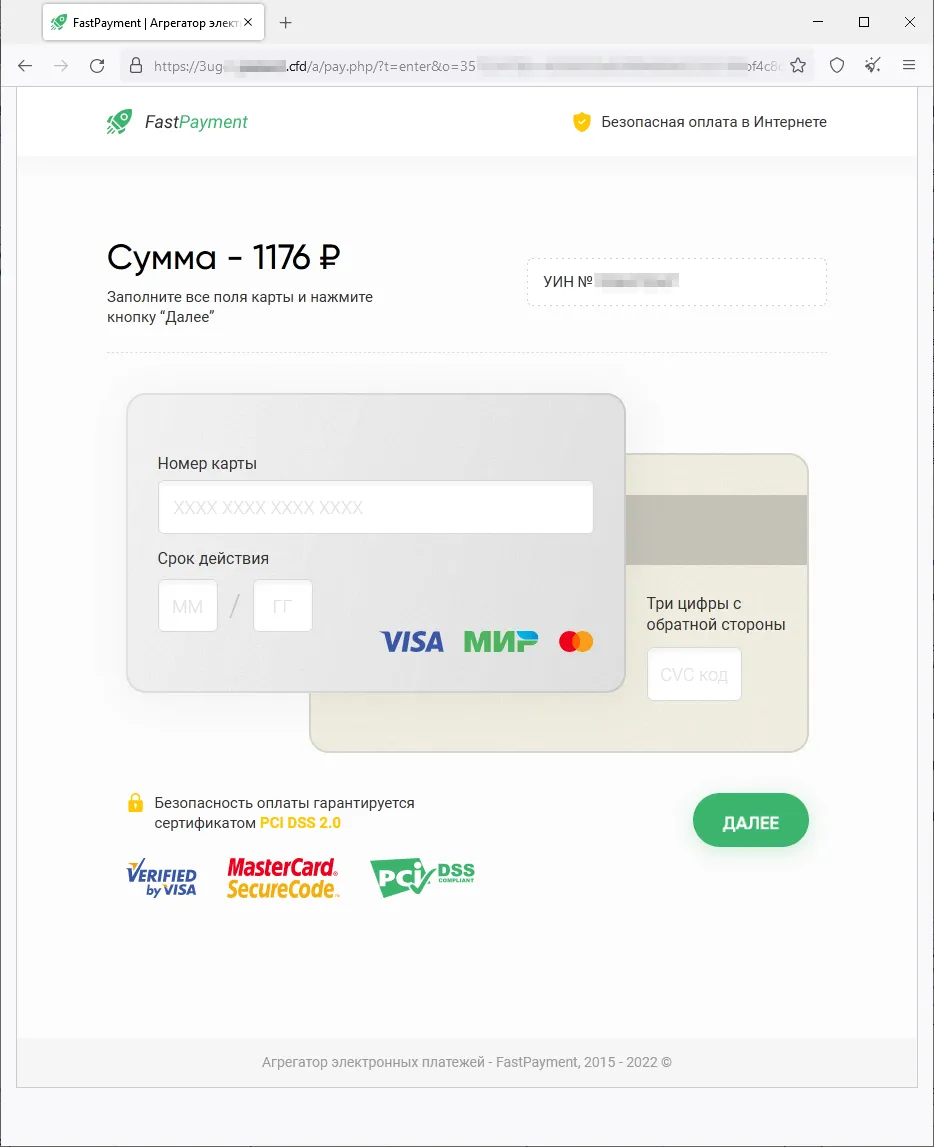

Di nuovo erano molto diffusi gli schemi di phishing relativi a tutti i tipi di "promozioni", "buoni" e "omaggi". I truffatori attiravano le potenziali vittime su falsi siti web di negozi online, negozi di vendita al dettaglio, uffici vendita biglietti online ecc., su cui presumibilmente sarebbe possibile partecipare a un'estrazione a premi, ottenere omaggi o buoni, o acquistare un determinato prodotto a un prezzo più vantaggioso. I malintenzionati fuorviavano gli utenti cercando di rubare a loro denaro e i dettagli delle carte bancarie. Esempi di tali siti truffa sono mostrati sugli screenshot sottostanti.

Un falso sito che imita l'aspetto della vera risorsa internet di un negozio di elettrodomestici ed elettronica russo:

I truffatori invitano le potenziali vittime ad "acquistare" un prodotto con uno sconto pagandolo con carta bancaria o bonifico tramite home banking.

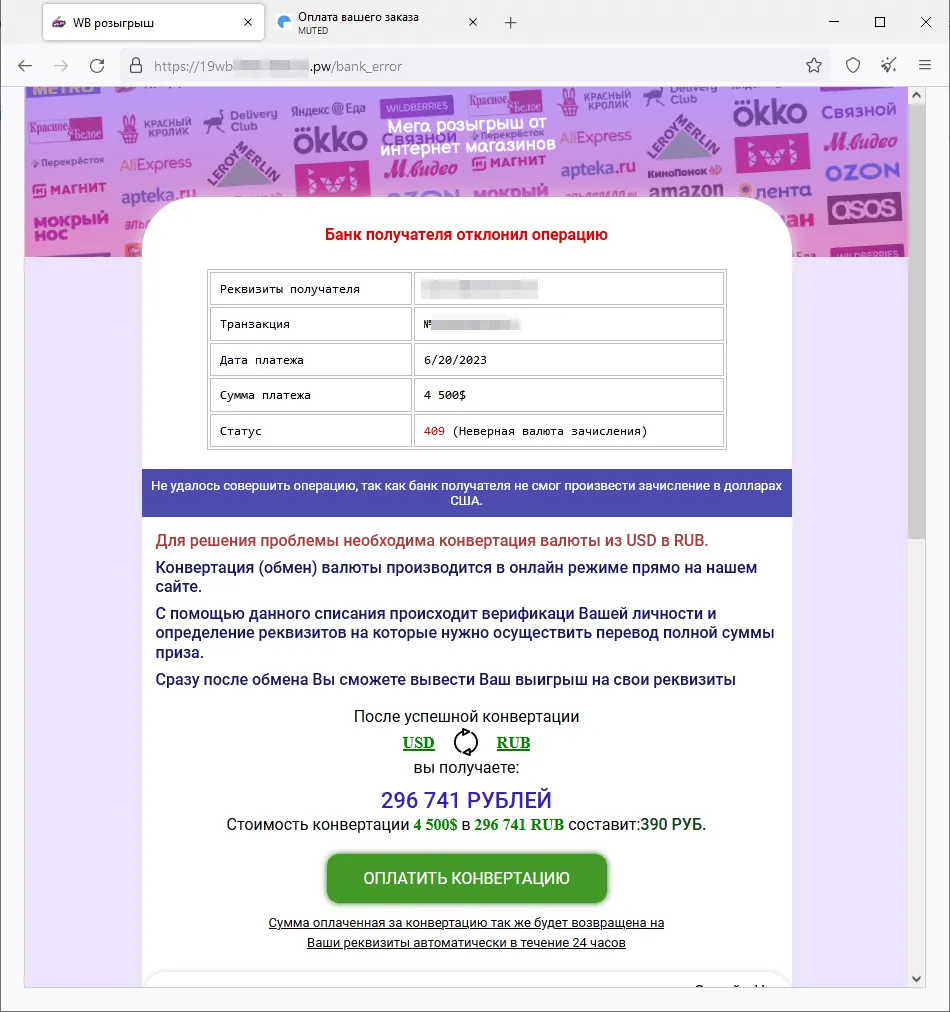

Un sito fraudolento su cui i visitatori, presumibilmente a nome di negozi online, venivano invitati a partecipare a "un'estrazione a premi":

Una volta che una potenziale vittima "vince" un grosso premio in denaro, per "riceverlo", presumibilmente dovrebbe pagare una commissione di conversione valutaria.

Una risorsa internet truffaldina, progettata nello stile del sito ufficiale di uno dei negozi online russi:

Per partecipare "all'estrazione" di un premio in denaro, all'utente viene suggerito di rispondere ad alcune domande. Dopo che il sito simula l'estrazione di un premio, presumibilmente la vittima vincerebbe, però per la "ricezione" della vincita, sarebbe necessario pagare una "commissione".

Un sito di phishing che offre ai visitatori biglietti lotto "gratuiti":

L'utente che presumibilmente avrebbe vinto alla lotteria dovrebbe pagare una "commissione" per ricevere la sua vincita.

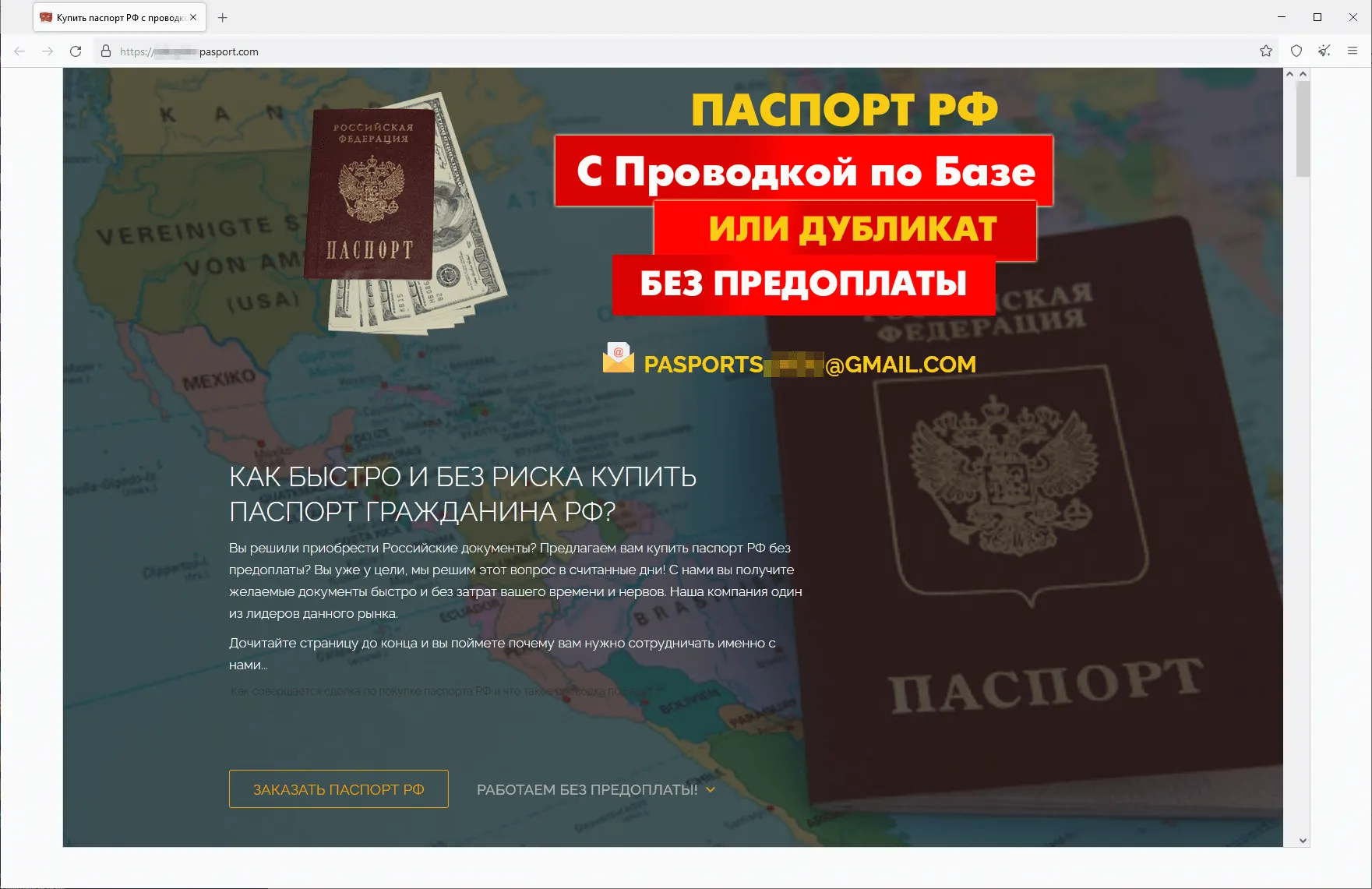

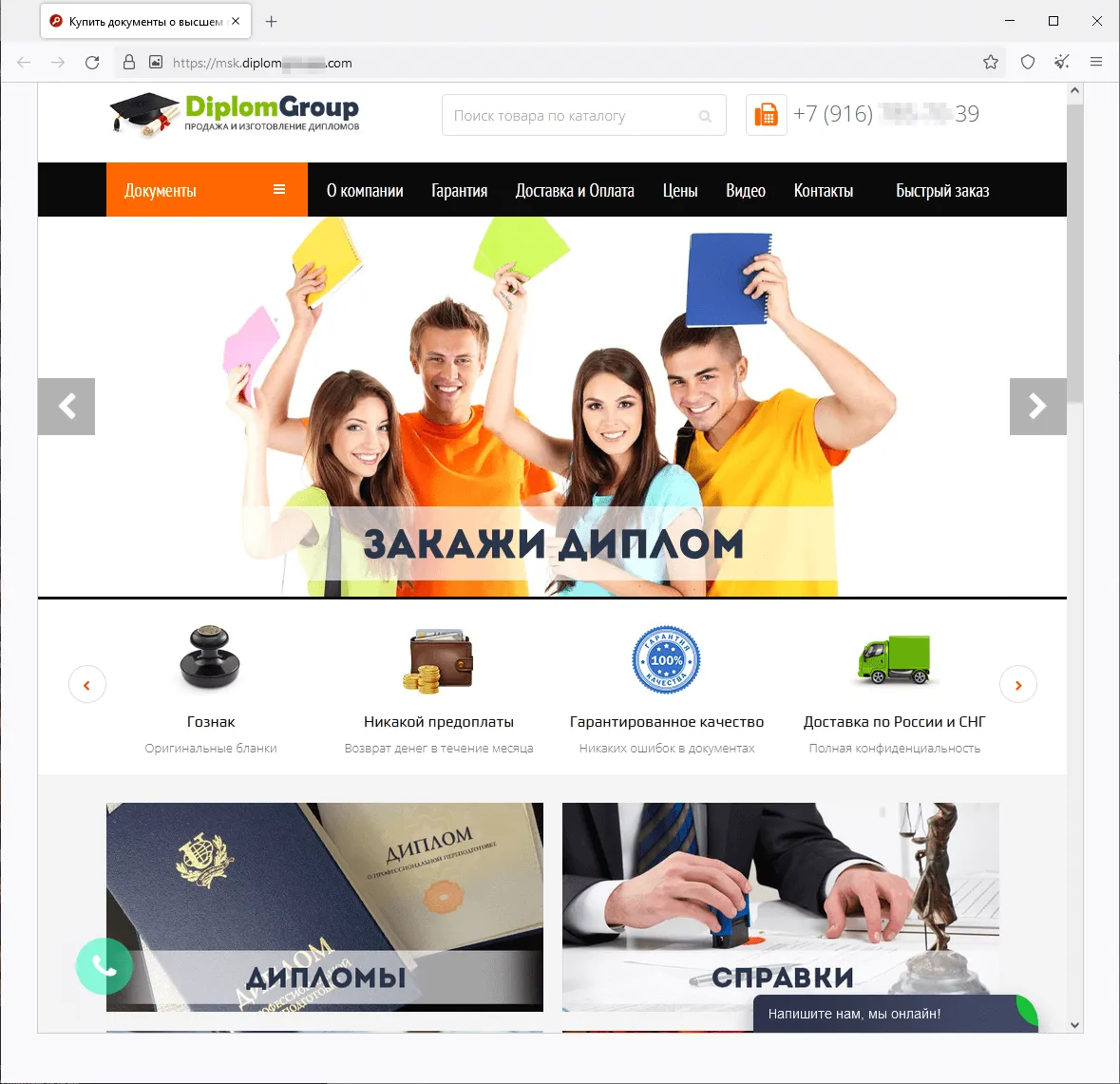

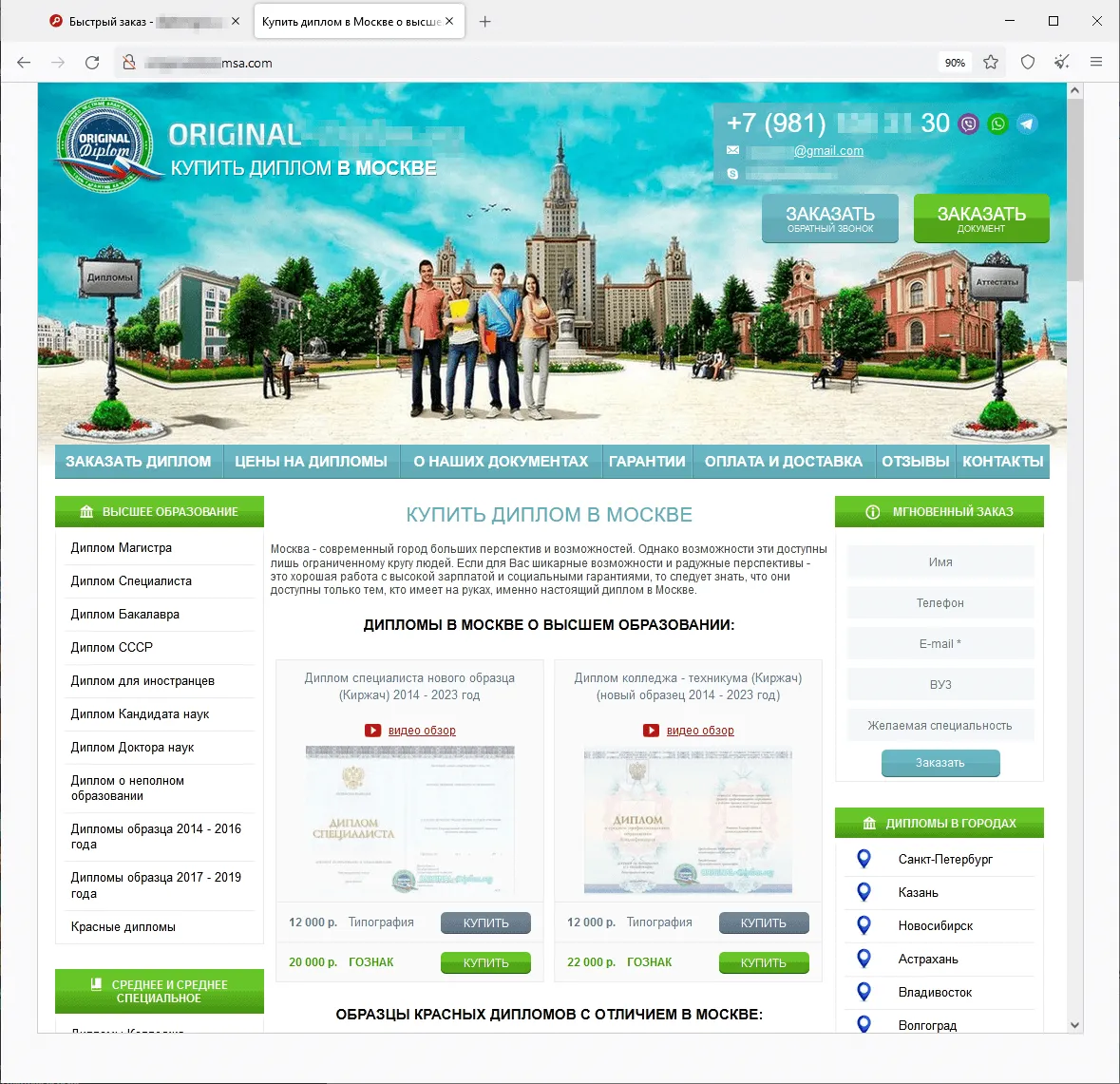

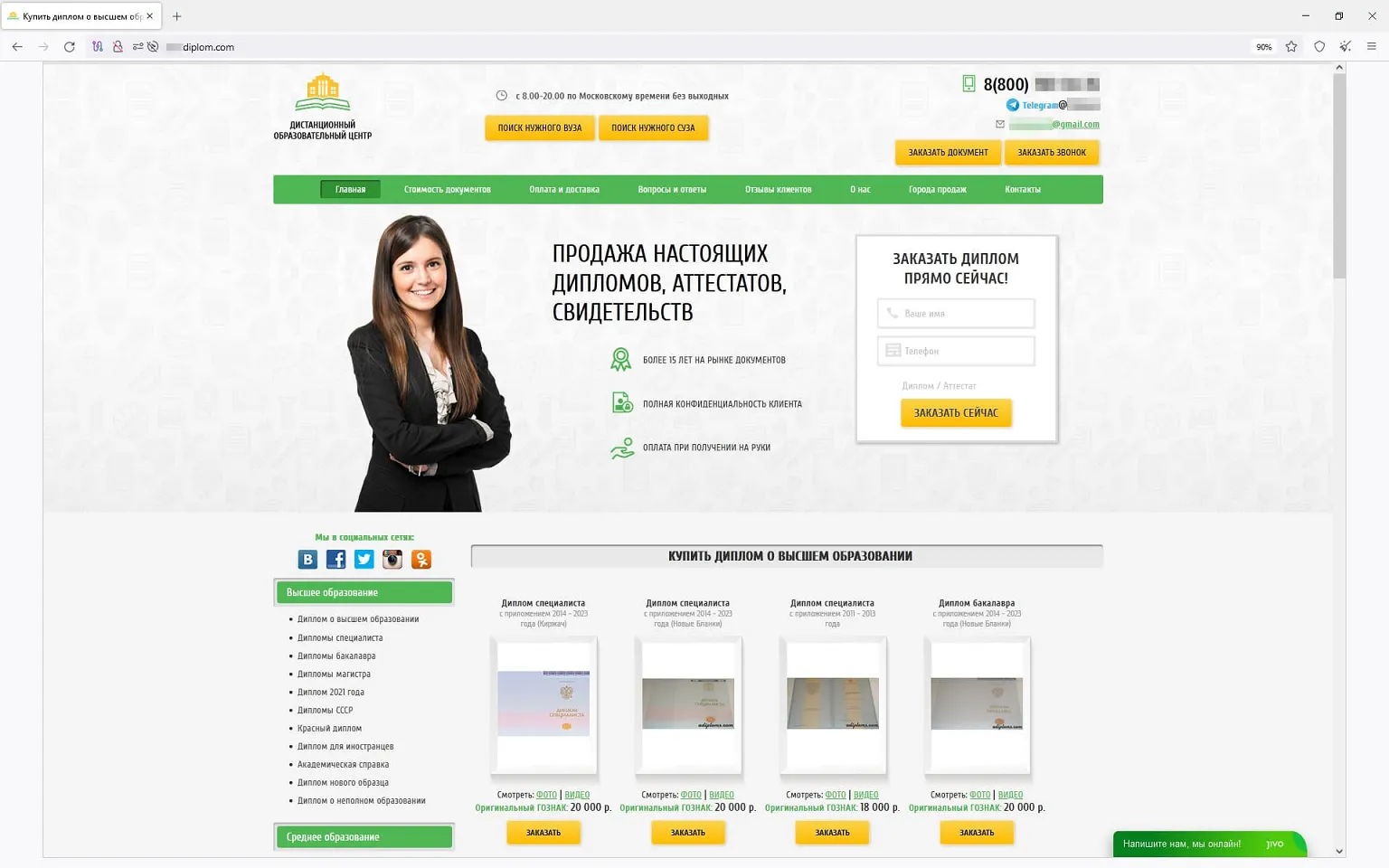

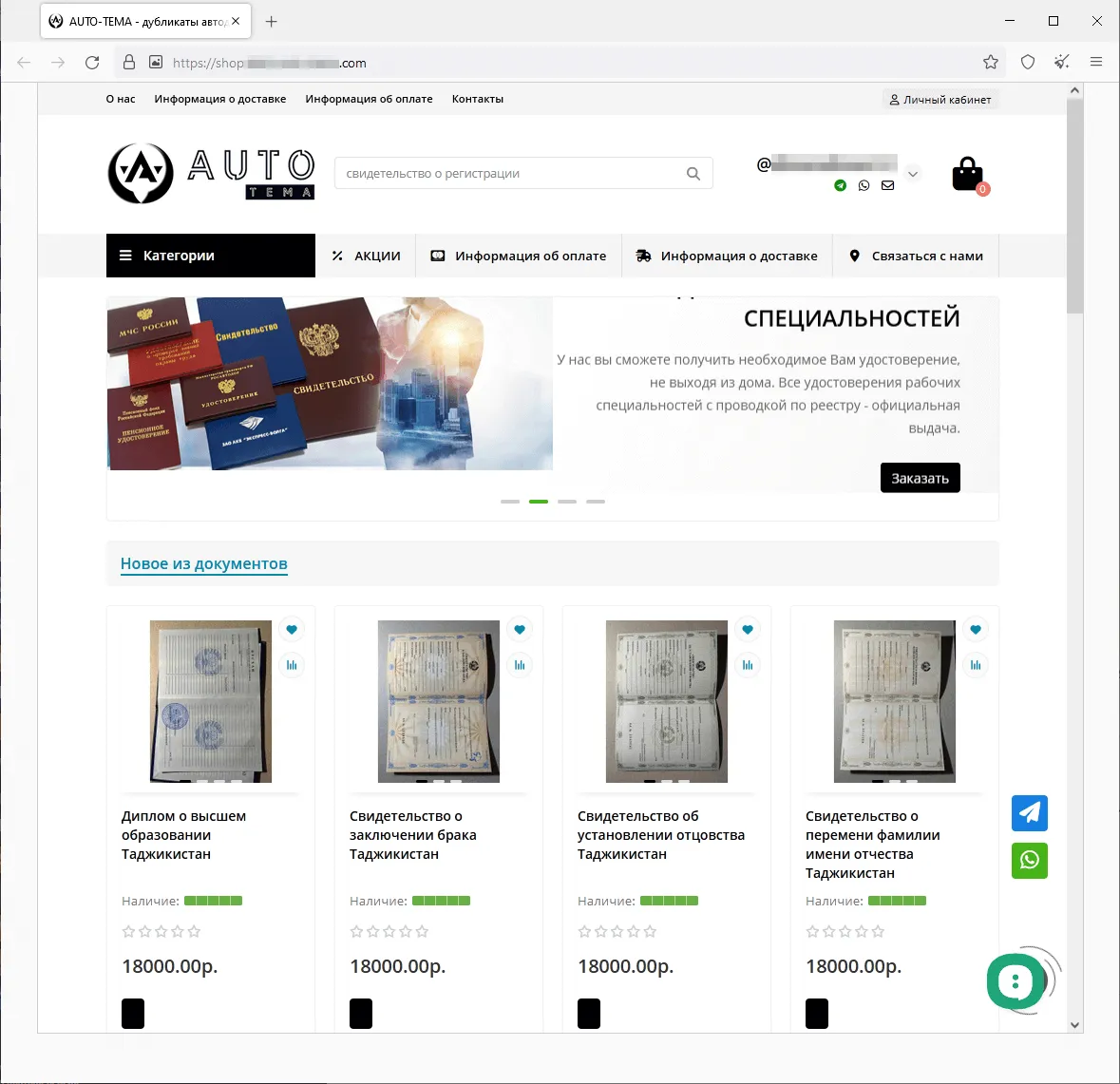

Nell'estate del 2023, sono diventati altamente attivi i truffatori che su vari siti offrivano servizi presumibilmente legali di ripristino di documenti di identità perduti o vendita di quelli nuovi secondo il modello ufficiale di Russia, paesi della CSI (Comunità Stati Indipendenti) e altri stati. L'assortimento offerto da tali siti includeva titoli di studio, patenti di guida, vari certificati ecc. Gli utenti che si decidevano a ricorrere ai servizi dubbi non solo rischiavano di perdere denaro pagando per un servizio inesistente, ma potevano anche essere interessati da una fuga dei propri dati personali. Oltre a questo, in caso di acquisto di un documento falsificato, infrangevano la legge, il che in futuro potrebbe portare a problemi con le forze dell'ordine. Di seguito sono presentati screenshot con esempi di siti su cui venivano offerti i servizi dubbi.

Un sito che suggerisce di acquistare un documento di identità del cittadino della Federazione Russa:

Siti che suggeriscono di acquistare titoli di studio, patenti di guida e altri documenti:

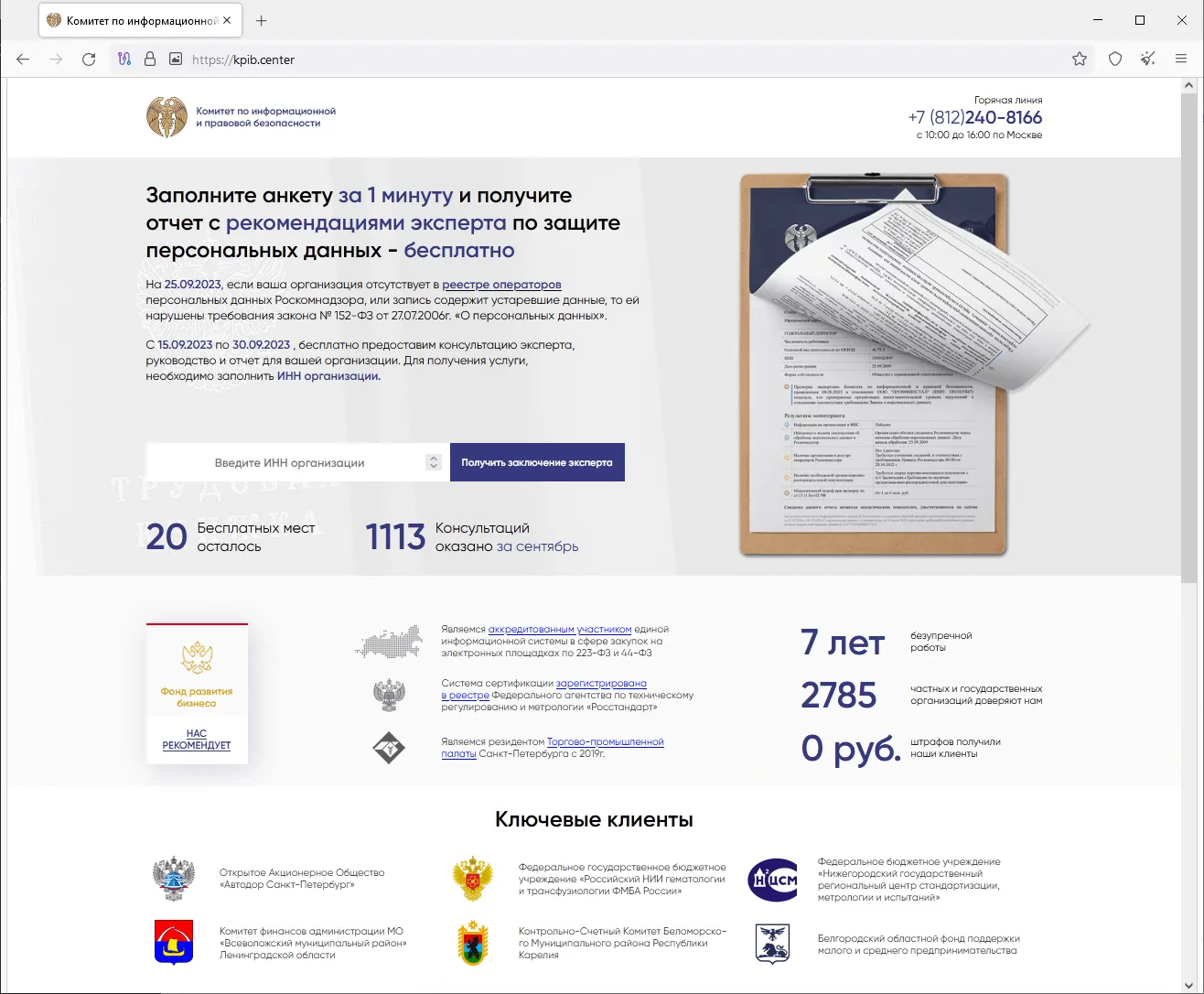

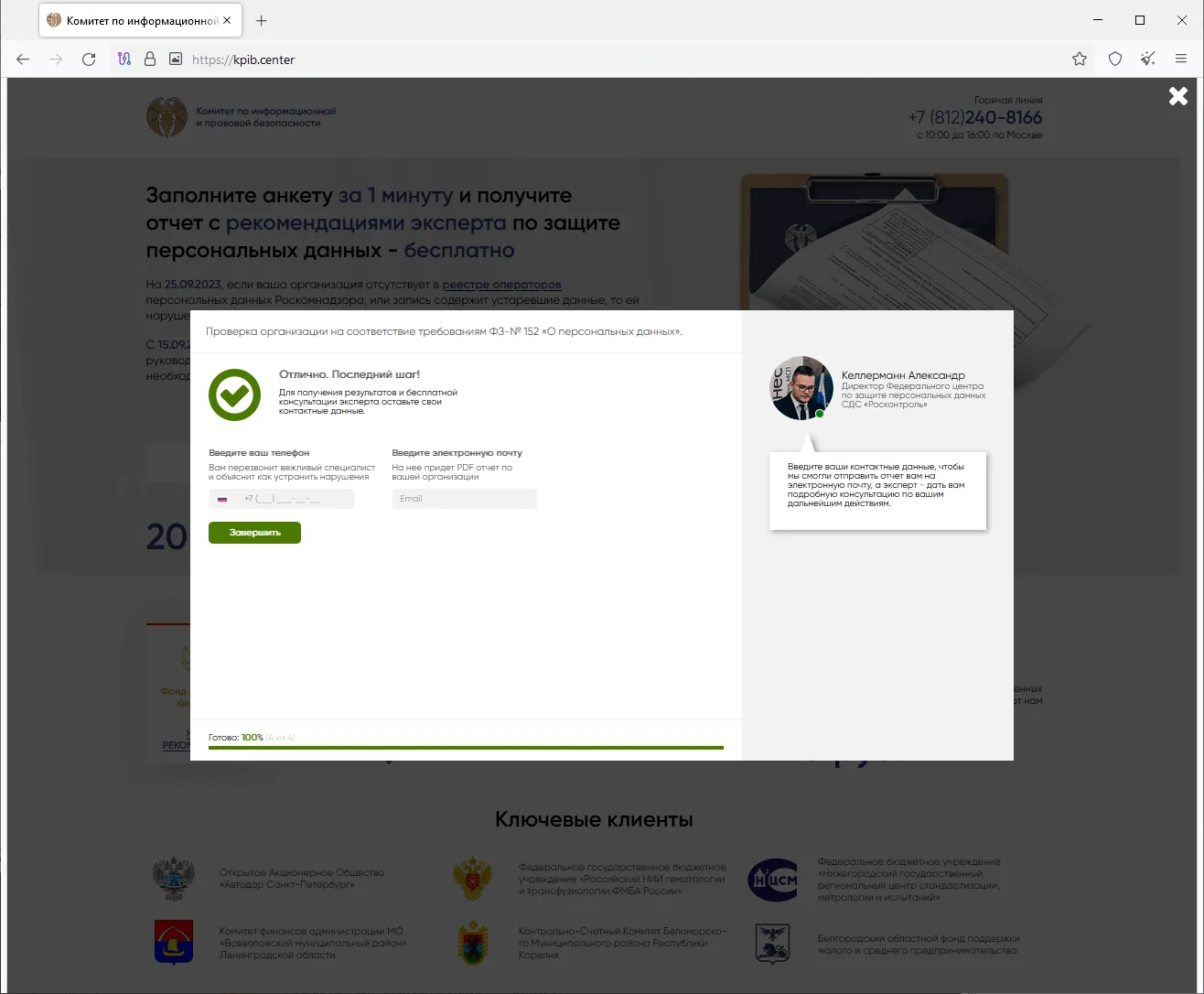

Nell'autunno gli analisti internet Doctor Web hanno registrato un invio di email di phishing che presumibilmente sarebbero state inviate dalle autorità fiscali. Queste email contenevano un link a un sito dove gli utenti venivano invitati a controllare se organizzazioni e aziende sono conformi ai requisiti della legge russa sui dati personali (n. 152-FZ "Sui dati personali"). Per fare ciò, loro veniva chiesto prima di compilare un sondaggio e quindi fornire i dati personali "per ottenere i risultati e una consulenza gratuita da parte degli esperti". Dopo che i visitatori rispondevano alle domande, il sito chiedeva a loro un numero di telefono e un indirizzo email.

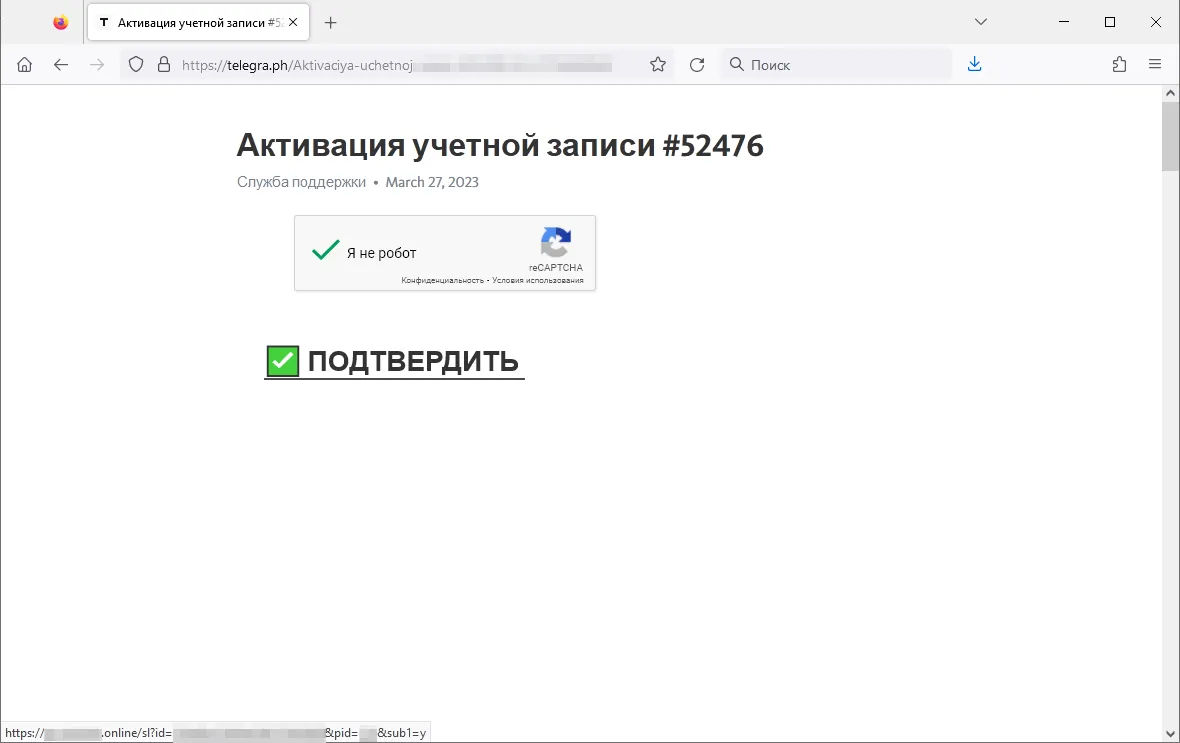

Oltre a ciò, l'anno passato i nostri specialisti hanno notato una crescita dei casi di utilizzo da parte dei truffatori della piattaforma di blog Telegraph. I malintenzionati pubblicano su di essa post di phishing con link che portano a vari siti indesiderati. I link alle pagine stesse con le pubblicazioni fraudolente, prima di essere distribuiti, vengono preliminarmente convertiti tramite servizi di accorciamento di link.

Un esempio di tale pubblicazione truffaldina è presentato sullo screenshot sotto. L'utente viene invitato ad attivare un certo account, ma quando fa clic sull'elemento con il testo "CONFERMA", viene reindirizzato a un sito di phishing.

Per dispositivi mobili

Secondo le statistiche sui rilevamenti tramite i prodotti antivirus Dr.Web per Android, nel 2023 i programmi malevoli Android più diffusi sono stati i trojan di visualizzazione di pubblicità indesiderate Android.HiddenAds che hanno rappresentato il 31,61% dei malware rilevati. In particolare, la minaccia più attiva è stato Android.HiddenAds.3697 ― veniva rilevato sui dispositivi protetti nel 10,72% dei casi. Alla seconda posizione con il 28,22% si sono collocati i programmi trojan con funzionalità spia Android.Spy. Tra questi il più delle volte veniva rilevato il trojan Android.Spy.5106 (20,80% dei casi). I terzi più diffusi con un indicatore del 10,06% sono stati i trojan pubblicitari Android.MobiDash.

Il programma indesiderato più attivo è stato Program.FakeMoney.7 (29,90% dei rilevamenti dei software indesiderati). Incoraggiava gli utenti a guadagnare completando varie attività, ma in realtà non pagava nessuna ricompensa. Il secondo più diffuso (19,42% dei rilevamenti) è stato Program.FakeAntiVirus.1. Simulava il funzionamento di software antivirus, rilevava minacce non esistenti e suggeriva agli utenti di acquistare la versione completa del programma per risolvere i "problemi". La terza posizione con una quota del 9,46% è occupata dalle applicazioni che sono state modificate tramite il servizio cloud CloudInject. A tali programmi (l'antivirus Dr.Web li rileva come Program.CloudInject.1) vengono aggiunti autorizzazioni pericolose e un codice offuscato il cui scopo non può essere controllato.

Come un anno prima, tra i programmi potenzialmente pericolosi, le posizioni leader per il numero di rilevamenti di nuovo sono state occupate dalle utility Tool.SilentInstaller (48,89% dei casi di rilevamento riskware). Consentono di lanciare applicazioni Android senza installazione e possono essere utilizzate dai cybercriminali per avviare programmi malevoli. Alla seconda posizione con il 14,02% si trovano le Tool.LuckyPatcher — per il loro tramite è possibile modificare applicazioni Android aggiungendo ad esse script scaricati da internet. Alla terza posizione con il 10,14% si sono collocate le applicazioni protette tramite il software packer Tool.ApkProtector.

La famiglia di programmi pubblicitari più diffusa nel 2023 è stata Adware.Adpush — ha rappresentato il 35,82% dei rilevamenti dei software pubblicitari indesiderati. La seconda famiglia più comune è stata Adware.MagicPush con il 9,58%. Alla terza posizione si è classificata la famiglia di moduli pubblicitari Adware.Airpush, che hanno rappresentato l'8,59% dei rilevamenti.

Nel corso dell'anno passato, gli analisti dei virus dell'azienda Doctor Web hanno individuato sullo store di app Google Play oltre 440 applicazioni malevole che in totale sono state scaricate almeno 428.000.000 di volte. Tra le minacce rilevate c'erano più di 100 programmi con un modulo trojan incorporato, Android.Spy.SpinOk, che aveva funzionalità spia. Inoltre, il nostro laboratorio dei virus ha registrato oltre 300 applicazioni trojan Android.FakeApp che venivano utilizzate nella realizzazione di vari schemi di truffa. Oltre a ciò, i nostri specialisti hanno identificato programmi trojan denominati Android.Proxy.4gproxy — essi trasformavano i dispositivi infetti in server proxy e trasmettevano impercettibilmente attraverso di essi il traffico di terzi. Tra le minacce rilevate c'erano trojan pubblicitari appartenenti alla famiglia Android.HiddenAds, un programma malevolo spia Android.Spy.1092.origin e un programma di furto di criptovalute Android.CoinSteal.105. Non sono mancati nuovi campioni di Android.Subscription — famiglia di trojan che abbonano utenti a servizi a pagamento. Inoltre, su Google Play di nuovo venivano distribuiti i trojan Android.Joker e Android.Harly i quali anche sono progettati per iscrivere vittime a servizi web a pagamento.

Rispetto al 2022, nel 2023 è diminuito di quasi la metà il numero di rilevamenti delle applicazioni trojan bancarie per piattaforma Android. Ciononostante, la geografia dei loro attacchi di nuovo ha abbracciato numerosi paesi. Oltre a questo, insieme all'attività dei trojan bancari conosciuti, gli analisti dei virus dell'azienda Doctor Web registravano anche la comparsa di nuove famiglie, molte di cui erano mirate agli utenti russi e iraniani.

Per di più, i nostri specialisti hanno continuato a rilevare i siti malevoli che distribuivano false applicazioni di portafogli crittografici per dispositivi Android e iOS a scopo di furto di criptovalute.

Per maggiori informazioni sulla situazione di virus per dispositivi mobili nel 2023 leggete la nostra panoramica.

Prospettive e probabili tendenze

L'ampia diffusione nel 2023 delle applicazioni trojan pubblicitarie ha dimostrato che per i cybercriminali come prima continua a essere una delle priorità l'ottenimento di guadagni illeciti. Questo viene confermato anche dall'attivo utilizzo dei programmi trojan in linguaggio di scripting AutoIt, i quali, tra l'altro, vengono impiegati come parte dei trojan miner di criptovalute per rendere più difficile il rilevamento di questi ultimi. Pertanto, è probabile che i programmi malevoli che aiutano gli autori di virus ad arricchirsi a scapito delle loro vittime rimarranno nell'arsenale dei criminali informatici anche nel 2024.

Per quanto riguarda i trojan bancari, nonostante la diminuzione del numero totale di tali attacchi, l'evoluzione delle applicazioni malevole di questo tipo non si ferma, come dimostra la comparsa di nuove famiglie. Questa tendenza molto probabilmente persisterà.

Non perderanno di attualità neanche le truffe online. Con l'evoluzione delle tecnologie, i malintenzionati, insieme agli schemi di inganno provati, sicuramente inizieranno sempre più spesso a impiegarne nuovi, compresi quelli che coinvolgono le reti neurali.

Possiamo aspettarci la comparsa di ulteriori minacce per dispositivi mobili, tra l'altro, anche su store di app ufficiali, quale Google Play. È probabile che compariranno nuovi programmi malevoli non solo per dispositivi Android, ma anche per altre piattaforme, in particolare, iOS.

L'attacco al software Openfire per l'ennesima volta ha dimostrato quanto è importante installare gli aggiornamenti e mantenere in stato aggiornato i programmi in uso. Non possiamo escludere che nel 2024 i cybercriminali effettueranno nuovi tentativi di eseguire attacchi con l'utilizzo degli svariati exploit, tra l'altro, attacchi mirati.