Resoconto sui virus per dispositivi mobili Android a gennaio 2015

3 febbraio 2015

LE PRINCIPALI TENDENZE DI GENNAIO

- Attività dei trojan bancari

- Comparsa di nuovi programmi-spia

- Presenti su Google Play programmi che utilizzano aggressivi sistemi pubblicitari

- Ulteriore diffusione dei trojan che i malintenzionati hanno incorporato in immagini del sistema operativo o direttamente in dispositivi mobili

Nuovi record per SO Android nel database dei virus Dr.Web

| Malware | Programmi-spia | Moduli pubblicitari | |

|---|---|---|---|

| Gennaio 2015 | 351 | 11 | 13 |

Minaccia “mobile” del mese

Trojan Android.CaPson.1

- Potrebbe trovarsi in firmware Android manipolato dai malfattori.

- È un file eseguibile per Linux che, quando viene avviato, estrae da sé alcuni moduli di funzionamento, una parte dei quali è cifrata. Dopo che i componenti sono stati decifrati e caricati nella memoria operativa, il trojan elimina i file originali ed inizia la sua attività nociva.

- È in grado di inviare ed intercettare messaggi sms, di aprire pagine Internet, di trasmettere sul server remoto le informazioni circa il dispositivo mobile compromesso e di scaricare altre applicazioni.

Trojan bancari per Android

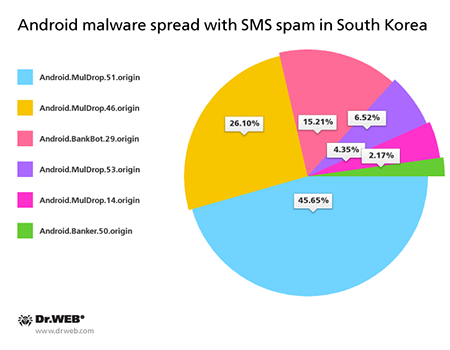

Nel mese passato gli specialisti Doctor Web hanno segnalato la comparsa di nuovi trojan bancari che attaccano utenti dei dispositivi mobili Android. Anche nella Corea del Sud tali programmi malevoli sono stati abbastanza attivi, i malfattori distribuiscono malware per Android in sms che contengono un link fraudolento al download di un programma malevolo.

Sono stati scoperti oltre 40 casi di sms-spamming in cui i malintenzionati distribuivano diversi programmi malevoli.

Trojan Android.MulDrop

Sono programmi malevoli progettati per la diffusione di altri trojan Android e per l’installazione di essi su dispositivi mobili. Vengono utilizzati dagli scrittori dei virus sudcoreani per distribuire vari trojan bancari.

Android.BankBot.29.origin

Un trojan bancario che ruba credenziali dei clienti di alcune banche sudcoreane. Quando si avviano i programmi originali di home-banking, il trojan sostituisce la loro interfaccia utente con una copia falsificata in cui vengono chieste tutte le informazioni confidenziali necessarie per avere controllo sulla gestione di un conto bancario. Le informazioni digitate dall’utente vengono trasmesse ai malfattori. Con il pretesto dell’abbonamento a qualche servizio bancario, il trojan cerca di installare il malware Android.Banker.32.origin.

Android.Banker.50.origin

Fa parte della famiglia dei trojan bancari sudcoreani, progettati per il furto di denaro dai contri bancari degli utenti del SO Android.

Software per lo spionaggio informatico

Lo spionaggio informatico è come prima un grave problema per gli utenti dei dispositivi mobili. A gennaio il database dei virus Dr.Web è stato integrato con tanti record di vari programmi-spia commerciali, progettati per l’installazione sui dispositivi mobili Android e per l’inseguimento dei loro proprietari. Oltre alla scoperta di nuove versioni delle famiglie spyware conosciute, per esempio di Program.MobileSpy, Program.Tracer, Program.Highster, Program.OwnSpy, Program.MSpy e di alcune altre, gli specialisti Doctor Web hanno analizzato anche nuovi programmi spyware, per esempio Program.ZealSpy.1.origin, Program.LetMeSpy.1.origin e Program.CellSpy.1.origin.

- Program.ZealSpy.1.origin

- Intercetta sms ed email

- Ricava le informazioni circa le chiamate e i contatti dell’utente

- Traccia coordinate GPS

- Copia messaggi in popolari programmi di messaggistica ecc.

- Program.LetMeSpy.1.origin

Questo programma malevolo è in grado di tracciare:

- messaggi sms;

- chiamate;

- coordinate GPS del dispositivo Android.

- Program.CellSpy.1.origin

- Intercetta messaggi sms e chiamate

- Ricava le coordinate GPS del dispositivo mobile

- Registra di nascosto un audio dell’ambiente

- Traccia la cronologia del browser web

Minacce informatiche su Google Play

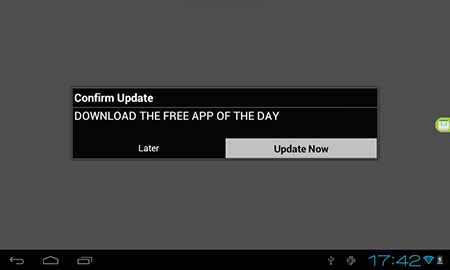

Spesso le applicazioni pubblicate su Google Play contengono moduli potenzialmente rischiosi progettati per la monetizzazione, i quali funzionano in un modo molto aggressivo, mostrando all’utente molta pubblicità. A gennaio è stato scoperto un successivo modulo pubblicitario, utilizzato dagli sviluppatori di una serie di applicazioni gratuite, inserito nel database dei virus Dr.Web sotto il nome dell’Adware.HideIcon.1.origin.

Adware.HideIcon.1.origin

Plugin di pubblicità per la monetizzazione di applicazioni Android gratuite. Ha funzioni molto fastidiose.

- Può imitare il processo di download di file importanti e allo stesso tempo con inganno induce il proprietario del dispositivo mobile ad andare a un sito web che viene pubblicizzato.

- Con una determinata periodicità propone all’utente di installare qualche “aggiornamento” che in realtà è una successiva applicazione di pubblicità indesiderata.

- Visualizza pubblicità indesiderata sullo schermo durante l’avvio di una serie di applicazioni installate sul dispositivo mobile.

- Elimina le icone originali dei programmi che includono il trojan, pertanto per gli utenti con minore esperienza diventa molto più difficile scoprire la fonte di annunci fastidiosi. Invece delle icone originali, sulla schermata principale del sistema operativo vengono create nuove icone che anche portano su varie offerte pubblicitarie in Internet.