Doctor Web: resoconto sui virus a gennaio 2015

3 febbraio 2015

Secondo le informazioni degli specialisti Doctor Web, nel primo mese del 2015 i malintenzionati hanno organizzato alcuni mailing di massa in cui inviavano programmi malevoli capaci di installare altri programmi malevoli sui computer compromessi. A gennaio molti utenti del SO Microsoft Windows sono rimasti vittime degli encoder. Inoltre, è grande come prima il numero di trojan e di altre applicazioni dannose per la piattaforma mobile Google Android.

LE PRINCIPALI TENDENZE DI GENNAIO

- Email inviate in massa che diffondono trojan progettati per l’installazione di altre applicazioni dannose.

- Diffusione dei trojan-encoder che rappresentano un grave rischio per gli utenti di Microsoft Windows.

- Comparse nuove applicazioni dannose per la piattaforma mobile Google Android.

La minaccia informatica del mese

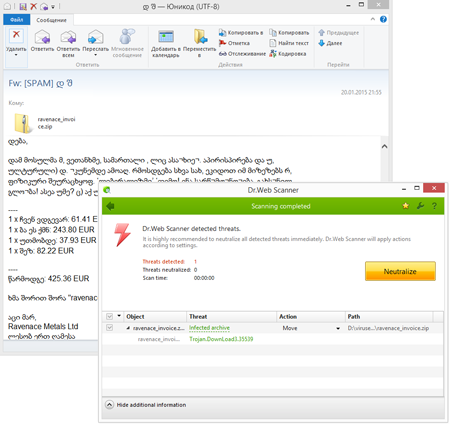

A metà gennaio, i malfattori hanno inviato in massa le email indesiderate con dentro il trojan-downloader Trojan.DownLoad3.35539.

- Il programma malevolo è incluso in archivio ZIP allegato all’email.

- Il programma ha l’obiettivo di scaricare e lanciare sul computer compromesso il trojan-encoder Trojan.Encoder.686, anche conosciuto come CTBLocker.

Gli specialisti Doctor Web hanno trovato simili messaggi con l’allegato pericoloso, scritti in diverse lingue, ad esempio in inglese, in tedesco e in georgiano.

Al momento non è possibile decifrare i file cifrati da questo malware.

Ciononostante, l’Antivirus Dr.Web rileva questo programma malevolo perciò i nostri utenti sono protetti dalle sue azioni nocive.

Per maggiori informazioni sul programma, consultare l’articolo informativo.

Trojan-encoder

Numero di richieste di decifratura ricevute dal sevizio di supporto tecnico

| Dicembre 2014 | Gennaio 2015 | Dinamica |

|---|---|---|

| 1096 | 1305 | +16,1% |

A gennaio è aumentato il numero di utenti che sono rimasti vittime del Trojan.Encoder.686 — 51 richieste inviate al laboratorio di virus. L’encoder è assemblato sulla base delle librerie TOR e OpenSSL e utilizza la loro crittografia. Nel corso di cifratura, l'encoder utilizza le possibilità di CryptoAPI per l'ottenimento di dati casuali, nonché la crittografia ellittica.

I malfattori danno alle vittime soltanto 96 ore per pagare per la decifratura, minacciando che se l'utente non paghi, tutti i file criptati verranno persi per sempre. Per avere le maggiori informazioni circa le condizioni e la somma del pagamento, all'utente viene proposto di consultare un sito nella rete anonima TOR.

Purtroppo, al momento non è possibile decifrare i file cifrati dal Trojan.Encoder.686. Ciononostante, Dr.Web rileva questo programma malevolo perciò i nostri utenti sono protetti dalle sue azioni nocive.

Altri encoder più diffusi:

- Encoder.556

- Encoder.858

- Encoder.567

- Encoder.398.

Gli utenti dei pc potrebbero proteggersi contro le azioni dei trojan-encoder eseguendo il tempestivo backup dei dati, dividendo in modo razionale i permessi degli utenti del sistema operativo e naturalmente utilizzando una protezione antivirus moderna. Dr.Web Security Space versione 10.0 dispone di strumenti efficaci per contrastare gli encoder, tra cui appositi componenti di protezione preventiva di dati contro le azioni del ransomware.

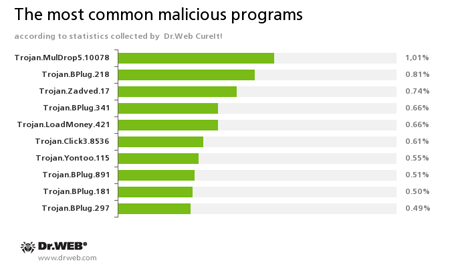

Secondo le informazioni dell’utility di cura dei virus Dr.Web CureIt!

Trojan.MulDrop5.10078

Installa applicazioni indesiderate e pubblicitarie sul computer infetto.Trojan.BPlug

Sono estensioni (plugin) per popolari browser che visualizzano pubblicità indesiderata quando l’utente apre pagine web.Trojan.Zadved

Sono estensioni studiate per sostituire nella finestra del browser i risultati dei motori di ricerca e per mostrare falsi messaggi dei social network. Inoltre, le loro funzioni dannose permettono loro di sostituire annunci visualizzati su vari siti.Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.Trojan.Click

Una famiglia dei programmi malevoli che fanno aumentare il numero di visite di varie risorse Internet reindirizzando le query della vittima su determinati siti mediante la gestione del comportamento del browser.Trojan.Yontoo

Una famiglia delle estensioni per browser studiate per visualizzare pubblicità su pagine web visitate dall’utente.

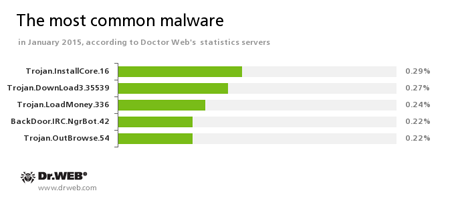

Secondo le informazioni dei server delle statistiche Doctor Web

Trojan.InstallCore.16

Un trojan che installa applicazioni pubblicitarie e inattendibili, anche conosciuto come Trojan.Packed.24524.Trojan.DownLoad3.35539

Un trojan-downloader che viene distribuito principalmente via email in un archivio ZIP allegato con dentro un file .SCR. Se l’utente tenta di aprire il file, il trojan salva un documento .RTF su disco di computer infetto e lo visualizza sullo schermo. Allo stesso tempo, il programma malevolo scarica dai server appartenenti ai malintenzionati il payload, che può essere, in particolare, il Trojan.Encoder.686, anche conosciuto come CTB-Locker, ed esegue il programma malevolo sul computer attaccato.Trojan.LoadMoney.336

Fa parte della famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.BackDoor.IRC.NgrBot.42

È un trojan molto diffuso, conosciuto dagli specialisti della sicurezza informatica a partire dal 2011. I programmi malevoli di questa famiglia sono in grado di eseguire sul computer infetto diversi comandi impartiti dai criminali informatici, e vengono gestiti attraverso il protocollo di messaggistica di testo IRC (Internet Relay Chat).Trojan.OutBrowse.54

Fa parte della famiglia dei trojan di pubblicità che vengono distribuiti con l’impiego di partner program e vengono utilizzati per la monetizzazione del traffico di file.

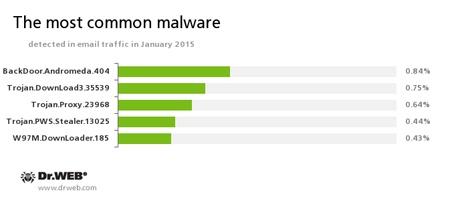

Statistiche delle applicazioni malevole nel traffico di email

BackDoor.Andromeda.404

Trojan-downloader studiato per scaricare altri programmi malevoli dai server remoti dei malintenzionati e per eseguirli sul computer infetto.Trojan.DownLoad3.35539

Un trojan-downloader che viene distribuito principalmente via email in un archivio ZIP allegato con dentro un file .SCR. Se l’utente tenta di aprire il file, il trojan salva un documento .RTF su disco di computer infetto e lo visualizza sullo schermo. Allo stesso tempo, il programma malevolo scarica dai server appartenenti ai malintenzionati il payload, che può essere, in particolare, il Trojan.Encoder.686, anche conosciuto come CTB-Locker, ed esegue il programma malevolo sul computer attaccato.Trojan.Proxy.23968

Trojan studiato per installare sul computer compromesso un server proxy che intercetta le informazioni confidenziali scambiate dall’utente con sistemi di home-banking di alcune banche russe. Una volta avviato sul computer della vittima, il trojan modifica i parametri di connessione di rete registrando in essi un link allo script di configurazione automatica. Il traffico dati dell’utente viene reindirizzato attraverso il server proxy dei malintenzionati, il quale è capace di sostituire la pagina web del sistema di home-banking in uso. Per la connessione HTTPS, nel sistema viene installato un falso certificato digitale.Trojan.PWS.Stealer.13025

Fa parte della famiglia dei programmi malevoli che rubano informazioni confidenziali sul computer compromesso, in particolare le password di mail client, di ftp client, di browser e di programmi di messaggistica.W97M.DownLoader.185

Fa parte della famiglia dei programmi malevoli che si diffondono principalmente via email in documenti Microsoft Word. Ha l’obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.

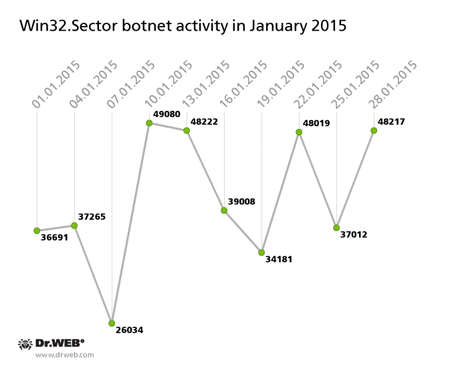

Botnet

Il programma malevolo Win32.Sector è conosciuto a partire dal 2008, è un virus polimorfico composito, capace di diffondersi in modo autonomo (senza la partecipazione degli utenti) e di infettare oggetti di file.

Le funzioni principali:

- scarica file eseguibili da rete P2P e li esegue sulla macchina infetta;

- può incorporarsi in processi in esecuzione sul computer;

- ha la possibilità di terminare alcuni programmi antivirus e di ostacolare l'accesso ai siti dei loro sviluppatori;

- infetta oggetti di file su dischi locali e su supporti rimovibili (su cui crea un file di esecuzione automatica autorun.inf) e anche file conservati in cartelle condivise di rete.

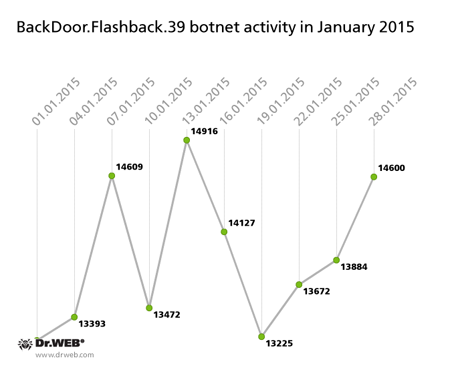

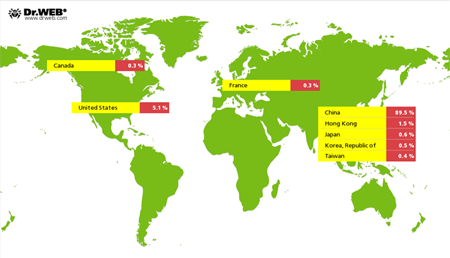

BackDoor.Flashback.39

Un trojan per Mac OS X che è iniziato a diffondersi ad aprile 2012. L’infezione avviene attraverso le vulnerabilità Java. Il trojan ha l’obiettivo di scaricare e di avviare sulla macchina infetta un payload che può essere qualsiasi file eseguibile specificato nel comando impartito dai malintenzionati.

Minacce informatiche per Linux

A gennaio 2015 sono stati scoperti alcuni nuovi programmi malevoli Linux, di cui il più degno di nota è il “file virus” Linux.EbolaChan.

- La funzione principale del virus Linux.EbolaChan La funzione principale del virus

Come prima, è attivo il trojan per Linux Linux.BackDoor.Gates.5 Come prima, è attivo il trojan per Linux

Siti fraudolenti e sconsigliati

Durante il gennaio 2015, 10.431 indirizzi di Internet sono stati aggiunti al database dei siti sconsigliati da Dr.Web.

| Dicembre 2014 | Gennaio 2015 | Dinamica |

|---|---|---|

| 10 462 | 10 431 | +0,3% |

La protezione degli utenti da diversi metodi di frode in Internet viene assicurata dal componente Parental control incluso nella suite Dr.Web Security Space 10.0. Il Parental control consente di restringere l'accesso ai siti web in base ai determinati argomenti, esegue il filtraggio di contenuti non attendibili, ed utilizzando un database degli URL sconsigliati, protegge dai siti fraudolenti e rischiosi, dai contenuti scioccanti e dai siti da cui viene distribuito il malware.

Per maggiori informazioni circa i siti sconsigliati da Dr.Web

Programmi malevoli ed indesiderati per Android

A gennaio 2015 è stato scoperto un grande numero di programmi malevoli e di altri programmi rischiosi per Android. Tra di essi i più diffusi sono i seguenti:

- Trojan che vengono inseriti dai malfattori nel firmware Android;

- Trojan bancari per Android

Anche nella Corea del Sud tali programmi malevoli sono stati attivi, i malfattori li distribuiscono in sms che contengono un link fraudolento al download di un programma malevolo.

Sono stati scoperti oltre 40 casi di sms-spamming in cui i malintenzionati distribuivano diversi programmi malevoli.

Spyware commerciale

A gennaio il database dei virus Doctor Web è stato integrato con tanti record di vari programmi-spia commerciali, progettati per l’installazione sui dispositivi mobili Android e per l’inseguimento dei loro proprietari.Minacce informatiche su Google Play

Sono un problema attuale le piattaforme pubblicitarie aggressive e potenzialmente rischiose per dispositivi mobili. Uno di tali sistemi è stato integrato in alcune applicazioni gratuite pubblicate su Google Play.

PER MAGGIORI INFORMAZIONI CIRCA I PROGRAMMI MALEVOLI PER LA PIATTAFORMA MOBILE Google Android CONSULTARE L’APPOSITO RESOCONTO.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live

[% END %]