Resoconto sui virus informatici di marzo 2015

2 aprile 2015

LE PRINCIPALI TENDENZE DI MARZO.

- Invio di email in massa per distribuire trojan-encoder.

- Comparse nuove applicazioni dannose per la piattaforma mobile Google Android.

Minaccia del mese.

A marzo 2015 gli specialisti Doctor Web hanno finito di esaminare il trojan-spia multifunzione BackDoor.Yebot. Il trojan si diffonde con utilizzo di un altro programma malevolo, aggiunto ai database dei virus Dr.Web sotto il nome del Trojan.Siggen6.31836. Il BackDoor.Yebot può eseguire le seguenti funzioni:

- avviare un server FTP sul computer infetto;

- avviare un server proxy Socks5 sul computer infetto;

- modificare il protocollo RDP per assicurare l'accesso remoto al computer infetto;

- registrare sequenze di tasti premuti dall'utente (keylogging);

- possibilità di stabilire una connessione backconnect con il PC per FTP, RDP e Socks5 se la rete utilizza NAT;

- intercettare dati sulla base dei pattern PCRE (Perl Compatible Regular Expressions) — una libreria che implementa il funzionamento delle espressioni regolari in Perl — per cui il trojan intercetta tutte le funzioni possibili concernenti l'utilizzo di Internet;

- intercettare token SCard;

- incorporare contenuti estranei in pagine web che vengono aperte dall'utente (web inject);

- intercettare varie funzioni di sistema a seconda del file di configurazione accettato;

- modificare il codice di un processo in esecuzione a seconda del file di configurazione accettato;

- interagire con diversi moduli di funzioni (plugin);

- catturare schermate;

- cercare chiavi private nel sistema compromesso.

Per saperne di più su questo programma malevolo e sui suoi modi di diffusione e metodi di funzionamento, leggete l' articolo informativo sul sito Doctor Web.

Trojan-encoder

A marzo i malintenzionati hanno mandato una serie di email malevole in cui distribuivano i trojan-encoder. Per esempio, inviavano in massa i falsi avvisi da un servizio di trasmissione di fax attraverso Internet con l'oggetto Incoming Fax Report. Tal email include un allegato che, invece di essere un fax, è un archivio ZIP contenente un file malevolo SCR, classificato dal software antivirus Dr.Web come il Trojan.DownLoader11.32458.

Se l'utente prova ad aprire l'allegato, il programma malevolo Trojan.DownLoader11.32458 decomprime ed esegue il programma Trojan.Encoder.514 decomprime ed esegue il programma articolo pubblicato in precedenza.

Numero di richieste di decifratura ricevute dal sevizio di supporto tecnico Doctor Web

| Febbraio 2015 | Marzo 2015 | Dinamica |

|---|---|---|

| 1840 | 2361 | + 28.31% |

Encoder più diffusi a marzo 2015:

- Trojan.Encoder.761;

- Trojan.Encoder.858;

- BAT.Encoder;

- Trojan.Encoder.741;

- Trojan.Encoder.567.

Dr.Web Security Space 10.0 per Windows

protegge dai trojan-encoder

Nella licenza Antivirus Dr.Web per Windows queste funzioni sono mancanti

| Protezione preventiva | Prevenzione della perdita di dati |

|---|---|

|  |

Per maggiori informazioni guardate il Video su configurazione

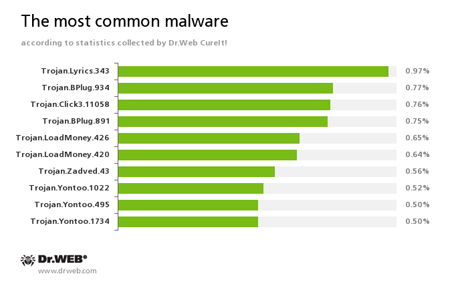

Secondo le informazioni dell'utility di cura dei virus Dr.Web CureIt!

Trojan.Lyrics

Una famiglia dei trojan che sono capaci di visualizzare pubblicità indesiderata sullo schermo e di aprire nel browser siti web con contenuti non attendibili all'insaputa dell'utente.

Trojan.BPlug

Sono estensioni (plugin) per popolari browser che visualizzano pubblicità indesiderata quando l'utente apre pagine web.

Trojan.Click

Una famiglia dei programmi malevoli che fanno aumentare il numero di visite di varie risorse Internet reindirizzando le query della vittima su determinati siti mediante la gestione del comportamento del browser.

Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.

Trojan.Zadved

Sono estensioni studiate per sostituire nella finestra del browser i risultati dei motori di ricerca e per mostrare falsi messaggi dei social network. Inoltre, le loro funzioni dannose permettono loro di sostituire annunci visualizzati su vari siti.

Trojan.Yontoo

Una famiglia delle estensioni per browser studiate per visualizzare pubblicità su pagine web visitate dall'utente.

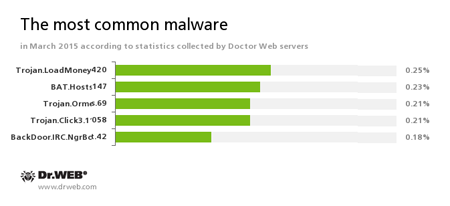

Secondo le informazioni dei server delle statistiche Doctor Web

Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.

BAT.Hosts.147

Uno script malevolo che consente di alterare i contenuti del file hosts che si trova nella directory di sistema di Windows e serve a tradurre i nomi DNS nei rispettivi indirizzi di rete. Di conseguenza, quando l'utente prova a visitare un sito web specificato nel file alterato, il browser viene reindirizzato automaticamente verso un sito fraudolento.

Trojan.Ormes.69

Un trojan pubblicitario che visualizza fastidiosi annunci su pagine web aperte nel browser.

Trojan.Click

Una famiglia dei programmi malevoli che fanno aumentare il numero di visite di varie risorse Internet reindirizzando le query della vittima su determinati siti mediante la gestione del comportamento del browser.

BackDoor.IRC.NgrBot.42

È un trojan molto diffuso, conosciuto dagli specialisti della sicurezza informatica a partire dal 2011. I programmi malevoli di questa famiglia sono in grado di eseguire sul computer infetto diversi comandi impartiti dai criminali informatici, e vengono gestiti attraverso il protocollo di messaggistica di testo IRC (Internet Relay Chat).

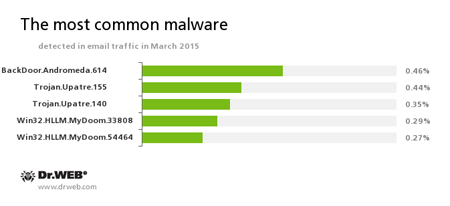

Statistiche delle applicazioni malevole in email

BackDoor.Andromeda

Una famiglia dei trojan-downloader studiati per scaricare altri programmi malevoli dai server remoti dei malintenzionati e per eseguirli sul computer infetto.

Trojan.Upatre

Una famiglia dei trojan-downloader che scaricano ed installano di nascosto altri programmi malevoli sul computer infetto.

Win32.HLLM.MyDoom

Una famiglia dei worm di email, a lungo conosciuta e largamente diffusa; i worm sono in grado di inviare sé stessi via email senza la partecipazione dell'utente, raccogliendo gli indirizzi email delle potenziali vittime, presenti sul computer infetto.

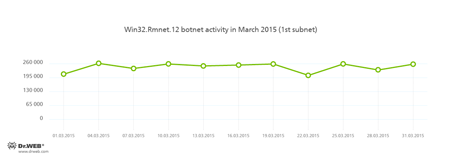

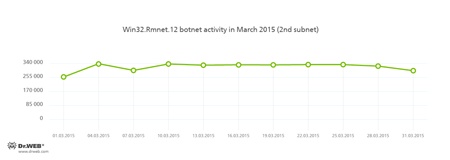

Botnet

Gli specialisti Doctor Web continuano a monitorare l'attività della botnet creata dai malfattori sulla base del virus Win32.Rmnet.12. I seguenti diagrammi mostrano la media attività giornaliera di due sottoreti di questa botnet:

Rmnet è una famiglia dei “file virus” che si diffondono senza la partecipazione dell'utente, possono incorporare contenuti estranei in pagine web visualizzate dall'utente (in linea teorica, questa funzione permette ai criminali informatici di accedere alle informazioni segrete dei conti bancari delle vittime), inoltre possono ricavare cookies e le password dei client FTP popolari ed eseguire comandi impartiti dai malfattori.

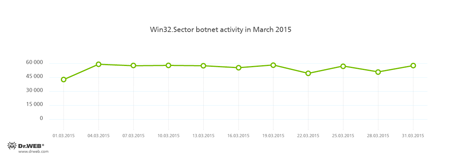

Inoltre, continua a funzionare la botnet creata dai malfattori tramite il “file virus” Win32.Sector il quale può eseguire le seguenti funzioni:

- scarica file eseguibili da rete P2P e li esegue sulla macchina infetta;

- può incorporarsi in processi in esecuzione sul computer;

- ha la possibilità di terminare alcuni programmi antivirus e di ostacolare l'accesso ai siti dei loro sviluppatori;

- infetta oggetti di file su dischi locali e su supporti rimovibili (su cui crea un file di esecuzione automatica autorun.inf) e anche file conservati in cartelle condivise di rete.

Il seguente diagramma mostra la media attività giornaliera a marzo 2015 in questa botnet:

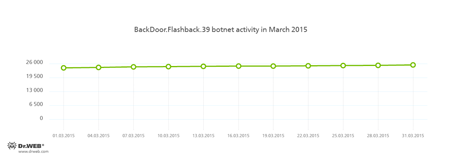

Inoltre, gli specialisti Doctor Web continuano a monitorare l'attività della botnet Back.Door.Flashback.39:

BackDoor.Flashback.39

Un trojan per Mac OS X che è iniziato a diffondersi ad aprile 2012. L'infezione avviene attraverso le vulnerabilità Java. Il trojan ha l'obiettivo di scaricare e di avviare sulla macchina infetta un payload che può essere qualsiasi file eseguibile specificato nel comando impartito dai malintenzionati.

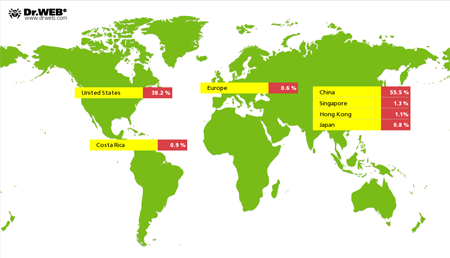

Come prima, risulta attivo il trojan per Linux Linux.BackDoor.Gates.5 che continua ad attuare attacchi DDoS contro diverse risorse Internet A marzo 2015 gli specialisti Doctor Web hanno registrato 2236 indirizzi IP unici attaccati dal trojan, questa cifra è aumentata di quasi due volte rispetto al mese precedente. La maggior parte delle risorse attaccate si trova nella Cina, così come anche in precedenza; gli Stati Uniti sono al secondo posto:

Siti fraudolenti e sconsigliati

La protezione degli utenti da diversi metodi di frode in Internet viene assicurata dai componenti SpIDer Gate e Parental control inclusi nella suite Dr.Web Security Space 10.0. Il Parental control consente di restringere l'accesso ai siti web in base ai determinati argomenti, esegue il filtraggio di contenuti non attendibili, ed utilizzando un database degli URL sconsigliati, protegge dai siti fraudolenti e rischiosi, dai contenuti scioccanti e dai siti da cui viene distribuito il malware.

A marzo 2015, 74.108 indirizzi Internet sono stati aggiunti al database dei siti malevoli e di quelli sconsigliati da Dr.Web.

| Febbraio 2015 | Marzo 2015 | Dinamica |

|---|---|---|

| 22 033 | 74 108 | + 236.35% |

Programmi malevoli ed indesiderati per Android.

A marzo scorso i malintenzionati hanno di nuovo attaccato i dispositivi mobili Android, utilizzando programmi malevoli sia conosciuti che nuovi e rendendo difficile la vita degli utenti. I trojan Android più pericolosi a marzo sono:

- Trojan che mandano SMS.

- Trojan-ransomware.

- Trojan-banker.

Le maggiori informazioni circa i programmi malevoli per la piattaforma mobile Google Android troverete nel nostro resoconto su minacce mobile.

[% END %]