Doctor Web: resoconto sull'attività dei virus ad agosto 2015

28 agosto 2015

L'agosto 2015 è stato caratterizzato dalla comparsa di un nuovo trojan che infetta router che funzionano sotto il sistema operativo Linux, nonché di un miner capace, come un worm, di copiarsi in rete locale. Inoltre, ad agosto è stata registrata la diffusione di un downloader nascosto in documenti Microsoft Word, di un installer di programmi indesiderati appartenente alla famiglia LoadMoney, nonché di alcune nuove applicazioni malevole che mettono a rischio la sicurezza degli utenti della piattaforma mobile Android.

LE PRINCIPALI TENDENZE DI AGOSTO

- La comparsa di un programma malevolo che infetta router sotto Linux

- Si diffondono downloader e installer di applicazioni indesiderabili per Microsoft Windows

- Una crescita del numero di trojan per la piattaforma mobile Google Android

La minaccia del mese

Con l'emergere di cripto-valuta elettronica, sono emersi anche programmi trojan progettati per il mining (estrazione). Con il passar del tempo però è aumentata notevolmente la quantità di calcoli richiesti per tali operazioni, e di conseguenza i trojan-miner hanno subito un certo calo di popolarità. Ciononostante, ad agosto al laboratorio di virus Doctor Web è giunto un nuovo campione di tale programma, denominato il Trojan.BtcMine.737.

L'architettura interna del Trojan.BtcMine.737 assomiglia a una bambola russa "matrioska" ed è composta da tre installer nidificati: il primo è un dropper - cerca di terminare processi di Trojan.BtcMine.737 se sono già in esecuzione nel sistema e quindi estrae dal proprio corpo e salva nella cartella temporanea il file eseguibile di un altro installer, lo esegue ed elimina il file originale. Il secondo installer possiede le funzioni simili a quelle di un worm di rete: salva un file eseguibile in una cartella sul disco del computer attaccato e lo avvia e quindi crea le proprie copie in diverse cartelle per una di cui apre automaticamente l'accesso dalla rete locale. Nelle cartelle target queste copie del malware si visualizzano come un file con il nome Key con l'icona di un archivio WinRAR.

Quindi il trojan si copia nelle cartelle radice di tutti i dischi della macchina infettata, enumera i computer disponibili nell'ambiente di rete e cerca di connettersi ad essi selezionando login e password da un apposito elenco. Se ci è riuscito, il programma malevolo, se è disponibile l'apparecchiatura corrispondente, avvia sul computer infetto un punto d'accesso WiFi pubblico. Se il programma malevolo ha potuto accedere a un computer della rete locale, cerca di salvare ed eseguire su di esso una propria copia. Il programma CNminer.exe, che il Trojan.BtcMine.737 salva su disco nella seconda fase della sua installazione, è proprio un installer di un'utility studiata per l'estrazione della cripto-valuta (mining). Le maggiori informazioni su questo programma malevolo possono essere trovate in un articolo pubblicato sul nostro sito.

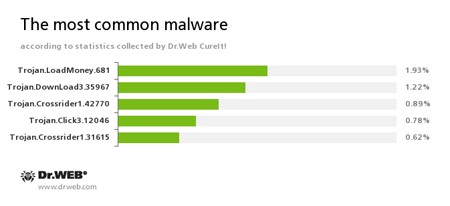

Secondo le informazioni dell'utility di cura dei virus Dr.Web CureIt!

Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.

Trojan.DownLoad3.35967

È un programma dalla famiglia dei trojan-downloader che scaricano da Internet e lanciano sul computer sotto attacco altri programmi malevoli.

Trojan.Crossrider

Un programma trojan studiato per mostrare agli utenti di Internet diversi annunci non attendibili.

Trojan.Click

Una famiglia dei programmi malevoli che fanno aumentare il numero di visite di varie risorse Internet reindirizzando le richieste della vittima su determinati siti mediante la gestione del comportamento del browser.

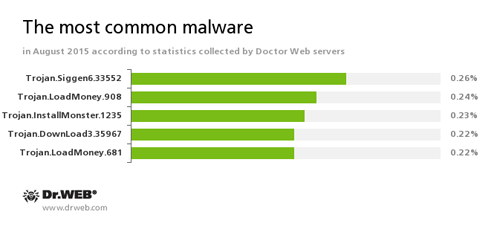

Secondo le informazioni dei server delle statistiche Doctor Web

Trojan.Siggen6.33552

Un programma malevolo studiato per installare altri software pericolosi.

Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.

Trojan.Installmonster

Una famiglia dei programmi malevoli creati con utilizzo del partner program Installmonster. Queste applicazioni installano diversi programmi indesiderati sul computer della vittima.

Trojan.DownLoad3.35967

È un programma dalla famiglia dei trojan-downloader che scaricano da Internet e lanciano sul computer sotto attacco altri programmi malevoli.

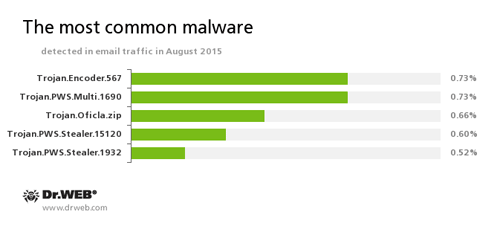

Trojan.Encoder.567

È un programma della famiglia dei trojan-ransomware che criptano file sui dischi del computer vittima e chiedendo un riscatto per la decrittazione. Questo trojan può criptare file importanti dell'utente, compresi i seguenti tipi: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Trojan.PWS.Multi.1690

È uno dei trojan-backdoor capaci di rubare informazioni confidenziali sul computer attaccato.

Trojan.Oficla

Una famiglia dei trojan che si diffondono principalmente attraverso le email. Al momento dell'infezione del computer, celano le loro attività malevole. In seguito Trojan.Oficla inserisce il computer in una botnet e consente ai malintenzionati di scaricare su di esso altri software dannosi. Dopo aver infettato il sistema, i possessori della botnet formata da Trojan.Oficla possono controllare il computer della vittima. In particolare, possono scaricare, installare e utilizzare su di esso pressoché qualsiasi programma malevolo.

Trojan.PWS.Stealer

Una famiglia dei trojan studiati per rubare sul computer infetto password ed altre informazioni confidenziali.

Le botnet

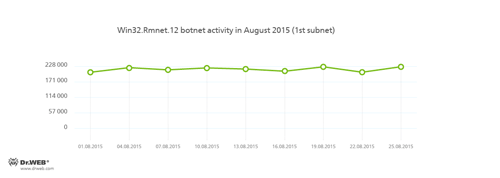

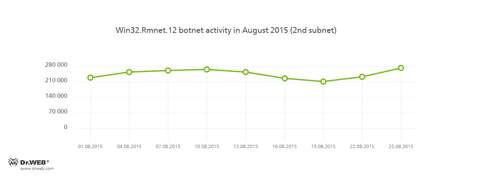

Così come in precedenza, gli analisti dei virus Doctor Web tengono d'occhio l'attività di due sottoreti della botnet creata dai malintenzionati sulla base dei computer infettati dal virus Win32.Rmnet.12. L'attività delle sottoreti è mostrata nelle seguenti figure:

Rmnet è una famiglia dei “file virus” che si diffondono senza la partecipazione dell'utente, possono incorporare contenuti estranei in pagine web visualizzate dall'utente (in linea teorica, questa funzione permette ai criminali informatici di accedere alle informazioni segrete dei conti bancari delle vittime), inoltre possono ricavare cookies e le password dei client FTP popolari ed eseguire comandi impartiti dai malfattori.

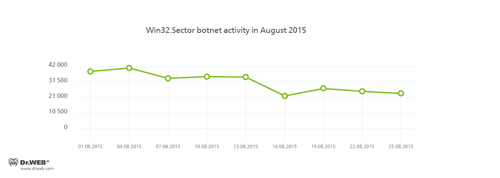

Risulta attiva anche la botnet costituita dai pc infettati dal virus Win32.Sector, — un grafico della sua attività è mostrato nella seguente figura:

Il virus Win32.Sector possiede le funzionalità elencate di seguito:

- scarica file eseguibili da rete P2P e li esegue sulla macchina infetta;

- può incorporarsi in processi in esecuzione sul computer;

- ha la possibilità di terminare alcuni programmi antivirus e di ostacolare l'accesso ai siti dei loro sviluppatori;

- infetta oggetti di file su dischi locali e su supporti rimovibili (su cui crea un file di esecuzione automatica autorun.inf) e anche infetta file conservati in cartelle condivise di rete.

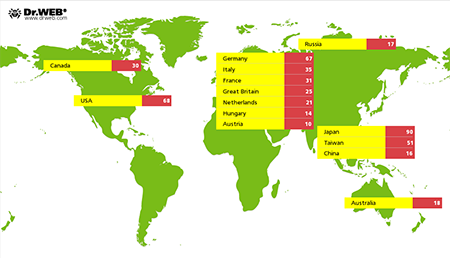

Ad agosto 2015, avevano da fare anche gli amministratori della botnet Linux.BackDoor.Gates.5 attraverso cui i malintenzionati eseguono attacchi DDoS a vari siti web. Rispetto al mese precedente, il numero di tali attacchi è aumentato del 118,3% e in totale ci sono stati 2083 attacchi.L'86,7 % dei siti attaccati si trova sul territorio di Cina, il 10,7 % — negli Stati Uniti.

I trojan-encoder

Numero di richieste di decifratura ricevute dal sevizio di supporto tecnico Doctor Web

| Luglio 2015 | Agosto 2015 | La dinamica |

|---|---|---|

| 1414 | 1425 | + 0,77 % |

Gli encoder più diffusi ad agosto 2015:

- Trojan.Encoder.567;

- Trojan.Encoder.858;

- BAT.Encoder.

Dr.Web Security Space 10.0 per Windows

protegge dai trojan-encoder

Queste funzioni sono mancanti nella licenza "Antivirus Dr.Web per Windows"

| Protezione preventiva | Prevenzione della perdita di dati |

|---|---|

|  |

Per maggiori informazioni Guardate il video su configurazione

Programmi malevoli per Linux

Ad agosto 2015 gli specialisti Doctor Web hanno studiato un grande gruppo di programmi malevoli che i malintenzionati utilizzano congiuntamente per attuare attacchi mirati ai router gestiti dai sistemi operativi della famiglia Linux.

Il trojan Linux.PNScan.1 (nome secondo la classificazione Dr.Web) presumibilmente viene installato sui router sotto attacco dagli hacker stessi, per esempio attraverso la vulnerabilità shellshock mediante l'avvio di uno script con i parametri corrispondenti, e in seguito viene scaricato e installato sui router automaticamente dai trojan della famiglia Linux.BackDoor.Tsunami, che, a loro volta, si diffondono mediante il trojan Linux.PNScan.1. L'unico obiettivo del Linux.PNScan.1 è quello di violare un router e di caricare su di esso uno script malevolo che quindi ci installa dei backdoor assemblati a seconda dell'architettura dell'router — ARM, MIPS o PowerPC. Se un malintenzionato riesce a violare un computer con l'architettura Intel x86 sfruttando la vulnerabilità shellshock, lo script prevede un caricamento di un backdoor anche per questo caso. Questi backdoor possono eseguire diversi comandi impartiti dai malfattori, compreso il comando di caricare l'utility Tool.Linux.BrutePma.1 attraverso cui i malfattori violano le console di amministrazione dei sistemi di gestione dei database relazionali PHPMyAdmin.

Oltre alle applicazioni pericolose elencate sopra, gli analisti dei virus Doctor Web hanno trovato sui server utilizzati dai malintenzionati altri programmi malevoli tra cui — un'altra variante del trojan Linux.PNScan.2, il malware Trojan.Mbot, progettato per la violazione di siti web, il trojan Perl.Ircbot.13 progettato per la ricerca di vulnerabilità sui siti che utilizzano diversi sistemi di gestione contenuti e software per negozio online, e alcuni altri. In totale gli analisti della società Doctor Web conoscono 1439 casi dell'infezione di dispositivi attraverso gli strumenti elencati sopra, in particolare in 649 casi abbiamo individuato la posizione geografica dei dispositivi compromessi.

Per scoprire più informazioni sui programmi malevoli rilevati dagli specialisti Doctor Web e su questo incidente informatico, leggete la relativa notizia pubblicata sul nostro sito.

Altri programmi malevoli

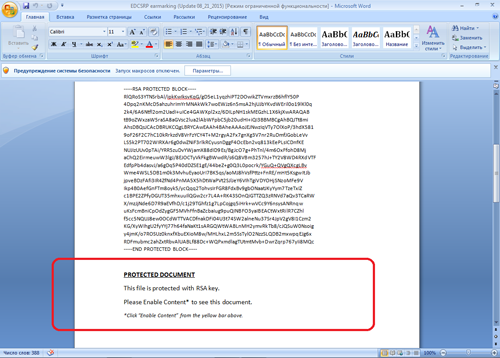

Ad agosto 2015 gli analisti di virus Doctor Web hanno esaminato un pericoloso trojan-downloader che veniva distribuito come un allegato Word alle email e secondo la nostra classificazione viene chiamato W97M.DownLoader.507. Per scoprire i contenuti del documento allegato, che, come viene affermato (falsamente) nel messaggio, è cifrato, i malintenzionati suggeriscono alla vittima di attivare l'utilizzo delle macro in Word.

Se la vittima accetta l'esecuzione di quest'azione, il trojan visualizza il testo completo del documento e allo stesso tempo scarica da un server remoto alcuni frammenti di codice e ne mette insieme alcuni script dannosi, i quali, a loro volta, scaricano da un nodo remoto dei malintenzionati ed eseguono un trojan banker pericoloso. Scoprite i dettagli di questa minaccia in un nostro articolo pubblicato sul sito.

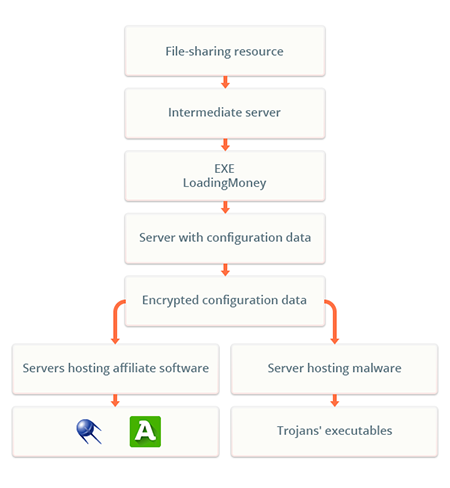

Un altro programma malevolo, Trojan.LoadMoney.336, studiato ad agosto dagli analisti dei virus Doctor Web, rilevato spesso sui computer degli utenti, installa software indesiderabili. Viene distribuito nel seguente modo: quando una potenziale vittima utilizza una risorsa di file-sharing dei malintenzionati, viene reindirizzata automaticamente su un sito intermedio da cui sul computer viene scaricato il trojan Trojan.LoadMoney.336. Dopo l'avvio il trojan si connette a un altro server da cui riceve un file di configurazione cifrato. Questo file contiene link di varie applicazioni di partner che anche vengono scaricate da Internet ed eseguite sul computer infetto — tra di esse potrebbero esserci non soltanto programmi innocui, ma anche applicazioni malevole pericolose.

Le informazioni dettagliate su questo trojan sono disponibili in un articolo dedicato a quest'argomento.

Siti pericolosi

Ad agosto 2015, 834.753 indirizzi Internet sono stati aggiunti al database dei siti malevoli e di quelli sconsigliati da Dr.Web.

| Agosto 2015 | La dinamica | |

|---|---|---|

| + 821 409 | + 834 753 | + 1,62 % |

Programmi malevoli ed indesiderati per Android

Ad agosto in generale l'attività di applicazioni malevole progettate per il funzionamento su dispositivi mobili SO Android è stata nettamente inferiore rispetto ai mesi precedenti di osservazioni. Ciononostante, gli utenti di smartphone e tablet Android hanno continuato ad essere l'obiettivo principale dei criminali informatici focalizzati sul segmento mobile. Così, gli specialisti della sicurezza informatica hanno rivelato un altro trojan Android pericoloso progettato per lo spionaggio informatico. Inoltre, gli analisti di virus Doctor Web hanno notato un aumento del numero di nuovi ransomware Android, di banker e di trojan che mandano SMS. Le tendenze più notevoli nella sfera della sicurezza del SO Android ad agosto:

- i malintenzionati utilizzano trojan Android per spiare gli utenti;

- minacce provenienti dai programmi malevoli - banker;

- diffusione di nuovi trojan-ransomware Android;

- un aumento del numero di trojan che mandano dal telefono messaggi SMS all'insaputa dell'utente.

Per maggiori informazioni circa la situazione con i virus progettati per dispositivi Android, consultate il nostro resoconto specifico.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live

[% END %]