Doctor Web: resoconto sull'attività dei virus a settembre 2015

1 ottobre 2015

Coll'inizio di autunno l'attività dei malintenzionati non è calata: a settembre abbiamo osservato che venivano distribuiti nuovi installer di programmi pubblicitari e indesiderati — sia per Windows che per Mac OS X, un nuovo trojan capace di infettare terminali POS e anche vari programmi malevoli per SO Linux e per la piattaforma mobile Android.

Le principali tendenze di settembre

- La comparsa di un nuovo trojan capace di infettare terminali POS

- La diffusione dei programmi che installano applicazioni indesiderate e pubblicitarie sotto Windows e Mac OS X

- La diffusione di nuove applicazioni dannose per Google Android e Linux

La minaccia del mese

I terminali POS che funzionano sotto la gestione dei sistemi operativi della famiglia Microsoft Windows sempre suscitavano un certo interesse nel cerchio dei criminali informatici poiché sono già da tempo conosciuti diversi metodi per rubare le tracce di carte di credito dalla memoria di tali dispositivi con utilizzo di specifici programmi malevoli. Uno di tali programmi è il trojan Trojan.MWZLesson, analizzato a settembre dagli specialisti Doctor Web, che è una variante di un altro programma pericoloso — BackDoor.Neutrino.50.

Il Trojan.MWZLesson può eseguire i seguenti comandi:

- CMD – trasmette le istruzioni ricevute all'interprete dei comandi CMD;

- LOADER - scarica ed esegue un file (dll – con utilizzo dell'utility regsrv, vbs – con utilizzo dell'utility wscript, exe — lo avvia direttamente);

- UPDATE – il comando di aggiornamento;

- rate – imposta un intervallo di tempo per le sessioni della comunicazione con il server di comando;

- FIND - ricerca di documenti secondo una maschera;

- DDOS – per iniziare un attacco DDoS con il metodo http-flood.

Le maggiori informazioni su questo trojan sono disponibili in un materiale panoramico pubblicato sul sito Doctor Web.

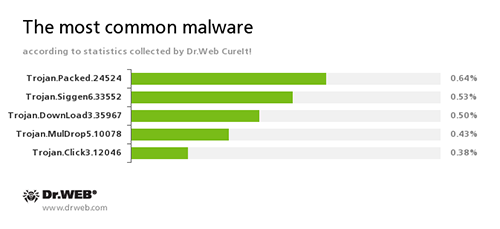

Secondo le statistiche dell'utility di cura dei virus Dr.Web CureIt!

A settembre con impiego dell'utility Dr.Web CureIt! sono stati rilevati 155.554.503 oggetti potenzialmente pericolosi e malevoli.

Trojan.Packed.24524

Un installer di programmi pubblicitari e di applicazioni sospette, i malfattori lo distribuiscono mascherato da un software legittimo.

Trojan.Siggen6.33552

Un programma malevolo studiato per installare altri software pericolosi.

Trojan.DownLoad3.35967

È un programma dalla famiglia dei trojan-downloader che scaricano da Internet e lanciano sul computer sotto attacco altri programmi malevoli.

Trojan.MulDrop5.10078

Appartiene a una famiglia dei trojan che hanno l'obiettivo di scaricare e installare altre applicazioni dannose sul computer sotto attacco.

Trojan.Click

Una famiglia dei programmi malevoli che aumentano il numero di visite di varie risorse Internet reindirizzando le richieste della vittima su determinati siti mediante la gestione del comportamento del browser.

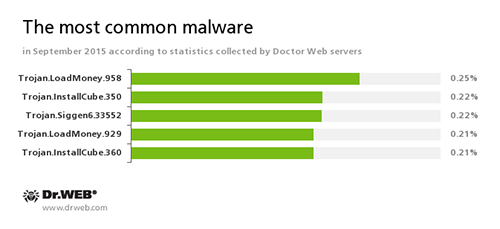

Secondo le informazioni dei server delle statistiche Doctor Web

Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.

Trojan.InstallCube

Una famiglia dei programmi-downloader che installano varie applicazioni inutili e indesiderate sul computer dell'utente.

Trojan.Siggen6.33552

Un programma malevolo studiato per installare altri software pericolosi.

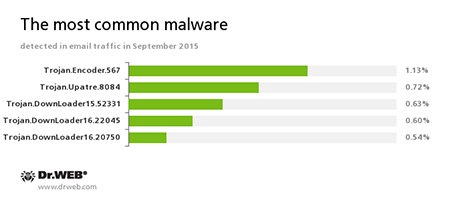

Le statistiche delle applicazioni malevole nel traffico di email

Trojan.Encoder.567

È un programma della famiglia dei trojan-ransomware che criptano file sui dischi del computer vittima e chiedendo un riscatto per la decrittazione. Questo trojan può criptare file importanti dell'utente, compresi i seguenti tipi: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Trojan.Upatre

Una famiglia dei trojan-downloader che scaricano ed installano di nascosto altri programmi malevoli sul computer infetto.

Trojan.DownLoader

Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.

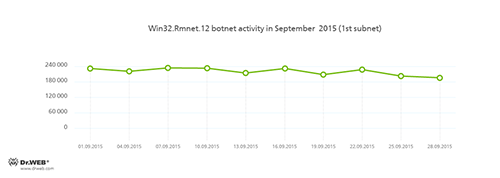

Le botnet

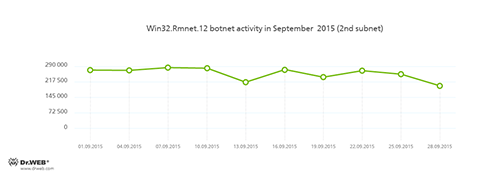

Gli specialisti Doctor Web continuano a monitorare l'attività delle botnet create dai malfattori sulla base del pericoloso virus Win32.Rmnet.12. Le seguenti figure mostrano la media attività giornaliera a settembre 2015 in queste botnet:

Rmnet è una famiglia dei “file virus” che si diffondono senza la partecipazione dell'utente, possono incorporare contenuti estranei in pagine web visualizzate dall'utente (in linea teorica, questa funzione permette ai criminali informatici di accedere alle informazioni segrete dei conti bancari delle vittime), inoltre possono ricavare cookies e le password dei client FTP popolari ed eseguire comandi impartiti dai malfattori.

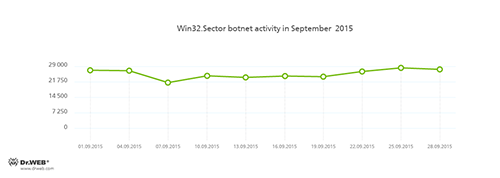

È operativa, così come prima, anche la botnet costituita dai computer infettati dal virus Win32.Sector — un grafico della sua attività è presentato nella seguente figura:

Il virus Win32.Sector possiede le seguenti funzionalità:

- scarica file eseguibili da rete P2P e li esegue sulla macchina infetta;

- può incorporarsi in processi in esecuzione sul computer;

- ha la possibilità di terminare alcuni programmi antivirus e di ostacolare l'accesso ai siti dei loro sviluppatori;

- infetta oggetti di file su dischi locali e su supporti rimovibili (su cui crea un file di esecuzione automatica autorun.inf) e anche infetta file conservati in cartelle condivise di rete.

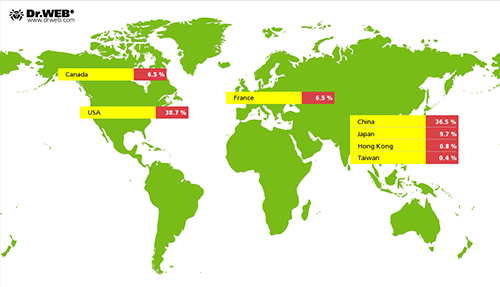

A settembre 2015 di nuovo sono stati attivi i malintenzionati che si occupano di attuare massicci attacchi DDoS utilizzando il trojan Linux Linux.BackDoor.Gates.5. Rispetto al mese precedente, il numero di tali attacchi è aumentato del 263,5% e ha ammontato a 7572. Rispetto ai dati di agosto, i paesi con il maggior numero di nodi attaccati si sono scambiati di posto: adesso gli Stati Uniti si trovano sulla prima posizione e Cina occupa la seconda. La seguente figura mostra la distribuzione geografica dei nodi bersagli dei malintenzionati che organizzano attacchi DDoS con impiego del Linux.BackDoor.Gates.5:

I trojan-encoder

Numero di richieste di decifratura ricevute dal sevizio di supporto tecnico Doctor Web

| Agosto 2015 | Settembre 2015 | La dinamica |

|---|---|---|

| 1425 | 1310 | - 8 % |

Gli encoder più diffusi a settembre 2015:

- Trojan.Encoder.567;

- Trojan.Encoder.858.

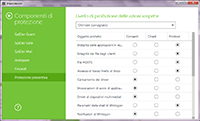

Dr.Web Security Space 10.0 per Windows

protegge dai trojan-encoder

Queste funzioni non sono disponibili nella licenza "Antivirus Dr.Web per Windows"

| Protezione preventiva | Prevenzione della perdita di dati |

|---|---|

|  |

Per maggiori informazioni Guardate il video su configurazione

Programmi malevoli per Linux

A settembre gli specialisti Doctor Web di nuovo hanno dovuto affrontare i trojan progettati per i sistemi operativi della famiglia Linux. I trojan più interessanti sono il Linux.Ellipsis.1 e il Linux.Ellipsis.2. Il secondo di essi è studiato per violare dispositivi con il metodo di selezione di login a password a dizionario. E per assicurarsi l'anonimia mentre accedono ai dispositivi violati, gli hacker utilizzano il primo trojan Linux.Ellipsis.1. È interessante che questo programma malevolo abbia un comportamento molto particolare che gli specialisti Doctor Web hanno chiamato "paranoico".

Lo scopo principale del Linux.Ellipsis.1 consiste nel creare un server proxy sul computer infetto: gli hacker utilizzano il server proxy per l'accesso non autorizzato ai dispositivi compromessi per far sparire le tracce. Per questo scopo, il trojan controlla le connessioni su un indirizzo locale e su una porta impostata, trasmettendo come proxy tutto il traffico trasmesso attraverso questo indirizzo e questa porta.

Il programma malevolo Linux.Ellipsis.1 è caratterizzato da un comportamento "paranoico": il trojan ha una vasta lista di stringhe particolari e se ne scopre alcune nel traffico di rete, blocca la comunicazione con il rispettivo server remoto. Inoltre, questo programma malevolo controlla tutte le connessioni di rete del computer e manda sul server di gestione l'indirizzo IP del nodo con cui è stata stabilita una connessione. Se il server risponde con un comando "kill", il trojan termina l'applicazione che ha stabilito la connessione e inoltre blocca questo indirizzo IP per due ore. Le informazioni più dettagliate sull'architettura e sui principi di funzionamento di questi programmi malevoli sono disponibili in un articolo pubblicato.

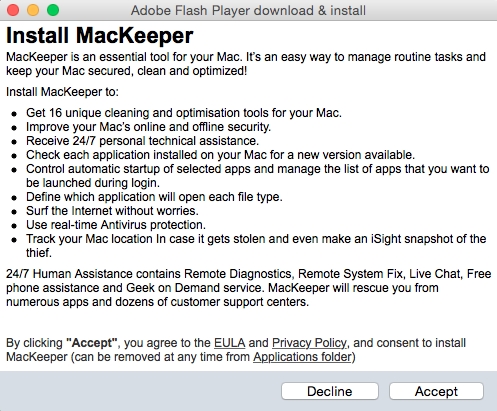

Programmi pericolosi per Mac OS X

Sono comuni i programmi di installazione di applicazioni pubblicitarie e indesiderate per SO Windows, però a settembre gli analisti dei virus Doctor Web hanno conosciuto un altro programma di questo genere, progettato per il sistema operativo Mac OS X. Questo campione, denominato l'Adware.Mac.WeDownload.1, è una distribuzione falsificata del lettore multimediale Adobe Flash Player e viene distribuito con impiego delle risorse di un partner program incentrato sulla monetizzazione di traffico di file.

Dopo aver mandato una richiesta corrispondente, l'Adware.Mac.WeDownload.1 riceve dal server di gestione una lista delle applicazioni che verranno offerte all'utente per l'installazione. Tra di loro ci sono programmi indesiderati e francamente dannosi, in particolare: Program.Unwanted.MacKeeper, Mac.Trojan.Crossrider, Mac.Trojan.Genieo, Mac.BackDoor.OpinionSpy, diversi campioni della famiglia Trojan.Conduit e alcune altre applicazioni pericolose, e quanti e quali programmi vengono installati, dipende dall'associazione geografica dell'indirizzo IP della vittima.

Per avere maggiori informazioni sull'installer di programmi indesiderati, leggete il relativo articolo.

Altri programmi malevoli

A settembre 2015 sono stati scoperti numerosi installer di applicazioni indesiderate, pubblicitarie e persino pericolose, che vengono distribuiti all'interno di vari partner program incentrati sulla monetizzazione di traffico di file.

All'inizio del mese, gli analisti dei virus Doctor Web hanno studiato il programma malevolo Trojan.InstallCube.339 che può essere scaricato dalle potenziali vittime da varie false risorse di condivisione di file o tracker di torrent. Dopo l'avvio il trojan riceve dal server di controllo i dati necessari per il suo funzionamento e visualizza una finestra con le informazioni sull'oggetto che viene scaricato, la quale contiene l'icona di un popolare client di torrent mTorrent. È una particolarità dei server di controllo di questo programma malevolo che loro consentono di scaricare il payload solo se il computer ha un indirizzo IP russo. Per sapere di più di questo programma malevolo, leggete quest'articolo panoramico pubblicato sul sito Doctor Web.

Un altro installer pericoloso, di cui abbiamo raccontato in una notizia pubblicata a metà del mese, si chiama il Trojan.RoboInstall.1. Così come altri software di questo genere, questo trojan si diffonde attraverso siti di file sharing, falsi torrent e altre risorse di Internet simili, create dai malintenzionati. Tali programmi malevoli spesso vengono utilizzati anche dagli autori di applicazioni gratuite per la monetizzazione — loro ottengono un ricompenso per ogni utility addizionale installata dal trojan sui computer degli utenti. A differenza di molti altri installatori di software pubblicitari, nelle finestre visualizzate dal Trojan.RoboInstall.1 spesso sono non disponibili i flag attraverso cui è possibile rifiutare l'installazione di programmi aggiuntivi perciò la loro esecuzione avviene senza alcune condizioni.

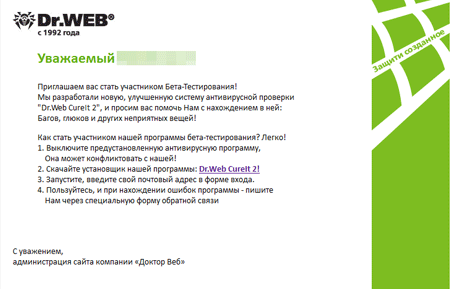

Alla fine di settembre i malintenzionati hanno provato a distribuire un programma malevolo nelle false email che sfruttavano il nome della società Doctor Web.

I criminali informatici offrivano alle loro vittime di partecipare al testing di un'utility inesistente, chiamata Dr.Web CureIt 2, e se l'utente accettava di scaricarla, da un sito malevolo sul computer giungeva il trojan Trojan.PWS.Stealer.13052 progettato per il furto di password. Per aumentare la chance di infezione, i malintenzionati suggerivano alle potenziali vittime di disattivare l'antivirus in uso sul computer, con il pretesto di conflitti di software tra "l'utility" e un altro programma antivirus. Per ulteriori informazioni su questa minaccia, leggete la relativa notizia.

Siti pericolosi

A settembre 2015, 399.227 indirizzi Internet sono stati aggiunti al database dei siti malevoli e di quelli sconsigliati da Dr.Web.

| Agosto 2015 | Settembre 2015 | La dinamica |

|---|---|---|

| + 834 753 | + 399 227 | - 51.39 % |

Programmi malevoli ed indesiderati per Android

A settembre sono successi molti eventi relativi alle minacce informatiche ai dispositivi mobili. Così gli specialisti della sicurezza informatica hanno scoperto una massiccia penetrazione di un'applicazione trojan nella directory App Store e anche molteplici casi di pubblicazione di vari programmi malevoli nella directory Google Play. A metà del mese gli analisti dei virus Doctor Web hanno registrato un successivo caso di presenza in un trojan preinstallato in un firmware Android ufficiale. Inoltre, gli utenti dovevano nuovamente affrontare i trojan-banker che compromettono conti bancari, gli estorsori-ransomware Android e altre applicazioni malevole.

Le tendenze più notevoli nella sfera della sicurezza del SO Android a settembre:

- nella directory App Store è stato rilevato un grande numero di programmi contenenti i trojan IPhoneOS.Trojan.XcodeGhost;

- numerosi trojan sono stati trovati nella directory delle applicazioni Google Play;

- c'è stato un nuovo caso di presenza di un applicazione malevola in un firmware Android;

- sono apparsi nuovi trojan-estorsori progettati per il SO Android;

- i malintenzionati distribuivano nuovi trojan-banker Android.

Per maggiori informazioni circa la situazione con i virus mobile a settembre, consultate il nostro resoconto specifico.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live

[% END %]