Doctor Web: resoconto sulle minacce ai dispositivi mobili Android a settembre 2015

1 ottobre 2015

LE PRINCIPALI TENDENZE DI SETTEMBRE

- È stata compromessa la directory delle applicazioni iOS App Store

- Numerosi trojan sono stati trovati nella directory delle applicazioni Google Play

- Nuovi casi di introduzione dei trojan Android nei firmware dei dispositivi mobili

- Sono apparsi nuovi pericolosi trojan-estorsori progettati per il SO Android

- Nuovi attacchi con utilizzo dei trojan banker

Numero di record per i programmi malevoli e indesiderati per SO Android nel database dei virus Dr.Web

| Agosto 2015 | Settembre 2015 | La dinamica |

|---|---|---|

| 12 504 | 14 033 | +12,23% |

La minaccia “mobile” del mese

A settembre uno degli eventi più notevoli nella sfera dei virus mobile è stata la scoperta di una massiccia penetrazione del pericoloso trojan IPhoneOS.Trojan.XcodeGhost nel negozio online ufficiale delle applicazioni iOS App Store che fino a quel momento era considerato come la fonte più sicura dei programmi per i proprietari dei dispositivi mobili funzionanti sotto la gestione di iOS. È successo perché i criminali informatici avevano modificato una delle versioni ufficiali dell'ambiente di sviluppo applicazioni Xcode che in un modo impercettibile ai programmatori che l'utilizzavano incorporava un trojan nelle applicazioni nella fase dell'assemblaggio. I giochi e i programmi, originalmente innocui ma successivamente infettati in questo modo, hanno superato la verifica preliminare di Apple e sono giunti liberamente nella directory App Store. I malintenzionati distribuivano la versione alterata di Xcode tra gli sviluppatori cinesi quindi la maggior parte delle vittime dell'IPhoneOS.Trojan.XcodeGhost è proprietari cinesi dei dispositivi mobili iOS. Tuttavia, gli utenti da altri paesi anche potevano rimanere vittime dei malintenzionati se hanno scaricato le versioni alterate delle applicazioni.

Dopo l'avvio di un'applicazione contenente il trojan IPhoneOS.Trojan.XcodeGhost, il malware raccoglie le informazioni circa il dispositivo compromesso, tra cui il tipo di dispositivo, il nome del modello e l'identificatore UUID, la lingua di sistema attualmente in uso, e anche le informazioni circa la rete e manda queste informazioni su un server di controllo. L'IPhoneOS.Trojan.XcodeGhost può visualizzare false finestre di dialogo con lo scopo di attuazione di attacchi di phishing, aprire i link impostati dai malfattori e anche in alcuni casi può ricavare password dagli appunti.

I trojan-banker

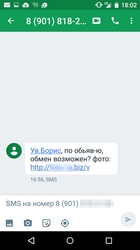

Il mese scorso i malintenzionati di nuovo attaccavano gli utenti di Android cercando di rubare i loro soldi. All'inizio del mese gli specialisti Doctor Web hanno scoperto che i malintenzionati inviavano sms malevoli agli utenti che avevano pubblicato annunci tramite servizi degli annunci gratuiti. Con il pretesto dell'interesse all'annuncio, i malintenzionati suggerivano di aprire un link per avere maggiori informazioni e in alcuni casi chiamavano per nome le potenziali vittime, il che poteva fare loro credere all'attendibilità del link. Quando l'utente apriva l'indirizzo web indicato, sul dispositivo mobile veniva scaricato il trojan-banker Android.SmsBot.459.origin studiato per rubare denaro dai conti dei proprietari di dispositivi mobili Android. Abbiamo raccontato di questo caso in una notizia pubblicata sul sito.

Numero di record per i trojan banker Android.SmsBot nel database dei virus Dr.Web:

| Agosto 2015 | Settembre 2015 | La dinamica |

|---|---|---|

| 495 | 520 | +5% |

I trojan incorporati nei firmware

A metà settembre gli specialisti Doctor Web hanno registrato un altro caso di presenza di un trojan in un firmware Android. Il programma malevolo Android.Backdoor.114.origin, rilevato sul tablet Oysters T104 HVi 3G, è stato incorporato dai malintenzionati in una directory del sistema operativo perciò non è possibile rimuoverlo con i mezzi standard ma soltanto con i permessi di root oppure aggiornando l'immagine del sistema operativo a una versione pulita. Questo programma malevolo può scaricare, installare e rimuovere applicazioni di nascosto secondo il comando giunto dal server di controllo e inoltre può attivare l'opzione di installazione di software da fonti sconosciute. Inoltre, il trojan raccoglie e manda sul server di controllo una vasta gamma delle informazioni circa il dispositivo infetto. Per sapere di più dell'Android.Backdoor.114.origin consultate questo materiale pubblicato sul sito Doctor Web.

I ransomware Android

A settembre alcuni produttori degli strumenti antivirus hanno segnalato la scoperta di un trojan-estorsore per SO Android (Android.Locker.148.origin secondo la classificazione Dr.Web), specificando che utilizza nuovi metodi per ottenere l'accesso alle funzioni di amministratore di dispositivo mobile e per bloccare gli smartphone e i tablet sotto attacco tramite una password per lo sblocco dello schermo. Le funzioni simili però già sono state realizzate in precedenza in altri programmi malevoli, in particolare nei trojan Android.Locker.38.origin e Android.BankBot.29.origin che gli specialisti Doctor Web conoscono dal 2014.

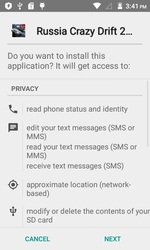

Come un tipico rappresentante della sua famiglia, subito dopo l'avvio l'Android.Locker.148.origin cerca di ottenere l'accesso alle funzioni di amministratore di dispositivo mobile in modo da poter svolgere pienamente le sue funzioni nocive e ostacolare i successivi tentativi di eliminazione. Per ottenere i permessi di root, il trojan visualizza sopra il dialogo di sistema standard una propria finestra che offre di installare un certo aggiornamento. In realtà, accettando l'installazione di questo "aggiornamento", l'utente concede al trojan l'accesso alle funzioni di sistema avanzate, dopodiché il malware blocca liberamente lo smartphone o il tablet impostando una password di sblocco di schermo e quindi chiede un riscatto.

Numero di record per i ransomware Android nel database dei virus Dr.Web:

| Agosto 2015 | Settembre 2015 | La dinamica |

|---|---|---|

| 431 | 490 | +13,7% |

I trojan su Google Play

Nonostante tutti gli sforzi di Google per garantire la sicurezza della sua directory ufficiale delle applicazioni per Android, i malintenzionati continuano a introdurre con successo vari programmi malevoli nella directory. A settembre gli specialisti della sicurezza informatica hanno rilevato vari trojan su Google Play. Uno di essi – Android.MKcap.1.origin – nascosto in giochi possiede le funzioni malevole degne di nota. In particolare, può abbonare l'utente in automatico a vari servizi a titolo oneroso. A tale scopo l'Android.MKcap.1.origin riceve dal server di controllo un link di una pagina di un sito con contenuti premium, dopodiché copia dalla pagina l'immagine di verifica CAPTCHA e la carica sul portale web di un popolare servizio per il riconoscimento di tali codici di conferma. Non appena sono stati decifrati i contenuti dell'immagine, il trojan trasmette il risultato automaticamente sul sito web iniziale del servizio a pagamento per completare la registrazione. Se il servizio invia sms con dei codici di conferma dell'abbonamento, l'Android.MKcap.1.origin li processa automaticamente e trasmette sul sito i codici richiesti.

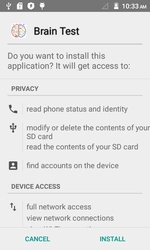

Un altro trojan rilevato nella directory Google Play a settembre è stato il pericoloso backdoor Android.Backdoor.273.origin che era nascosto in un'applicazione con il nome Brain Test. Questo programma malevolo infetta dispositivi mobili in più fasi. Il trojan stesso contiene pochissime funzioni malevole principali necessarie per i malintenzionati e utilizza componenti supplementari che scarica da un nodo remoto. Dopo l'avvio sullo smartphone o sul tablet infetto l'Android.Backdoor.273.origin scarica uno dopo l'altro dal server di controllo e cerca di eseguire alcuni exploit progettati per l'ottenimento dei permessi di root sui dispositivi Android. Se ci è riuscito, il trojan scarica dal server il suo secondo componente malevolo (viene rilevato come l'Android.DownLoader.173) che si installa di nascosto in una directory di sistema e successivamente viene utilizzato dagli hacker per il download e l'installazione nascosta di altre applicazioni malevole.

Caratteristiche del trojan Android.Backdoor.273.origin:

- dopo l'avvio il programma verifica l'indirizzo IP del dominio attraverso cui per il momento il dispositivo mobile si connette alla rete e se scopre riscontri agli indirizzi di Google, si chiude (in questo modo i malintenzionati provano a raggirare il filtraggio antivirus Bouncer della directory Google Play);

- a seconda della variante, il programma malevolo può essere protetto da un packer specifico che ne cifra il codice oppure può essere priva di tale protezione;

- cerca di ottenere i permessi di root sul dispositivo mobile infetto tramite quattro exploit che scarica uno dopo l'altro dal server di gestione;

- installa un altro trojan che scarica e installa di nascosto altri programmi malevoli su comando dei pirati informatici;

- • installa due componenti ausiliari nocivi che si verificano reciprocamente l'integrità e se viene rimosso uno di essi o l'Android.Backdoor.273.origin stesso, scaricano di nuovo i file necessari e reinfettano il dispositivo mobile.

Inoltre il mese scorso nella directory Google Play è stato trovato un altro trojan mascherato da giochi, il quale è stato aggiunto ai database dei virus Dr.Web come l'Android.MulDrop.67. A seconda della variante, dopo l'avvio l'Android.MulDrop.67 può iniziare subito le azioni dannose o può aspettare per 24 ore per eludere la vigilanza della potenziale vittima. In entrambi i casi il programma malevolo estrae il trojan Android.DownLoader.217.origin nascosto dentro di esso e cerca di installarlo. L'Android.DownLoader.217.origin chiede all'utente l'accesso alle funzioni di amministratore di dispositivo mobile in modo da mitigare il rischio di eliminazione. Questi programmi malevoli hanno l'obiettivo di visualizzare annunci e di scaricare e installare altri trojan.

[% END %]