Doctor Web: resoconto sull'attività dei virus a novembre 2015

30 novembre 2015

Il mese di novembre 2015 entrerà nella storia grazie alla scoperta di un cryptolocker per i sistemi operativi della famiglia Linux, denominato il Linux.Encoder.1. Questo cryptolocker non è il primo malware che rappresenta una minaccia agli utenti del SO Linux: già ad agosto 2014 Doctor Web informò gli utenti del programma Trojan.Encoder.737 capace di criptare file custoditi negli storage basati su cloud prodotti dall'azienda Synology. La diffusione del Linux.Encoder.1 è stata preceduta dalla diffusione di almeno due altre versioni di questo programma malevolo. Tuttavia, l'attività distruttiva del Linux.Encoder.1 è la più massiccia: secondo i dati del motore di ricerca Google, questo cryptolocker ha infettato oltre 3000 siti web in tutto il mondo.

Le principali tendenze di novembre

- Oltre 3000 siti web sono stati infettati dal pericoloso cryptolocker Linux.Encoder.1

- Diffusione dei programmi malevoli che concedono l'accesso non autorizzato sul computer compromesso

- Comparsa di nuovi trojan per Microsoft Windows e per la piattaforma mobile Google Android

La minaccia del mese

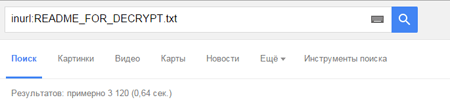

L'obiettivo principale dei malfattori che distribuiscono il cryptolocker Linux.Encoder.1 sono i proprietari dei siti web gestiti dai popolari sistemi CMC, quali WordPress, Magento ecc. Per gli attacchi viene impiegata una vulnerabilità su cui attualmente non ci sono informazioni. Come gli esperti hanno scoperto, questo cryptolocker non necessita dei permessi di root per poter funzionare — gli bastano i privilegi dell'utente www-data, cioè i permessi dell'applicazione che funziona a nome del web server. Per il 12 novembre il Linux.Encoder.1 aveva presumibilmente infettato oltre 2000 siti web — a questa conclusione si può giungere facendo su Google una ricerca per il nome del file contenente le pretese dei malintenzionati. Tuttavia per il 24 novembre il numero di tali risorse Internet ha superato 3000.

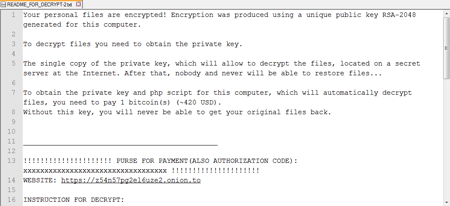

Su un server su cui si trova un sito web da attaccare il trojan si avvia tramite uno script di shell precedentemente introdotto nel sistema di gestione dei contenuti. Con utilizzo di questo script di shell i malintenzionati memorizzano sul server nella medesima cartella un altro file che è un programma-dropper che propaga il cryptolocker Linux.Encoder.1. Dopo aversi attivato su comando dei malintenzionati, il dropper identifica l'architettura del sistema operativo del server (una versione di Linux a 32 o a 64 bit), estrae dal proprio corpo il rispettivo campione del cryptolocker e lo esegue, dopodiché si rimuove. Dopo che il trojan si è avviato sul server attaccato, cripta i file nelle cartelle per cui possiede i permessi di scrittura. In seguito salva sul disco del server un file con il nome README_FOR_DECRYPT.txt che contiene le istruzioni per la decriptazione dei file e le pretese dei malfattori. Se per qualche motivo il cryptolocker avrà i privilegi più alti, non si limiterà alla criptazione di sola cartella del web server.

Potrebbero esserci diversi motivi perché un sito web potrebbe essere infettato da questo programma malevolo: una configurazione non corretta apportata dagli amministratori del web server, un'installazione ritardata degli update di sicurezza dei sistemi di gestione dei contenuti, l'utilizzo delle versioni obsolete dei sistemi CMS, nonché dei componenti o moduli commerciali "scassinati" di WordPress, Magento ecc.

Siccome i creatori del Linux.Encoder.1 hanno commesso nel codice del software una serie di errori significativi, i dati colpiti da questo cryptolocker sono decifrabili. Delle caratteristiche di funzionamento di questo programma malevolo si può leggere in un articolo informativo pubblicato sul sito Doctor Web e in uno studio più approfondito.

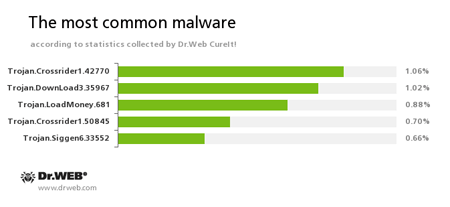

Secondo le informazioni dell'utility di cura dei virus Dr.Web CureIt!

Trojan.Crossrider1.42770, Trojan.Crossrider1.50845

Campioni della famiglia dei trojan studiati per visualizzare diversi annunci non attendibili.Trojan.DownLoad3.35967

È un programma dalla famiglia dei trojan-downloader che scaricano da Internet e lanciano sul computer sotto attacco altri programmi malevoli.Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.Trojan.Siggen6.33552

Un programma malevolo studiato per installare altri software pericolosi.

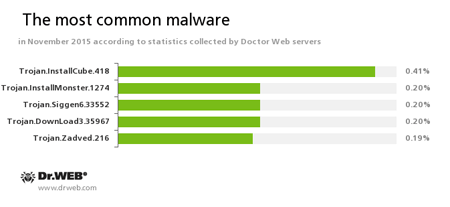

Secondo le informazioni dei server delle statistiche Doctor Web

Trojan.InstallCube

Una famiglia dei programmi-downloader che installano varie applicazioni inutili e indesiderate sul computer dell'utente.Trojan.Installmonster

Una famiglia dei programmi malevoli creati con utilizzo del partner program Installmonster. Queste applicazioni installano diversi programmi indesiderati sul computer della vittima.Trojan.Siggen6.33552

Un programma malevolo studiato per installare altri software pericolosi.Trojan.DownLoad3.35967

È un programma dalla famiglia dei trojan-downloader che scaricano da Internet e lanciano sul computer sotto attacco altri programmi malevoli.Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti.

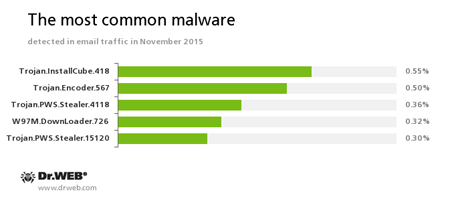

Le statistiche delle applicazioni malevole nel traffico di email

Trojan.InstallCube

Una famiglia dei programmi-downloader che installano varie applicazioni inutili e indesiderate sul computer dell'utente.Trojan.Encoder.567

È un cryptolocker della famiglia dei programmi trojan-estorsori che criptano file sul computer e chiedono alla vittima un riscatto per la decriptazione. Può criptare file importanti, compresi i seguenti formati: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.PWS.Stealer

Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.W97M.DownLoader.726

È un campione dei trojan-downloader che per il loro funzionamento si approfittano delle vulnerabilità nelle applicazioni di ufficio. È studiato per scaricare altre applicazioni dannose sul computer sotto attacco.

Le botnet

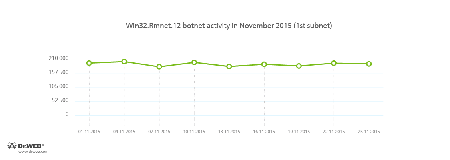

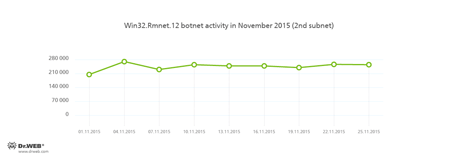

Gli specialisti Doctor Web continuano a seguire con attenzione l'attività di due sottoreti della botnet composta dai computer infettati dal virus Win32.Rmnet.12. I seguenti grafici visualizzano l'attività di queste botnet a novembre 2015:

Rmnet è una famiglia dei virus di file che si diffondono senza la partecipazione dell'utente, possono incorporare contenuti estranei in pagine web visualizzate dall'utente (in linea teorica, questa funzione permette ai criminali informatici di accedere alle informazioni segrete dei conti bancari delle vittime), inoltre possono ricavare cookies e le password dei client FTP popolari ed eseguire comandi impartiti dai malfattori.

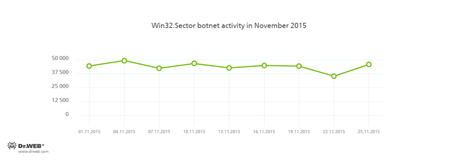

Continua a funzionare la botnet creata dai malfattori sulla base del virus Win32.Sector. La seguente figura mostra il grafico dell'attività media giornaliera di questa rete:

Questo programma malevolo ha le seguenti funzioni dannose:

- scarica file eseguibili da rete P2P e li esegue sulla macchina infetta;

- può incorporarsi in processi in esecuzione sul computer;

- ha la possibilità di terminare alcuni programmi antivirus e di ostacolare l'accesso ai siti dei loro sviluppatori;

- infetta oggetti di file su dischi locali e supporti rimovibili (dove durante l'infezione cui crea un file di esecuzione automatica autorun.inf) e anche infetta file conservati in cartelle condivise di rete.

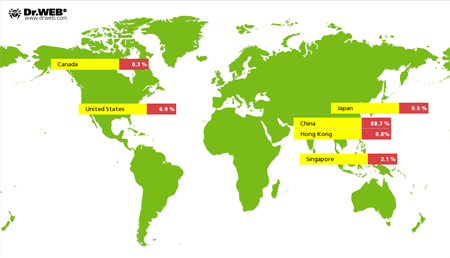

Continua nel mese di novembre la tendenza che è emersa il mese scorso, quella al ribasso del numero di attacchi DDoS eseguiti tramite il trojan per Linux Linux.BackDoor.Gates.5. Il numero di nodi attaccati dai criminali informatici è diminuito del 27,9% costituendo 3641. Il leader assoluto per numero di attacchi è Cina, alla seconda posizione si trovano gli Stati Uniti.

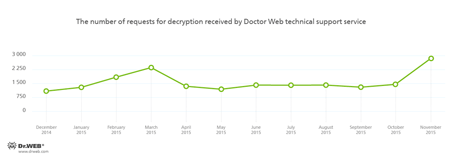

I cryptolocker (trojan-encoder)

I cryptolocker più diffusi a novembre 2015:

Il nostro servizio di supporto tecnico riceve richieste di decriptazione di file non soltanto da Russia, ma anche dall'estero. Doctor Web aiuta attivamente gli utenti europei che sono rimasti vittima dei trojan-cryptolocker. Inoltre, a novembre al servizio di supporto tecnico Doctor Web si rivolgevano i proprietari dei siti infettati dal cryptolocker Linux.Encoder.1. Va segnalato che le utility di decriptazione conosciute, progettate per la decriptazione dei file danneggiati dal Linux.Encoder.1, non eliminano lo script di shell che i malintenzionati hanno introdotto sul server compromesso e di cui successivamente potrebbero approfittarsi per re-infettare il sistema. Gli specialisti del nostro servizio di supporto tecnico aiutano tutti i proprietari di siti web, rivolti a Doctor Web per chiedere l'aiuto nella decriptazione dei file, a ripulire il sistema dagli oggetti malevoli estranei e a proteggerlo contro eventuali futuri attacchi tramite questo script.

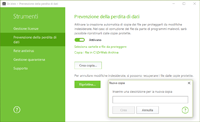

Dr.Web Security Space 11.0 per Windows

protegge dai cryptolocker (trojan-encoder)

Queste funzioni non sono disponibili nella licenza "Antivirus Dr.Web per Windows".

| Prevenzione della perdita di dati | |

|---|---|

|  |

Linux

Come si è scoperto, il famoso Linux.Encoder.1 non è l'unico cryptolocker che rappresenta una minaccia agli utenti di questo sistema operativo. Gli specialisti della sicurezza informatica di recente hanno scoperto almeno altri due campioni dei programmi malevoli di questa famiglia, che erano comparsi prima del Linux.Encoder.1 ma rimanevano sconosciuti dagli analisti delle aziende antivirus.

ICosì, il trojan denominato il Linux.Encoder.2 è diverso dalle altre versioni in quanto utilizza un altro generatore dei numeri pseudo-casuali, impiega per la criptazione la libreria OpenSSL (anziché PolarSSL impiegata dal Linux.Encoder.1). e cifra dati nella modalità AES-OFB-128. Con questo avviene una re-inizializzazione del contesto ogni 128 byte, cioè tra 8 blocchi di AES. Il Linux.Encoder.2 ha anche una serie di altre differenze significative rispetto alle altre versioni di questo cryptolocker. Le maggiori informazioni su questo programma malevolo possono essere trovate in un articolo pubblicato sul nostro sito.

Inoltre, a novembre gli analisti dei virus Doctor Web hanno scoperto il trojan Linux.Sshcrack.1 studiato per l'ottenimento dell'accesso non autorizzato a vari dispositivi tramite la selezione del login e della password in base a un dizionario (metodo "forza bruta").

Altri programmi malevoli

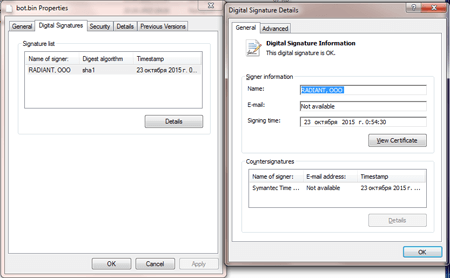

A metà novembre gli specialisti Doctor Web hanno esaminato un intero pacchetto dei programmi malevoli con il nome generale BackDoor.RatPack. Viene propagato dai criminali informatici come un documento nel formato RTF dopo il tentativo dell'apertura del quale viene decifrato e salvato sul computer un file nocivo. È interessante che questo file, che è un programma-installer, possieda una firma digitale valida (come anche quasi tutti i file dal pacchetto BackDoor.RatPack).

Una volta avviato, l'installer prova a rilevare sul computer sotto attacco la presenza di macchine virtuali, di programmi-monitor e debugger, dopodiché controlla se nel sistema sono disponibili programmi di home-banking di alcune banche russe. Il payload dell'installer è una variante dell'utility legittima shareware Remote Office Manager — gli specialisti Doctor Web ne hanno trovato almeno tre varianti con varie configurazioni. Intercettando una serie di funzioni di sistema, il programma malevolo nasconde le icone di questa utility nell'area di notifica e nella barra delle applicazioni di Windows in modo che l'utente non possa scoprirla in tempo. Si può ipotizzare che tramite il BackDoor.RatPack i malintenzionati provino ad accedere ai conti correnti e alle informazioni confidenziali delle vittime impiegando il metodo di amministrazione remota del computer. Per maggiori informazioni su questo incidente informatico, consultate questo articolo informativo pubblicato da Doctor Web.

Siti pericolosi

A novembre 2015, 670.545 indirizzi Internet sono stati aggiunti al database dei siti malevoli e di quelli sconsigliati da Dr.Web.

| Ottobre 2015 | Novembre 2015 | La dinamica |

|---|---|---|

| + 264,970 | + 670,545 | + 153 % |

Programmi malevoli ed indesiderati per Android

L'ultimo mese di autunno è stato relativamente tranquillo per i proprietari dei dispositivi mobili. Tuttavia, a novembre i criminali informatici hanno tentato diverse volte di infettare gli smartphone e i tablet da vari programmi dannosi e indesiderati, i quali venivano prontamente inseriti nel database dei virus Dr.Web. In particolare, gli analisti dei virus Doctor Web hanno individuato un'applicazione Android di pubblicità che veniva installato nel sistema da un trojan e visualizzava avvisi sopra le finestre dei programmi eseguiti dall'utente. Inoltre durante tutto il mese i proprietari degli smartphone e tablet Android dovevano affrontare trojan-estorsori, banker, i trojan che mandano SMS e altre applicazioni pericolose. A novembre è stata anche scoperta una successiva variante del trojan che infetta dispositivi iOS.

Gli eventi più notevoli relativi alla sicurezza "mobile" a novembre

- Scoperta un'applicazione Android indesiderata che visualizza pubblicità sopra le finestre dei programmi avviati dall'utente

- Scoperta una nuova variante del pericoloso trojan per iOS

Per maggiori informazioni circa la situazione con i virus mobile a novembre, consultate il nostro resoconto specifico.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live

[% END %]