Doctor Web: resoconto sull'attività dei virus nel 2015

29 dicembre 2015

L'anno che sta andando via verrà ricordato dagli utenti e dagli esperti della sicurezza informatica per la vasta diffusione del pericoloso cryptolocker per i sistemi operativi della famiglia Linux che è riuscito ad infettare oltre 3000 siti web in tutto il mondo. Inoltre, l'anno 2015 è stato segnato dalla comparsa di un notevole numero di nuovi programmi malevoli per il sistema operativo più popolare del mondo — Microsoft Windows. Tra di essi ci sono nuovi cryptolocker e backdoor, spyware e miner di valute elettroniche. È cresciuto notevolmente il numero di trojan orientati alla piattaforma Apple OS X — i leader assoluti tra di essi sono le applicazioni studiate per visualizzare pubblicità senza il consenso dell'utente e vari installer di programmi indesiderati. Questa circostanza testimonia eloquentemente la crescita della popolarità di OS X tra gli scrittori dei virus. Sono stati integrati con nuovi record i database dell'Antivirus Dr.Web per la piattaforma mobile Google Android: per il numero di minacce conosciute questo sistema operativo detiene con sicurezza la seconda posizione dopo Windows. Nel 2015 hanno continuato la loro attività i numerosi truffatori di rete: come prima inventano modi sempre nuovi per ingannare gli utenti di Internet. Infine, durante l'anno scorso, come in precedenza, funzionavano le botnet — tra di esse sono state le più attive le reti create dai malintenzionati con utilizzo dei virus Win32.Rmnet.12 e Win32.Sector.

Le principali tendenze dell'anno

- Diffusione di un pericoloso trojan-cryptolocker per Linux

- Crescita del numero di programmi malevoli per OS X

- Comparsa di nuovi trojan per Google Android

- Diffusione di nuovi programmi malevoli per Windows

Gli eventi più interessanti del 2015

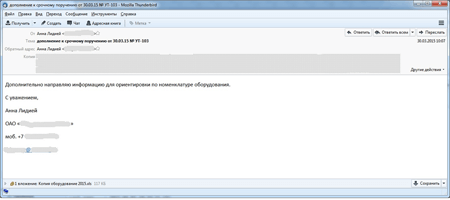

Nella primavera del 2015 gli specialisti Doctor Web hanno esaminato il trojan BackDoor.Hser.1 che i malintenzionati utilizzavano per condurre degli attacchi mirati alle aziende della difesa russe. Questo programma malevolo veniva distribuito con utilizzo delle e-mail inviate dai criminali informatici sugli indirizzi privati e aziendali dei dipendenti di oltre dieci aziende russe. Tutte queste aziende fanno parte di un noto gruppo russo e hanno un profilo della difesa o servono gli interessi del complesso militare industriale.

I messaggi malevoli avevano un allegato nella forma di un file dell'editor di tabelle Microsoft Excel in cui era contenuto un exploit per questo programma. Proprio per il suo tramite il trojan penetrava nel computer sotto attacco. Tra le altre cose, questo programma malevolo su comando può trasmettere su server remoto una lista dei processi in esecuzione sul computer colpito, scaricare ed eseguire altre applicazioni malevole, nonché aprire la console dei comandi e fare un reindirizzamento di input-output su un server posseduto dai malfattori, di conseguenza i criminali informatici potevano gestire su remoto il PC infetto. Per maggiori informazioni sul BackDoor.Hser.1 leggete la relativa notizia.

A giugno degli sconosciuti hanno violato il portale Internet del Centro russo per le indagini sull'opinione pubblica: i malintenzionati hanno collocato sul server del Centro pagine web dove veniva offerto ai visitatori di scaricare un programma malevolo celandolo dietro vari file "utili". Questo incidente informatico è stato descritto nel dettaglio da Doctor Web in uno degli articoli pubblicati.

Tutti gli archivi collocati dai malintenzionati sul sito del Centro contenevano un programma malevolo appartenente alla famiglia Trojan.DownLoader — tali trojan sono studiati per scaricare di nascosto e installare sul computer attaccato varie applicazioni pericolose. Tramite questo downloader i malintenzionati distribuivano un programma-miner studiato per ricavare monete elettroniche e anche altri software indesiderati. Siccome il sito del Centro è una risorsa abbastanza popolare, il numero degli utenti colpiti dall'attività dei malintenzionati, secondo le stime degli specialisti Doctor Web, ha ammontato a decine di migliaia.

Ad agosto gli analisti dei virus Doctor Web hanno scoperto un pericoloso trojan studiato per estrarre criptovalute sfruttando le risorse del computer vittima. Questo programma malevolo, denominato Trojan.BtcMine.737, era particolare perché poteva in modo autonomo, senza la partecipazione dell'utente, trasferirsi nella rete e infettare computer connessi, similmente a un worm.

Nell'autunno è stata registrata la diffusione del programma malevolo Trojan.MWZLesson capace di infettare terminali POS. Oltre all'eseguire le funzioni spione e malevole, questo trojan può salvare e trasmettere sul server di gestione posseduto dai malintenzionati le tracce di carte di pagamento. Lo studio ha mostrato che questo trojan è una variante di un'altra applicazione malevola che si chiama il BackDoor.Neutrino.50. Oltre a svolgere le funzioni di un trojan per i terminali POS, il BackDoor.Neutrino.50 può rubare informazioni dal mail client Microsoft e anche le credenziali per l'accesso a risorse tramite il protocollo FTP con utilizzo di una serie dei client FTP popolari, è inoltre capace di eseguire alcuni tipi di attacchi DDoS e infettare computer disponibili nella rete locale.

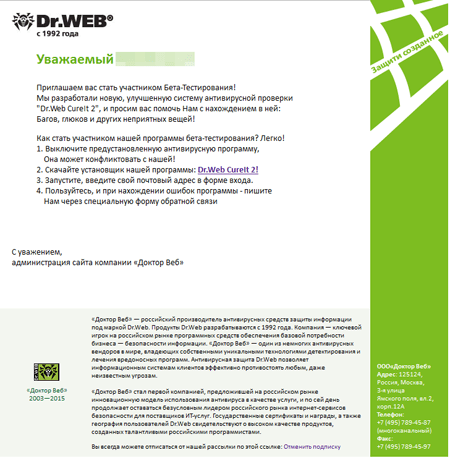

A settembre 2015 gli scrittori dei virus cercavano di distribuire il pericolo trojan Trojan.PWS.Stealer.13052 tramite le email fraudolente con il pretesto del nome dell'azienda Doctor Web.

Agli utenti veniva offerto di "provare" un'utility "Dr.Web CureIt 2", che in realtà non esiste, e invece dell'utility sul computer penetrava un trojan. L'azienda Doctor Web ha avvisato tempestivamente i suoi utenti di questo incidente informatico avendo pubblicato un dettagliato articolo.

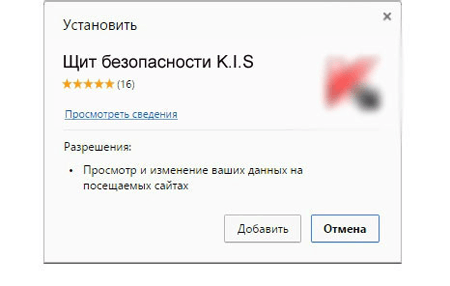

Tuttavia, i criminali informatici non si sono limitati all'utilizzo del nome dell'Antivirus Dr.Web per i loro scopi illeciti, un tempo dopo hanno fatto il tentativo di distribuzione di un altro programma malevolo utilizzando come pretesto il nome di un altro produttore dei software antivirus.

A questo programma trojan, denominato il Trojan.BPLug.1041, è stata dedicata una notizia pubblicata sul sito Doctor Web.

Infine, uno degli eventi più notevoli nel 2015 è stata la diffusione del trojan-cryptolocker Linux.Encoder.1 che è riuscito ad infettare in totale oltre 3000 siti web locati sui server sotto gestione di SO Linux. Questo non è il primo conosciuto campione dei cryptolocker per Linux: già ad agosto 2014 Doctor Web informò gli utenti della comparsa del programma Trojan.Encoder.737 capace di criptare file custoditi negli storage basati su cloud prodotti dall'azienda Synology — però il fatto interessante sul Linux.Encoder.1 è che si è diffuso molto largamente.

Programmi malevoli più diffusi

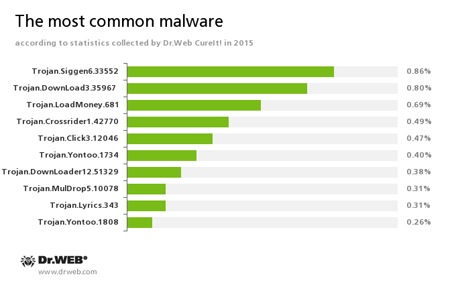

Secondo le informazioni statistiche raccolte tramite l'utility di cura dei virus Dr.Web CureIt! nel 2015 veniva rilevato più spesso sui computer il programma malevolo Trojan.Siggen6.33552 studiato per installare altri software pericolosi nel sistema sotto attacco. Alla seconda posizione si trova il Trojan.DownLoad3.35967 — uno dei campioni dei trojan-downloader che all'insaputa dell'utente scaricano e installano sul computer varie applicazioni indesiderate. Il Trojan.LoadMoney.681 detiene la terza posizione — è un altro campione dei trojan-downloader. Le dieci applicazioni malevole rilevate più spesso tramite l'utility Dr.Web CureIt! nel 2015 sono mostrate nel seguente diagramma:

Trojan.Crossrider1.42770

Un campione della famiglia dei trojan studiati per visualizzare diversi annunci non attendibili.Trojan.Click

Una famiglia dei programmi malevoli che fanno aumentare il numero di visite di varie risorse Internet reindirizzando le richieste della vittima su determinati siti mediante la gestione del comportamento del browser.Trojan.Yontoo

Una famiglia delle estensioni per browser studiate per visualizzare pubblicità su pagine web visitate dall'utente.Trojan.DownLoader

Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.Trojan.MulDrop5.10078

Un campione della famiglia dei trojan-dropper capaci di decomprimere e avviare sul computer infetto altri programmi malevoli.Trojan.Lyrics

Una famiglia dei trojan che sono capaci di visualizzare pubblicità indesiderata sullo schermo e di aprire nel browser siti web con contenuti non attendibili all'insaputa dell'utente.

Le statistiche sopraccitate mostrano che tra i programmi malevoli rilevati tramite l'utility di cura dei virus Dr.Web CureIt! nel 2015 prevalgono i trojan pubblicitari, gli installer di software indesiderati e i trojan-downloader.

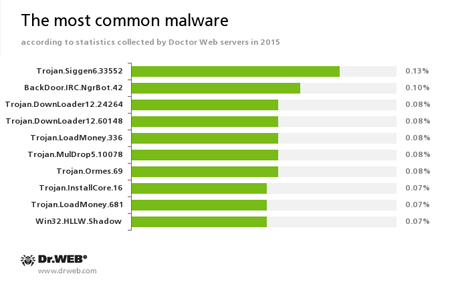

Un quadro analogo emerge dai dati raccolti durante l'anno dai server delle statistiche Dr.Web: anche qui il leader è l'installer di programmi indesiderati Trojan.Siggen6.33552, sulla seconda posizione si trova un trojan conosciuto dagli specialisti della sicurezza informatica a partire dal 2011 — il BackDoor.IRC.NgrBot.42. I programmi malevoli di questa famiglia sono in grado di eseguire sul computer infetto diversi comandi impartiti dai criminali informatici, e vengono gestiti attraverso il protocollo di messaggistica di testo IRC (Internet Relay Chat). Inoltre, tra i leader indiscussi per numero di rilevamenti vediamo i malware della famiglia Trojan.DownLoader. I dieci programmi malevoli più diffusi nel 2015 secondo i dati dei server delle statistiche Dr.Web sono visibili nel seguente diagramma:

Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.Trojan.Ormes.69

Un trojan che visualizza fastidiosa pubblicità quando l'utente apre pagine web.Trojan.InstallCore.16

Un trojan-installer che installa applicazioni pubblicitarie e inattendibili, anche conosciuto come il Trojan.Packed.24524.Win32.HLLW.Shadow

Un worm che, tra le altre cose, può utilizzare per la sua diffusione le vulnerabilità nei sistemi operativi della famiglia Microsoft Windows. Questo programma malevolo è anche conosciuto sotto i nomi Conficker e Kido.

Queste statistiche mostrano che gli scrittori dei virus prediligono ancora i trojan - installer di programmi indesiderati e i trojan pubblicitari che, a quanto pare, sono capaci di portare ai loro creatori i più grandi vantaggi. Una tendenza simile veniva osservata anche nel 2014 scorso.

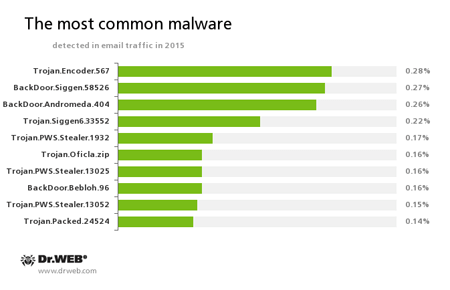

Tra gli allegati malevoli distribuiti dai criminali informatici nei messaggi di email il leader assoluto, secondo i risultati del 2015, è stato il pericoloso cryptolocker Trojan.Encoder.567. Questo programma può criptare file sul computer e chiede alla vittima un riscatto per la decriptazione. Trojan.Encoder.567 può criptare file importanti, compresi i seguenti formati: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Alla seconda posizione per numero di rilevamenti nelle email nell'anno passato si trova il BackDoor.Siggen.58526. Questo trojan può all'insaputa dell'utente scaricare e avviare altri programmi malevoli sul computer infetto e inoltre può eseguire comandi impartiti dai malfattori. La terza posizione è occupata dal BackDoor.Andromeda.404 — un trojan-downloader studiato per scaricare altri programmi malevoli dai server remoti dei malintenzionati e per eseguirli sul computer infetto. Il seguente diagramma visualizza le dieci applicazioni malevole rilevate più spesso nel 2015 nel traffico di email dal software antivirus Dr.Web:

Oltre ai trojan già menzionati in questo report, tra gli allegati della posta elettronica nel 2015 sono state rilevate le seguenti specie dei programmi malevoli:

Trojan.PWS.Stealer

Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.Trojan.Oficla

Una famiglia dei trojan che si diffondono principalmente attraverso le email. Quando infettano il computer, celano le loro attività malevole. Quindi il Trojan.Oficla inserisce il computer in una botnet e consente ai malintenzionati di scaricare su di esso altri software dannosi. In seguito all'infezione del sistema, i possessori della botnet formata da Trojan.Oficla possono controllare il computer della vittima. In particolare, possono scaricare, installare e utilizzare su di esso pressoché qualsiasi programma malevolo.BackDoor.Bebloh.96

Fa parte di una famiglia dei programmi malevoli che appartengono alla categoria dei trojan bancari. Quest'applicazione rappresenta una minaccia agli utenti dei sistemi di home-banking in quanto consente ai malintenzionati di rubare le informazioni confidenziali intercettando dati inseriti in moduli web nel browser e incorporando falsi moduli nelle pagine web di alcune banche.Trojan.Packed.24524

Un trojan-installer che installa applicazioni pubblicitarie e inattendibili, anche conosciuto come il Trojan.InstallCore.16.

Sulla base di questi dati possiamo concludere che, pur non dimenticando i tradizionali trojan-downloader, i criminali informatici, che distribuiscono programmi malevoli con utilizzo dello spam di email, nel 2015 hanno spostato la loro attenzione verso i trojan-cryptolocker e i backdoor capaci di rubare password e altre informazioni confidenziali sul computer infetto.

Le botnet

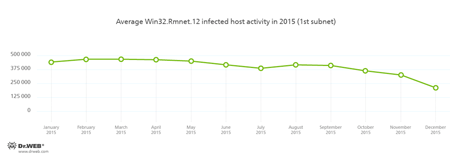

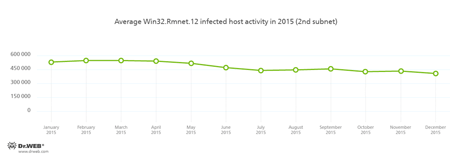

Durante tutto l'anno gli analisti dei virus Doctor Web hanno seguito da vicino l'attività di alcune reti botnet create dai malintenzionati con utilizzo di diversi programmi malevoli. Così, l'attività della botnet costituita dai computer infettati dal virus Win32.Rmnet.12 diminuiva gradualmente durante l'anno. Questo pericoloso virus include diversi moduli e permette di incorporare contenuti di terzi nelle pagine web visualizzate dalla vittima, di reindirizzare l'utente verso i siti indicati dai malintenzionati e di trasmettere su nodi remoti i contenuti dei formulari riempiti sul computer compromesso. Inoltre, il Win32.Rmnet.12 può rubare password dei polari client FTP, eseguire diversi comandi, nonché possiede la capacità di copiare sé stesso infettando file eseguibili. Inoltre, il virus può diffondersi tramite script incorporati in pagine web, scritti nel linguaggio VBScript. L'attività delle due sottoreti della botnet di Win32.Rmnet.12 nel 2015 è visualizzata nei diagrammi sottostanti:

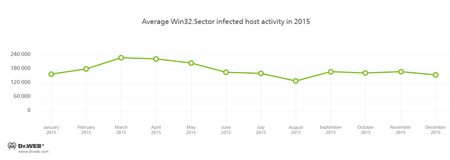

Un altro virus attraverso cui i criminali informatici hanno creato una botnet attualmente attiva si chiama il Win32.Sector, è conosciuto dagli analisti dei virus a partire dal 2008. Questo virus ha l'obiettivo di scaricare diversi file eseguibili da una rete P2P e di eseguirli sulla macchina infetta. Il virus può incorporarsi nei processi in esecuzione sul computer e diffondersi in modo autonomo infettando file su dischi locali e supporti rimovibili, nonché in cartelle condivise. Nella prima metà del 2015 l'attività di questa botnet ha mostrato un lieve incremento, ma verso l'autunno ha prevalso la tendenza del suo graduale calo:

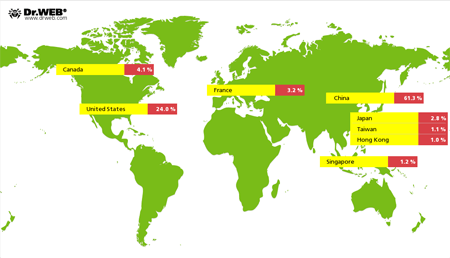

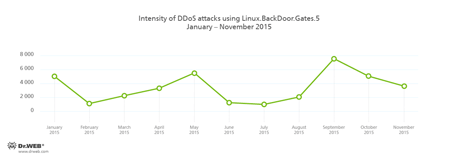

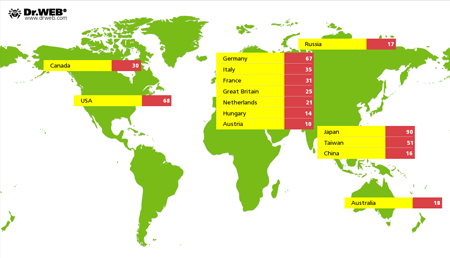

Nel corso del 2015 gli specialisti Doctor Web continuavano a monitorare l'attività del trojan Linux Linux.BackDoor.Gates.5 progettato per l'organizzazione di attacchi DDoS a varie risorse Internet. In totale l'anno scorso i malfattori hanno intrapreso 31.880 tali attacchi, la maggior parte delle risorse che hanno subito attacchi DDoS (più del 61%) si trova in Cina. Il secondo posto per numero di server attaccati viene detenuto dagli Stati Uniti e il terzo da Canada. La seguente figura mostra la distribuzione geografica degli attacchi DDoS organizzati dai criminali informatici con uso del trojan

Il numero di attacchi intrapresi dai criminali informatici oscillava di mese in mese, a dicembre sono scomparsi del tutto. È presentato di seguito il grafico dell'intensità degli attacchi DDoS intrapresi con utilizzo del trojan Linux.BackDoor.Gates.5 (per numero di indirizzi IP unici dei nodi attaccati) da gennaio a novembre 2015:

I cryptolocker (trojan-encoder)

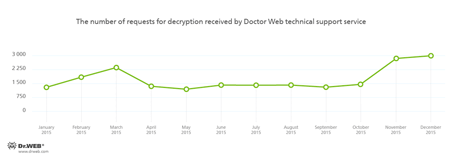

Come nel 2014, nell'anno che sta andando via i cryptolocker rappresentano una seria minaccia agli utenti, sono considerati a buon diritto la più pericolosa famiglia di programmi malevoli tra tutte quelle adesso esistenti. Se un anno fa il numero medio mensile di richieste inviate al servizio di supporto tecnico Doctor Web dagli utenti colpiti dalle attività dei cryptolocker era circa una mille, alla fine del 2015 tale numero si è quasi triplicato, come possiamo vedere nel grafico sottostante:

I cryptolocker più diffusi nel 2015:

- Trojan.Encoder.567

- Trojan.Encoder.858

- BAT.Encoder

- Trojan.Encoder.741

- Trojan.Encoder.761

- Trojan.Encoder.556

- Trojan.Encoder.398

- Trojan.Encoder.2843

- Trojan.Encoder.888

- Trojan.Encoder.263

Per evitare la corruzione dei file preziosi, utilizzate i seguenti suggerimenti:

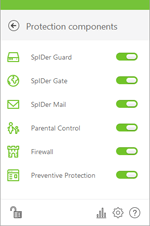

- Assicuratevi che nelle impostazioni di Dr.Web Security Space (versione 9, 10 e 11) è attivata la "Protezione preventiva" che difende il PC dalle minacce non ancora conosciute dal database dei virus Dr.Web.

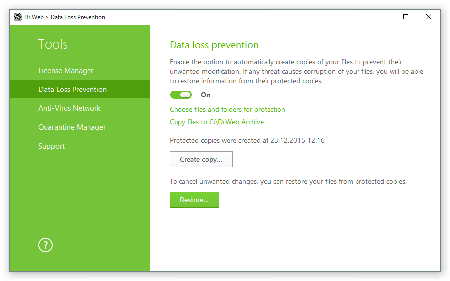

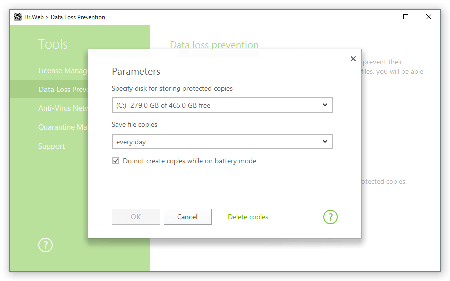

- Quindi attivate la "Prevenzione della perdita di dati" nella sezione "Strumenti" e configurate i parametri dello storage della copia di backup dei file per voi importanti.

- Create una copia di backup dei dati preziosi e configurate il loro salvataggio automatico secondo un calendario per voi conveniente, selezionando un intervallo di tempo adatto.

Queste azioni in combinazione con una certa cautela vi consentiranno di proteggere il vostro sistema operativo dalla maggioranza delle minacce di oggi, inclusi i trojan-cryptolocker.

Programmi malevoli per Linux

L'evento più notevole nella sfera della sicurezza informatica dei sistemi operativi della famiglia Linux è stata la diffusione a novembre 2015 di un trojan-cryptolocker per questa piattaforma, che è stato chiamato il Linux.Encoder.1. Il trojan penetrava nei server web Linux con utilizzo di una serie di vulnerabilità nei popolari sistemi di gestione dei contenuti (Content Management Systems, CMS) e per il 24 novembre ha infettato oltre 3000 siti web.

Tramite una vulnerabilità su cui attualmente non ci sono informazioni i malintenzionati collocavano sul sito violato un apposito script di shell che consentiva loro di eseguire vari comandi su remoto. Per il suo tramite, sul server compromesso veniva caricato il dropper del trojan-cryptolocker Linux.Encoder.1, il quale dopo aver identificato l'architettura del sistema operativo (una versione di Linux a 32 o a 64 bit), estraeva dal proprio corpo il rispettivo campione del cryptolocker e lo eseguiva, dopodiché si rimuoveva. È interessante notare che il cryptolocker funziona correttamente in un sistema con i privilegi del server web – in altre parole, per il funzionamento non ha bisogno dei permessi di superutente (root). Le maggiori informazioni su questo programma malevolo sono ritrovabili nel relativo articolo.

Poco dopo questo incidente informatico gli analisti dei virus Doctor Web hanno stabilito il fatto dell'esistenza di altre varianti, quelle più vecchie di questo cryptolocker, una di cui è stata denominata il Linux.Encoder.2. Leggete delle caratteristiche del funzionamento e delle differenze di questo encoder dalla versione più diffusa nel materiale panoramico pubblicato sul sito della nostra azienda.

Comunque, già nella primavera di quest'anno ci sono stati degli attacchi ai server web gestiti da SO Linux — così il trojan Linux.BackDoor.Sessox.1 rilevato ad aprile otteneva comandi dai malintenzionati attraverso il protocollo IRC (Internet Relay Chat) e possedeva la capacità di attaccare un nodo Internet impostato, inviandoci richieste GET ripetute. Inoltre, su comando il Linux.BackDoor.Sessox.1 può cercare sul server attaccato la vulnerabilità ShellShock che consente di eseguire nel sistema qualsiasi codice. Per maggiori informazioni sul programma malevolo, consultate questo articolo informativo pubblicato da Doctor Web.

Nel 2015 gli analisti dei virus Doctor Web hanno scoperto diversi trojan-backdoor progettati per Linux. Di uno di essi, cioè del Linux.BackDoor.Xnote.1, abbiamo raccontato in una pubblicazione a febbraio. Il modo per distribuire questo trojan è piuttosto tradizionale per tali programmi malevoli: i malfattori selezionano la password giusta, hackerano gli account per accedere al sistema sotto attacco attraverso il protocollo SSH e ci installano il Linux.BackDoor.Xnote.1. Anche la funzionalità di questo trojan è una che è solita per un backdoor: può eseguire comandi impartiti dai criminali informatici. Inoltre, il Linux.BackDoor.Xnote.1 può eseguire l'interprete dei comandi (shell) con le variabili di ambiente impostate, in modo da concedere al server di gestione l'accesso alla shell, può avviare SOCKS proxy sul computer infetto o il proprio server portmap.

Un altro backdoor Linux, denominato il Linux.BackDoor.Dklkt.1, è stato rilevato dagli specialisti Doctor Web a luglio. L'obiettivo principale di questo trojan è di attuare alcuni tipi di attacchi DDoS. Ad agosto gli analisti dei virus Doctor Web hanno comunicato di aver scoperto un grande gruppo di programmi malevoli capaci di infettare router gestiti da Linux. In totale gli analisti Doctor Web sono venuti a sapere di 1439 casi dell'infezione di dispositivi attraverso questi strumenti, in particolare in 649 casi è stata individuata la posizione geografica dei dispositivi compromessi. La maggior parte si trovava in Giappone, un numero più piccolo era situato in Germania, negli Stati Uniti e in Taiwan.

A settembre l'azienda Doctor Web ha pubblicato una notizia sulla diffusione del trojan Linux.Ellipsis.1 che aveva un comportamento "paranoico". È studiato per realizzare sulla macchina attaccata un server proxy che viene utilizzato dai malintenzionati per garantire la loro anonimia quando accedono ai dispositivi hackerati attraverso un altro programma malevolo — Linux.Ellipsis.2. In base a una serie di tratti distintivi pare che questo programma malevolo sia una creazione dello stesso autore e ha l'obiettivo di violare l'accesso con il metodo di selezione di password (forza bruta).

In generale possiamo dire che l'interesse dei malintenzionati verso i sistemi operativi della famiglia Linux sta aumentando poco a poco e in futuro si può aspettare la comparsa di nuovi trojan destinati a questa piattaforma.

Programmi malevoli per Apple OS X

I malintenzionati come prima prestano attenzione ai computer prodotti dalla società Apple che funzionano sotto gestione del sistema operativo OS X. La stragrande maggioranza dei programmi malevoli per questo sistema rilevati nel 2015 appartiene alle categorie dei trojan pubblicitari e degli installer di applicazioni indesiderate. Tra questi c'è una rara eccezione: è una nuova versione del trojan da tempo noto Mac.BackDoor.OpinionSpy, conosciuto dagli specialisti della sicurezza informatica a partire dal 2010.

Sebbene gli sviluppatori di quest'applicazione la classificano come un'utility per ricerche di mercato, il Mac.BackDoor.OpinionSpy è un completo trojan-spione: monitora le attività dell'utente e trasmette sul server di gestione le informazioni circa i siti visitati, le schede aperte e i link a cui è andato l'utente. Inoltre, il trojan monitora il traffico trasmesso attraverso la scheda di rete del computer Apple, compresi i dati dei client di messaggistica istantanea (Microsoft Messenger, Yahoo! Messenger, AIM, iChat). Le ulteriori informazioni su questo backdoor si possono trovare in un articolo pubblicato sul sito Doctor Web.

Tra gli installer di software indesiderati per OS X più comuni dovrebbe essere menzionato l'Adware.Mac.InstallCore.1 scoperto dagli specialisti Doctor Web a maggio 2015; è un programma che scarica e installa sul "mac" attaccato le estensioni malevole per i browser Safari, Firefox e Chrome che l'antivirus rileva come i trojan della famiglia Trojan.Crossrider. Un altro programma installer è stato chiamato l'Adware.Mac.WeDownload.1 — di questo malware Doctor Web ha informato a settembre. Questo installer viene distribuito con impiego delle risorse di un partner program incentrato sulla monetizzazione di traffico di file; in un modo simile viene distribuito anche il programma Adware.Mac.Tuguu.1, esaminato dagli analisti dei virus a dicembre 2015.

A giudicare da quello che tali applicazioni emergono molto frequentemente, l'anno seguente ne compariranno anche nuovi campioni.

Siti pericolosi e sconsigliati

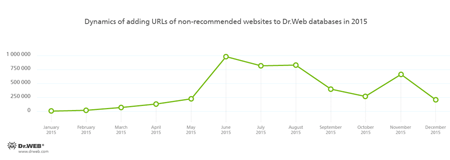

In Internet esiste un grande numero di siti i quali i minori non dovrebbero mai visitare o i quali possono arrecare danno al computer. A combatterli sono destinati i componenti dell'Antivirus Dr.Web: SpIDer Gate e Parental control, ai cui database vengono aggiunti ogni giorno nuovi link dei siti malevoli e sconsigliati. La dinamica dell'aggiunta dei siti nel 2015 possiamo osservare nel diagramma presentato di seguito:

Siti sconsigliatiFrodi nella rete

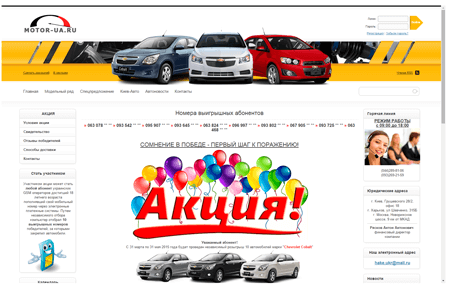

Sono svegli anche i truffatori che cercano di fare bottega della credulità o dell'inesperienza degli utenti di Internet. Nel 2015 Doctor Web ha informato dei frequenti casi di frode: i malfattori impiegavano delle pagine web con l'aspetto dei negozi di vendita di auto. Per attirare i visitatori su questi siti, i truffatori informatici inviano in massa messaggi SMS che informano la potenziale vittima della vincita di un'auto nel quadro di una certa promozione.

Tra le altre cose, tali siti includono una pagina separata con la descrizione delle condizioni della "promozione", secondo cui il partecipante che ha "vinto un'auto" deve entro un breve tempo – di regola nell'arco di poche ore – pagare attraverso un terminale una tassa pari all'1% del valore della "vincita" o acquistare una polizza assicurativa in un modo simile. Proprio in questo sta l'interesse dei truffatori: dopo aver traferito il pagamento in questo modo, la vittima non vedrà più né il suo denaro, né il premio di valore.

Continuavano a prosperare nel 2015 i numerosi negozi online che vendono svariati "merci" discutibili. È improbabile che il prossimo anno cambierà la situazione con la comparsa di siti di vendita inattendibili.

Minacce ai dispositivi mobili

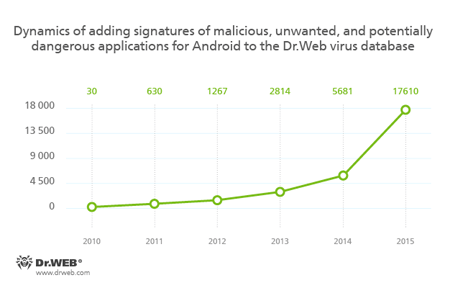

Nell'anno passato i malintenzionati hanno mantenuto un elevato interesse verso gli utenti dei dispositivi mobili. Come ci si potrebbe aspettare, negli ultimi dodici mesi i malintenzionati di nuovo cercavano di guadagnare sfruttando le risorse dei proprietari di smartphone e tablet Android. Nell'anno passato gli analisti dei virus Doctor Web hanno analizzato un grande numero di nuove applicazioni malevole, indesiderate e potenzialmente pericolose progettate per Android, e come risultato il database dei virus Dr.Web è stato integrato con 11929 nuovi record e il suo volume è aumentato del 210%.

Come in precedenza, gli svariati trojan di invio di SMS costituiscono la maggior quantità di applicazioni malevole progettate per l'attacco ai dispositivi Android. Secondo i database dei virus Dr.Web, il numero di record per la famiglia di trojan di SMS più numerosa, ovvero Android.SmsSend, è aumentato nel corso dell'anno del 164,2% e ha ammontato a 7.103 record. È cresciuto anche il numero di record per i trojan della famiglia Android.SmsBot (+192,8%). In generale possiamo dire con certezza che i programmi malevoli che mandano messaggi sms a numeri a pagamento e abbonano gli utenti a servizi costosi sono ancora una delle principali minacce ai proprietari dei dispositivi Android.

Diversi trojan bancari anche rappresentavano un serio pericolo al benessere finanziario degli utenti di SO Android nel 2015. Questi programmi malevoli sono capaci di rubare i login e le password di accesso al mobile banking, nonché possono trasferire denaro ai conti dei malfattori senza che il titolare se ne accorga. Nei dodici mesi passati gli specialisti Doctor Web hanno rilevato un grande numero di tali trojan. Tra di essi ci sono non soltanto campioni delle famiglie già conosciute Android.Banker e Android.BankBot, ma anche nuove applicazioni malevole di questo tipo, in particolare i banker Android.ZBot.

È interessante notare che gli attacchi tramite i banker Android vengono utilizzati dai malintenzionati in tutto il mondo. In particolare, nel 2015 tali trojan sono stati utilizzati su larga scala per attaccare gli utenti in Russia e nella Corea del Sud. Per esempio, il pericoloso programma malevolo Android.BankBot.65.origin, studiato per rubare denaro agli utenti russi, è stato incorporato dai criminali informatici in un'originale applicazione di accesso al mobile banking e veniva distribuito con il pretesto di un aggiornamento del relativo software su uno dei popolari siti dedicati alle applicazioni per smartphone e tablet. Per avere le maggiori informazioni su Android.BankBot.65.origin, leggete la relativa notizia.

Tuttavia, nella maggior parte dei casi i malintenzionati distribuiscono i trojan bancari come applicazioni malevole indipendenti e a questo scopo utilizzano l'invio di sms di massa indicando nei messaggi un link attraverso cui può essere scaricato uno o altro banker. Così, nel 2015 i messaggi malevoli ottenuti dagli utenti russi più spesso informavano loro degli MMS in arrivo, mentre gli utenti sudcoreani, come esempio, venivano spesso invitati alle nozze, a monitorare lo stato di una spedizione postale e persino a prendere conoscenza dei materiali di una causa penale.

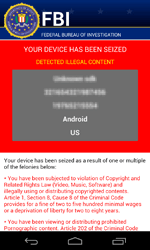

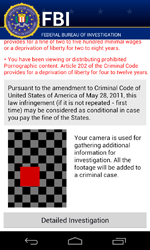

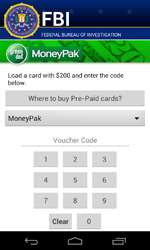

Inoltre nel 2015 hanno continuato a comparire nuovi trojan-estorsori. Queste applicazioni malevole sono diventate note a metà 2014 e a partire da quel tempo rappresentano una delle più serie minacce ai proprietari dei dispositivi Android. La maggior parte di esse blocca telefoni o tablet compromessi e chiede un riscatto alle vittime per la possibilità di sbloccare il dispositivo. Esistono delle varianti ancora più pericolose di questi estorsori. Per esempio una nuova versione del trojan Android.Locker.71.origin, rilevata a febbraio 2015, cripta tutti i file disponibili e chiede all'utente colpito $200 per la decifratura.

Numero di record per i trojan-estorsori della famiglia Android.Locker nel database dei virus Dr.Web:

| 2014 | 2015 | La dinamica |

|---|---|---|

| 137 | 965 | +604,4% |

Una delle tendenze dell'anno è la comparsa di un grande numero di trojan che i malintenzionati distribuivano nei firmware Android e persino preinstallavano direttamente sui dispositivi mobili. Uno di tali programmi malevoli è stato scoperto a gennaio ed è stato denominato l'Android.CaPson.1.Questo trojan è in grado di inviare e intercettare messaggi sms, aprire pagine Internet, trasmettere sul server remoto le informazioni circa il dispositivo mobile compromesso e scaricare altre applicazioni. A settembre gli specialisti Doctor Web hanno scoperto il trojan Android.Backdoor.114.origin che era preinstallato su un tablet popolare. Questo programma malevolo può in un modo invisibile scaricare, installare e rimuovere altri programmi su comando dei criminali informatici. Ad ottobre 2015 su alcuni dispositivi mobili Android è stato rilevato il trojan preinstallato Android.Cooee.1. Questo programma malevolo si trova nell'applicazione di avvio (la shell grafica di Android) ed è studiato per visualizzare pubblicità e inoltre per scaricare e lanciare senza la conoscenza dell'utente ulteriori moduli pubblicitari e altre applicazioni, comprese quelle dannose.

Un'altra tendenza pericolosa del 2015 è stata la crescita del numero di programmi malevoli che cercano di ottenere i privilegi di root sui dispositivi Android. Per esempio ad aprile gli specialisti Doctor Web hanno scoperto i trojan della famiglia Android.Toorchche gli scrittori dei virus distribuivano nelle raccolte online di software popolari in Cina, nonché tramite moduli pubblicitari aggressivi incorporati in diverse applicazioni. Se questi trojan sono riusciti ad ottenere i privilegi di root, possono su comando dei malintenzionati senza la conoscenza dell'utente scaricare, installare e rimuovere diversi software. Successivamente è stato scoperto il trojan Android.Backdoor.176.origin, nonché la sua variante Android.Backdoor.196.origin – entrambi questi programmi malevoli cercano di ottenere i privilegi di root sugli smartphone e sui tablet compromessi utilizzando una versione modificata dell'utility Root Master. Il loro obiettivo principale è di scaricare, installare e rimuovere applicazioni di nascosto su comando degli scrittori dei virus. Oltre a questi programmi malevoli nel 2015 sono stati rilevati anche altri trojan simili, per esempio l'Android.Backdoor.273.origin che era presente nella directory Google Play, nonché l'Android.DownLoader.244.origin che le potenziali vittime potevano scaricare da popolari siti – raccolte di software. Entrambi questi trojan anche sono progettati per l'impercettibile scaricamento e installazione di altre applicazioni dannose. Dunque, nel 2015 si è osservato un significativo aumento del numero di svariati trojan il cui obiettivo principale è lo scaricamento e l'installazione di vari programmi all'insaputa dell'utente.

Nell'anno passato nuovamente erano presenti programmi malevoli nella directory Google Play. In particolare, i trojan Android.Spy.134 e Android.Spy.135, rilevati nella directory, visualizzano sullo schermo una finestra di autenticazione falsificata del client di Facebook chiedendo ai proprietari dei dispositivi mobili di immettere il login e la password dei loro account e quindi trasmettono questi dati su un server remoto. In totale questi trojan sono stati scaricati 500.000 volte.

Inoltre, gli analisti dei virus Doctor Web hanno scoperto in Google Play il trojan Android.DownLoader.171.origin scaricato da oltre centomila utenti. I malintenzionati distribuivano questo programma malevolo anche attraverso i siti popolari – raccolte di software, perciò il numero totale di scaricamenti del trojan ha superato un milione e mezzo. Il principale obiettivo dell'Android.DownLoader.171.origin è di scaricare e installare varie applicazioni. Le informazioni dettagliate su questo programma malevolo sono ritrovabili nella relativa notizia.

A settembre 2015 nella directory Google Play è stato trovato il trojan Android.MKcap.1.origin che può abbonare gli utenti automaticamente a servizi a pagamento. Nello stesso mese è stato individuato ancora un trojan pericoloso, ovvero l'Android.MulDrop.67, progettato per il download e l'installazione di altri software dannosi, nonché per la visualizzazione di annunci.

Ad ottobre nella directory Google Play è stato rilevato il trojan Android.PWS.3 che si nascondeva in un lettore audio apparentemente innocuo. Il malware chiede agli utenti il login e la password dei loro account in un social network popolare, dopodiché carica questi dati sul server remoto dei malintenzionati.

Un altro motivo di preoccupazione per gli utenti degli smartphone e dei tablet Android nel 2015 è stata l'attività degli svariati moduli pubblicitari aggressivi che i malintenzionati incorporano in diversi software. Rispetto al 2014, per 12 mesi il numero di relativi record nel database dei virus è aumentato del 166% e ha raggiunto 290 unità.

Così, a gennaio nella directory Google Play sono state scoperte le applicazioni contenenti il plugin pubblicitario Adware.HideIcon.1.origin. Questo modulo indesiderato può visualizzare nella barra di notifica dei dispositivi mobili i messaggi di disponibilità di aggiornamenti, imitare il processo di download di "file" importanti e quando l'utente cerca di aprire tali file, lo smartphone o il tablet viene reindirizzato su diversi siti web. Inoltre, quando l'utente esegue qualche applicazione, l'Adware.HideIcon.1.origin visualizza svariati annunci sull'intero schermo.

A febbraio è stato scoperto il modulo pubblicitario indesiderato Adware.MobiDash.1.origin incorporato in alcuni programmi distribuiti attraverso la directory Google Play che in totale sono stati scaricati decine di milioni di volte. In seguito è stato trovato il modulo pubblicitario aggressivo Adware.HiddenAds.1 che veniva installato sui dispositivi mobili da un'applicazione malevola, funzionava in un modo invisibile all'utente e poteva visualizzare nella barra delle notifiche vari messaggi di pubblicità. Un altro modulo indesiderato, aggiunto al database dei virus come l'Adware.Adstoken.1.origin, veniva distribuito come parte di vari software e visualizzava sullo schermo banner pubblicitari e messaggi nella barra delle notifiche, nonché poteva aprire nel browser siti con pubblicità. Alla fine dell'anno gli analisti dei virus Doctor Web hanno scoperto il programma pubblicitario Adware.AnonyPlayer.1.origin. Questo modulo indesiderato visualizza pubblicità sopra la maggior parte delle applicazioni avviate.

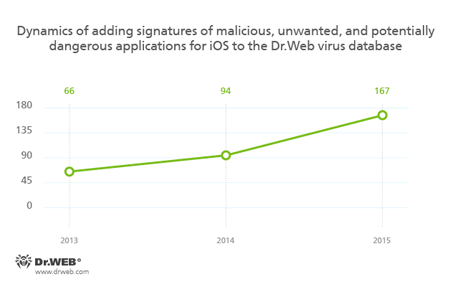

Il mito comune che i dispositivi mobili Apple non siano soggetti ad attacchi da parte delle applicazioni malevole viene gradualmente smontato – ogni anno compaiano sempre nuovi trojan e altri programmi pericolosi mirati contro gli smartphone e i tablet sotto gestione di iOS. Così, se nel 2014 il database dei virus Dr.Web includeva 94 record per i malware iOS, negli ultimi 12 mesi il loro numero è aumentato del 77% e attualmente ce ne sono 167.

Uno dei trojan iOS rilevati nel 2015 è l'IPhoneOS.BackDoor.KeyRaider che i malintenzionati distribuivano in software modificato; è in grado di infettare dispositivi "jailbreak". L'IPhoneOS.BackDoor.KeyRaider ruba diverse informazioni confidenziali dagli smartphone e dai tablet infetti e le carica sul server dei criminali informatici. A settembre nel negozio ufficiale delle applicazioni iOS App Store è stato rilevato il pericoloso trojan IPhoneOS.Trojan.XcodeGhost che ha l'obiettivo di visualizzare false finestre di dialogo per condurre gli attacchi di phishing, nonché di aprire link impostati dai malintenzionati. A novembre gli specialisti Doctor Web hanno rilevato una versione del trojan IPhoneOS.Trojan.XcodeGhost, aggiunta al database dei virus come IPhoneOS.Trojan.XcodeGhost.8 che dispone delle simili funzionalità. Ad ottobre è stato rilevato il trojan IPhoneOS.Trojan.YiSpecter.2 che si scarica da diversi siti web e infetta non soltanto gli smartphone e i tablet con la disponibilità di "jailbreak", ma anche i dispositivi con una versione di iOS non modificata. L'IPhoneOS.Trojan.YiSpecter.2 installa moduli malevoli addizionali, può mostrare vari annunci e anche rimuovere programmi e sostituirli con delle copie falsificate, su comando dei criminali informatici.

Alla fine dell'anno è stato scoperto il trojan IPhoneOS.Trojan.TinyV che veniva distribuito nelle applicazioni modificate dagli scrittori dei virus e infettava dispositivi iOS con jailbreak. Su comando del server di gestione l'IPhoneOS.Trojan.TinyV può scaricare e installare impercettibilmente diversi software, nonché modificare il file hosts, e di conseguenza i malintenzionati reindirizzano gli utenti su siti web indesiderati. Inoltre, tra i programmi pericolosi per iOS individuati nel 2015 possiamo menzionare l'applicazione pubblicitaria Adware.Muda.1 che infetta i dispositivi con "jailbreak". Può visualizzare pubblicità sopra le applicazioni dell'utente e nella barra delle notifiche, nonché può scaricare vari software senza la conoscenza dell'utente.

Prospettive e probabili tendenze

L'analisi della situazione attuale nella sfera della sicurezza informatica permette di ipotizzare che nel prossimo anno 2016 anche continuerà a crescere il numero di programmi malevoli per i sistemi operativi Linux e OS X. È probabile anche l'ampliamento delle loro funzioni: così, i proprietari dei computer Apple, oltre a dover affrontare trojan pubblicitari e installer di software indesiderati, potrebbero imbattersi nei primi cryptolocker per OS X.

Compariranno nuovi programmi malevoli per la piattaforma mobile Android, e tra di essi i trojan bancari costituiranno sicuramente una parte notevole. Non dovrebbero rilassarsi neanche gli utenti dei dispositivi Apple iOS — nel corso del 2015 sono stati rilevati diversi programmi trojan mirati contro questo sistema operativo e ci sono motivi per pensare che questa tendenza continuerà anche in seguito.

È molto probabile la comparsa di nuove botnet che i malintenzionati possono creare utilizzando non soltanto programmi malevoli per SO Windows, ma anche programmi malevoli per le altre piattaforme di sistema. Infine, non è da escludere la probabilità di comparsa di nuovi metodi di frode di rete, compresi i modi con impiego dei dispositivi mobili; inoltre i criminali informatici perfezioneranno le tecniche di furto dei dati personali degli utenti e di varie informazioni confidenziali.

Si può dire con certezza però che i collaboratori Doctor Web continueranno a seguire da vicino lo sviluppo della situazione nella sfera della sicurezza informatica e nel 2016, come in precedenza, informeranno tempestivamente gli utenti della comparsa delle minacce.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live

[% END %]