Resoconto sulle minacce ai dispositivi mobili nel 2015

30 dicembre 2015

Gli ultimi 12 mesi sono stati un altro periodo difficile per i proprietari di smartphone e tablet. Come prima, i criminali informatici hanno prestato una particolare attenzione agli utenti dei dispositivi SO Android, perciò la maggior parte dei programmi malevoli e indesiderati mobile scoperti nel 2015 era destinata proprio a questa piattaforma. Sono stati particolarmente attivi i vari banker, è cresciuto il numero di programmi-estorsori Android, di moduli pubblicitari e di trojan che inviano messaggi sms. Inoltre, sono diventanti più frequenti i casi di rilevamento di software malevoli preinstallati nei firmware SO Android. Sono comparsi molti trojan che cercano di ottenere i permessi di root sui dispositivi mobili Android e di introdurre nella directory di sistema vari rootkit. I malintenzionati non hanno risparmiato neanche gli utenti dei prodotti Apple: così nel 2015 sono stati scoperti tanti software pericolosi progettati per gli smartphone e tablet sulla base di iOS.

LE PRINCIPALI TENDENZE DELL'ANNO

- Diffusione dei trojan-banker Android

- Aumento del numero di trojan che ottengono i permessi di root e infettano la directory di sistema dei dispositivi Android

- Crescita del numero di casi in cui delle applicazioni malevole sono state introdotte nei firmware Android

- Comparsa di nuovi programmi malevoli per iOS

I programmi malevoli più diffusi nel segmento dei dispositivi mobili

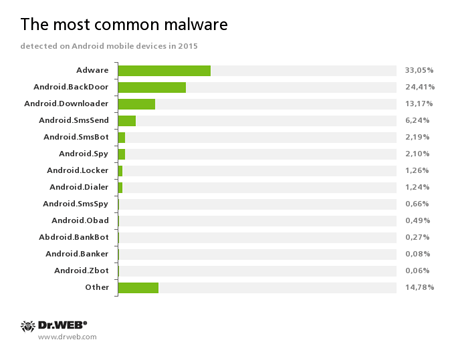

Nel 2015 i malintenzionati hanno continuato ad attaccare i dispositivi mobili funzionanti sotto gestione del SO Android, e come in precedenza, i profitti a scapito degli utenti sono stati il loro obiettivo principale. Tuttavia, negli ultimi 12 mesi le tattiche dei pirati informatici hanno subito variazioni significative. Se negli anni precedenti gli hacker, per trarre profitti, utilizzavano i programmi malevoli che inviano in automatico messaggi sms a numeri premium dai dispositivi, adesso sempre più spesso loro adoperano altri schemi di guadagno. Così, secondo i dati statistici raccolti tramite i prodotti antivirus Dr.Web per Android, nel 2015 i seguenti tipi di programmi malevoli e indesiderati venivano rilevati più frequentemente su smartphone e tablet Android:

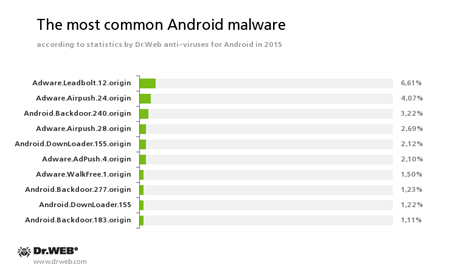

Queste statistiche dicono che i più diffusi sono gli svariati moduli pubblicitari che mostrano intrusivi annunci commerciali. Oltre a questi malware, sono molto diffusi i vari backdoor e i trojan-downloader che installano su smartphone e tablet infetti qualche software non richiesto dagli utenti. Più di quello, tali programmi malevoli spesso cercano di ottenere i permessi di root nel sistema infetto per eseguire le installazioni in una maniera non visibile all'utente. In generale, possiamo dire con certezza che nel 2015 c'era una costante tendenza al rialzo dei casi di utilizzo di tali trojan da parte dei malintenzionati. Questo viene confermato dalle statistiche di rilevamenti fornite dai prodotti antivirus Dr.Web per Android: nella top dieci delle applicazioni malevole più numerose ci sono le applicazioni Android.BackDoor.240.origin e Android.DownLoader.155.origin che cercano di ottenere i privilegi di root sui dispositivi attaccati per quindi installarci di nascosto diversi software.

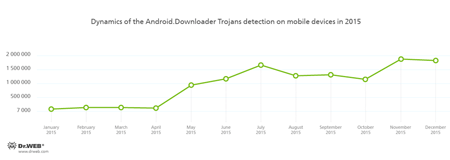

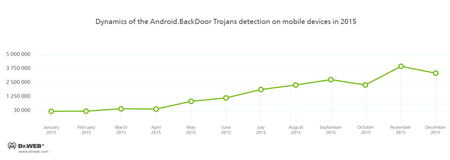

La dinamica dei rilevamenti dei backdoor Android e dei trojan-downloader, molti di cui cercano di ottenere i permessi di root sui dispositivi mobili, nel 2015 è mostrata nei seguenti grafici:

I trojan che ottengono i permessi di root

Come una delle principali tendenze nella sfera della sicurezza informatica dei dispositivi mobili nel 2015 abbiamo segnalato sopra la comparsa di un grande numero di programmi malevoli che cercano di ottenere i permessi di root sugli smartphone e sui tablet Android infettati. In caso di successo, tali trojan ottengono autorizzazioni illimitate e possono, in particolare, installare di nascosto vari software, anche introducendo programmi nella directory di sistema infettando così i dispositivi mobili con dei rootkit.

Uno dei primi casi che coinvolgono tali trojan è stato registrato a marzo del 2015 quando gli specialisti Doctor Web hanno rilevato le applicazioni malevole della famiglia Android.Toorch. I malintenzionati le distribuivano nelle raccolte online di software popolari in Cina, nonché tramite moduli pubblicitari aggressivi incorporati in diverse applicazioni. Una volta avviati sui dispositivi Android, questi trojan cercano di aumentare i loro privilegi di sistema a livello di root, dopodiché installano uno dei loro componenti nella directory di sistema. Successivamente, su comando dei malintenzionati, le applicazioni dannose Android.Toorch possono, senza la conoscenza dell'utente, scaricare, installare e rimuovere diversi software.

Un altro trojan, aggiunto al database dei virus come Android.Backdoor.176.origin, cerca di ottenere i permessi di root su smartphone e tablet compromessi utilizzando una versione alterata dell'utility Root Master. Ottenuti i permessi di root, il trojan copia nella directory di sistema diversi moduli ausiliari, dopodiché può installare e rimuovere applicazioni di nascosto su comando dal suo server di gestione. Inoltre, Android.Backdoor.176.origin trasmette ai malintenzionati le informazioni dettagliate circa il dispositivo infetto, monitora il numero di chiamate in arrivo e in uscita e di messaggi sms inviati e ricevuti. Questo trojan è interessante in quello che si impadronisce di specifici attributi di sistema, grazie a cui non è possibile rimuoverlo dal sistema compromesso.

Poco più tardi è stata scoperta una nuova versione di Android.Backdoor.176.origin, aggiunta ai database dei virus come Android.Backdoor.196.origin. Questo trojan tenta di ottenere i privilegi di root nel modo simile, e se ci è riuscito, lancia il suo secondo componente, scaricato dal server dei malintenzionati o copiato e decifrato dalle risorse del programma malevolo stesso. Questo componente, Adware.Xinyin.1.origin, esegue tutte le azioni necessarie ai malintenzionati. In particolare, può di nascosto scaricare e installare vari programmi, mandare messaggi sms, monitorare il numero di chiamate effettuate e ricevute, nonché il numero di sms avuti e mandati.

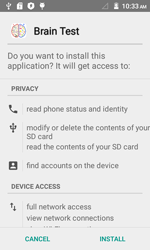

Un altro trojan che cerca di avere i permessi di superutente nel SO Android veniva distribuito dai malfattori nella directory Google Play, celato dietro un'applicazione apparentemente innocua con il nome Brain Test. Questo programma malevolo, conosciuto come Android.Backdoor.273.origin, scarica dal server di gestione diversi exploit progettati per l'aumento dei privilegi nel SO Android, e cerca di eseguirli uno dopo l'altro. Se ci è riuscito, il trojan scarica dal server un componente malevolo ausiliario che viene installato di nascosto nella directory di sistema e successivamente viene utilizzato dagli hacker per scaricare e installare furtivamente altre applicazioni malevole sul dispositivo mobile. Per proteggersi contro l'eliminazione, Android.Backdoor.273.origin mette nella directory di sistema alcuni moduli supplementari che monitorano l'integrità di tutti i componenti del trojan e li reinstallano qualora siano stati rimossi dall'utente.

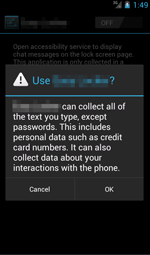

Il trojan Android.DownLoader.244.origin anch'è un serio pericolo per i proprietari dei dispositivi Android; veniva distribuito attraverso popolari siti – raccolte di software nei programmi e giochi inizialmente sicuri, ma modificati dai criminali informatici. Questo programma malevolo cerca di ottenere i privilegi superutente sul dispositivo infetto, dopodiché su comando dal server di controllo può scaricare e installare varie applicazioni nella directory di sistema, all'insaputa dell'utente. È interessante che al primo avvio il trojan chieda all'utente l'accesso alle possibilità specifiche del sistema operativo (Accessibility Service). Se la potenziale vittima acconsente alla concessione di questi permessi al trojan, Android.DownLoader.244.origin può controllare tutti gli eventi che si verificano sul dispositivo, nonché può installare applicazioni furtivamente, simulando le azioni dell'utente e facendo clic sui pulsanti nelle finestre di dialogo nel corso di installazione di programmi. Cioè, il trojan ha una variante in più per poter svolgere le sue attività dannose nel caso se non è riuscito ad ottenere i permessi di root.

I trojan incorporati nei firmware

Nell'anno passato è diventato di nuovo urgente il problema dei trojan preinstallati sui dispositivi mobili. Tale modo di distribuzione delle applicazioni malevole rappresenta una seria minaccia poiché gli utenti che acquistano smartphone e tablet non ne sanno nulla della presenza di un malware, ritenendo a giusto titolo che i dispositivi acquistati debbano essere sicuri. E anche se in seguito l'applicazione malevola nascosta verrà rilevata, la sua rimozione può essere un vero problema perché per rimuoverla occorrono permessi di root o sarà necessario sostituire l'immagine del sistema operativo con una versione indubitabilmente pulita. Tuttavia, se si vuole installare un firmware di terzi, si potranno avere problemi dato che sempre più spesso i malintenzionati nascondono trojan in tali firmware.

Uno di tali programmi malevoli è stato scoperto a gennaio del 2015. Il trojan denominato Android.CaPson.1veniva incorporato dai criminali informatici in varie immagini del SO Android; è in grado di inviare e intercettare messaggi sms, aprire pagine Internet, trasmettere sul server remoto le informazioni circa il dispositivo mobile compromesso e scaricare altre applicazioni.

In seguito a settembre gli specialisti Doctor Web hanno scoperto che il trojan Android.Backdoor.114.origin, conosciuto a partire dal 2014, era stato preinstallato dai malintenzionati sul tablet Oysters T104 HVi 3G. Questo programma malevolo può scaricare, installare e rimuovere applicazioni di nascosto secondo un comando dal server di controllo e inoltre può attivare da solo l'opzione disattivata di installazione di software da fonti sconosciute. Inoltre, Android.Backdoor.114.origin raccoglie e manda sul server remoto delle informazioni dettagliate circa il dispositivo compromesso. Per maggiori informazioni su questo incidente informatico, consultate questo articolo pubblicato da Doctor Web.

Ad ottobre 2015 su alcuni dispositivi mobili Android è stato rilevato il trojan preinstallato Android.Cooee.1. Questo programma pericoloso si trova nell'applicazione di avvio (nella shell grafica di Android) e contiene una serie di moduli specializzati, progettati per la visualizzazione di pubblicità. Inoltre, questo trojan può scaricare e avviare all'insaputa dell'utente sia pacchetti di pubblicità addizionali che altre applicazioni, tra cui possono esserci software dannosi.

Moduli pubblicitari

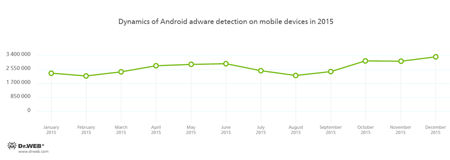

Le varie piattaforme di pubblicità che gli sviluppatori incorporano nelle applicazioni Android permettono loro di guadagnare e allo stesso tempo mantengono il titolo gratuito dei software distribuiti. Questo è confacente alla maggior parte degli utenti in quanto permette loro di risparmiare. Alcuni sviluppatori in malafede e persino autori di virus sempre più spesso utilizzano tipi aggressivi di moduli di pubblicità che visualizzano offerte commerciali intrusive, rubano informazioni confidenziali ed eseguono altre azioni indesiderate. Nel 2015 questa tendenza è proseguita. Il numero di applicazioni pubblicitarie indesiderate rilevate sui dispositivi Android durante l'anno è mostrato nel seguente grafico:

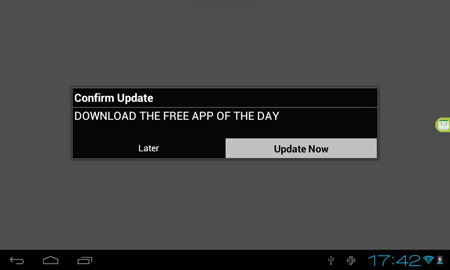

A gennaio è stato scoperto il plugin pubblicitario Adware.HideIcon.1.origin, incorporato in diversi programmi disponibili nella directory Google Play. Dopo aver installato questi programmi, gli utenti dovevano opporsi a un'intera raffica di annunci intrusivi. In particolare, nella barra delle notifiche dei dispositivi mobili comparivano messaggi di disponibilità di aggiornamenti, veniva imitato il processo di download di file importanti e quando l'utente cercava di aprire tali file, lo smartphone o il tablet veniva reindirizzato su siti web estranei. Inoltre, quando l'utente eseguiva vari programmi, il malware mostrava pubblicità a schermo intero.

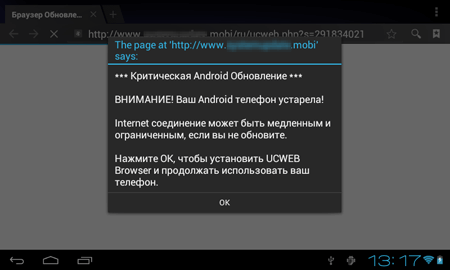

Poco dopo, a febbraio, sono stati scoperti più moduli pubblicitari indesiderati alla volta. Uno di essi ha il nome Adware.MobiDash.1.origin. I malintenzionati l'hanno incorporato in alcuni programmi distribuiti attraverso la directory Google Play, che in totale sono stati scaricati decine di milioni di volte. Ogni volta quando un dispositivo Android infetto viene risvegliato da modalità di sospensione, Adware.MobiDash.1.origin carica nel browser pagine web con degli annunci e con degli avvisi non attendibili che informano di un presunto inconveniente, offrendo di installare un aggiornamento o software per ripararlo ecc. Inoltre, Adware.MobiDash.1.origin può mostrare pubblicità sopra l'interfaccia del sistema operativo e delle applicazioni dell'utente, nonché visualizzare annunci ed altri messaggi nella barra delle notifiche. È interessante che questo modulo inizi la sua attività non immediatamente, ma qualche tempo dopo l'installazione del programma che lo contiene, perciò quando Adware.MobiDash.1.origin diventa attivo, agli utenti risulta difficile determinare la vera fonte dell'attività indesiderata.

Ad aprile è stata scoperta una nuova versione di questo modulo, che possiede le funzionalità simili e si chiama Adware.MobiDash.2.origin. Come la versione precedente, la versione Adware.MobiDash.2.origin veniva distribuita su Google Play, e i programmi che la contenevano sono stati scaricati oltre 2.500.000 volte. Per maggiori informazioni su Adware.MobiDash.2.origin leggete questo materiale.

Inoltre, a febbraio sono stati trovati ulteriori moduli di pubblicità aggressiva progettati per SO Android. Uno di essi – Adware.HiddenAds.1 – veniva installato sui dispositivi tramite diversi programmi malevoli. Non ha icona ed interfaccia grafica, funziona in modalità silenziosa e visualizza annunci nella barra delle notifiche. Un altro modulo, denominato Adware.Adstoken.1.origin, veniva distribuito come parte di vari software; visualizza sullo schermo banner pubblicitari e messaggi nella barra delle notifiche, nonché può aprire nel browser siti con pubblicità. Alla fine dell'anno gli analisti dei virus Doctor Web hanno scoperto un successivo plugin pubblicitario indesiderato per SO Android, che veniva installato sul dispositivo tramite il trojan Android.Spy.510; è stato aggiunto al database dei virus come Adware.AnonyPlayer.1.origin. Questo software indesiderato visualizza pubblicità sopra programmi eseguiti, di conseguenza gli utenti potevano pensare che la pubblicità venisse mostrata dalle applicazioni che loro eseguivano a quel punto.

I trojan-banker

I proprietari di smartphone e tablet Android dovevano affrontare anche i trojan che rubano i login e le password degli account di mobile banking e trasferiscono di nascosto il denaro degli utenti dai loro conti sui conti dei criminali informatici. Nel 2015 i malintenzionati hanno adoperato spesso tali programmi per realizzare attacchi informatici. Così negli ultimi 12 mesi i prodotti antivirus Dr.Web per Android hanno rilevato oltre 880.000 casi di penetrazione su smartphone e tablet dei banker Android tra cui possiamo segnalare i campioni delle famiglie conosciute Android.BankBot, Android.Banker e di alcune altre.

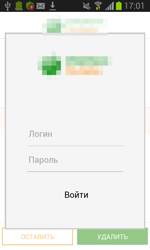

Inoltre, nell'anno passato gli analisti dei virus Doctor Web hanno scoperto molti banker della nuova famiglia Android.ZBot. Questi programmi malevoli sono pericolosi perché possono trasferire furtivamente denaro dai conti bancari degli utenti su quelli dei malintenzionati; visualizzano, sopra le applicazioni eseguite, false finestre di dialogo e moduli di immissione di dati confidenziali (il caso più frequente è quando il malware richiede di immettere le credenziali di accesso ai servizi di mobile banking).

Le vittime di questi trojan potrebbero pensare erroneamente che tali finestre appartengano ai programmi da loro eseguiti, e di conseguenza corrono il rischio di divulgazione delle informazioni importanti, che cadranno nelle mani dei malintenzionati. Dopo aver ottenuto i dati necessari, i banker Android.ZBot li trasferiscono su un server degli hacker che successivamente possono controllare conti degli utenti e rubare denaro alla loro insaputa. Nel 2015 queste applicazioni pericolose sono state rilevate su oltre 62.000 dispositivi mobili Android.

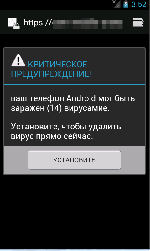

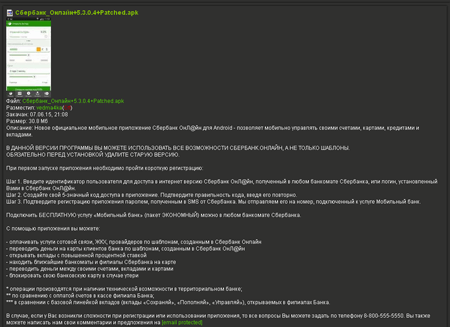

Uno dei popolari modi per distribuire i trojan banker è l'invio degli sms indesiderati in cui viene suggerito alle potenziali vittime di cliccare un link specificato nel messaggio. Se l'utente di uno smartphone o di un tablet Android cade nella trappola dei malintenzionati, lui arriva su un sito fraudolento da cui scarica un programma malevolo celato dietro un'applicazione utile, oppure l'utente viene reindirizzato direttamente sul file del trojan che viene scaricato automaticamente da una risorsa Internet. Per esempio, in Russia i malintenzionati distribuivano messaggi sms in cui veniva offerto alle potenziali vittime di aprire un messaggio MMS in arrivo, che in realtà non c'era. Dopo aver cliccato sul link indicato nell'sms ricevuto, gli utenti arrivavano sui siti fraudolenti, il cui aspetto esteriore, per suscitare affidabilità, includeva i loghi di noti operatori di telefonia mobile. Tra i banker Android che venivano distribuiti in questo modo si possono segnalare i trojan della famiglia Android.SmsBot, in particolare, Android.SmsBot.269.origin e Android.SmsBot.291.origin.

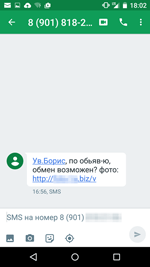

Inoltre, i malintenzionati inviavano messaggi fraudolenti che sarebbero quelli degli acquirenti interessati a qualche annuncio di vendita precedentemente pubblicato:

Oltre all'invio di SMS indesiderati racchiudenti un link che conduce al download di un trojan, i criminali informatici utilizzano anche altri metodi per distribuire i trojan banker. Per esempio, un programma malevolo, rilevato a giugno e denominato Android.BankBot.65.origin, è stato incorporato dai malintenzionati in un'applicazione ufficiale di accesso a mobile banking e veniva distribuito come se fosse una sua versione aggiornata su un sito popolare dedicato ai dispositivi mobili. Il programma modificato dai malfattori mantiene tutte le funzioni originali, quindi la potenziale vittima non ha ragioni per sospettare alcun trucco. Su comando dei malintenzionati Android.BankBot.65.origin può inviare e intercettare messaggi sms, grazie a cui gli hacker possono controllare i conti dell'utente tramite il servizio di mobile banking. Inoltre, gli hacker possono utilizzare questo trojan per realizzare schemi di frodi, per esempio inserendo tra gli sms in arrivo messaggi con un testo impostato.

I programmi-estorsori per Android

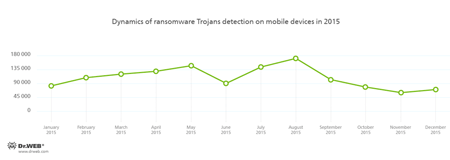

Nel 2015 i trojan-estorsori rappresentavano una seria minaccia agli utenti del SO Android. Negli ultimi 12 mesi queste applicazioni malevole sono state rilevate sui dispositivi degli utenti oltre 1.300.000 volte.

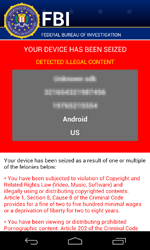

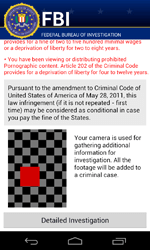

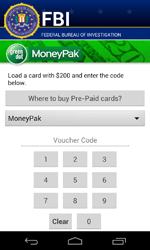

Questi trojan pericolosi bloccano gli smartphone e tablet e quindi richiedono il pagamento di un riscatto da parte del proprietario del dispositivo compromesso. La maggioranza degli estorsori Android ha queste funzionalità, però ci sono anche dei campioni estremamente pericolosi. Così, a febbraio è stata scoperta una versione del trojan-locker Android.Locker.71.origin che cripta tutti i file disponibili e blocca i dispositivi mobili compromessi, chiedendo alle vittime un riscatto dei $200. Su ciascun dispositivo per la cifratura di file viene utilizzata una chiave crittografica unica, per cui era quasi impossibile ripristinare i dati corrotti dal trojan.

A settembre 2015 è stato scoperto un successivo estorsore Android che blocca smartphone e tablet infetti, impostando una password sulla funzione di sblocco dello schermo. Questa tecnica non è nuova e i malintenzionati l'hanno utilizzata anche prima, però sono rari i locker per SO Android che hanno tali funzionalità. Dopo l'avvio, questo programma malevolo, aggiunto al database dei virus Dr.Web come Android.Locker.148.origin, tenta di accedere alle funzioni di amministratore del dispositivo mobile, però, a differenza della maggior parte delle altre applicazioni dannose simili, lo fa in un modo molto originale. In particolare, visualizza una propria finestra di dialogo sopra la richiesta standard di sistema, offrendo di installare qualche aggiornamento. In realtà, accettando l'installazione di questo "aggiornamento", l'utente concede al trojan l'accesso alle funzioni di sistema avanzate, dopodiché Android.Locker.148.origin blocca lo smartphone o il tablet impostando una password di sblocco di schermo e poi richiede un riscatto.

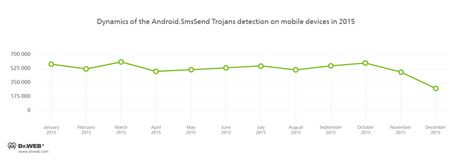

Trojan che mandano SMS

I trojan che mandano SMS premium a numeri brevi e abbonano gli utenti a servizi di contenuti a pagamento sono ancora un popolare metodo di guadagno dei malintenzionati, benché a poco a poco comincino a cedere il passo ad altre applicazioni dannose. Nonostante il fatto che nel 2015 questi trojan sono stati trovati oltre sei milioni di volte su smartphone e tablet Android, verso la fine dell'anno c'è stata una tendenza al ribasso della loro diffusione.

Trojan su Google Play

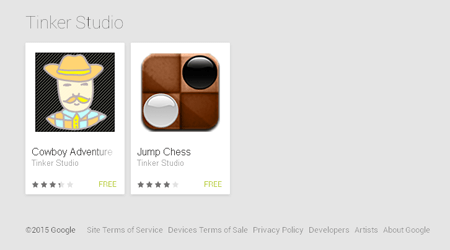

Sebbene la directory Google Play sia la fonte ufficiale e quella più sicura per l'ottenimento delle applicazioni Android, di tanto in tanto ci compaiono vari trojan. Anche nel 2015 diverse applicazione malevole sono state rilevate su Google Play. Così, a luglio ci sono stati rilevati i trojan Android.Spy.134 e Android.Spy.135 che si nascondevano in qualche gioco a prima vista innocuo. Questi programmi malevoli visualizzano sullo schermo degli smartphone e dei tablet infetti una finestra di autenticazione falsificata del client di Facebook e in questo modo chiedono ai proprietari dei dispositivi mobili di immettere il login e la password degli account e quindi trasmettono questi dati su un server remoto. Successivamente, gli utenti del social network, i cui contatti sono inclusi nella rubrica dell'account compromesso, potrebbero ricevere un messaggio "da un amico" in cui viene suggerito di installare un gioco utilizzando il link specificato. Grazie a quest'approccio, i creatori dei trojan hanno raggiunto notevoli successi nella distribuzione dei malware: al momento della cancellazione di Android.Spy.134 e Android.Spy.135 dalla directory Google Play, in totale erano stati scaricati oltre 500.000 volte.

Nello stesso mese gli analisti dei virus Doctor Web hanno scoperto su Google Play un altro trojan, denominato Android.DownLoader.171.origin. Il principale obiettivo di questo programma malevolo è di scaricare e installare varie applicazioni. Inoltre, su comando degli hacker, il trojan può eliminare i software già installati. Un'altra funzione malevola di Android.DownLoader.171.origin è la visualizzazione di annunci nella barra delle notifiche del sistema operativo. Al momento della scoperta di questo trojan, era stato scaricato da Google Play da oltre 100.000 utenti. I malfattori distribuivano quest'applicazione anche attraverso altri siti popolari principalmente focalizzati sull'audience cinese. Pertanto, il numero totale di utenti di Android che avevano installato Android.DownLoader.171.origin ha superato un milione e mezzo. Per maggiori informazioni circa il trojan, consultate questo materiale pubblicato sul sito Doctor Web.

A settembre 2015 nella directory Google Play gli specialisti della sicurezza informatica hanno trovato il trojan Android.MKcap.1.origin, nascosto in diversi giochi, che può abbonare gli utenti automaticamente a servizi a pagamento. Per farlo, il programma malevolo riconosce le immagini di verifica CAPTCHA, nonché intercetta ed elabora messaggi sms con i codici di conferme.

Nello stesso mese su Google Play è stato scoperto un altro pericoloso trojan che è stato denominato Android.MulDrop.67. Dopo l'avvio, il programma malevolo estrae un downloader, nascosto all'interno di esso, e cerca di installarlo sul dispositivo. Questi trojan sono progettati principalmente per lo scaricamento e l'installazione di altri software dannosi e per la visualizzazione di annunci.

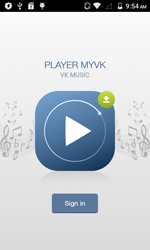

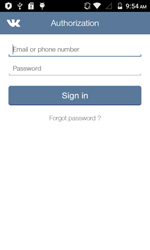

Ad ottobre nella directory Google Play è stato rilevato il trojan Android.PWS.3 che si nascondeva in un lettore audio apparentemente innocuo. Questo programma malevolo consente di ascoltare brani musicali pubblicati nel social network VKontakte, però per il suo funzionamento richiede le credenziali dell'account utente, le quali trasmette di nascosto sul server remoto dei malintenzionati. Fatto questo, il trojan aggiunge automaticamente gli utenti colpiti del social network a vari gruppi per aumentarne la popolarità.

I trojan per iOS

A differenza dei dispositivi mobili Android, gli smartphone sotto gestione di iOS per un lungo tempo non interessavano i malintenzionati. Tuttavia, a partire dal 2014, gli specialisti della sicurezza informatica scoprono costantemente nuovi programmi malevoli e indesiderati progettati per la piattaforma mobile della società Apple. Anche nel 2015 questa tendenza proseguiva.

Così, ad agosto ai database dei virus Dr.Web è stato aggiunto un record per il trojan IPhoneOS.BackDoor.KeyRaider. Quest'applicazione malevola veniva distribuita in programmi inizialmente sicuri, ma modificati dai malintenzionati e infettava i dispositivi sottoposti a "jailbreak". IPhoneOS.BackDoor.KeyRaider raccoglie diverse informazioni confidenziali dai dispositivi mobili infetti e le trasmette sul server dei malintenzionati.

A settembre nel negozio ufficiale delle applicazioni iOS App Store è stato rilevato il pericoloso trojan IPhoneOS.Trojan.XcodeGhost. Per distribuire il programma malevolo, i criminali informatici avevano modificato una delle versioni ufficiali dell'ambiente di sviluppo applicazioni Xcode che successivamente all'insaputa dei programmatori che l'utilizzavano aggiungeva il trojan alle applicazioni nella fase dell'assemblaggio. I giochi e i programmi, originalmente innocui ma successivamente infettati in questo modo, hanno superato la verifica preliminare di Apple e sono giunti liberamente nella directory App Store. IPhoneOS.Trojan.XcodeGhost ha l'obiettivo principale di visualizzare false finestre di dialogo per facilitare attacchi di phishing, nonché di aprire link impostati dai malintenzionati. Inoltre, il malware raccoglie informazioni dettagliate sul dispositivo mobile infetto e le manda sul server degli hacker. A novembre gli specialisti Doctor Web hanno rilevato un'altra versione di questo trojan che dispone delle simili funzionalità.

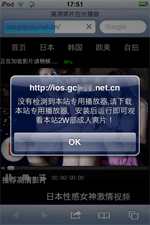

Ad ottobre è stato rilevato un altro trojan per iOS che è stato denominato da Doctor Web IPhoneOS.Trojan.YiSpecter.2. Questo malware veniva distribuito dai malintenzionati maggiormente tra gli abitanti di Cina e poteva essere scaricato sui dispositivi mobili celato dietro applicazioni innocue. Siccome per distribuire il trojan i criminali informatici utilizzavano un metodo che permette di installare programmi iOS raggirando la directory App Store, IPhoneOS.Trojan.YiSpecter.2 poteva essere installato sia sui dispositivi con la disponibilità di "jailbreak" che sugli smartphone e sui tablet con una versione del SO non modificata. Questo trojan installa moduli malevoli addizionali, mostra annunci e anche può rimuovere programmi e sostituirli con delle copie falsificate su comando dei criminali informatici.

Alla fine dell'anno è diventata nota la comparsa del trojan IPhoneOS.Trojan.TinyV che era incluso in alcune applicazioni originalmente innocue, ma modificate dagli autori del virus che venivano scaricate sui dispositivi iOS quando gli utenti visitavano alcuni siti dedicati ai software mobile. IPhoneOS.Trojan.TinyV si installa in un sistema iOS con "jailbreak" e su comando del server di gestione può scaricare e installare di nascosto svariati software, nonché può modificare il file hosts, e a seguito delle modifiche i malintenzionati possono reindirizzare gli utenti su siti web indesiderati.

Oltre ai trojan nel 2015 è stata scoperta l'applicazione indesiderata Adware.Muda.1 che infetta i dispositivi iOS con "jailbreak". Questo programma può visualizzare pubblicità sopra le applicazioni dell'utente, nonché nella barra delle notifiche e anche può promuovere e scaricare altri programmi senza la conoscenza dell'utente.

Prospettive

Gli eventi dell'anno passato hanno mostrato che i criminali informatici, come in precedenza, sono interessati agli attacchi ai proprietari dei dispositivi mobili Android, perciò nel 2016 gli utenti di tali smartphone e tablet possono nuovamente aspettarsi ulteriori minacce.

Nel corso degli ultimi 12 mesi è stata osservata una diffusione attiva dei programmi trojan che cercano di ottenere privilegi di root sui dispositivi Android – evidentemente questa tendenza è destinata a continuare. Inoltre, sono possibili nuovi casi di aggiunzione di programmi dannosi direttamente ai firmware degli smartphone e tablet.

È molto probabile che gli hacker cercheranno nuovamente di rubare soldi dai conti bancari degli utenti utilizzando i trojan-banker specializzati.

Inoltre, dovremmo aspettarci la comparsa di un grande numero di nuove piattaforme pubblicitarie aggressive che gli sviluppatori di malafede e gli autori dei virus aggiungeranno ai programmi distribuiti.

Allo stesso tempo il crescente interesse dei malintenzionati verso i dispositivi iOS può significare che i loro proprietari anche dovrebbero prepararsi ad un aumento del numero di malware – è possibile che nel 2016 i criminali informatici faranno nuovi tentativi di infezione degli smartphone e tablet Apple. I trojan IPhoneOS.Trojan.XcodeGhost e IPhoneOS.Trojan.YiSpecter.2 hanno dimostrato che l'infezione dei dispositivi iOS su cui non è stata eseguita la procedura di "jailbreak" è possibile, perciò anche gli utenti degli smartphone e tablet Apple con una versione del SO non modificata dovrebbero stare all'erta.

[% END %]