Torna alla lista delle notizie

19 agosto 2016

Il nuovo trojan è stato denominato Linux.Rex.1. Gli utenti del forum Kernelmode, che tra i primi hanno segnalato la diffusione di questo trojan, l'avevano chiamato "ransomware per Drupal", però gli analisti dei virus Doctor Web considerano incompleta questa definizione. È vero che Linux.Rex.1 attacca siti funzionanti sul popolare motore Drupal, ma le possibilità del trojan non si limitano a questo.

Le botnet di oggi sono convenzionalmente divise in due tipi. Il primo ottiene comandi dai server di gestione, il secondo ne fa a meno, trasmettendo direttamente le informazioni da un nodo infetto ad un altro.Linux.Rex.1 organizza le botnet del secondo tipo. Queste sono chiamate reti paritarie o reti P2P (dall'inglese peer-to-peer, "pari a pari"). Nell'architettura di Linux.Rex.1 c'è una propria realizzazione di un protocollo che consente di scambiarsi informazioni con altri nodi infetti e creare di conseguenza una botnet P2P decentralizzata. Con il trojan in esecuzione, il computer infetto stesso funziona come uno dei nodi di questa rete.

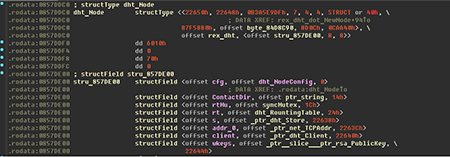

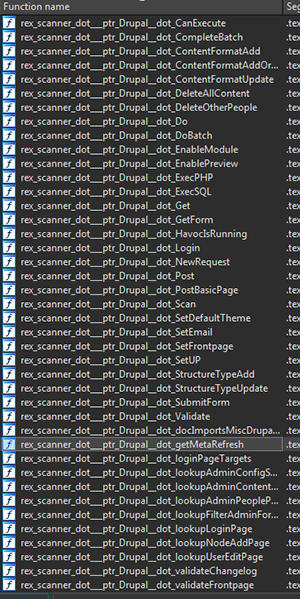

Il trojan accetta dagli altri computer infetti comandi di gestione tramite HTTPS e, se necessario, li trasmette agli altri nodi della botnet. Su comando Linux.Rex.1 inizia o termina un attacco DDoS ad un host con un indirizzo IP impostato. Tramite un modulo specifico il trojan scansiona la rete cercando siti web su cui sono installati i sistemi di gestione contenuti Drupal, Wordpress, Magento, JetSpeed ecc. Inoltre, cerca le apparecchiature di rete con il sistema operativo AirOS. Il trojan Linux.Rex.1 sfrutta le falle conosciute in questi prodotti software per ottenere una lista degli utenti, le chiavi SSH private, le credenziali conservate sui nodi remoti. Anche se non sempre riesce a farlo.

Un'altra funzione di Linux.Rex.1 consiste nell'inviare messaggi di posta elettronica. In tali messaggi i malfattori minacciano proprietari di siti web con un attacco DDoS. Se un'email è arrivata su un indirizzo sbagliato, i criminali informatici chiedono il destinatario di inoltrarla al dipendente responsabile dell'azienda cui appartiene il sito. Secondo le istruzioni nell'email, per evitare un attacco, la potenziale vittima debba pagare un riscatto nella criptovaluta bitcoin.

Per hackerare siti funzionanti sotto la gestione di Drupal, viene sfruttata una falla conosciuta in questo CMS. Attraverso un injection SQL il trojan cerca di autenticarsi nel sistema. Una volta accesso, Linux.Rex.1 carica sul sito hackerato una sua copia e l'avvia. In questo modo Linux.Rex.1 può propagarsi in automatico, cioè senza la partecipazione degli utenti (la possibilità di auto-replicazione).

Linux.Rex.1 rappresenta un serio pericolo ai proprietari di siti web e anche agli utenti di dispositivi Linux. La firma antivirale di Linux.Rex.1 è stata aggiunta ai database di Antivirus Dr.Web per Linux, questo trojan viene rilevato ed eliminato dagli prodotti antivirus dell'azienda Doctor Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti