Doctor Web: i trojan Android.Xiny hanno imparato a integrarsi nei processi di sistema

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

20 settembre 2016

I trojan della famiglia Android.Xiny sono conosciuti da marzo 2015. Gli autori dei virus li diffondono attivamente attraverso diversi siti – raccolte di software per cellulari e persino attraverso i cataloghi di applicazioni ufficiali, quali Google Play, di cui Doctor ha comunicato in precedenza.

Una volta arrivati su smartphone e tablet Android, i trojan Android.Xiny tentato di ottenere i privilegi di root per scaricare e installare software di nascosto. Inoltre, possono mostrare pubblicità invadenti. Una delle particolarità di questi programmi malevoli è un meccanismo di protezione contro la rimozione, utilizzato per la prima volta. Si basa sul fatto che ai file apk malevoli viene assegnato l'attributo "immutabile". Per di più, i malintenzionati, continuando a perfezionare i trojan Xiny, hanno aggiunto la possibilità di integrare il codice dannoso (eseguire un inject) nei processi dei programmi di sistema per lanciare a loro nome alcuni plugin malevoli.

Uno di tali trojan aggiornati, esaminato dagli analisti antivirus Doctor Web, è stato denominato Android.Xiny.60. Viene installato in una directory di sistema dei dispositivi mobili Android dalle altre applicazioni della famiglia Android.Xiny. Dopo l'avvio Android.Xiny.60 estrae dalle sue risorse di file alcuni componenti trojan di supporto e li copia nelle directory di sistema:

- /system/xbin/igpi;

- /system/lib/igpld.so;

- /system/lib/igpfix.so;

- /system/framework/igpi.jar.

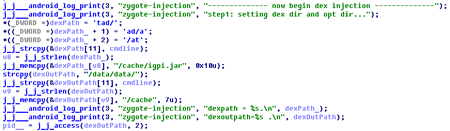

Quindi tramite il modulo igpi (è stato aggiunto al database dei virus Dr.Web come Android.Xiny.61) il trojan esegue l'inject della libreria igpld.so (rilevata da Dr.Web come Android.Xiny.62) nei processi delle applicazioni di sistema Google Play (com.android.vending) e Servizi Google Play (com.google.android.gms, co.google.android.gms.persistent). Inoltre, questo modulo malevolo può essere incorporato anche nel processo di sistema zygote, però nella versione corrente del trojan questa funzione non si usa.

Se viene infettato il processo zygote, Android.Xiny.62 inizia a monitorare l'avvio di nuove applicazioni. Se il trojan rileva un processo nuovamente avviato, ci integra il modulo malevolo igpi.jar (Android.Xiny.60). Lo stesso modulo viene integrato anche dopo l'infezione dei processi delle applicazioni di sistema Google Play e Servizi Google Play.

Il modulo igpi.jar ha l'obiettivo principale di scaricare plugin malevoli impostati dai malfattori e di avviarli nel contesto dei programmi infetti. Monitora lo stato del dispositivo mobile e al verificarsi di determinati eventi di sistema (per esempio viene acceso o spento lo schermo, cambia lo stato della connessione alla rete, viene collegato o scollegato il caricabatterie e in caso di alcuni altri eventi) si connette con il server di controllo su cui invia le seguenti informazioni circa lo smartphone o il tablet infetto:

- identificatore IMEI;

- identificatore IMSI;

- indirizzo MAC della scheda di rete;

- versione dell'SO;

- nome del modello del dispositivo mobile;

- lingua del sistema;

- nome del pacchetto software all'interno del processo del quale il trojan funziona.

Come la risposta Android.Xiny.60 può scaricare e lanciare plugin malevoli che dopo il download funzioneranno come una parte di un'applicazione attaccata. Gli analisti di virus non hanno ancora registrato la diffusione di tali plugin malevoli, ma se i malfattori ne creeranno alcuni, Android.Xiny.60 sarà capace di attaccare gli utenti di molti programmi. Per esempio se il trojan si integrerà nel processo di Google Play, potrà caricarci un plugin di installazione di software. Se verrà infettato il processo di un programma di messaggistica, Android.Xiny.60 avrà la possibilità di intercettare e inviare messaggi. E se il trojan si incorporerà nel processo di un programma bancario, dopo l'avvio del plugin necessario potrà rubare dati riservati (login, password, numeri di carte di credito ecc.) e persino trasferire impercettibilmente denaro sui conti dei malintenzionati.

Gli specialisti Doctor Web continuano a monitorare le attività dei trojan della famiglia Android.Xiny. Per proteggere i vostri dispositivi mobili dall'infezione, vi consigliamo di installare i prodotti antivirus Dr.Web per Android che rilevano con successo tutte le versioni conosciute di questi programmi malevoli.