Torna alla lista delle notizie

27 settembre 2016

Gli analisti Doctor Web hanno studiato il trojan Linux.Mirai che viene utilizzato per l'organizzazione di attacchi DDoS. Le versioni più vecchie di questo programma malevolo erano già state studiate, quindi nella versione aggiornata di Linux.Mirai gli esperti hanno potuto trovare dei segni delle versioni precedenti e persino dei tratti caratteristici dei trojan di altre famiglie.

Linux.DDoS.87 contiene nel suo codice una serie di errori che sono stati eliminati dagli autori nelle versioni successive. Questo trojan ha una certa somiglianza con i programmi malevoli della famiglia Linux.BackDoor.Fgt, di uno di cui scrivemmo a novembre 2014. Dopo l'avvio su un dispositivo compromesso Linux.DDoS.87 cerca nella memoria processi di altri programmi trojan e li termina. Per evitare una rimozione occasionale del proprio processo, il trojan crea nella sua cartella un file con il nome .shinigami e verifica periodicamente la sua disponibilità. Quindi Linux.DDoS.87 tenta di connettersi con il suo server di gestione per ottenere ulteriori istruzioni. Invia sul server l'identificatore che definisce l'architettura del computer infetto e le informazioni sull'indirizzo MAC della scheda di rete.

Su comando dei malintenzionati Linux.DDoS.87 può attuare i seguenti generi di attacchi DDoS:

- UDP flood;

- UDP flood over GRE;

- DNS flood;

- TCP flood (alcuni tipi);

- HTTP flood.

Il periodo massimo di un operazione continua di Linux.DDoS.87 su una macchina infetta è una settimana, trascorsa la quale il trojan termina il suo processo.

Ad agosto 2016 gli analisti di virus Doctor Web hanno rilevato una nuova versione di questo trojan pericoloso, che è stata denominata Linux.DDoS.89. Questo programma malevolo ha molte caratteristiche in comune con la versione precedente, però è anche diverso da Linux.DDoS.87. Per esempio nella versione aggiornata è cambiata la procedura di avvio del trojan. È anche cambiato il meccanismo di protezione dallo scaricamento da memoria del processo del trojan: adesso, invece di cercare di determinare la disponibilità di un file specifico nella sua cartella, il programma malevolo esegue una verifica sulla base dell'identificatore del processo (PID). Tra le informazioni inviate da Linux.DDoS.89 sul server di gestione è assente l'indirizzo MAC della scheda di rete. Inoltre, dalla lista dei tipi di attacchi supportati è scomparso il tipo HTTP flood. Non è cambiato invece il formato dei comandi che arrivano dai malfattori. Inoltre, Linux.DDoS.89 possiede un nuovo componente — lo scanner telnet, che prima veniva utilizzato in tutte le versioni di Linux.BackDoor.Fgt. Questo scanner è studiato per cercare nella rete dispositivi vulnerabili e per stabilire una connessione non autorizzata attraverso il protocollo telnet.

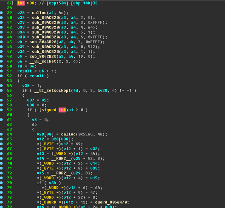

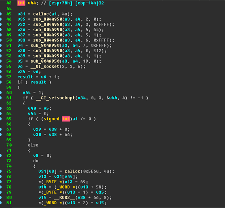

Verso la fine di agosto – l'inizio di settembre è stata scoperta un'altra versione aggiornata di questo trojan, denominata Linux.Mirai. In alcuni esemplari del programma malevolo è comparsa la funzionalità di auto-rimozione. Il trojan può disattivare il timer di guardia watchdog che previene il blocco del sistema operativo (per escludere il riavvio del dispositivo), e l'attacco HTTP flood è ritornato nell'elenco dei tipi di attacchi attuabili. Ciononostante, Linux.Mirai è piuttosto simile alle versioni precedenti. Per il confronto, nelle figure sotto è visualizzato un frammetto di codice di Linux.DDoS.87 (a sinistra) e uno di Linux.Mirai (a destra).

Alcuni ricercatori hanno comunicato nelle loro pubblicazioni che se Linux.Mirai riesce a rilevare un dispositivo telnet vulnerabile, il trojan esegue uno script bash programmato nel suo corpo. Tale comportamento è veramente caratteristico di Linux.BackDoor.Fgt, però in nessun esemplare di Linux.Mirai a disposizione degli analisti di virus Doctor Web non è possibile rilevare tale script. I nostri esperti sarebbero grati ai colleghi se loro potrebbero fornire degli esemplari di Linux.Mirai in cui gli autori hanno previsto tale funzionalità.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti