Torna alla lista delle notizie

17 ottobre 2016

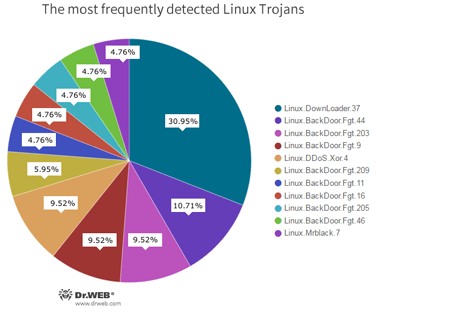

Per il momento i criminali informatici che diffondono trojan per Internet degli oggetti hanno l'obiettivo principale di creare delle botnet da essere utilizzate per eseguire attacchi DDoS, però alcuni trojan vengono impiegati per trasformare il dispositivo infetto in un server proxy. A partire dalla metà di settembre 2016 gli esperti Doctor Web hanno registrato 11.636 attacchi a vari dispositivi Linux, di cui in 9.582 attacchi veniva utilizzato il protocollo SSH e in 2.054 il protocollo Telnet. Il più delle volte i malintenzionati caricavano sui dispositivi hackerati 15 tipi diversi di programmi malevoli, la maggior parte di cui appartiene alle categorie Linux.DownLoader, Linux.DDoS e Linux.BackDoor.Fgt. Il rapporto proporzionale di questi trojan è mostrato nel diagramma sotto.

Secondo le statistiche, il programma malevolo più diffuso è Linux.Downloader.37 studiato per eseguire attacchi DDoS. Tra le minacce Linux ci sono anche quelle appartenenti alle categorie Linux.Mrblack, Linux.BackDoor.Gates, Linux.Mirai, Linux.Nyadrop, Perl.Flood e Perl.DDoS – anche questi programmi possono essere utilizzati per eseguire attacchi di negazione di servizio. La maggior parte delle minacce trovate sui dispositivi Linux sotto attacco è varianti di Linux.BackDoor.Fgt. Esistono versioni di questo trojan per le architetture MIPS, SPARC, m68k, SuperH, PowerPC ecc. Linux.BackDoor.Fgt è anche progettato per l'organizzazione di attacchi DDoS.

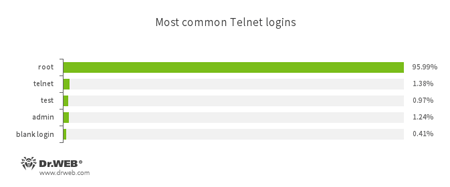

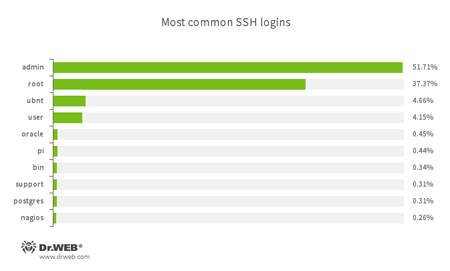

I criminali informatici caricano tutti questi programmi malevoli sui dispositivi, dopo aver determinato le relative credenziali di accesso ed essersi connessi attraverso i protocolli Telnet o SSH. Attraverso Telnet i malfattori i più delle volte cercano di connettersi al nodo attaccato con il login ‘root’, mentre attraverso SSH utilizzando il login ‘admin’:

Nella tabella sottostante sono mostrate alcune combinazioni di login e password, utilizzate dai malfattori per hackerare diversi dispositivi gestiti da Linux. Queste combinazioni sono state utilizzate dai criminali informatici per effettuare attacchi reali.

| SSH | ||

|---|---|---|

| Login | Password | Dispositivo/applicazione (presumibilmente) |

| Informix | Informix | Sistemi di gestione dei database relazionali (DBMS) Informix di IBM |

| Pi | Raspberry | Raspberry Pi |

| Root | Nagiosxi | Nagios Server and Network Monitoring Software |

| nagios | Nagios | Software Nagios |

| cactiuser | Cacti | Software Cacti |

| root | Synopass | Software Synology |

| admin | Articon | ProxySG - Secure Web Gateway di Blue Coat Systems |

| Telnet | ||

| Root | xc3511 | Sistemi di videosorveglianza |

| Root | Vizxv | Sistemi di videosorveglianza Dahua |

| Root | Anko | Sistemi di videosorveglianza Anko |

| Root | 5up | Router TP-Link |

| Root | XA1bac0MX | Sistemi di videosorveglianza CNB |

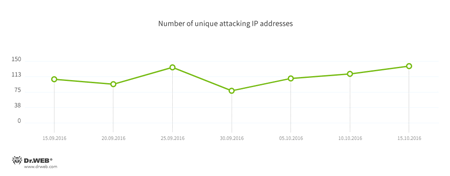

Gli indirizzi IP unici da cui i malintenzionati attaccano i dispositivi Linux monitorati dall'azienda Doctor Web sono in media 100:

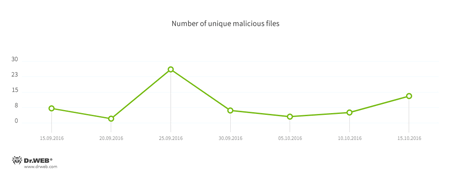

Il numero di file malevoli unici caricati dai criminali informatici sui dispositivi hackerati anche varia con il tempo – da alcuni file a diverse decine di file:

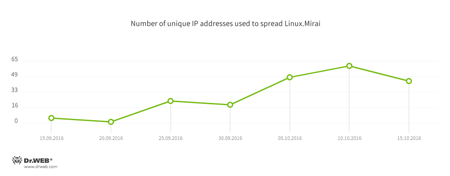

Sono interessanti le statistiche di caricamento sui dispositivi compromessi del trojan Linux.Mirai: dopo che i codici sorgenti di questo programma malevolo erano apparsi nel pubblico dominio, è diventato subito molto popolare tra i malintenzionati. Ciò è dimostrato dal numero crescente di indirizzi IP unici da cui questo trojan viene scaricato:

Ad ottobre i malintenzionati hanno cominciato a utilizzare il trojan Linux.Luabot per installare Linux.Mirai. Inoltre, nella seconda metà di settembre gli analisti Doctor Web registravano attacchi con l'utilizzo del trojan Linux.Nyadrop.1, della cui scoperta avevano comunicato gli autori del blog MalwareMustDie. Basandosi sulle combinazioni di login e password utilizzate negli attacchi possiamo giungere alla conclusione che uno dei bersagli degli hacker erano i router dell'azienda TP-Link. Il trojan Linux.Nyadrop.1 è grande di soli 621 byte ed è studiato per installare altri trojan su un dispositivo compromesso.

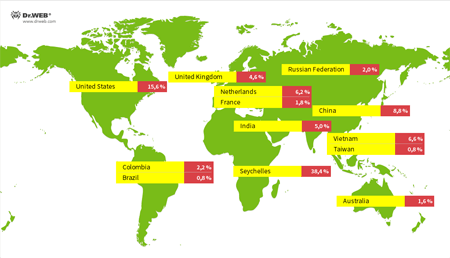

Di seguito presentiamo la distribuzione geografica degli indirizzi IP da cui i software dannosi venivano scaricati sui dispositivi Linux compromessi:

Gli esperti Doctor Web continuano a monitorare la diffusione dei programmi malevoli per SO Linux e informeranno tempestivamente gli utenti delle tendenze recenti in questo campo.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti