Torna alla lista delle notizie

12 settembre 2017

Si tratta del programma malevolo Linux.ProxyM di cui abbiamo già riferito a giugno. Vi ricordiamo che questo trojan avvia su un dispositivo infetto un server proxy SOCKS ed è capace di rilevare honeypot (dall'inglese «vasetto di miele») — apposite risorse create dai ricercatori dei malware come una esca per i malintenzionati. Dopo essere connesso con il suo server di gestione e dopo aver ricevuto una conferma, Linux.ProxyM scarica da questo server gli indirizzi di due nodi Internet: dal primo ottiene un elenco dei login e delle password, mentre l'altro occorre per il funzionamento del server proxy SOCKS. Esistono build di questo trojan per i dispositivi con l'architettura x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 e SPARC. In altre parole, Linux.ProxyM può funzionare su quasi tutti i dispositivi con Linux, tra cui router, set-top box e altra apparecchiatura.

Gli analisti dei virus Doctor Web hanno scoperto che tramite Linux.ProxyM i malfattori inviano messaggi di spam. Dal server di gestione sul dispositivo infetto arriva un comando che contiene l'indirizzo di un server SMTP, le relative credenziali di accesso, una lista degli indirizzi email e un template di messaggio. Nelle email vengono pubblicizzati diversi siti della categoria «per adulti». Un tipico messaggio di posta elettronica, inviato tramite dispositivi infettati da Linux.ProxyM, ha i seguenti contenuti:

Subject: Kendra asked if you like hipster girls

A new girl is waiting to meet you.

And she is a hottie!

Go here to see if you want to date this hottie

(Copy and paste the link to your browser)

http://whi*******today.com/

check out sexy dating profiles

There are a LOT of hotties waiting to meet you if we are being honest!

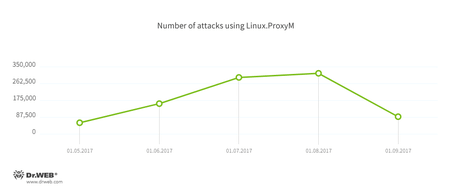

Secondo le statistiche Doctor Web, durante un giorno ogni dispositivo infettato da Linux.ProxyM invia in media circa 400 email. Di seguito è presentato un grafico che mostra il numero di attacchi del trojan Linux.ProxyM, registrato dai nostri specialisti.

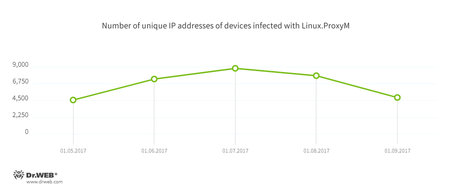

Il numero di indirizzi IP unici dei dispositivi infetti è presentato nel seguente diagramma. Va notato che la figura mostra soltanto il numero di bot osservati dagli analisti Doctor Web, il numero effettivo di dispositivi infetti può essere anche più grande.

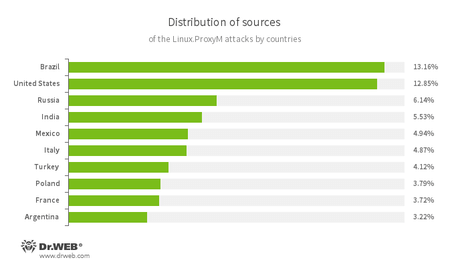

La distribuzione geografica delle fonti degli attacchi tramite Linux.ProxyM negli ultimi 30 giorni è presentata nella seguente figura:

Possiamo ipotizzare che la gamma di funzioni realizzate dai trojan Linux continui ad ampliarsi in futuro. «L'internet delle cose» si trova a lungo al centro dell'interesse degli autori dei virus, come dimostrato dall'ampia diffusione dei programmi malevoli per Linux capaci di infettare dispositivi con diverse architetture hardware.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti