Un'indagine Doctor Web ha identificato l'autore di trojan spioni

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

14 maggio 2018

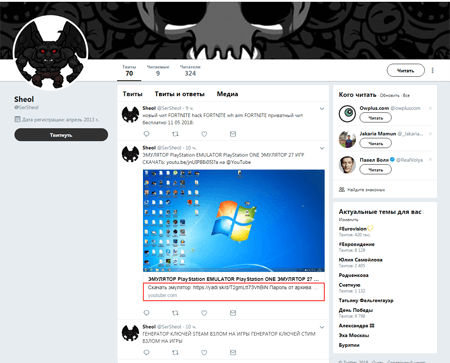

Gli specialisti Doctor Web hanno esaminato alcune nuove varianti di Trojan.PWS.Stealer.23012 che si diffonde attraverso link nei commenti ai filmati sulla popolare risorsa internet YouTube. Questi filmati sono dedicati all'uso di specifici programmi che aiutano a superare livelli di videogiochi — ovvero i trucchi cheat e trainer. Con il pretesto di tali applicazioni i malfattori distribuivano un trojan-spione, lasciando da falsi account commenti fraudolenti con un link a Yandex.Disk. Inoltre, i malfattori pubblicizzavano attivamente questi link malevoli su Twitter.

Tutte le varianti studiate dello spione sono scritte in Python e sono state trasformate in file eseguibili con l'aiuto del programma py2exe. Una delle nuove versioni di questo programma malevolo, denominata Trojan.PWS.Stealer.23370, scansiona i dischi del dispositivo compromesso cercando password e file cookies dei browser basati su Chromium. Oltre a ciò, questo trojan ruba informazioni dal programma di messaggistica Telegram, dal client FTP FileZilla, e inoltre copia i file di immagini e documenti d'ufficio secondo un elenco predefinito. I dati ricavati vengono compressi in un archivio che viene salvato su Yandex.Disk.

Un'altra variante di questo spyware è stata chiamata Trojan.PWS.Stealer.23700. Questo programma malevolo ruba password e cookies dai browser Google Chrome, Opera, Yandex.Browser, Vivaldi, Kometa, Orbitum, Comodo, Amigo e Torch. Inoltre, il trojan copia i file ssfn dalla sottocartella config dell'applicazione Steam, nonché i dati necessari per accedere a un account Telegram. Oltre a ciò, il trojan crea copie di immagini e documenti memorizzati sul Desktop di Windows. Impacchetta tutte le informazioni rubate in un archivio e lo carica nel cloud storage pCloud.

La terza variante del trojan spione ha ricevuto il nome Trojan.PWS.Stealer.23732. Il dropper di questo trojan è scritto in Autoit, esso salva su disco ed esegue alcune applicazioni che sono componenti del programma malevolo. Uno di essi è un modulo spione che, come i suoi predecessori, è scritto in Python e trasformato in un file eseguibile. Ruba informazioni riservate sul dispositivo compromesso. Tutti gli altri componenti del trojan sono scritti in Go. Uno di essi scansiona dischi ricercando cartelle in cui sono installati i browser, e un altro ancora comprime i dati rubati in archivi e li carica nello storage pCloud.

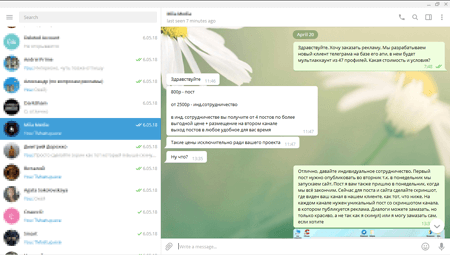

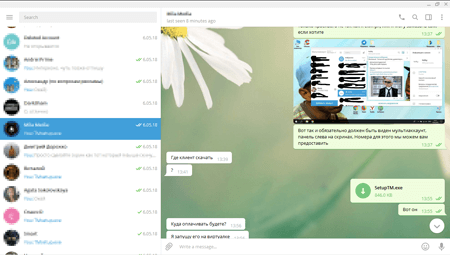

Per distribuire questa versione del password-stealer (rubapassword), i malfattori che l'avevano acquistato dal suo autore hanno inventato un altro metodo anche più originale. I criminali informatici contattavano gli amministratori di canali tematici di Telegram e offrivano loro di scrivere un post dedicato a quello che sarebbe un nuovo programma creato che veniva anche offerto per una prova. Secondo i malfattori, questo programma avrebbe consentito la connessione simultanea a diversi account Telegram su un computer. In realtà, con il pretesto di un'app utile, loro offrivano alla potenziale vittima di scaricare un trojan spione.

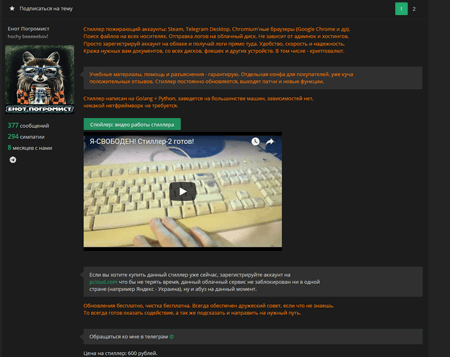

Gli analisti di virus hanno trovato nel codice di questi trojan spyware informazioni che hanno consentito di identificare l'autore dei programmi malevoli. È nascosto sotto lo pseudonimo "Yenot Pogromist", e non solo crea trojan, ma anche li vende su un sito popolare.

Il creatore dei trojan spioni gestisce inoltre un canale su YouTube dedicato allo sviluppo di software dannosi, e ha una propria pagina su GitHub su cui pubblica il codice sorgente dei suoi programmi malevoli.

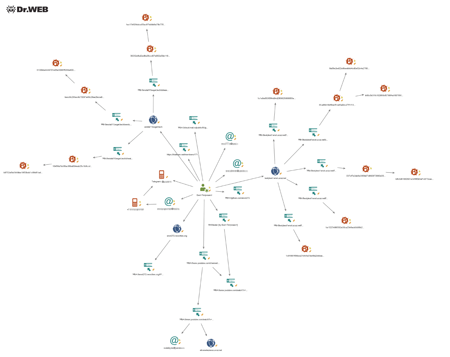

Gli specialisti Doctor Web hanno analizzato i dati da fonti aperte e hanno individuato diversi indirizzi email dello sviluppatore di questi trojan, nonché il suo numero di cellulare a cui è associato l'account Telegram utilizzato per le attività illegali. Inoltre, abbiamo potuto trovare una serie di domini utilizzati dall'autore di virus per distribuire i programmi malevoli, e anche identificare la sua città di residenza. Lo schema seguente mostra una parte delle relazioni identificate dello sviluppatore "Yenot Pogromist" insieme alle risorse tecniche da lui utilizzate.

Le credenziali di accesso ai cloud storage in cui vengono caricati gli archivi con i file rubati sono trascritti nel corpo dei trojan stessi, il che permette di scoprire senza troppe difficoltà anche tutti i clienti di "Yenot Pogromist" che acquistavano i software malevoli dello sviluppatore. Maggiormente, sono cittadini di Russia e Ucraina. Alcuni di loro usano indirizzi email che permettono di identificare facilmente le loro pagine sui social network e di scoprire la loro vera identità. Per esempio, il team Doctor Web ha scoperto che molti clienti di "Yenot Pogromist" utilizzano anche altri trojan spioni venduti su forum illegali. Va notato che singoli acquirenti erano tanto intelligenti e perspicaci da lanciare uno spione sui loro computer, probabilmente cercando di valutare le sue funzionalità. Di conseguenza, i loro file personali sono stati caricati nei cloud storage, i cui dati di accesso possono essere comodamente estratti dal corpo del trojan da qualsiasi ricercatore.

Gli specialisti Doctor Web ricordano agli utenti che la creazione, l'uso e la distribuzione di programmi malevoli è un crimine per il quale, secondo l'art. 273 del Codice penale della Federazione Russa, è prevista una punizione fino alla reclusione per un periodo fino a quattro anni. Inoltre, agli acquirenti e agli utenti di trojan spyware è applicabile l'articolo 272 del Codice penale della Federazione Russa "Accesso non autorizzato a informazioni di computer".

#autore_di_virus #trojan #software_malevolo