Torna alla lista delle notizie

12 luglio 2019

Il programma malevolo è stato denominato Android.Backdoor.736.origin. Si diffonde come applicazione OpenGL Plugin che sarebbe studiata per controllare la versione dell'interfaccia grafica OpenGL ES e caricare gli aggiornamenti.

All'avvio Android.Backdoor.736.origin chiede l'accesso a diverse importanti autorizzazioni di sistema che gli consentiranno di raccogliere informazioni confidenziali e operare sul file system. Oltre a ciò, cerca di ottenere il permesso di visualizzazione di moduli di schermo sopra l'interfaccia di altri programmi.

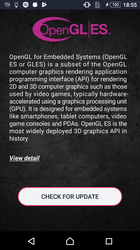

Nella finestra dell'applicazione malevola c'è un pulsante per "controllare" gli aggiornamenti dell'interfaccia software grafica OpenGL ES. Al clic sul pulsante, il trojan simula il processo di ricerca di nuove versioni OpenGL ES, però in realtà non esegue alcun controllo, solo fuorviando l'utente.

Dopo che la vittima chiude la finestra dell'applicazione, Android.Backdoor.736.origin toglie la sua icona dalla lista dei programmi del menu della schermata principale e crea una scorciatoia per il suo avvio. Questo è fatto al fine di rendere più difficile per l'utente la rimozione del trojan in quanto la rimozione della scorciatoia non avrà impatto sul programma malevolo stesso.

Android.Backdoor.736.origin è costantemente attivo in background e può essere avviato non solo attraverso l'icona o la scorciatoia, ma anche automaticamente all'avvio del sistema e sulla base di un comando impartito dai malintenzionati attraverso Firebase Cloud Messaging. Le funzionalità malevole principali sono locate in un file ausiliario che è criptato ed è conservato nella directory delle risorse del programma. Viene decriptato e caricato nella memoria a ogni avvio di Android.Backdoor.736.origin.

Il backdoor comunica con più server di controllo da cui riceve i comandi dei malintenzionati e su cui invia i dati raccolti. Oltre a ciò, i criminali informatici possono gestire il trojan attraverso il servizio Firebase Cloud Messaging. Android.Backdoor.736.origin può eseguire le seguenti azioni:

- trasmettere sul server informazioni sui contatti dalla rubrica;

- trasmettere sul server informazioni sui messaggi SMS (nella versione analizzata il trojan non aveva le relative autorizzazioni);

- trasmettere sul server informazioni sulle chiamate;

- trasmettere sul server informazioni sulla posizione del dispositivo;

- caricare ed eseguire un file apk o dex utilizzando la classe DexClassLoader;

- trasmettere sul server informazioni sui programmi installati;

- caricare e lanciare un file eseguibile;

- scaricare un file dal server;

- inviare sul server un file indicato;

- trasmettere sul server informazioni sui file in una directory indicata o sui file sulla scheda di memoria;

- eseguire un comando shell;

- avviare l'attività indicata in un comando;

- scaricare e installare un'applicazione Android;

- visualizzare la notifica indicata in un comando;

- richiedere il permesso indicato in un comando;

- trasmettere sul server la lista delle autorizzazioni concesse al trojan;

- non permettere al dispositivo di passare a modalità di sospensione per un tempo indicato.

Il trojan cripta tramite l'algoritmo AES tutti i dati trasmessi sul server. Ogni richiesta viene protetta da una chiave univoca generata in base all'ora corrente. La risposta del server viene criptata dalla stessa chiave.

Android.Backdoor.736.origin è in grado di installare applicazioni in più modi:

- in maniera automatica, se nel sistema ci sono i permessi di root (utilizzando un comando shell);

- tramite la gestione pacchetti di sistema (solo per i software di sistema);

- visualizzando il dialogo di sistema standard di installazione programmi in cui l'utente deve accettare l'installazione.

Dunque, questo backdoor rappresenta un serio pericolo. Non solo si occupa di spionaggio informatico, ma può anche essere utilizzato per il phishing in quanto è in grado visualizzare finestre e notifiche con qualsiasi contenuto. Oltre a ciò, può scaricare e installare qualsiasi altra applicazione malevola, nonché eseguire codice arbitrario. Ad esempio, su comando dei malintenzionati, Android.Backdoor.736.origin può scaricare ed eseguire un exploit per ottenere i permessi di root, dopo di che non avrà più bisogno di intervento da parte dell'utente per installare altri programmi.

Doctor Web ha informato Google sul trojan, e al momento della pubblicazione di questo materiale esso era già rimosso da Google Play.

Android.Backdoor.736.origin e i suoi componenti vengono rilevati e rimossi in maniera sicura dai prodotti antivirus Dr.Web per Android, pertanto, esso non rappresenta alcun pericolo per i nostri utenti.

Informazioni su Android.Backdoor.736.origin

#Android, #backdoor, #Google_Play, #spionaggio

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti