Email di phishing con trojan RAT minacciano utenti aziendali

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

11 dicembre 2020

I campioni da noi rilevati possono essere divisi in 2 gruppi:

- Archivi autoestraenti che contenevano i file eseguibili originali di Remote Utilitites e un modulo malevolo che viene caricato tramite DLL Hijacking. Questo modulo impedisce la visualizzazione delle finestre e di altri segni di funzionamento del programma, e inoltre, notifica il malintenzionato sul suo avvio e l'installazione. Viene rilevato da Dr.Web come BackDoor.RMS.180.

- Archivi autoestraenti che contenevano il modulo di installazione originale di Remote Utilitites e un pacchetto MSI preconfigurato che provvede all'installazione silenziosa del programma di gestione remota e al successivo invio di un messaggio su una connessione remota disponibile per il server definito dal malintenzionato. Viene rilevato da Dr.Web come BackDoor.RMS.181.

Scenari di attacco

Entrambi i gruppi di software malevoli sono uniti non solo dallo strumento utilizzato, Remote Utilities, ma anche dal formato delle email di phishing. Possono essere caratterizzate come messaggi composti abbastanza bene in russo e relativamente voluminosi che utilizzano un argomento potenzialmente interessante per il destinatario. Un'altra particolarità è la protezione tramite password del carico malevolo, e la password stessa è allegata come file di testo. Il formato della password è la data di invio dell'email.

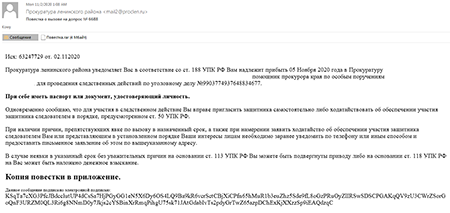

Esempio di un'email con un allegato malevolo che utilizza DLL Hijacking:

Nell'archivio allegato si trovano un archivio RAR protetto e un file di testo con la relativa password.

Per la riservatezza dell'allegato inviato è stata impostata una password automatica: 02112020

L'archivio ("Citazione elettronica.rar") contiene un dropper sotto forma di archivio RAR autoestraente in cui, a sua volta, è collocato BackDoor.RMS.180.

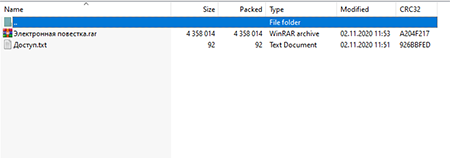

Di seguito è riportato un esempio di un'email con un allegato che utilizza un pacchetto MSI.

L'archivio allegato ("Documenti.rar") contiene documenti vuoti in aggiunta a un archivio con il payload malevolo (BackDoor.RMS.181) e un file con la password.

A causa della politica di sicurezza aziendale questo allegato è protetto da un codice di accesso: 12112020

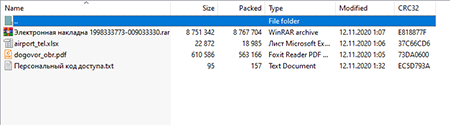

Nel corso della ricerca abbiamo inoltre trovato un campione di un'email di phishing contenente un link di un dropper che lancia l'installazione dell'utility Remote Utilities da un pacchetto MSI configurato (rilevato da Dr.Web come BackDoor.RMS.187). Questa email differisce nel formato del modulo malevolo e nel modo della sua ricezione.

L'allegato "CV_resume.rar" è un link di un sito hackerato che reindirizza l'utente a un'altra risorsa al fine di caricamento di un archivio malevolo con BackDoor.RMS.187.

Analizzando l'infrastruttura di rete utilizzata dai malintenzionati per distribuire BackDoor.RMS.187, abbiamo rilevato altri siti compromessi, nonché un campione del trojan Trojan.Gidra. Secondo i nostri dati, il programma rilevato da Dr.Web come Trojan.GidraNET.1 veniva utilizzato per la penetrazione iniziale nel sistema tramite un'email di phishing e il successivo caricamento di un backdoor che installa di nascosto l'utility Remote Utilties.

Descrizioni tecniche dettagliate dei programmi malevoli rilevati sono ritrovabili nella libreria di virus Dr.Web.

BackDoor.RMS.180

BackDoor.RMS.181

BackDoor.RMS.187

Trojan.GidraNET.1

Conclusione

I backdoor basati su utility di amministrazione remota rimangono una minaccia alla sicurezza corrente e vengono ancora utilizzati per attacchi al settore aziendale. A loro volta, le email di phishing sono il mezzo principale per la consegna di un payload su computer infetti. Una caratteristica degli allegati malevoli è l'archiviazione del payload tramite password, il che consente al messaggio di bypassare gli strumenti di protezione incorporati di un server di posta. Un'altra particolarità è la presenza di un file di testo con la password del falso archivio. Inoltre, l'utilizzo della libreria malevola e dell'attacco DLL Hijacking provvede al funzionamento nascosto del software di gestione remota sul dispositivo compromesso.