6 aprile 2023

Meno spesso sui dispositivi protetti da Dr.Web venivano rilevati le applicazioni trojan bancarie e i programmi ransomware — rispettivamente del 70,57% e 14,63%. Inoltre, è diminuita del 33,93% l'attività delle applicazioni trojan spia, le più diffuse tra cui sono state diverse varianti di un trojan che attacca gli utenti di alcune mods non ufficiali del programma di messaggistica istantanea WhatsApp.

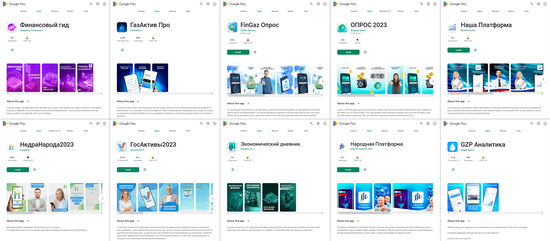

Durante il mese di febbraio, il laboratorio dei virus dell'azienda Doctor Web ha individuato sullo store Google Play oltre 70 applicazioni malevole. La maggioranza apparteneva alla famiglia di programmi fraudolenti Android.FakeApp. C'erano anche tra di esse le applicazioni trojan che abbonavano le vittime a servizi a pagamento.

PRINCIPALI TENDENZE DI FEBBRAIO

- Crescita dell'attività dei programmi trojan pubblicitari

- Diminuzione dell'attività delle applicazioni trojan bancarie e dei programmi ransomware

- Diminuzione dell'attività delle applicazioni spia

- Rilevamento di numerose minacce sullo store di app Google Play

Secondo i dati dei prodotti antivirus Dr.Web per Android

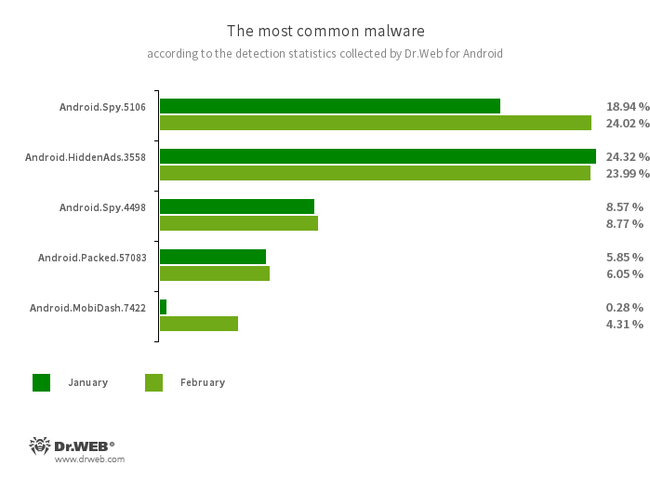

- Android.Spy.5106

- Android.Spy.4498

- Rilevamento di diverse varianti di un trojan che rappresenta versioni alterate di mods non ufficiali dell'applicazione WhatsApp. Questo programma malevolo è in grado di rubare il contenuto di notifiche, offrire l'installazione di programmi da fonti sconosciute, e durante l'utilizzo del programma di messaggistica, visualizzare finestre di dialogo con contenuto configurabile da remoto.

- Android.HiddenAds.3558

- Programma trojan per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri programmi malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Packed.57083

- Rilevamento di applicazioni malevole protette dal software packer ApkProtector. Tra di esse possono essere i trojan bancari, gli spyware e altri software malevoli.

- Android.MobiDash.7422

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

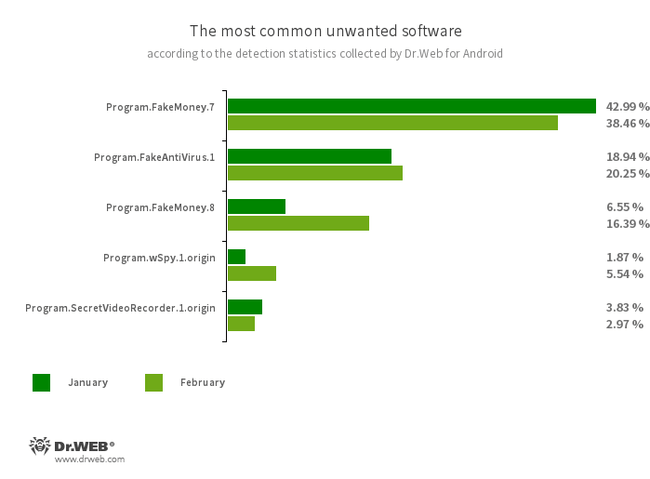

- Program.FakeMoney.7

- Program.FakeMoney.8

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Simula l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Anche quando gli utenti riescono a farlo, non è possibile per loro ottenere i pagamenti.

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.wSpy.1.origin

- Programma spia commerciale per il monitoraggio nascosto dei proprietari di dispositivi Android. Consente di leggere la corrispondenza (messaggi in popolari programmi di messaggistica istantanea ed SMS), ascoltare l'ambiente, tracciare la posizione del dispositivo, monitorare la cronologia del browser, ottenere l'accesso alla rubrica e ai contatti, alle fotografie e ai video, fare screenshot e scattare fotografie con la fotocamera del dispositivo, nonché ha la funzionalità keylogger.

- Program.SecretVideoRecorder.1.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di ripresa, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità lo rendono potenzialmente pericoloso.

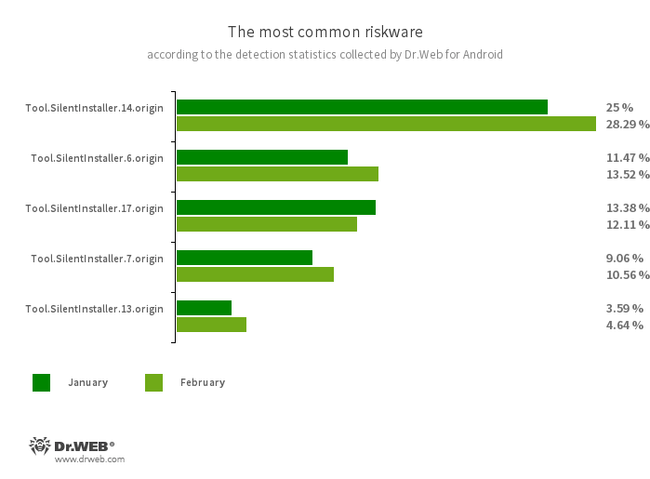

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Piattaforme software potenzialmente pericolose che consentono ad applicazioni di avviare file APK senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

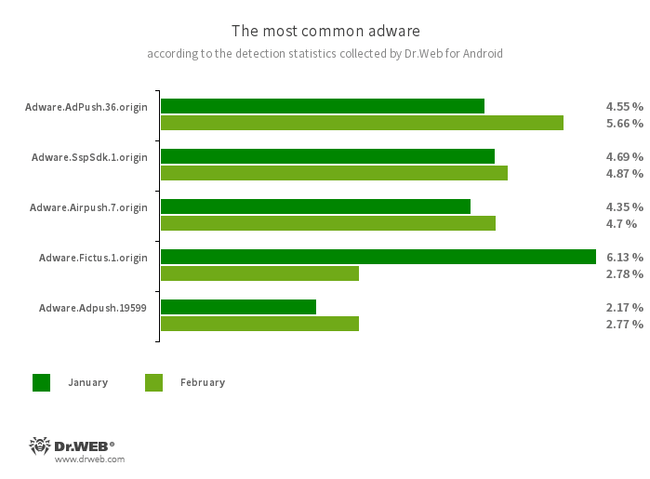

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.SspSdk.1.origin

- Modulo adware specializzato che viene incorporato in applicazioni Android. Visualizza annunci pubblicitari mentre i programmi che lo contengono sono chiusi. Come risultato, è più difficile per gli utenti individuare la fonte dei fastidiosi annunci.

- Adware.Airpush.7.origin

- Campione di una famiglia di moduli adware che vengono incorporati in applicazioni Android e visualizzano le più svariate pubblicità. A seconda della versione e variante, queste possono essere notifiche, finestre a comparsa o banner pubblicitari. Tramite questi moduli, i malintenzionati spesso distribuiscono programmi malevoli invitando a installare determinati software. Inoltre, tali moduli trasmettono al server remoto varie informazioni riservate.

- Adware.Fictus.1.origin

- Modulo adware che i malintenzionati incorporano in versioni clone di popolari giochi e programmi Android. Viene integrato in programmi tramite un packer specializzato net2share. Le copie di software create in questo modo vengono distribuite attraverso diversi store di app e dopo l'installazione visualizzano pubblicità indesiderate.

Minacce su Google Play

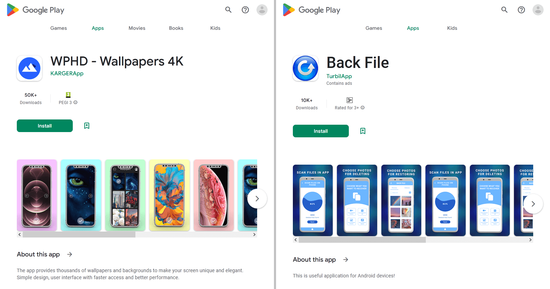

A febbraio 2023 gli analisti dei virus dell'azienda Doctor Web hanno individuato sullo store Google Play ulteriori applicazioni malevole che abbonavano proprietari di dispostivi Android a servizi a pagamento. Così, i programmi trojan della famiglia Android.Subscription, chiamati Android.Subscription.19 e Android.Subscription.20, venivano distribuiti sotto le apparenze di una raccolta di immagini WPHD - Wallpapers 4K e un'utility per il ripristino di file rimossi Back File.

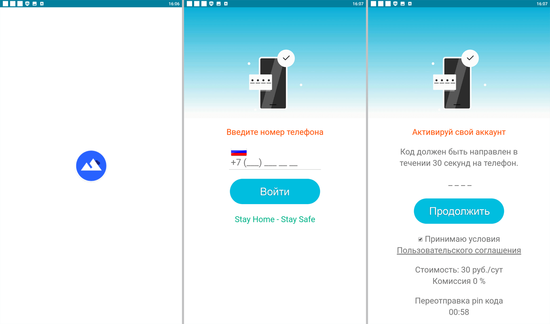

Le applicazioni malevole di questo tipo, quando vengono avviate, caricano siti di servizi a pagamento e cercano di sottoscrivere un abbonamento o in maniera automatica o invitando gli utenti a indicare il proprio numero di cellulare. Di seguito sono presentati esempi di siti web che i programmi trojan rilevati caricavano allo scopo di registrare un abbonamento a pagamento:

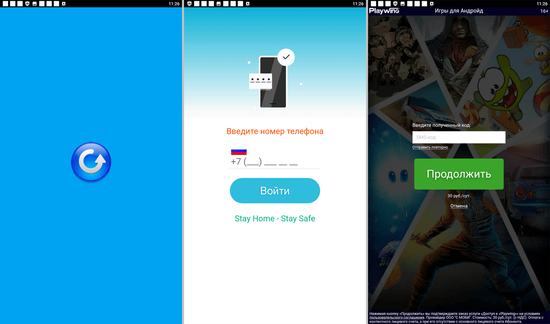

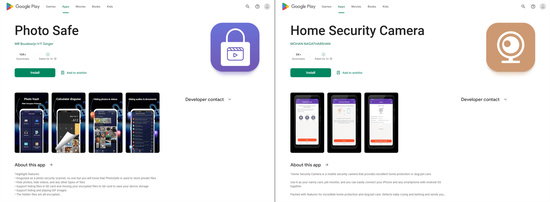

Mentre i nuovi campioni della famiglia Android.Joker, chiamati Android.Joker.2038 e Android.Joker.2039, erano nascosti in un'app per la protezione di file da accessi non autorizzati Photo Safe e in un programma, Home Security Camera, che consentiva di gestire telecamere di sorveglianza tramite smartphone o utilizzare il dispositivo stesso in modalità di videosorveglianza. Questi programmi malevoli caricano i siti di servizi di destinazione impercettibilmente, dopodiché iscrivono in autonomo le vittime a servizi a pagamento.

Inoltre, i nostri specialisti hanno rilevato decine di falsi programmi della famiglia Android.FakeApp, i quali venivano distribuiti con il pretesto di una varietà di software. I malintenzionati spacciavano molti di essi per varie app a tema finanziario — guide e tutorial, programmi per la partecipazione a sondaggi, il trading e la visualizzazione di dati sulle quotazioni, strumenti per tenere la contabilità domestica ecc. Tra questi sono Android.FakeApp.1219, Android.FakeApp.1220, Android.FakeApp.1221, Android.FakeApp.1226, Android.FakeApp.1228, Android.FakeApp.1229, Android.FakeApp.1231, Android.FakeApp.1232, Android.FakeApp.1241 e altri ancora.

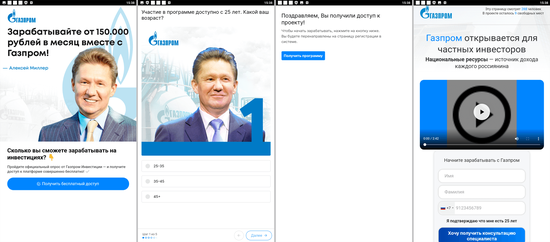

Se gli utenti li installavano facendo clic su un apposito link (ad esempio, quello da un annuncio pubblicitario), all'avvio dei programmi venivano caricati siti fraudolenti. Su di essi le potenziali vittime venivano invitate a partecipare a un breve sondaggio e ottenere l'accesso a una "piattaforma di investimento" registrando un account con l'indicazione dei dati personali. Se l'installazione dei programmi era organica (cioè gli utenti trovavano e installavano tali app falsificazione di propria iniziativa), alcuni di essi, invece di caricare i siti di truffatori, dimostravano le funzionalità che ci si aspettavano.

Esempi di siti fraudolenti da essi caricati:

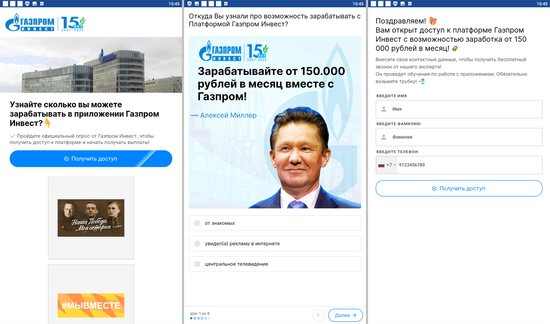

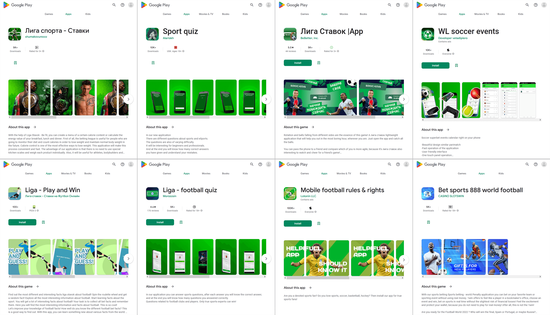

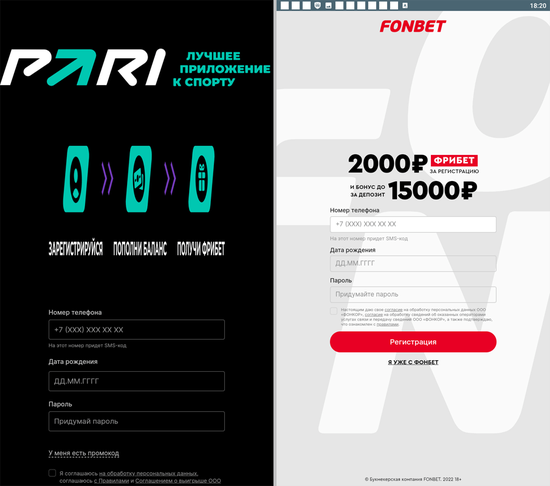

I malintenzionati presentavano una serie di programmi come app a tema sportivo o software ufficiali di bookmaker.

Alcuni di essi (Android.FakeApp.1192, Android.FakeApp.1193, Android.FakeApp.1194, Android.FakeApp.22.origin, Android.FakeApp.1195, Android.FakeApp.1196 e altri ancora) eseguivano un controllo dei dispositivi su cui erano in esecuzione. Se scoprivano che questi dispositivi erano test (ad esempio, con SIM assente o modelli della linea Nexus), attivavano le funzionalità innocue — lanciavano giochi, quiz, caricavano tabelle sportive, informazioni su partite ecc. Altrimenti, aprivano in una WebView o nel browser siti i cui indirizzi ottenevano da un database Firebase. Altri tali falsi programmi (Android.FakeApp.1197, Android.FakeApp.1198, Android.FakeApp.1199, Android.FakeApp.1200, Android.FakeApp.1201, Android.FakeApp.1202, Android.FakeApp.1204, Android.FakeApp.1209, Android.FakeApp.1212 e altri ancora) si connettevano al server remoto il quale prendeva la decisione se attivare le funzionalità innocue nascoste o caricare un determinato sito. Mentre il programma trojan Android.FakeApp.1203 otteneva i link per i caricamento di siti dal servizio cloud Firebase Remote Config. Di seguito sono riportati esempi di funzionamento di questi programmi.

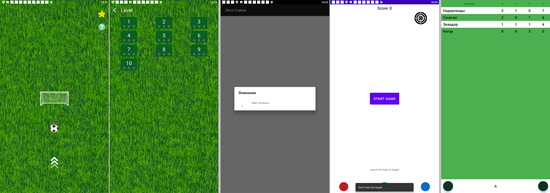

Avvio di giochi e caricamento di una tabella di partite di calcio:

Le stesse app caricano siti di bookmaker:

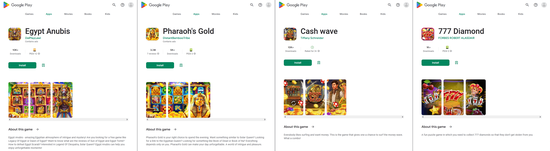

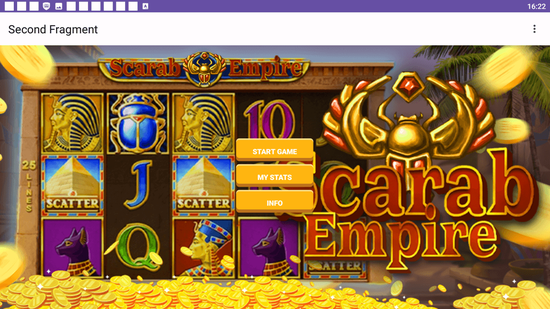

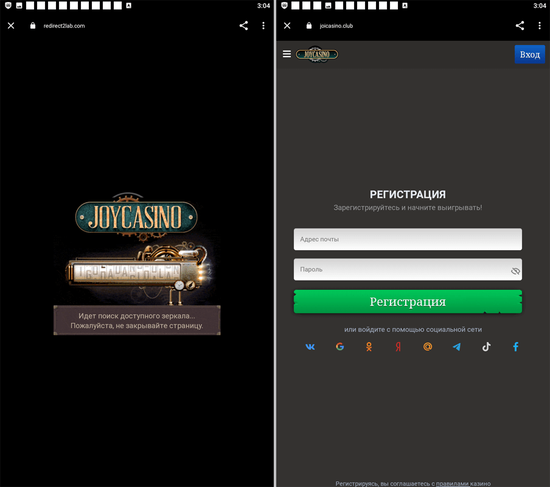

I programmi falsificazione che venivano distribuiti con il pretesto di giochi Android.FakeApp.1222, Android.FakeApp.1224, Android.FakeApp.1225 e Android.FakeApp.1235, invece delle funzionalità di gioco, potevano caricare nel browser Google Chrome i siti di casinò online.

Esempio di funzionamento di uno di essi in modalità gioco:

Esempi di pagine web da essi caricati:

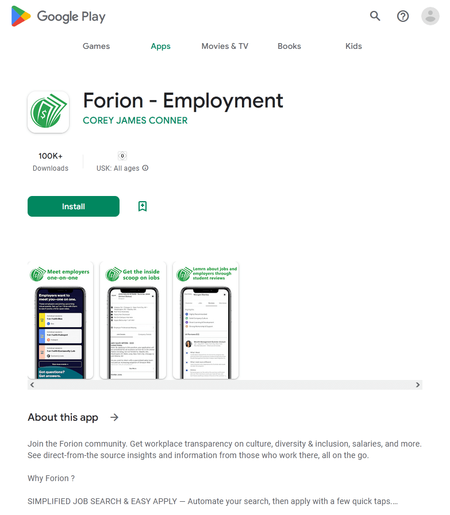

Tra le falsificazioni individuate, c'era anche un ulteriore programma che veniva distribuito sotto le sembianze di uno strumento per la ricerca di lavoro e caricava siti fraudolenti con una lista di finte offerte lavoro. Quando gli utenti sceglievano uno degli annunci, loro veniva suggerito o di lasciare i propri dati di contatto compilando un apposito modulo, o di contattare il "datore di lavoro" direttamente attraverso un'app di messaggistica. Questa falsificazione è una delle varianti di un'applicazione trojan conosciuta dalla fine del 2022 che viene rilevata da Dr.Web come Android.FakeApp.1133.

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati