Trojan downloader Fruity esegue un'infezione a più stadi di computer Windows

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

27 luglio 2023

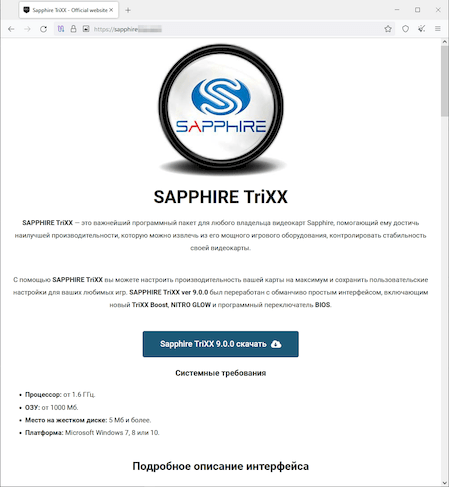

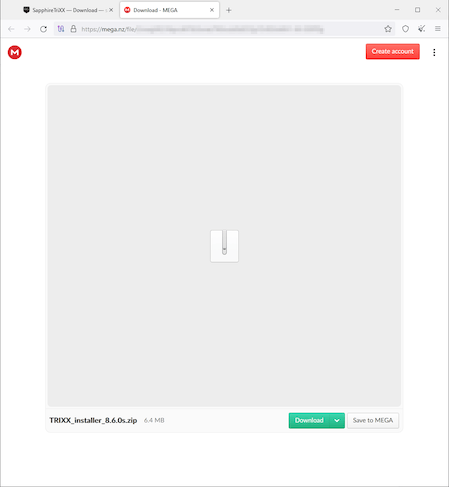

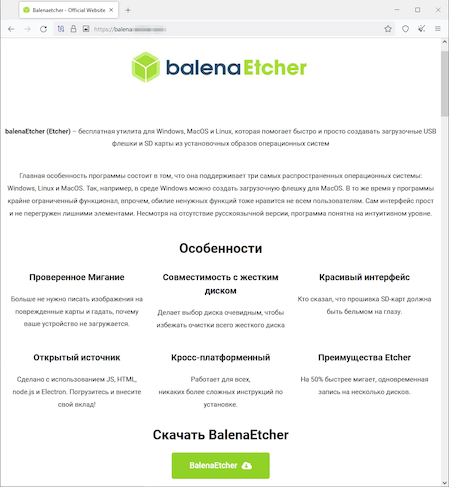

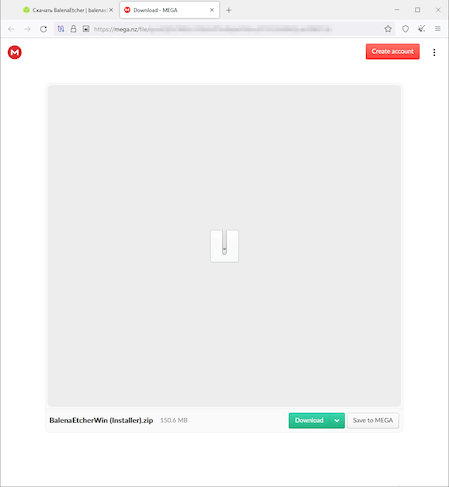

Da già circa un anno l'azienda Doctor Web registra richieste degli utenti che segnalano infezioni di computer Windows da un programma malevolo spia chiamato Remcos RAT (Trojan.Inject4.57973). Nel corso dell'indagine su questi incidenti informatici, i nostri specialisti hanno scoperto un attacco in cui il ruolo principale appartiene a un trojan downloader multicomponente Trojan.Fruity.1. Per distribuirlo, i malintenzionati creano siti web malevoli, nonché installer di vari software appositamente preparati. Tra di essi sono strumenti per messa a punto del funzionamento di processori, schede video e BIOS, utility per controllo dello stato di hardware e altri ancora. Tali installer fungono da esca e contengono non solo i software di interesse per la potenziale vittima, ma anche il trojan stesso insieme a tutti i suoi componenti.

At tentativo di scaricare un determinato programma dal falso sito, il visitatore viene reindirizzato alla pagina del servizio di condivisone file MEGA dove gli viene suggerito di scaricare un archivio zip con un pacchetto trojan.

Quando la vittima che nulla sospetta estrae dall'archivio il file eseguibile e lo manda in esecuzione, si avvia un processo di installazione standard. Tuttavia, accanto al programma innocuo richiesto, che distoglie l'attenzione dell'utente, sul computer arriva anche Trojan.Fruity.1. Insieme agli altri componenti, viene copiato nella stessa cartella del programma esca.

I malintenzionati hanno reso programmi legittimi alcuni dei "moduli" del trojan. Nell'esempio considerato Trojan.Fruity.1 è incorporato in una delle librerie di linguaggio di programmazione Python, per l'avvio della quale viene utilizzato un interprete python.exe con firma digitale valida. Oltre a ciò, sono stati identificati casi di utilizzo dei file del lettore multimediale VLC e dell'ambiente di virtualizzazione VMWare.

Di seguito è presentata la lista dei file legati al trojan:

- python39.dll — copia di una libreria da pacchetto Python con codice malevolo incorporato;

- python.exe — interprete originale di linguaggio Python per l'avvio della libreria alterata;

- idea.cfg — configurazione con i dati sulla posizione del payload;

- idea.mp3 — moduli cifrati del trojan;

- fruit.png — payload cifrato.

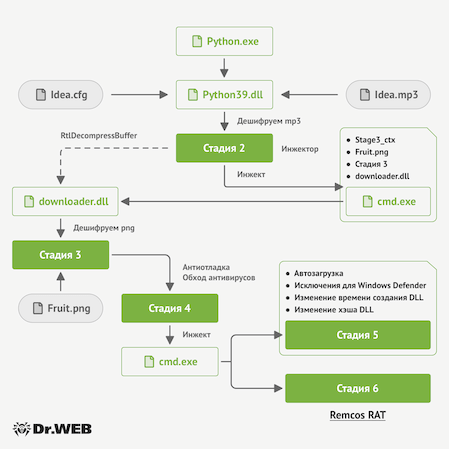

Dopo la loro estrazione dall'installer, inizia un processo a più stadi di infezione del sistema. L'immagine seguente mostra lo schema generale dell'algoritmo di funzionamento di Trojan.Fruity.1:

1 stadio di infezione

All'avvio della libreria python39.dll, Trojan.Fruity.1 decifra il contenuto del file idea.mp3 ed estrae da esso una libreria dll e un codice shell (codice n.1) per il secondo stadio. Anche legge il contenuto del file idea.cfg. Quest'ultimo contiene una stringa con informazioni sulla posizione del payload che il trojan deve mandare in esecuzione. Il payload può essere scaricato da internet o essere situato sul computer di destinazione localmente. Nel dato caso, viene utilizzato un file locale, fruit.png, precedentemente estratto dall'installer trojan.

2 stadio di infezione

Il codice shell decifrato (codice n.1) avvia l'interprete di comandi cmd.exe in stato sospeso. Nella memoria del processo creato vengono scritte informazioni sulla posizione del payload (fruit.png), un codice shell per il terzo stadio (codice n.2), nonché il contesto per il suo funzionamento. Quindi all'immagine del file dll decifrato in primo stadio viene apportata una patch che indica l'indirizzo del contesto nel processo. Dopo questo viene eseguita l'injection di questo file dll nel processo cmd.exe, dopodiché il controllo passa alla libreria.

3 stadio di infezione

La libreria inserita tramite injection controlla la stringa ricevuta con i dati sulla posizione del payload cifrato. Se la stringa inizia con l'abbreviazione http, la libreria cerca di scaricare il file di destinazione da internet. Altrimenti, utilizza un file locale. Nel dato caso, alla libreria viene passato il percorso locale del file fruit.png. Questa immagine viene spostata nella cartella temporanea, dopodiché il codice n.2 viene lanciato per decifrarla. Nel file fruit.png tramite steganografia sono nascosti due file eseguibili (librerie dll), nonché un codice shell per l'inizializzazione dello stadio successivo (codice n.3).

4 stadio di infezione

Dopo aver eseguito i passaggi precedenti, Trojan.Fruity.1 lancia il codice n.3. Tramite di esso, cerca di bypassare il rilevamento da parte di antivirus e impedire il processo del proprio debugging durante l'analisi da parte di specialisti di sicurezza informatica.

Il trojan cerca di eseguire un'injection nel processo msbuild.exe del programma MSBuild. Se non ci è riuscito, il tentativo viene rifatto per i processi cmd.exe (interprete comandi di Windows) e notepad.exe (programma "Blocco Note"). Nel processo di destinazione tramite il metodo Process Hollowing vengono incorporati una delle due librerie dll decifrate dall'immagine fruit.png, nonché un codice shell per l'inizializzazione del quinto stadio (codice n.4).

Quindi nella cartella temporanea del sistema viene creato un file dll con un nome casuale in cui viene scritto il contenuto del file eseguibile decifrato dalla stessa immagine. Questo file anche viene iniettato nel processo di destinazione. Per fare questo, viene utilizzato il metodo Process Doppelgänging, tramite cui il processo originale dell'applicazione nella memoria viene sostituito furtivamente con quello malevolo. Nel caso considerato, la libreria è il programma malevolo spia Remcos RAT.

5 stadio di infezione

Tramite il codice shell (codice n.4) e la libreria dll incorporati nella libreria, Trojan.Fruity.1 imposta l'applicazione python.exe nella lista programmi in avvio automatico del sistema operativo. Anche crea nella pianificazione attività del sistema un task per il suo avvio. Oltre a ciò, Trojan.Fruity.1 aggiunge questa applicazione alla lista delle eccezioni alla scansione tramite l'antivirus incorporato di Windows. Quindi il codice shell scrive dati casuali alla fine del file python39.dll in modo tale che la sua somma hash cambi e con ciò esso differisca dal file originale dall'installer trojan. Inoltre, esso altera i metadati della libreria modificando la data e l'ora della sua creazione.

Nonostante il fatto che attualmente Trojan.Fruity.1 distribuisca il programma spia Remcos RAT, per il suo tramite i malintenzionati sono in grado di infettare i computer anche con altri malware. In tal caso, questi ultimi possono sia essere scaricati da internet e sia essere distribuiti insieme a Trojan.Fruity.1 come parte di installer trojan. Di conseguenza, per i cybercriminali compaiono più possibilità di realizzare vari scenari di attacco.

I nostri specialisti vi ricordano che i software dovrebbero essere scaricati solo da fonti affidabili — siti di sviluppatori ufficiali e cataloghi software specializzati. Inoltre, per la protezione dei computer, è necessario installare un antivirus. I prodotti Dr.Web rilevano e rimuovono con successo il programma trojan Trojan.Fruity.1 e i suoi componenti malevoli, pertanto, essi non rappresentano pericolo per i nostri utenti.

Più informazioni su Trojan.Fruity.1

Più informazioni su Trojan.Inject4.57973