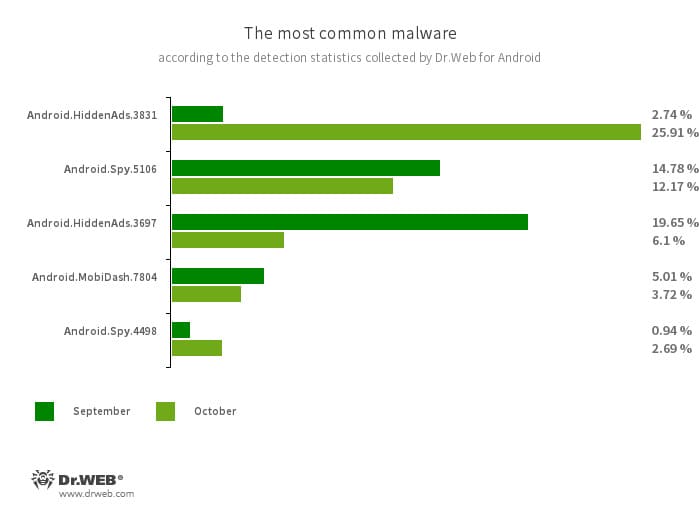

Secondo le statistiche di rilevamento di Dr.Web per dispositivi mobili Android, a ottobre 2023 il più spesso venivano rilevati sui dispositivi protetti i trojan pubblicitari appartenenti alla famiglia Android.HiddenAds. Rispetto al mese precedente, la loro attività è aumentata del 46,16%. Il numero di attacchi dei secondi trojan pubblicitari più diffusi, quelli della famiglia Android.MobiDash, anche è aumentato del 7,07%. Inoltre, gli utenti si imbattevano più spesso nelle applicazioni malevole spia e nei trojan bancari — del 18,27% e del 10,73% rispettivamente.

Durante il mese di ottobre gli specialisti dell'azienda Doctor Web hanno rilevato ulteriori minacce sullo store Google Play. Tra di esse erano decine di vari programmi falsificazione della famiglia Android.FakeApp, che vengono utilizzati dai malintenzionati per scopi fraudolenti, nonché le applicazioni trojan Android.Proxy.4gproxy, che trasformano i dispositivi Android in server proxy.

PRINCIPALI TENDENZE DI OTTOBRE

- Crescita dell'attività dei programmi trojan pubblicitari

- Crescita dell'attività dei programmi trojan spia e bancari

- Comparsa di numerose nuove applicazioni malevole sullo store Google Play

Minacce su Google Play

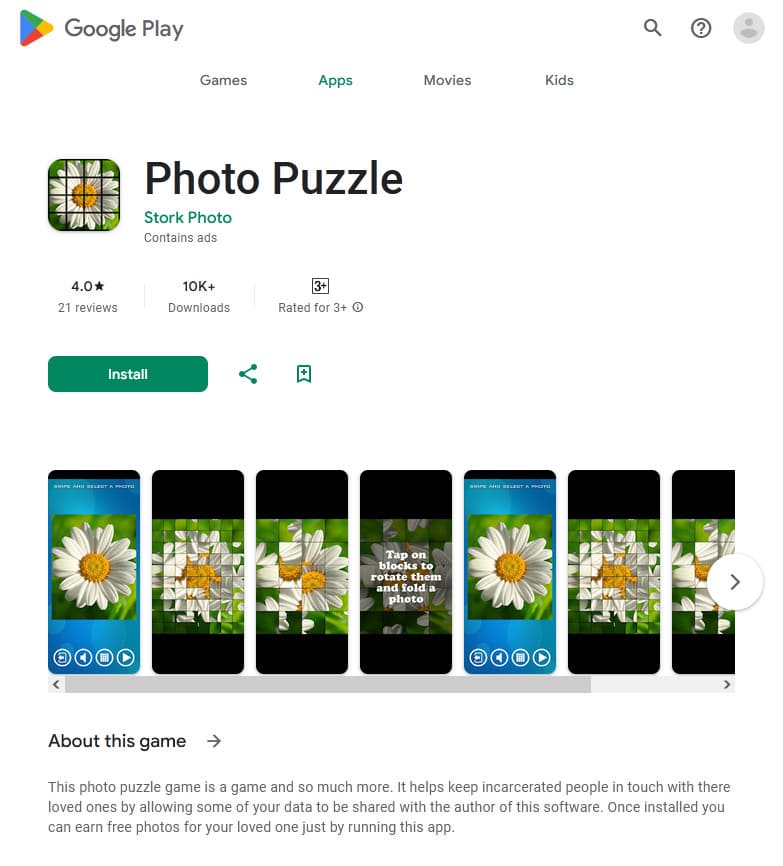

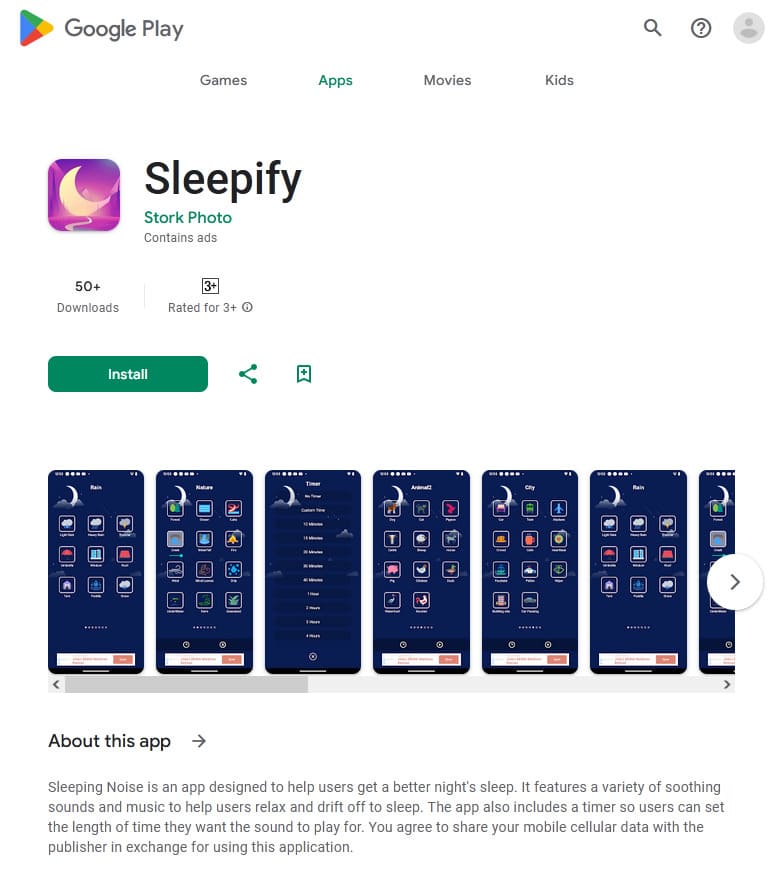

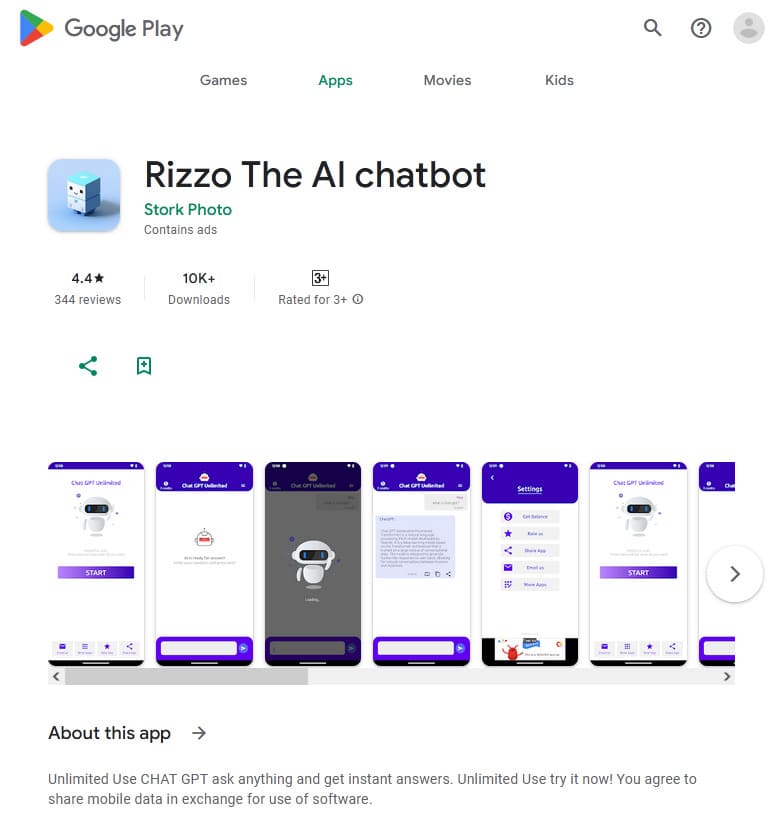

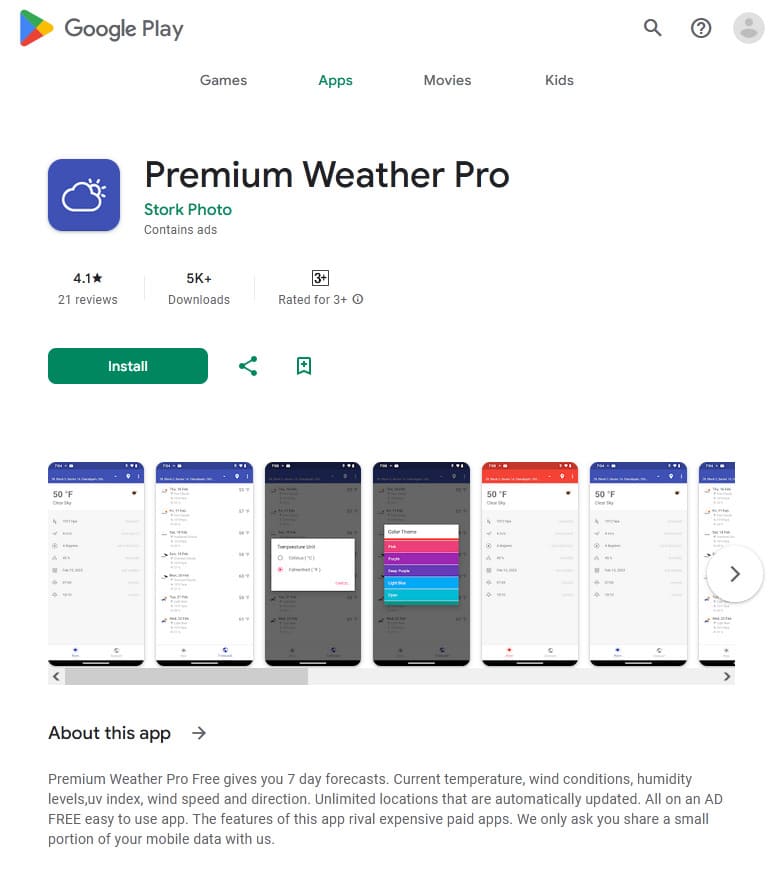

A ottobre 2023 gli analisti dei virus dell'azienda Doctor Web hanno individuato sullo store Google Play oltre 50 applicazioni malevole. Tra di esse erano i trojan Android.Proxy.4gproxy.1, Android.Proxy.4gproxy.2, Android.Proxy.4gproxy.3 e Android.Proxy.4gproxy.4, i quali trasformavano i dispositivi infetti in server proxy e trasmettevano impercettibilmente attraverso di essi il traffico di terzi. Le diverse varianti del primo trojan venivano distribuite con il pretesto del gioco Photo Puzzle, del programma Sleepify per la lotta all'insonnia e dello strumento Rizzo The AI chatbot per l'utilizzo del chatbot. Il secondo era nascosto in un'applicazione per la visualizzazione di previsioni meteo: Premium Weather Pro. Il terzo era incorporato in un programma taccuino: Turbo Notes. Il quarto veniva distribuito dai malintenzionati con il pretesto dell'app Draw E per la creazione di immagini tramite intelligenza artificiale.

In questi programmi malevoli è integrata un'utility chiamata 4gproxy (rilevata da Dr.Web come Tool.4gproxy), la quale consente di utilizzare i dispositivi Android come un server proxy. Non è malevola di per sé e può essere utilizzata per scopi innocui. Tuttavia, nel caso dei trojan indicati sopra, l'utilizzo del proxy avviene senza la partecipazione degli utenti e il loro esplicito consenso.

Oltre a ciò, i nostri specialisti hanno individuato decine di nuovi programmi trojan della famiglia Android.FakeApp, una parte dei quali di nuovo veniva distribuita sotto le mentite spoglie di applicazioni finanziarie (ad esempio, Android.FakeApp.1459, Android.FakeApp.1460, Android.FakeApp.1461, Android.FakeApp.1462, Android.FakeApp.1472, Android.FakeApp.1474 e Android.FakeApp.1485). Il loro obiettivo principale è caricare siti web fraudolenti su cui alle potenziali vittime viene suggerito di diventare investitori. I malintenzionati chiedono i dati personali agli utenti e li invitano a investire denaro in quello che presumibilmente sarebbe progetti o strumenti finanziari redditizi.

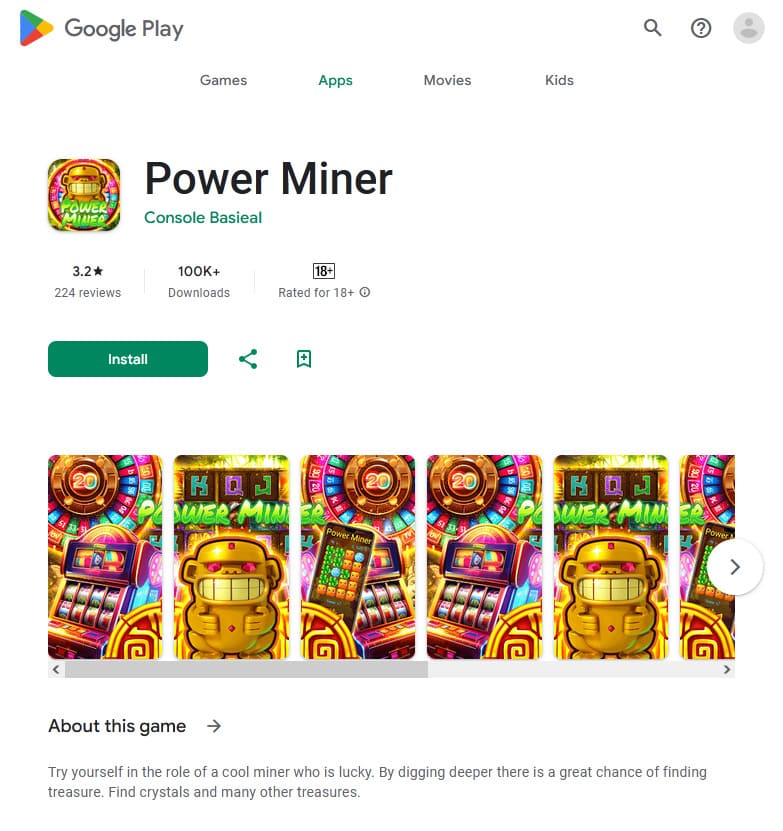

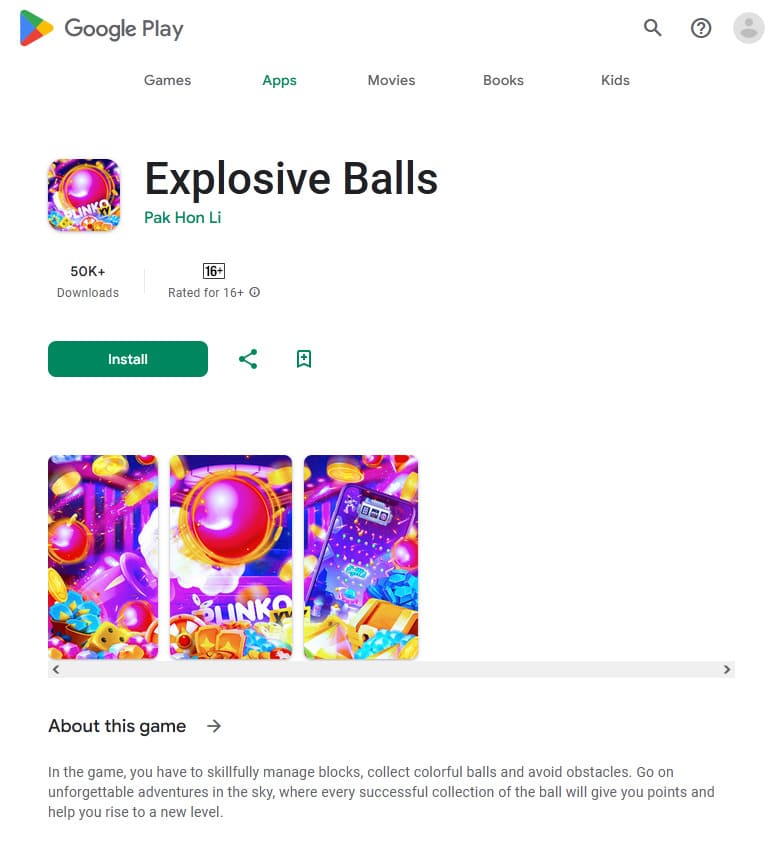

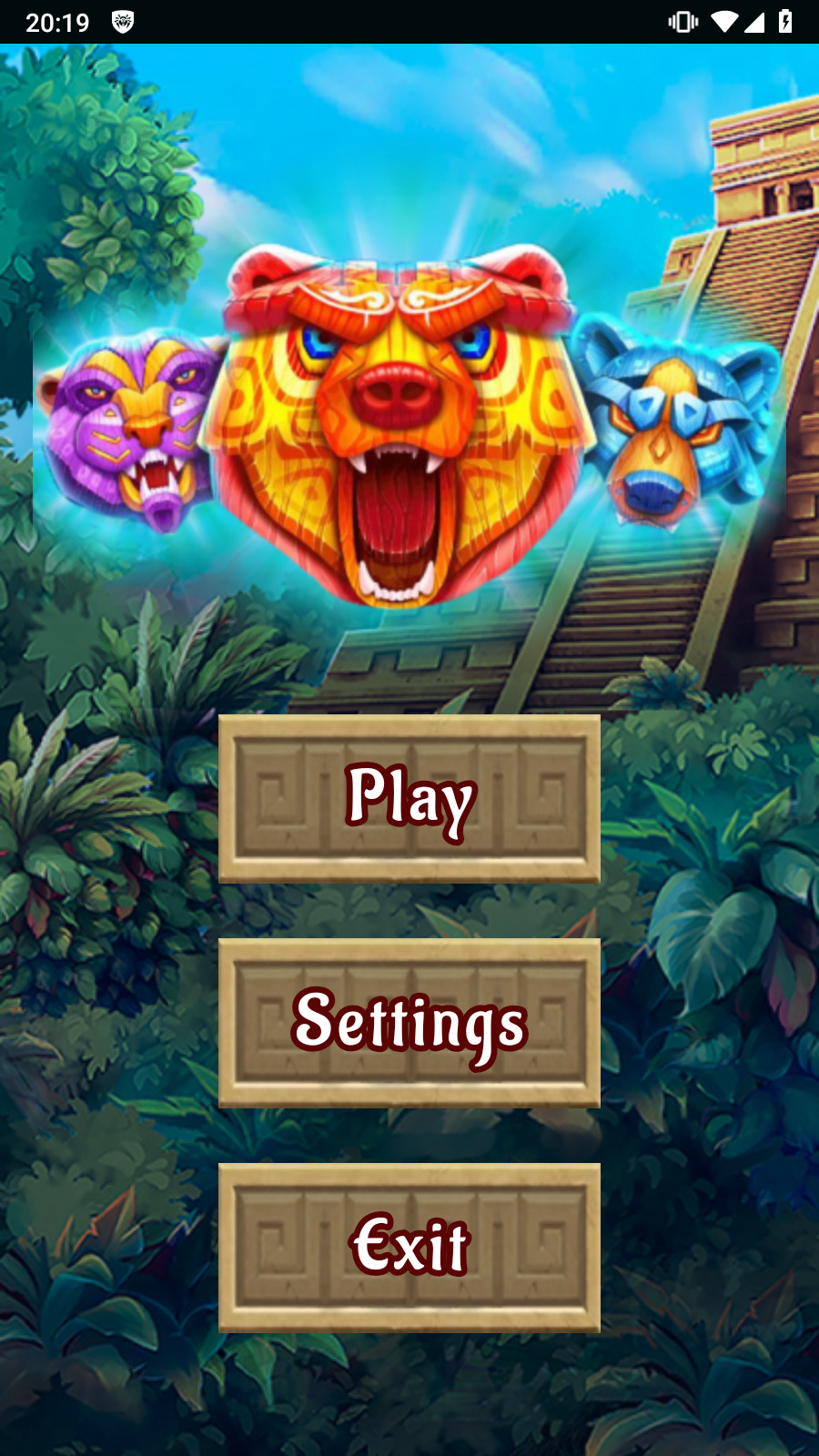

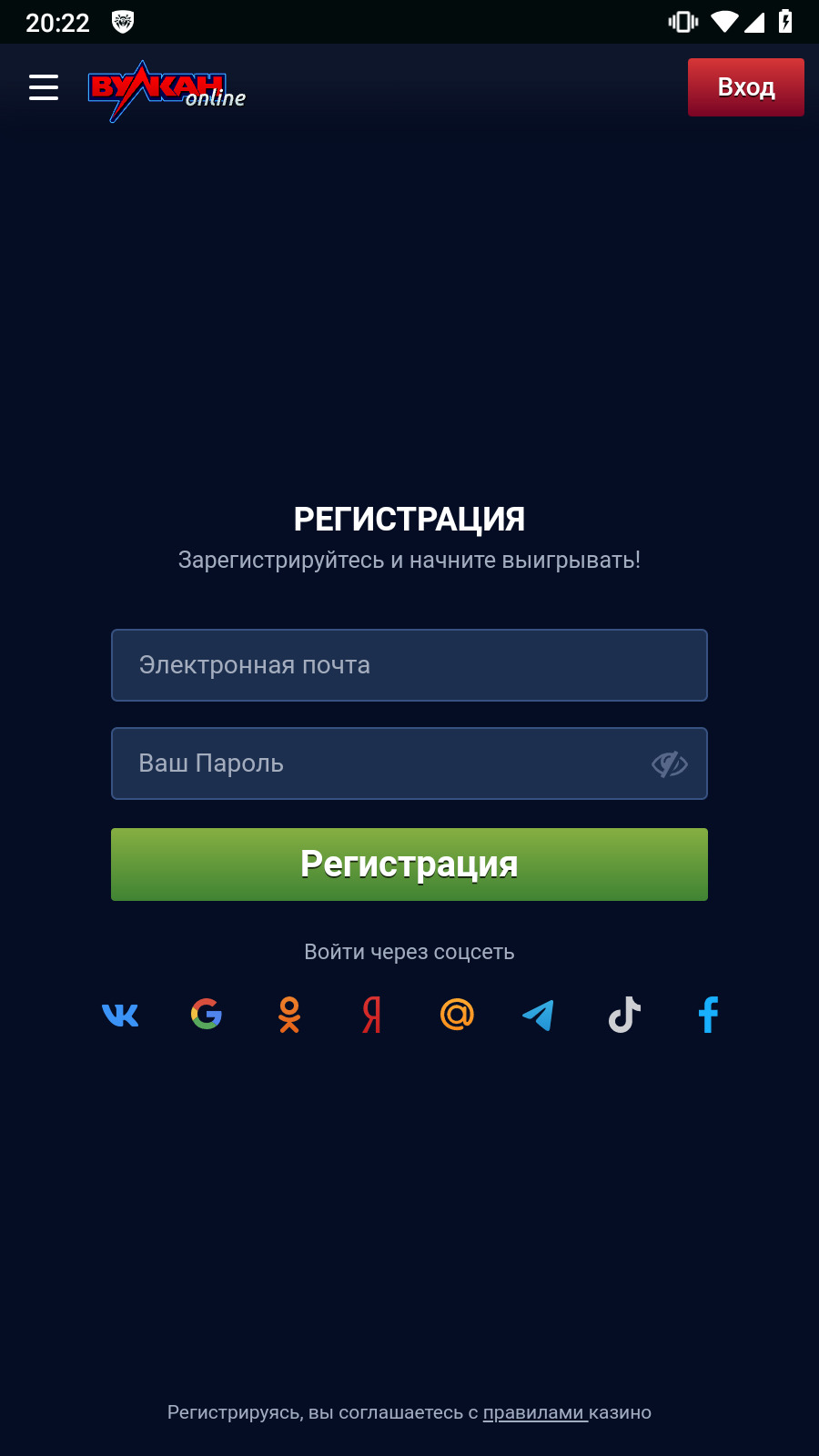

Altri programmi falsificazione (Android.FakeApp.1433, Android.FakeApp.1444, Android.FakeApp.1450, Android.FakeApp.1451, Android.FakeApp.1455, Android.FakeApp.1457, Android.FakeApp.1476 e altri ancora) di nuovo erano mascherati da vari giochi. A determinate condizioni, invece di avviare i giochi, essi caricavano siti di casinò online o di scommesse.

Esempi di funzionamento come giochi di queste applicazioni trojan:

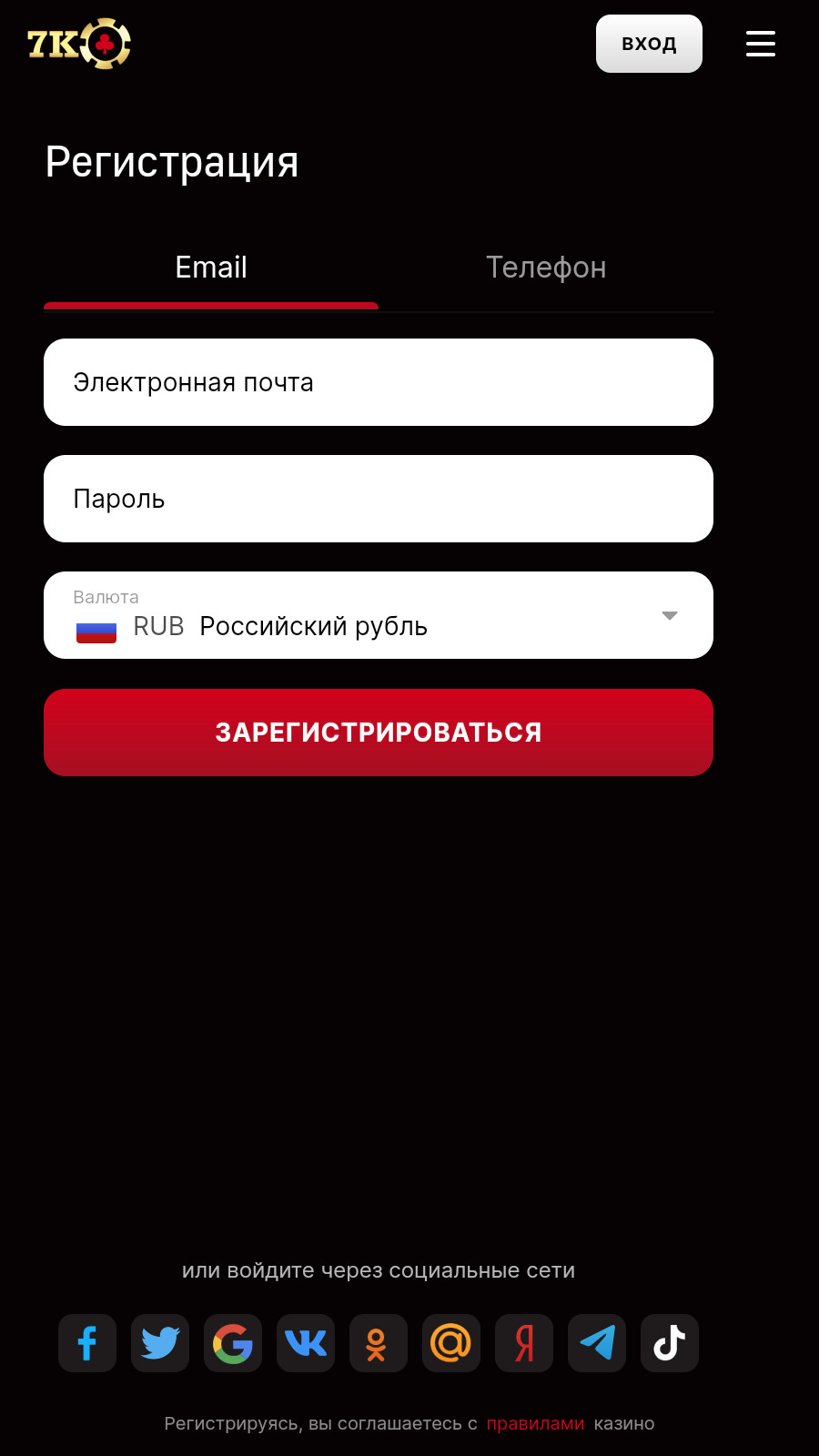

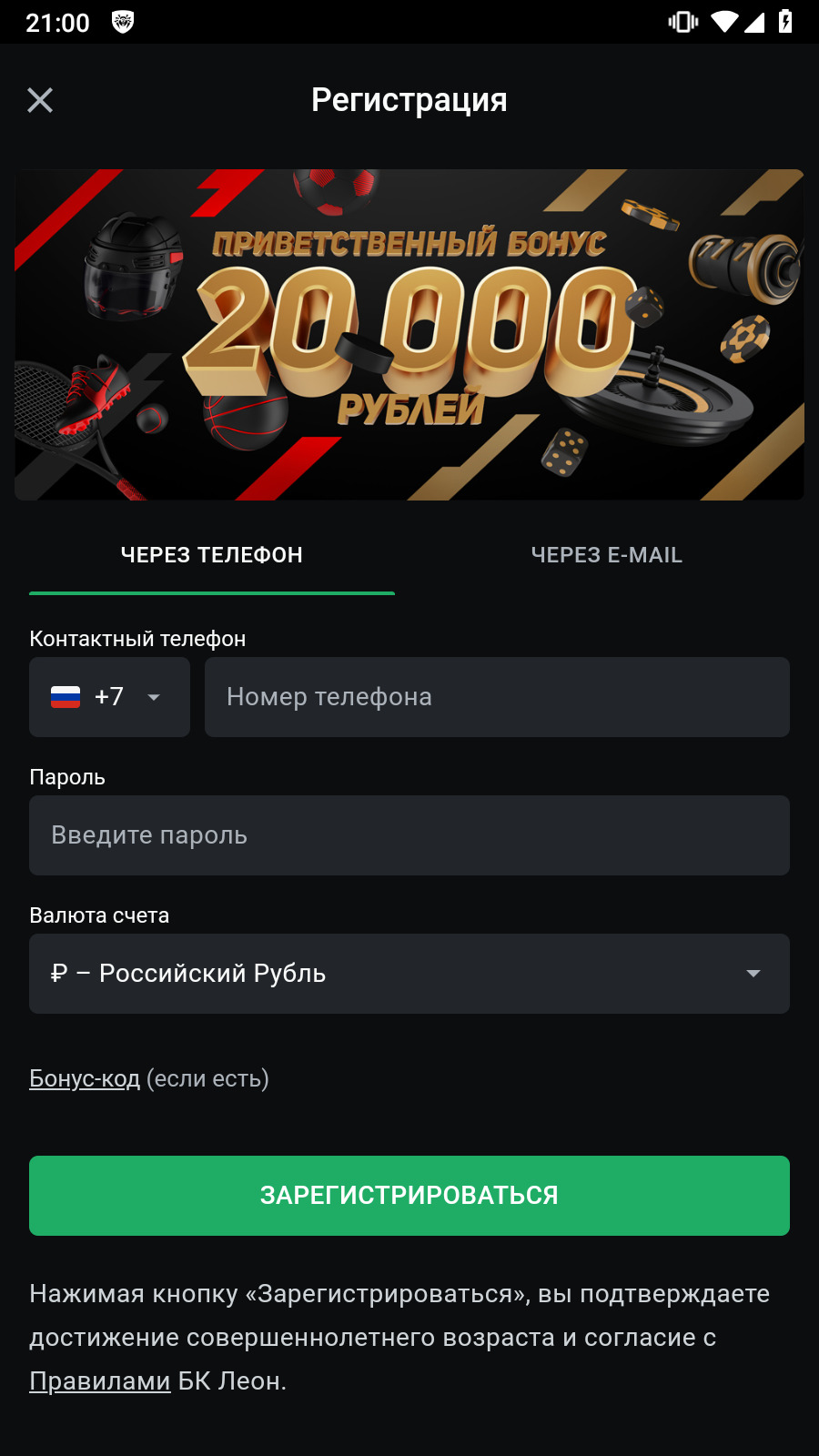

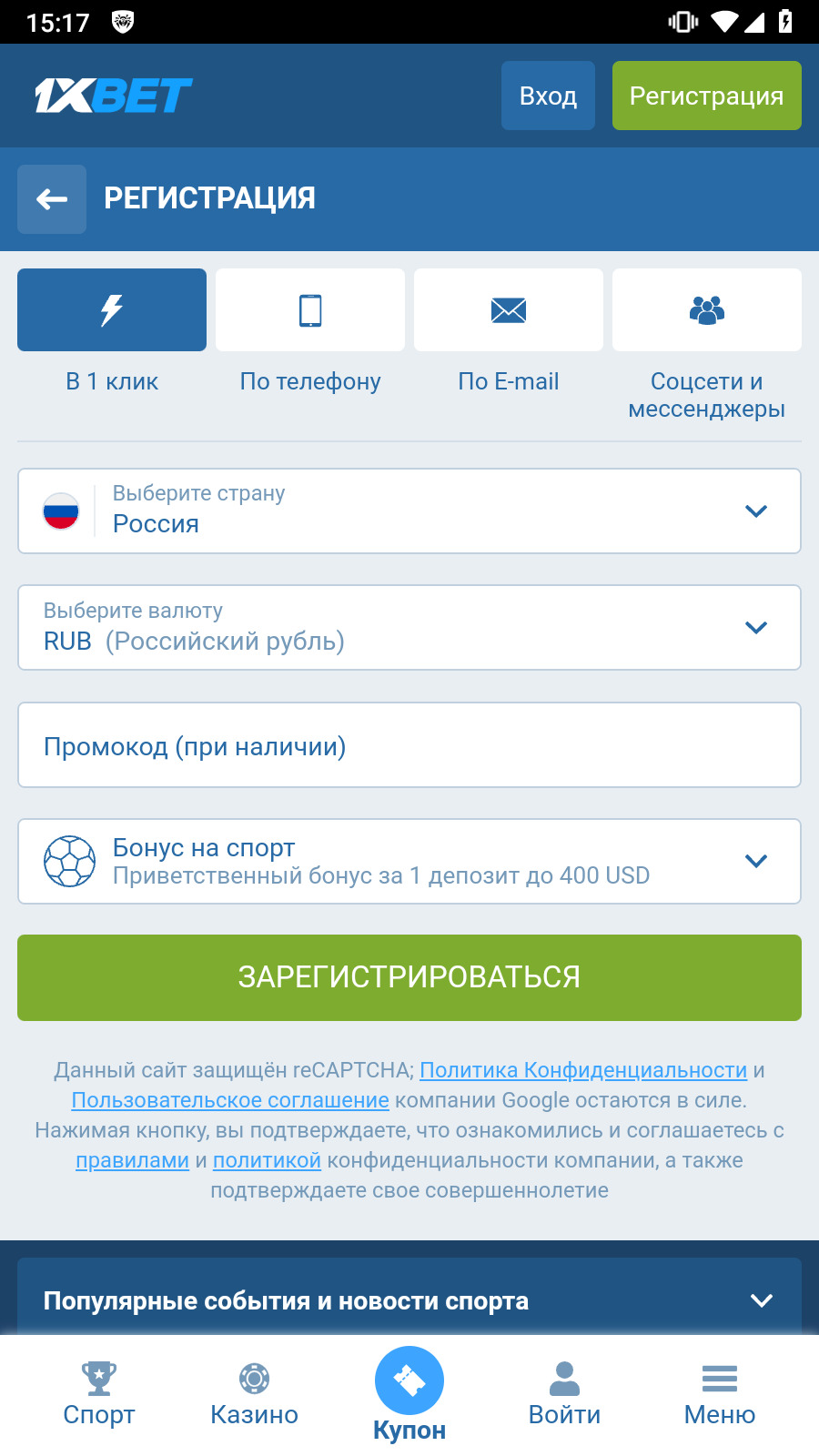

Esempi di siti di casinò online e di scommesse da essi caricati:

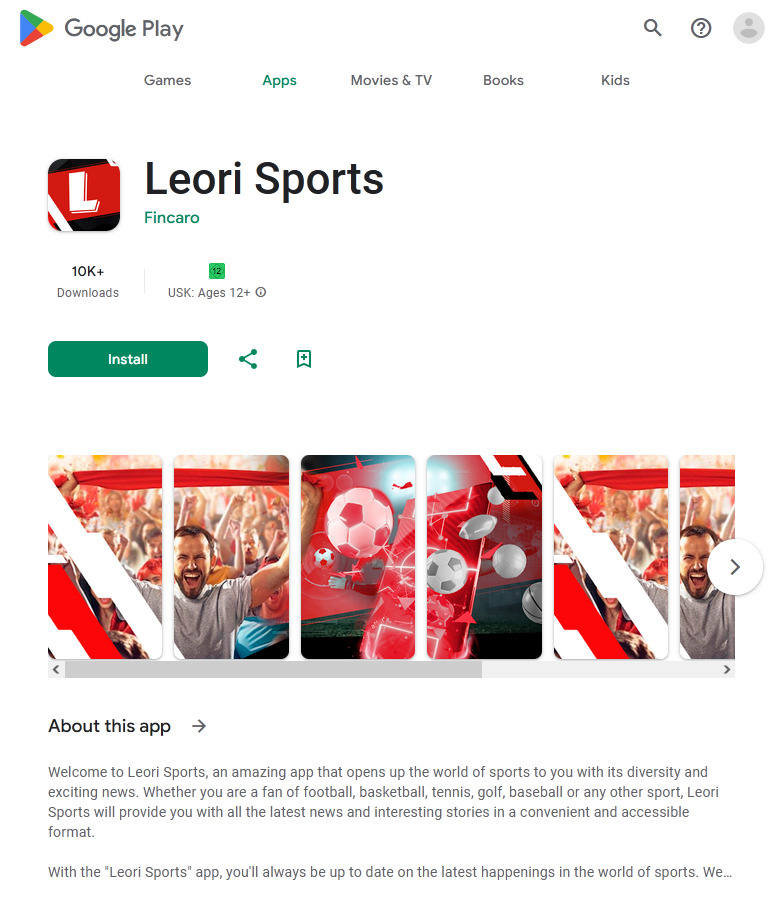

Anche il trojan Android.FakeApp.1478 eseguiva un compito simile — era nascosto in un programma per la lettura di notizie e pubblicazioni di argomento sportivo ed era in grado di caricare siti di scommesse.

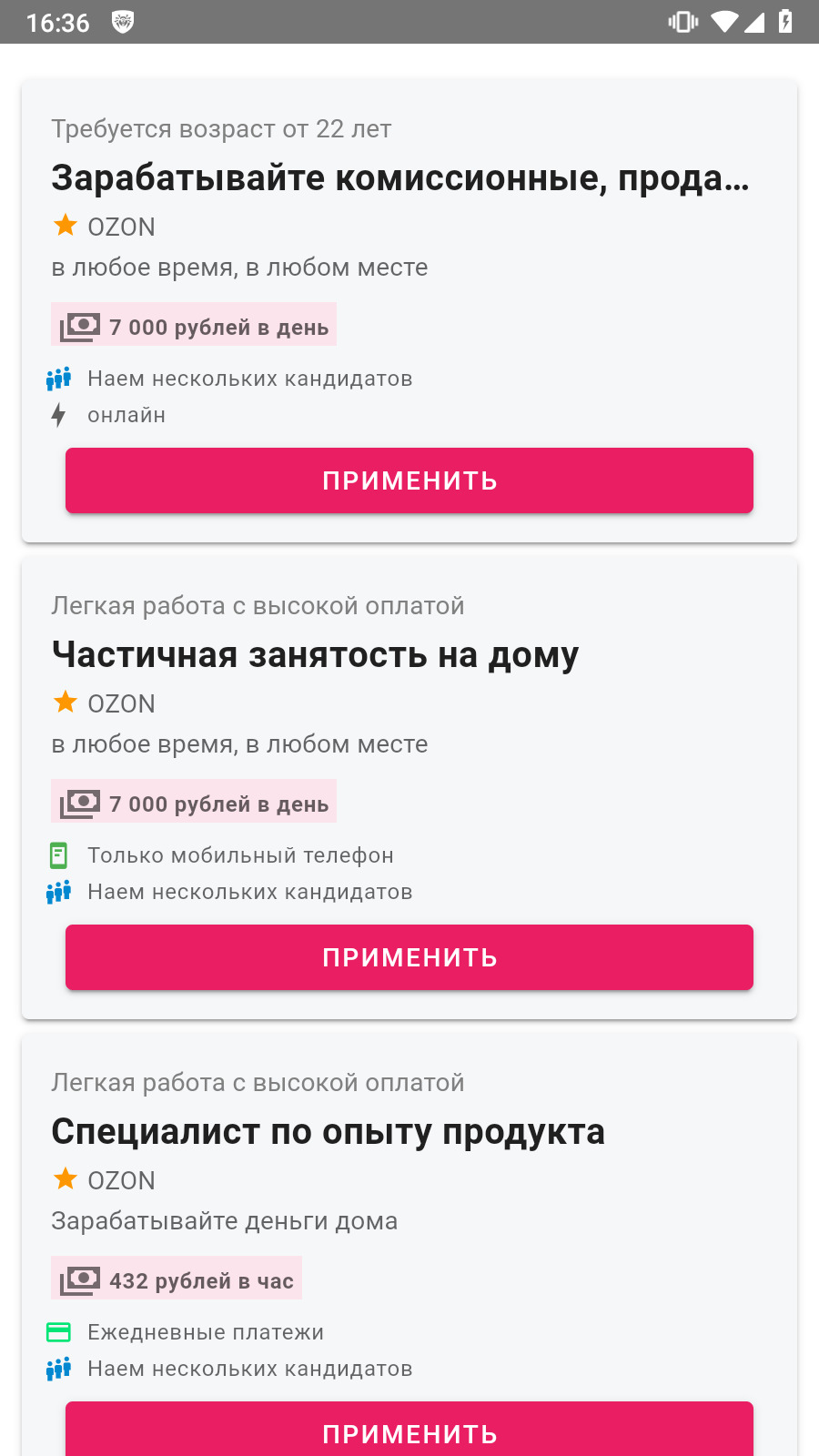

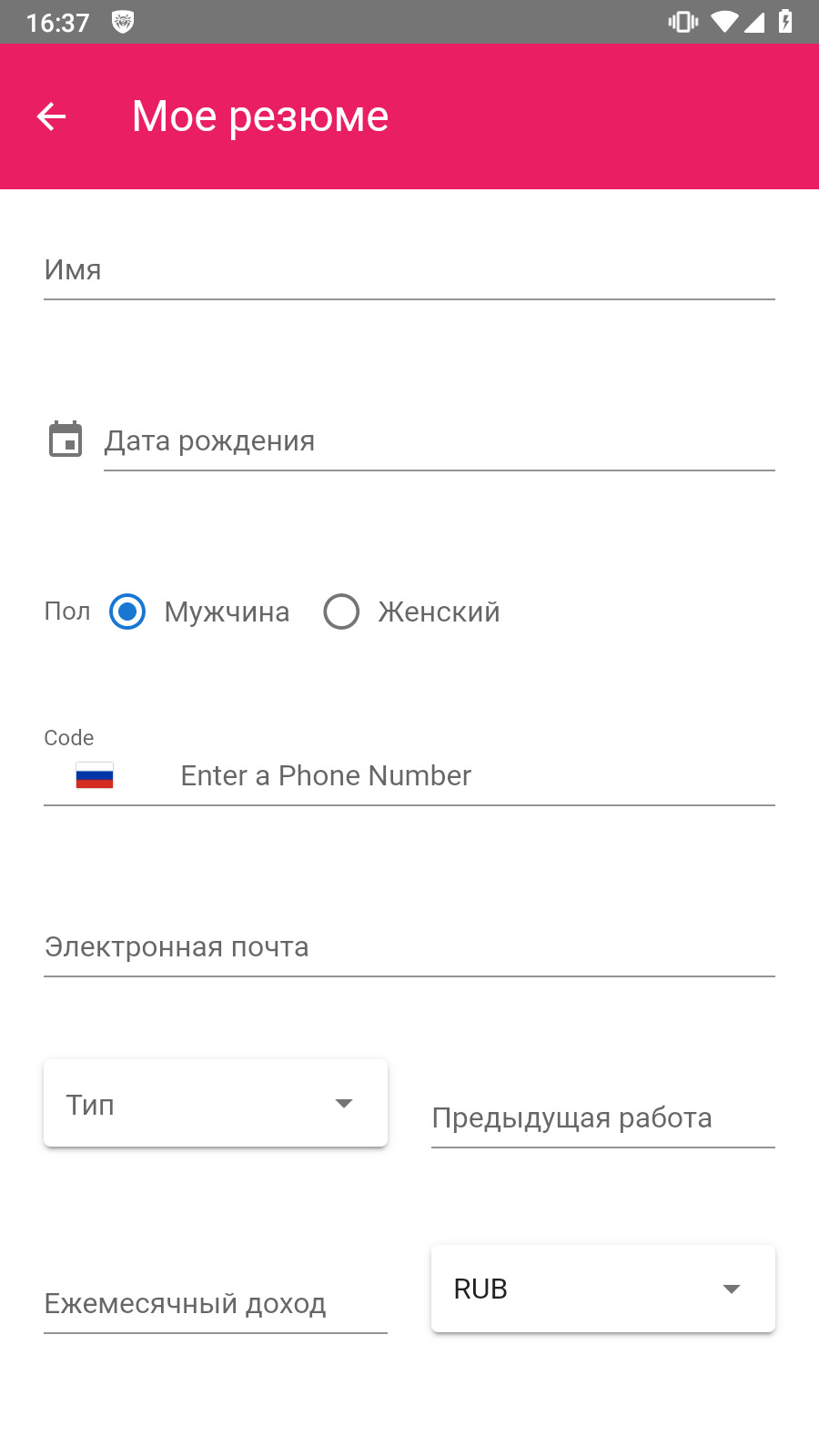

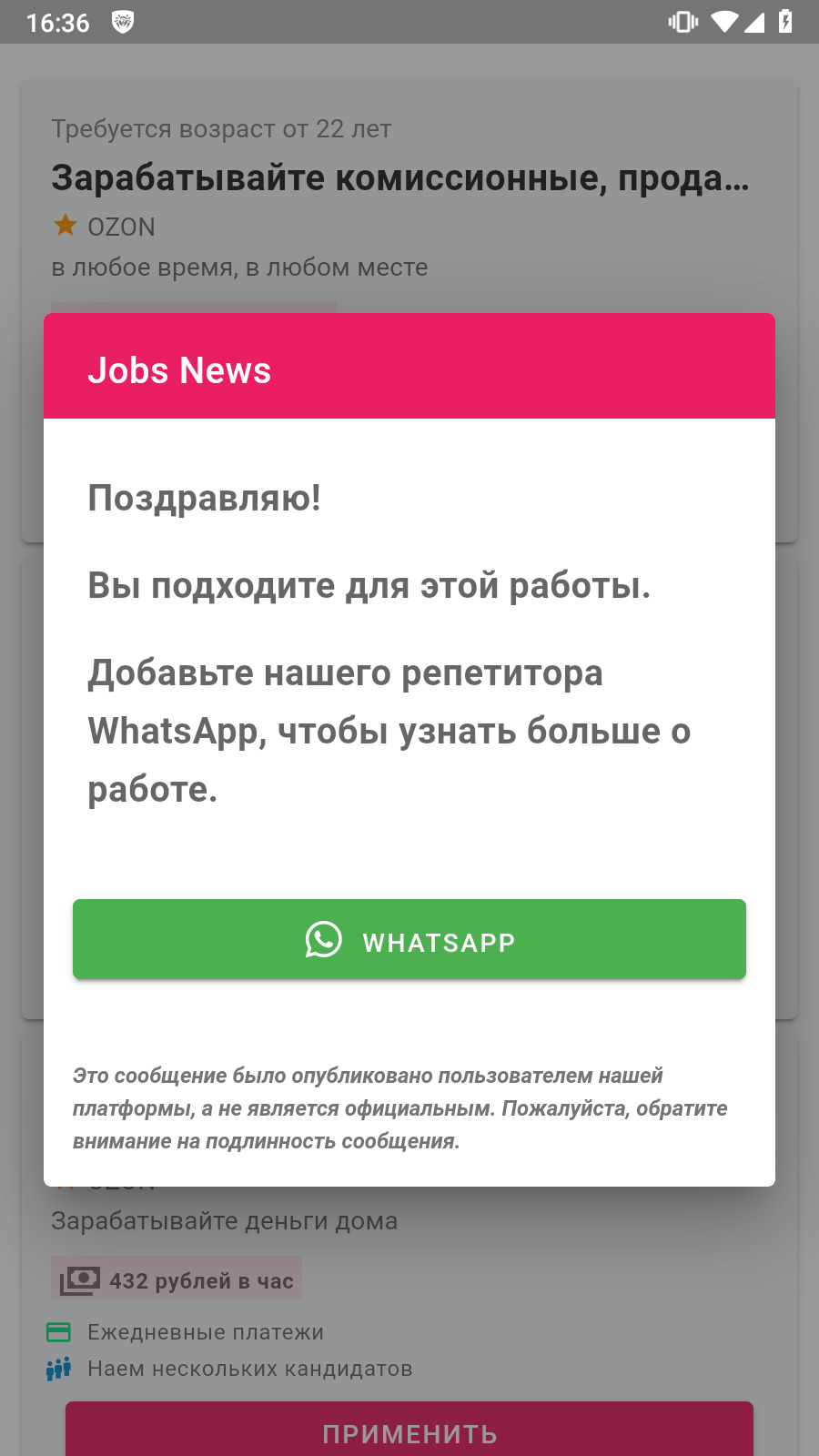

Inoltre, sono stati rilevati nuovi programmi trojan presumibilmente studiati per aiutare i proprietari di dispostivi Android a trovare lavoro. Uno di essi si chiamava Rixx (Android.FakeApp.1468), l'altro Catalogue (Android.FakeApp.1471). All'avvio queste applicazioni malevole visualizzano una falsa lista di offerte di lavoro. Quando le potenziali vittime cercano di rispondere a uno degli annunci, loro viene chiesto di indicare i dati personali in un apposito modulo o contattare il "datore di lavoro" tramite le app di messaggistica, ad esempio WhatsApp o Telegram.

Di seguito è riportato un esempio di funzionamento di uno di questi programmi malevoli. Il trojan visualizza un modulo di phishing sotto le sembianze della finestra per la stesura del CV o invita a contattare il "datore di lavoro" tramite l'app di messaggistica.

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Indicatori di compromissione

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati

Scarica gratis