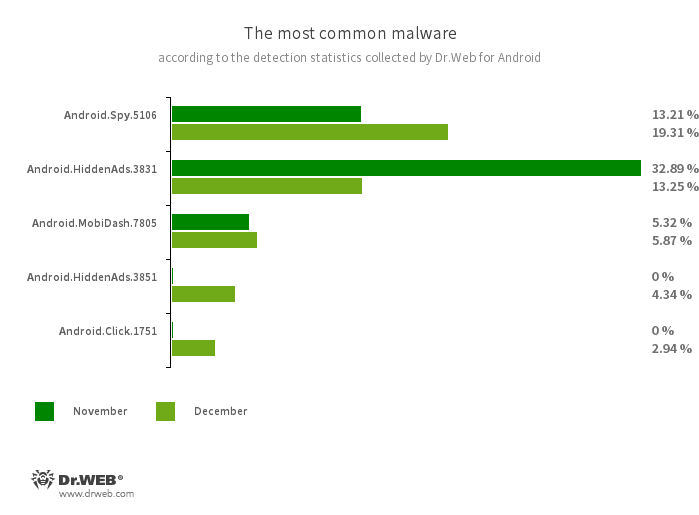

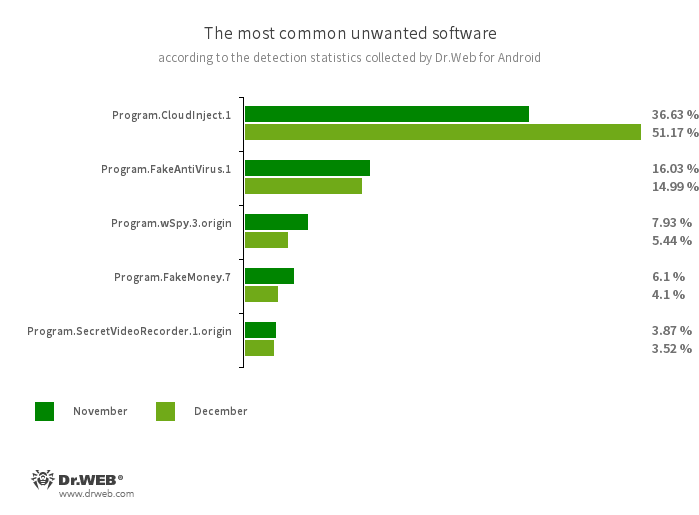

Secondo le statistiche di rilevamento di Dr.Web per dispositivi mobili Android, a dicembre 2023 le applicazioni malevole più attive di nuovo sono stati i programmi trojan pubblicitari Android.HiddenAds. Tuttavia, gli utenti dovevano affrontarli il 53,89% meno spesso rispetto al mese prima. Inoltre, è diminuito il numero di attacchi dei programmi trojan bancari e delle applicazioni spia — dello 0,88% e del 10,83% rispettivamente.

Durante l'ultimo mese dell'anno passato, gli analisti dei virus dell'azienda Doctor Web hanno identificato sullo store di app Google Play ennesimi programmi falsificazione dalla famiglia Android.FakeApp, che vengono impiegati in vari schemi di frode. Inoltre, i nostri specialisti hanno rilevato ulteriori siti attraverso cui i malintenzionati distribuivano le false applicazioni di portafogli cripto.

PRINCIPALI TENDENZE DI DICEMBRE

- Sui dispositivi protetti il più spesso venivano rilevati i programmi trojan pubblicitari dalla famiglia Android.HiddenAds

- È diminuita l'attività dei trojan bancari e delle applicazioni malevole spia

- Sullo store di app Google Play sono stati rilevati nuovi programmi malevoli

- Si continuava a identificare i siti che distribuiscono le false applicazioni di portafogli cripto per i dispositivi sia con SO Android che iOS

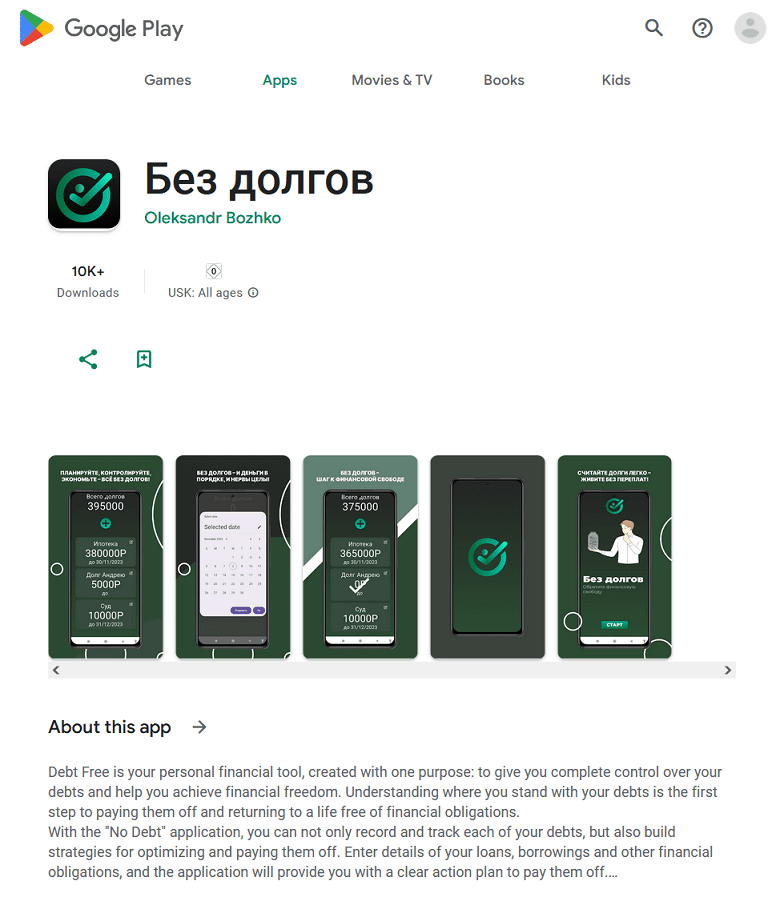

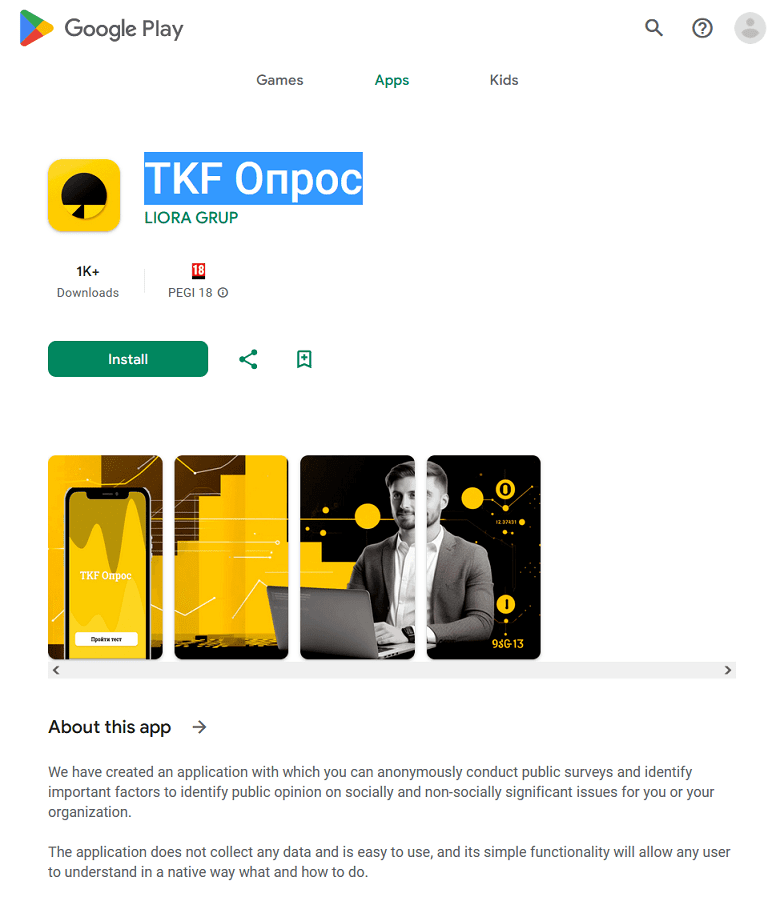

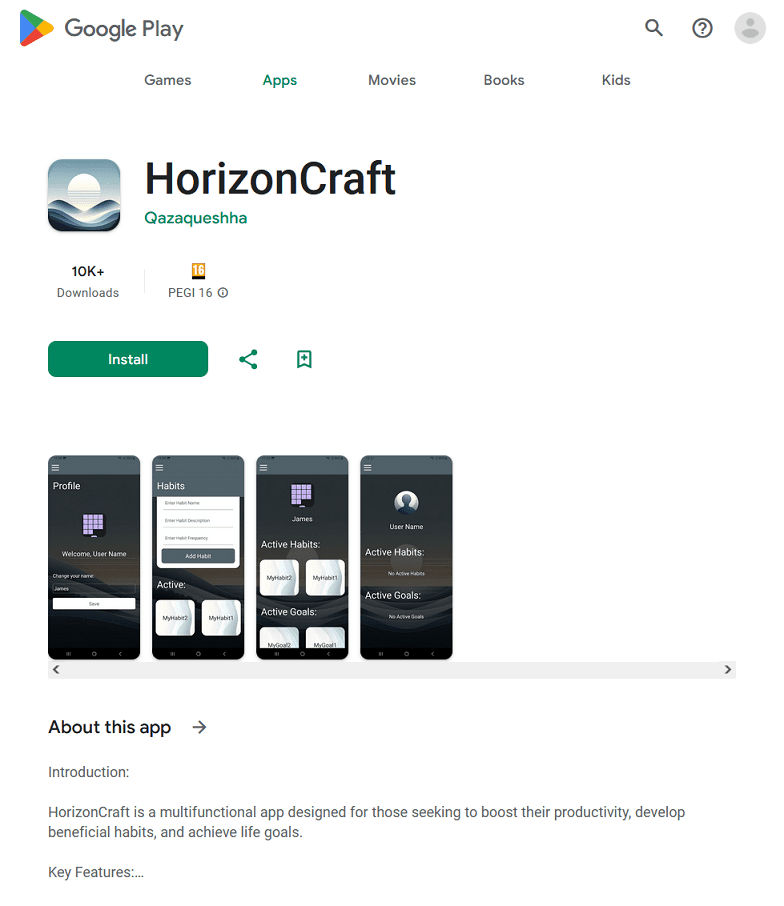

Minacce su Google Play

A dicembre 2023 gli specialisti dell'azienda Doctor Web hanno individuato sullo store di app Google Play nuovi programmi trojan dalla famiglia Android.FakeApp. Ad esempio, Android.FakeApp.1564 veniva distribuito dai malintenzionati sotto le apparenze di un'applicazione che consente di tenere un registro dei debiti. Il trojan Android.FakeApp.1563 si nascondeva in un programma per la partecipazione a sondaggi. Mentre Android.FakeApp.1569 i malintenzionati spacciavano per uno strumento che aiuta ad aumentare la produttività e creare buone abitudini.

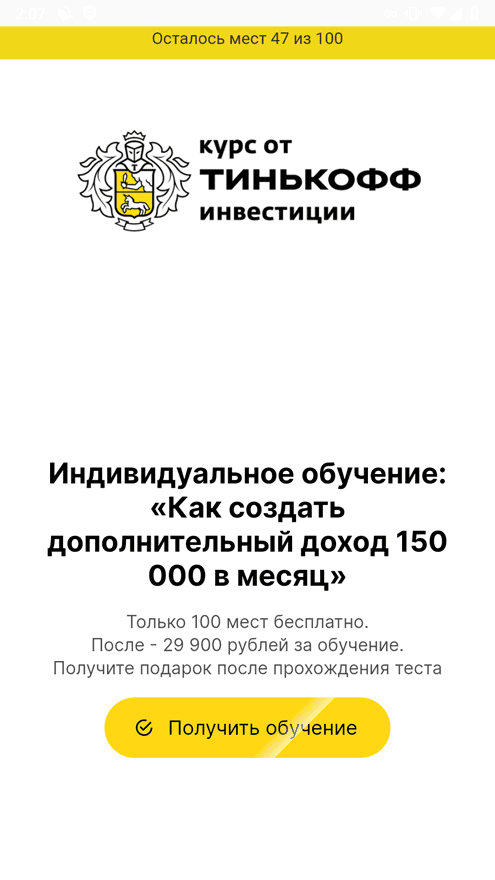

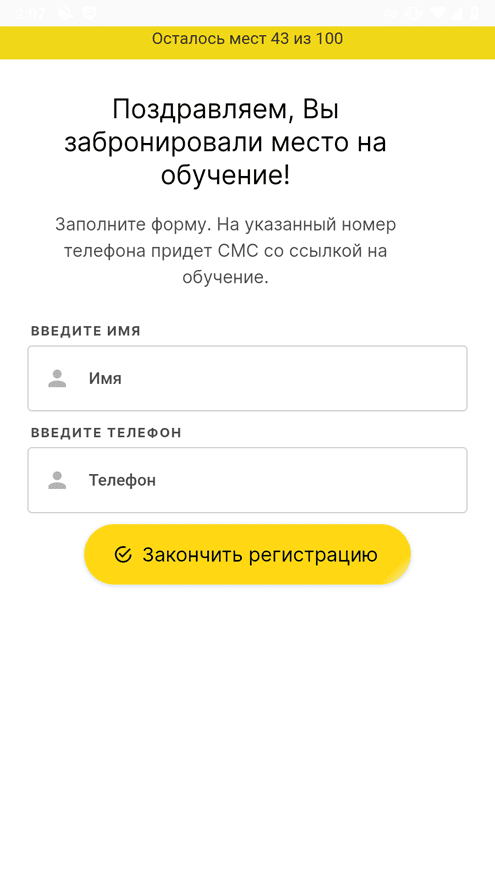

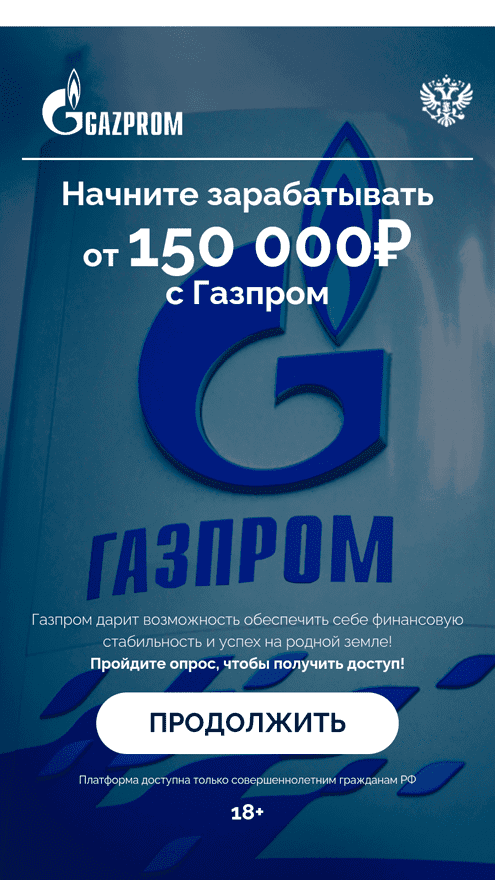

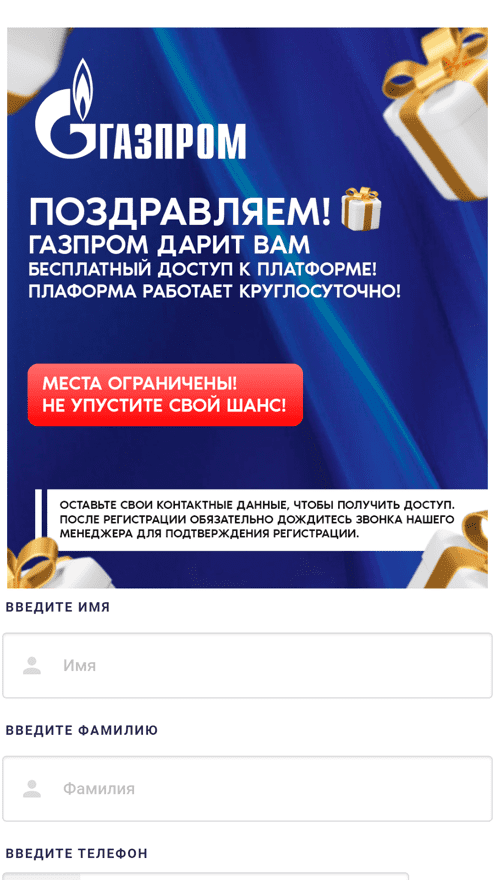

Tutti questi programmi falsificazione caricavano i siti fraudolenti a tema finanziario che copiavano il design dei veri siti web di banche, agenzie di stampa e altre note organizzazioni. Inoltre, nel design venivano utilizzati i nomi e loghi corrispondenti. Su tali risorse internet, gli utenti venivano invitati a diventare investitori, seguire un corso di alfabetizzazione finanziaria, ottenere un sostegno finanziario ecc. Per questi scopi, loro veniva chiesto di indicare i propri dati personali — che presumibilmente sarebbero necessari per registrare un account e ottenere l'accesso ai servizi web corrispondenti.

Esempi di falsi siti caricati dai trojan:

Le applicazioni malevole Android.FakeApp.1566, Android.FakeApp.1567 e Android.FakeApp.1568 venivano distribuite con il pretesto di giochi:

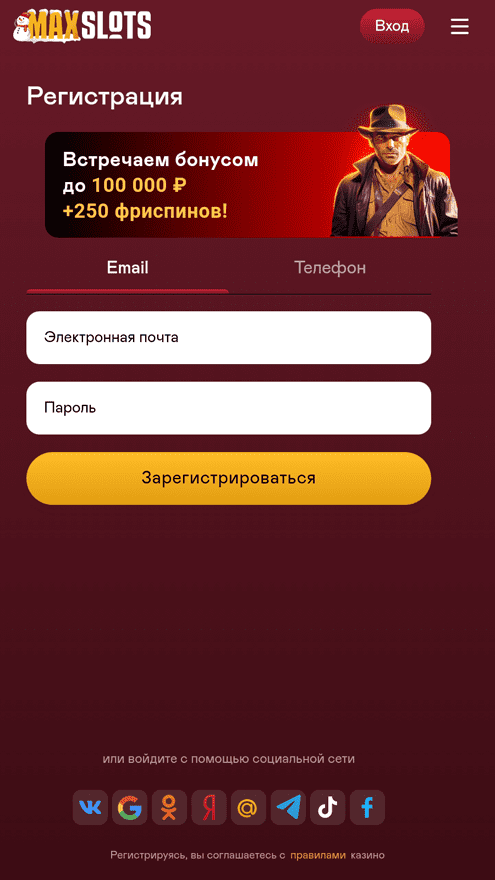

Potevano, invece di avviare i giochi, caricare i siti di scommesse e casinò online, come è mostrato nell'esempio sottostante.

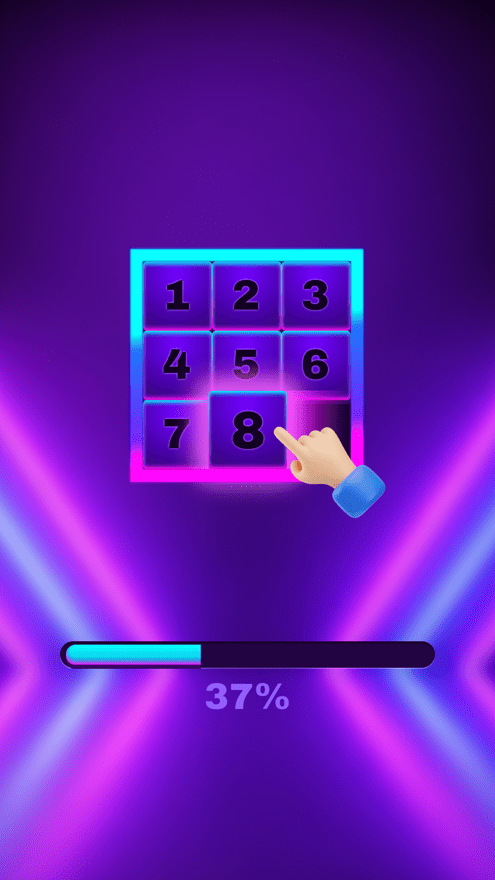

Funzionamento di uno di questi programmi trojan in modalità gioco:

Uno dei siti da esso caricati:

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Indicatori di compromissione

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati

Scarica gratis