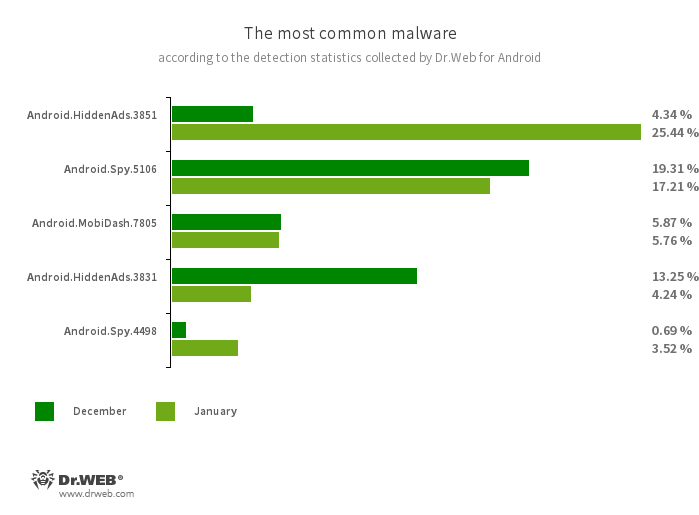

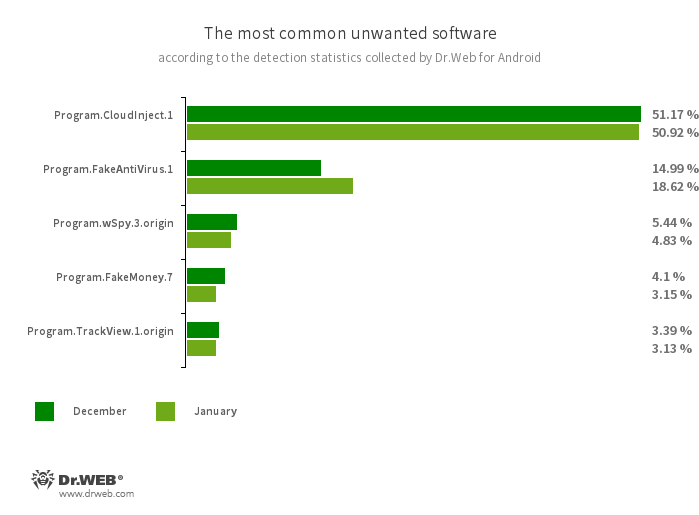

Secondo le statistiche di rilevamento di Dr.Web per dispositivi mobili Android, a gennaio 2024 gli utenti dovevano riscontrare il più frequentemente le applicazioni trojan pubblicitarie Android.HiddenAds. Rispetto a dicembre 2023, venivano rilevate sui dispositivi protetti il 54,45% più spesso. Nel frattempo, l'attività di un'altra popolare famiglia di programmi trojan pubblicitari Android.MobiDash è rimasta praticamente invariata aumentando del solo 0,9%.

Il numero di attacchi dei trojan bancari di varie famiglie è cresciuto del 17,04%, quello dei programmi trojan spia Android.Spy dell'11,16%, mentre quello dei programmi malevoli ransomware Android.Locker dell'insignificante 0,92%.

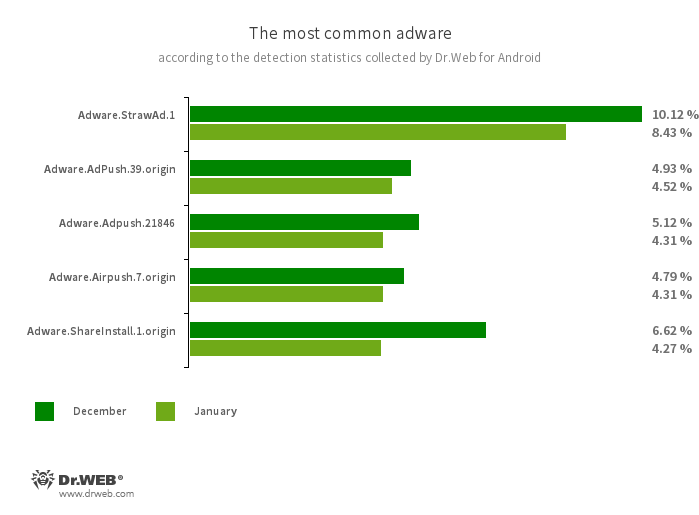

Allo stesso tempo, i nostri specialisti hanno individuato ulteriori minacce sullo store di app Google Play. Tra di esse, una nuova famiglia di moduli pubblicitari indesiderati — Adware.StrawAd, nonché alcuni programmi trojan della famiglia Android.FakeApp. Questi ultimi vengono utilizzati dai malintenzionati per realizzare i più svariati schemi di truffa.

PRINCIPALI TENDENZE DI GENNAIO

- I programmi trojan pubblicitari Android.HiddenAds continuano a essere leader per numero di rilevamenti sui dispositivi protetti

- È aumentata l'attività di molte famiglie di applicazioni malevole Android

- Altre minacce ancora sono state rilevate sullo store di app Google Play

Minacce su Google Play

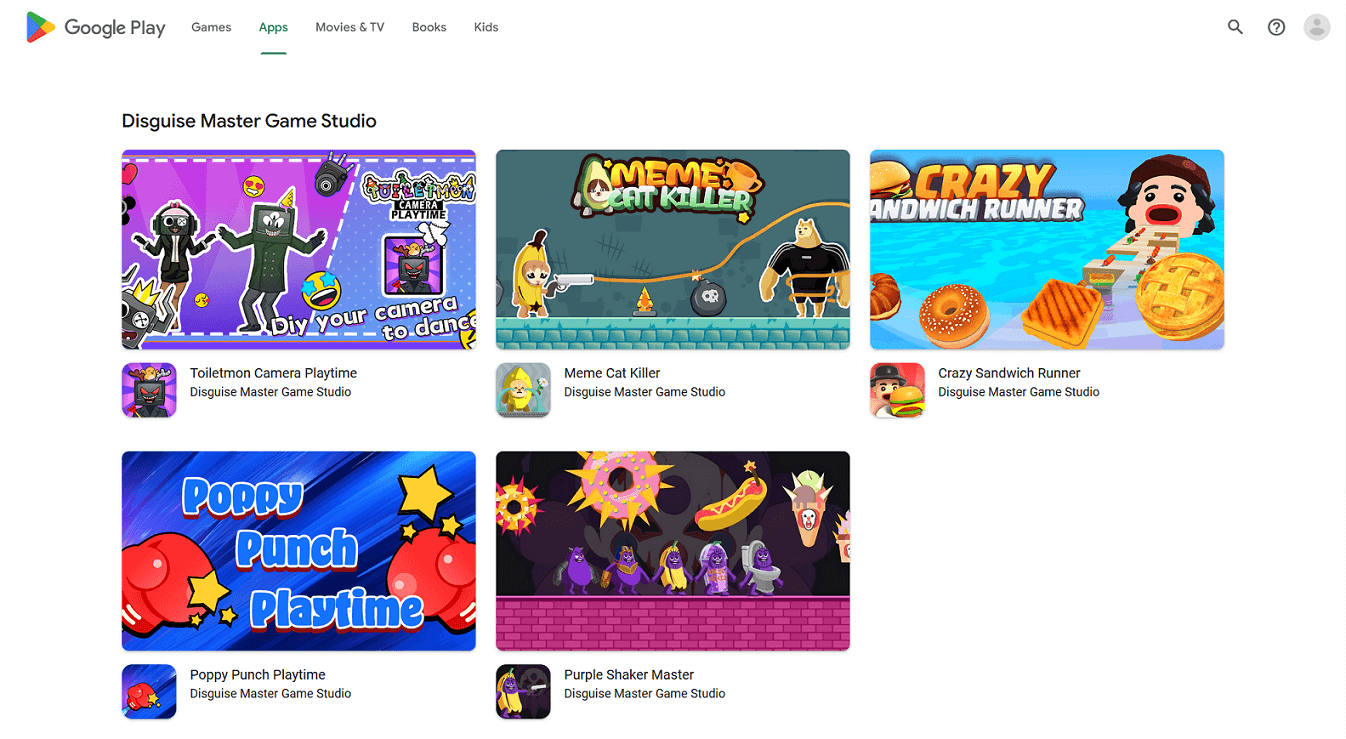

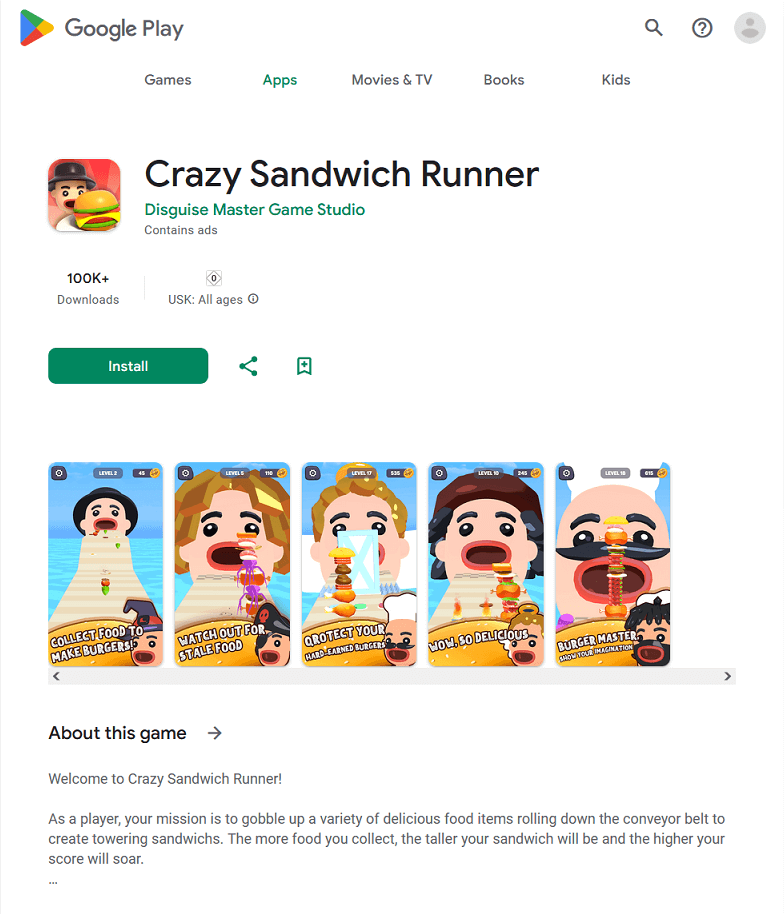

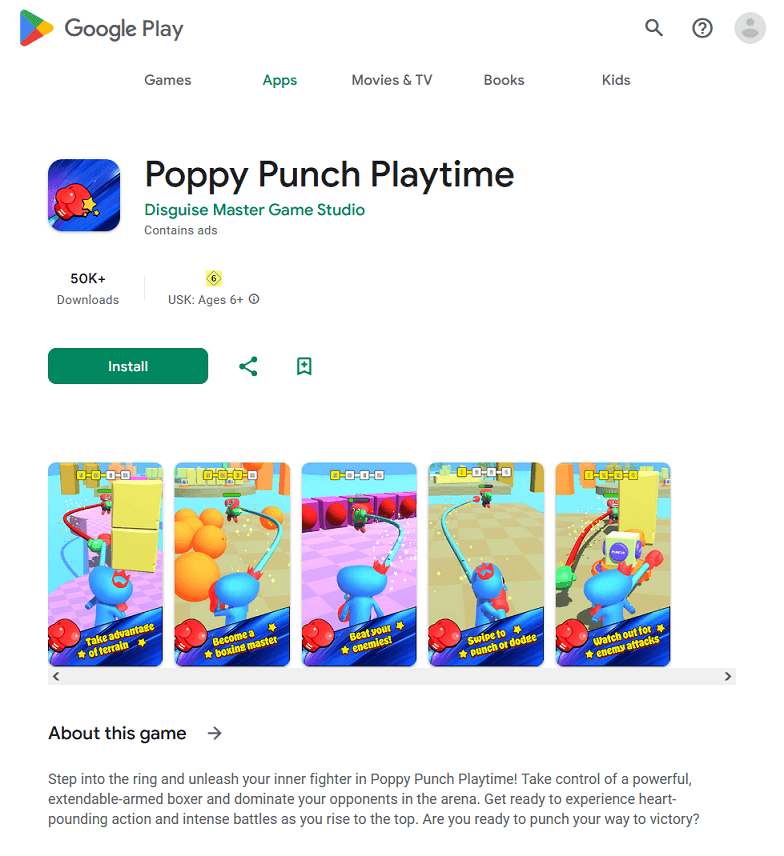

All'inizio di gennaio 2024, il laboratorio dei virus dell'azienda Doctor Web ha rilevato sullo store di app Google Play una serie di giochi in cui era incorporata una piattaforma pubblicitaria indesiderata Adware.StrawAd.1.origin:

- Crazy Sandwich Runner

- Purple Shaker Master

- Poppy Punch Playtime, Meme Cat Killer

- Toiletmon Camera Playtime

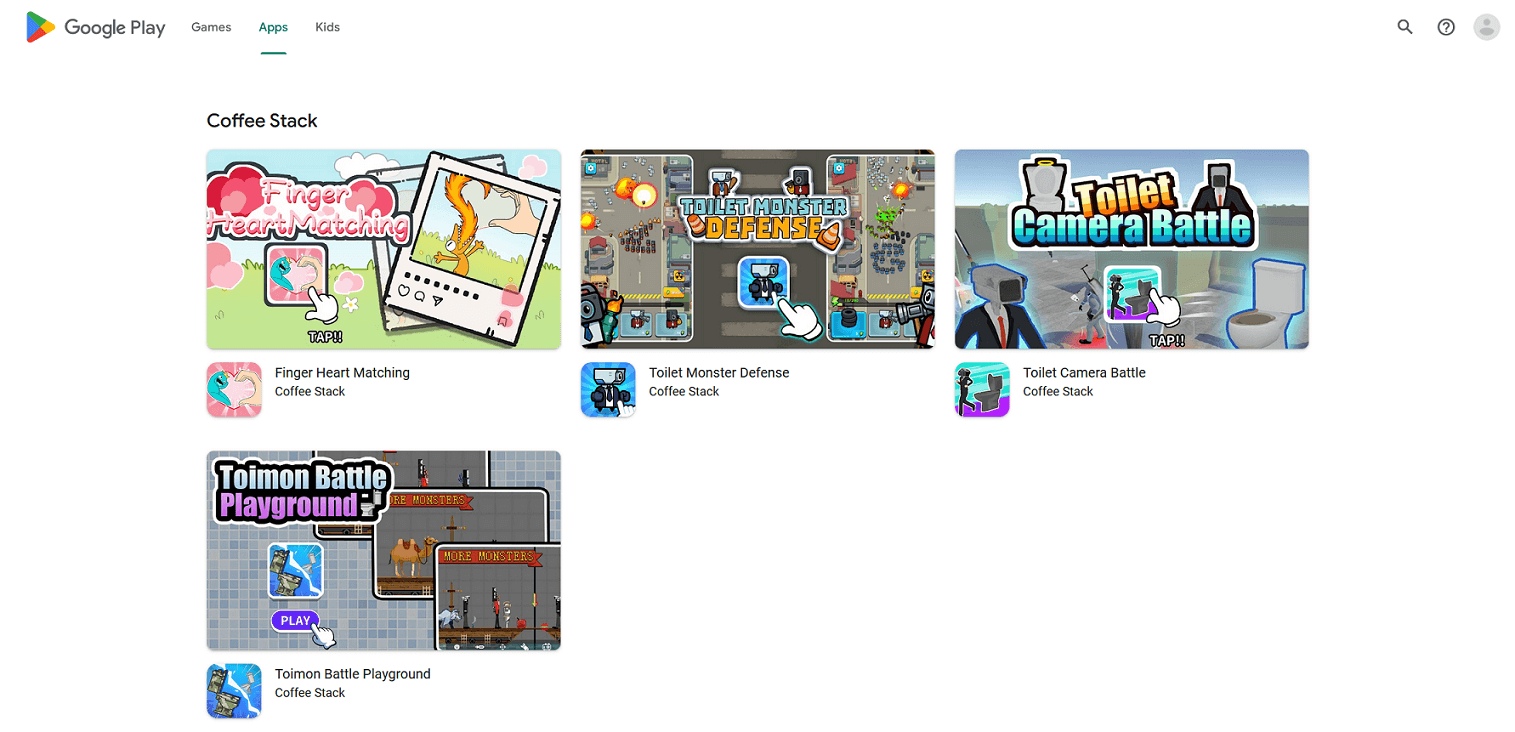

- Finger Heart Matching

- Toilet Monster Defense

- Toilet Camera Battle

- Toimon Battle Playground

Questa piattaforma rappresenta un modulo software specializzato che è conservato in forma cifrata nella directory delle risorse dei programmi portatore. Al momento dello sblocco dello schermo, può visualizzare annunci da vari fornitori di servizi pubblicitari. Antivirus Dr.Web rileva le applicazioni con Adware.StrawAd.1.origin come campioni appartenenti alla famiglia Adware.StrawAd.

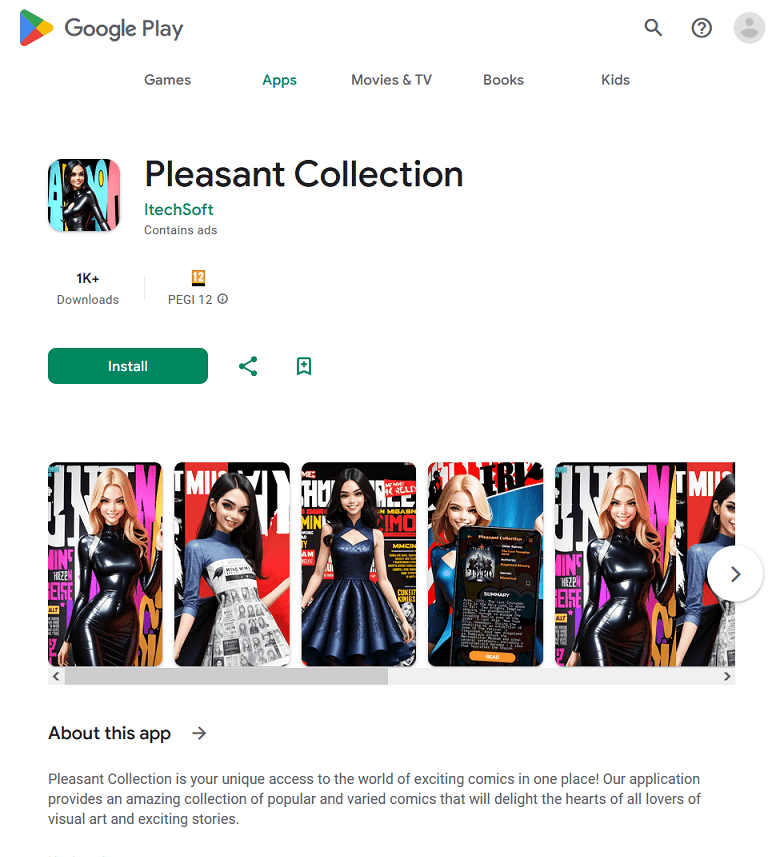

Inoltre, durante il mese di gennaio, i nostri specialisti hanno individuato una serie di programmi malevoli falsificazione dalla famiglia Android.FakeApp. Così, il trojan Android.FakeApp.1579 si nascondeva in un'app, Pleasant Collection, mascherata da un programma per la lettura di fumetti.

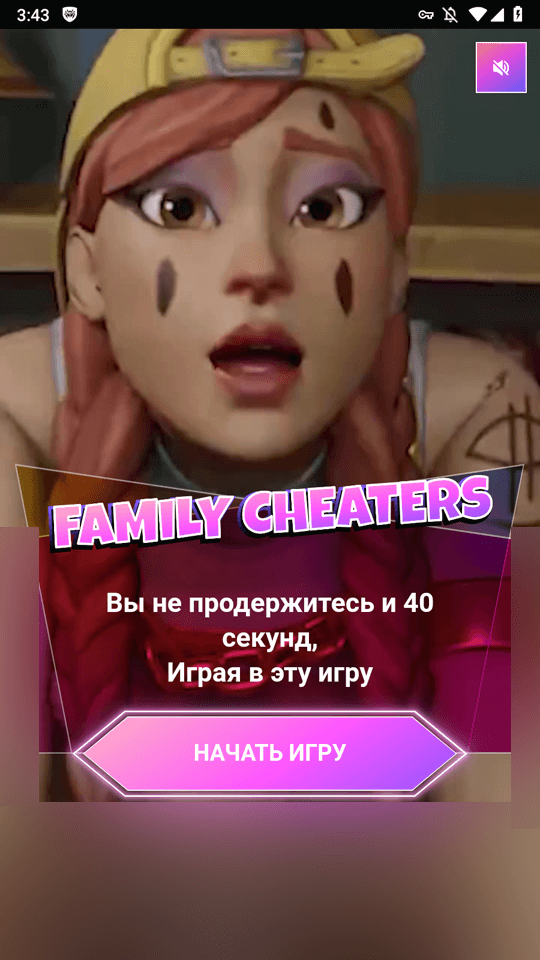

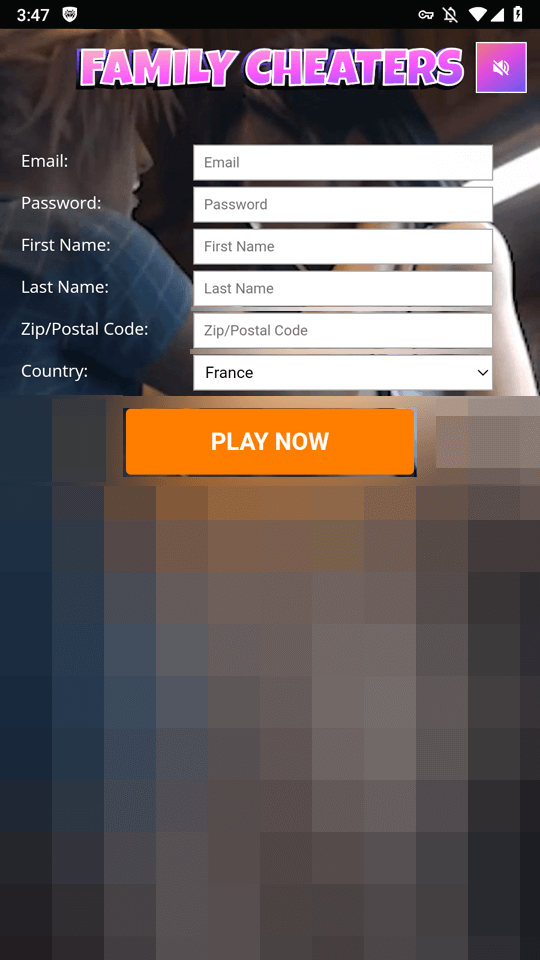

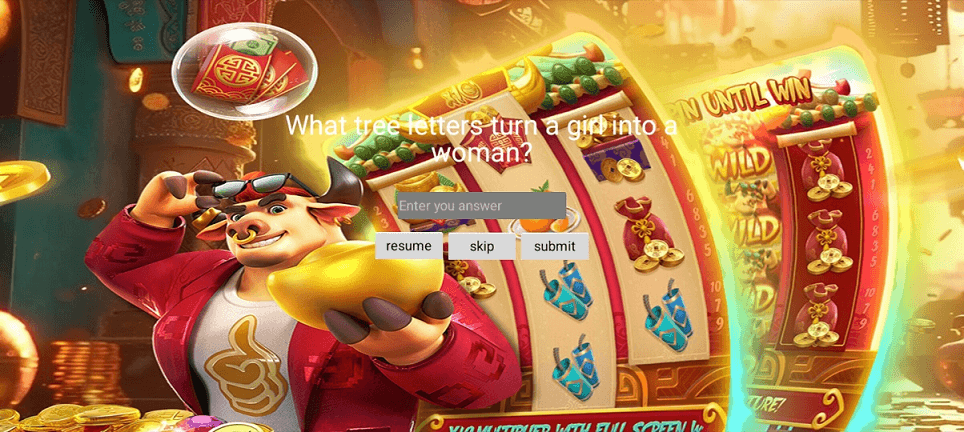

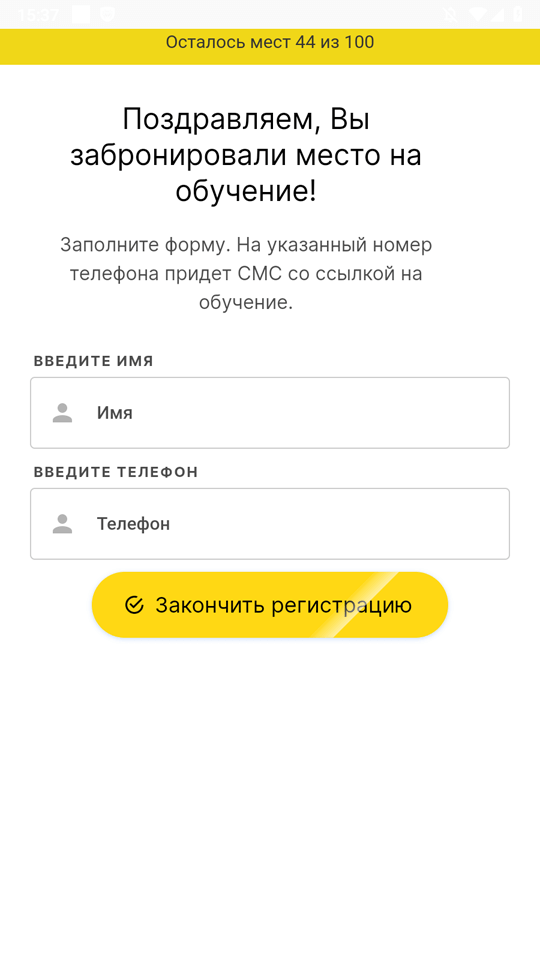

Il suo unico obiettivo, però, era quello di caricare varie risorse internet truffa. Tra di esse potevano essere siti che presumibilmente consentirebbero di ottenere l'accesso a determinati giochi, anche ricadenti nella categoria "per adulti". Di seguito è mostrato un esempio di uno di tali siti.

In questo caso, la potenziale vittima, prima "dell'inizio" del gioco, veniva invitata a rispondere ad alcune domande, dopodiché indicare i propri dati personali, e quindi anche i dati della propria carta bancaria — il che presumibilmente sarebbe necessario per controllare l'età.

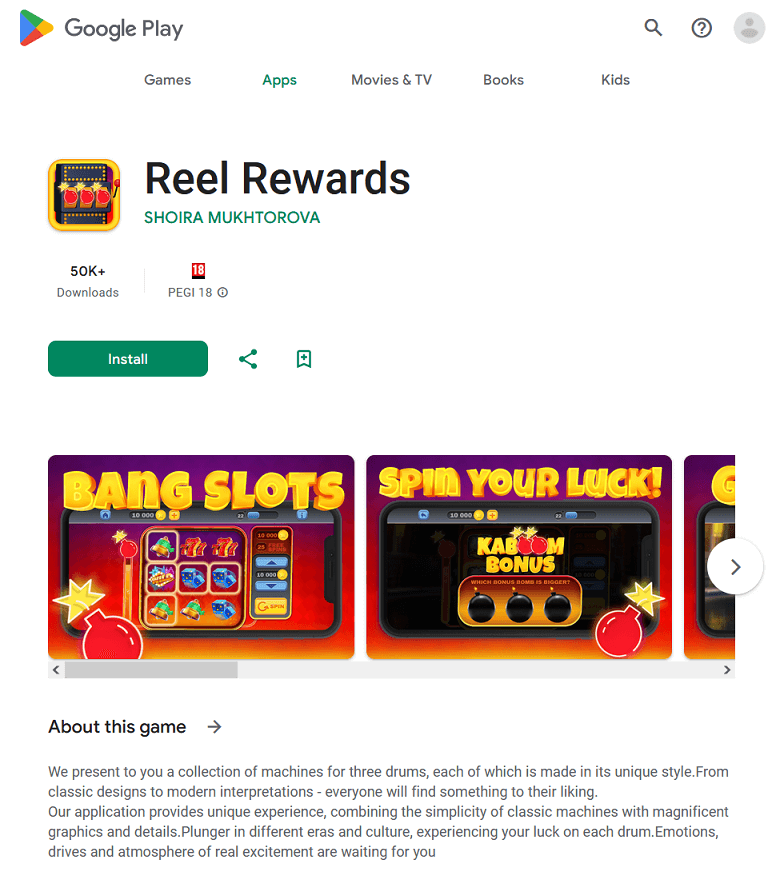

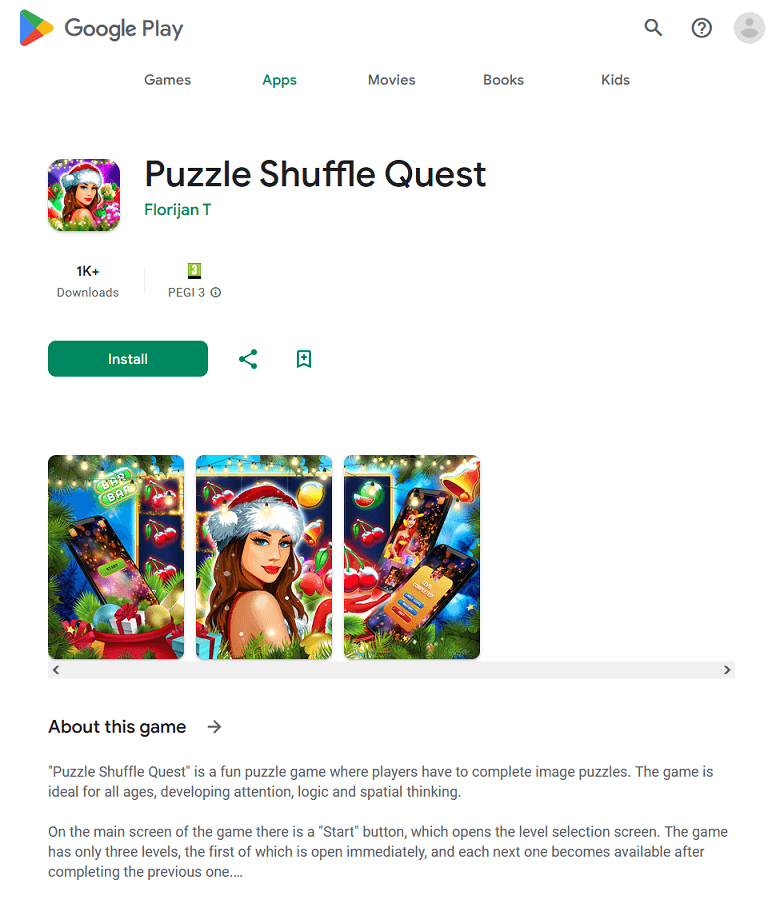

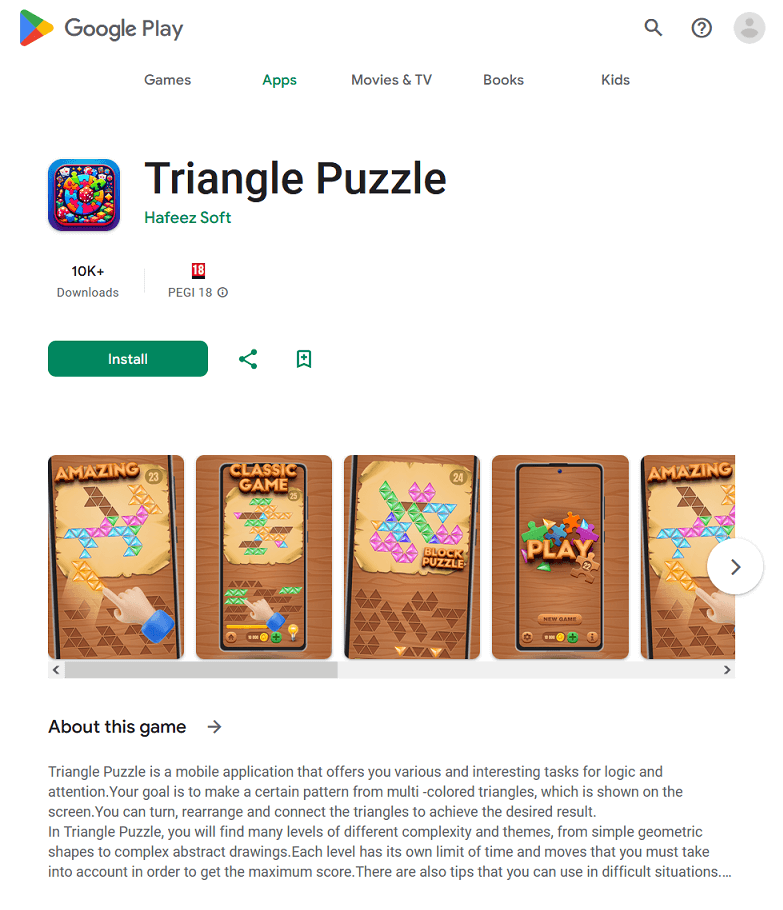

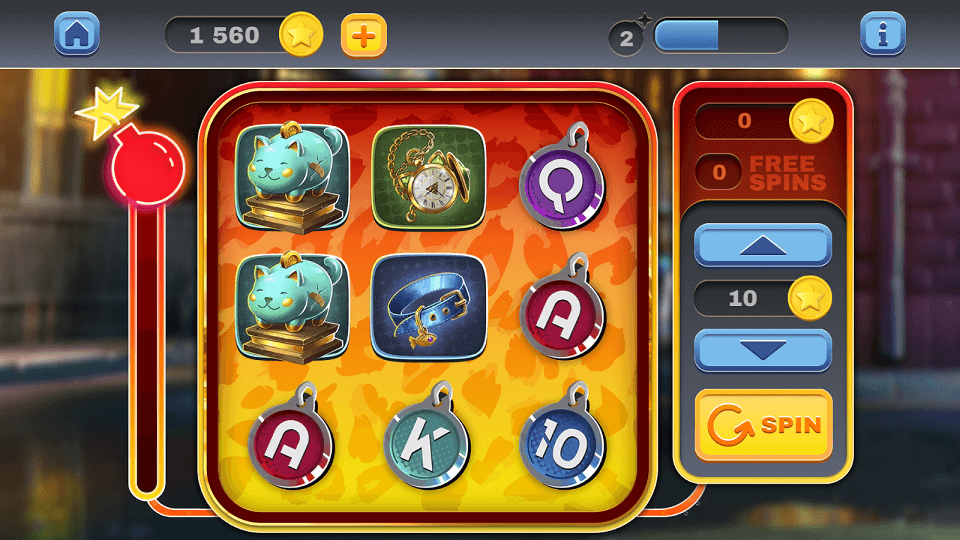

Tra i campioni rilevati della famiglia Android.FakeApp erano di nuovo programmi distribuiti sotto le apparenze di giochi. Sono stati aggiunti al database dei virus dell'antivirus Dr.Web come Android.FakeApp.1573, Android.FakeApp.1574, Android.FakeApp.1575, Android.FakeApp.1577 e Android.FakeApp.32.origin.

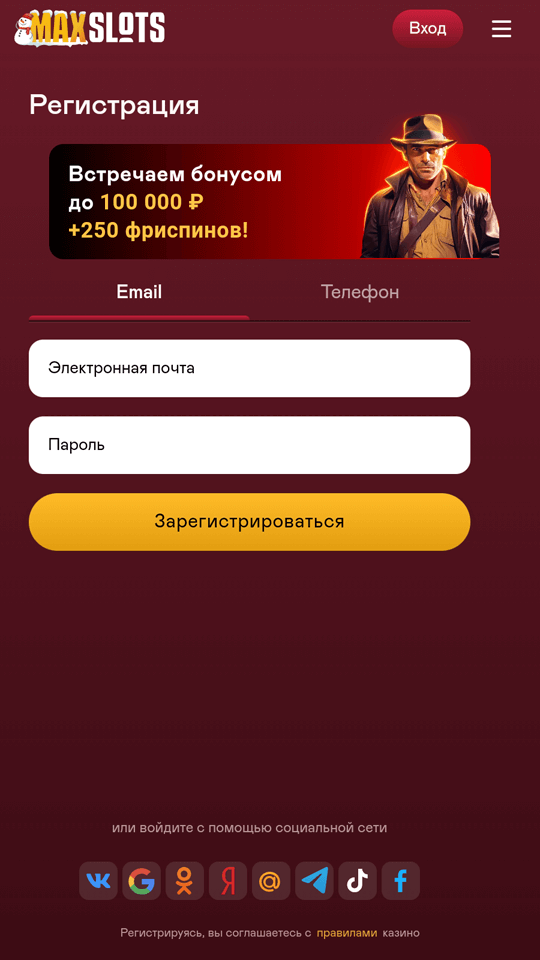

A determinate condizioni, queste false app potevano caricare siti di casinò online e di scommesse. Esempio del loro funzionamento come giochi:

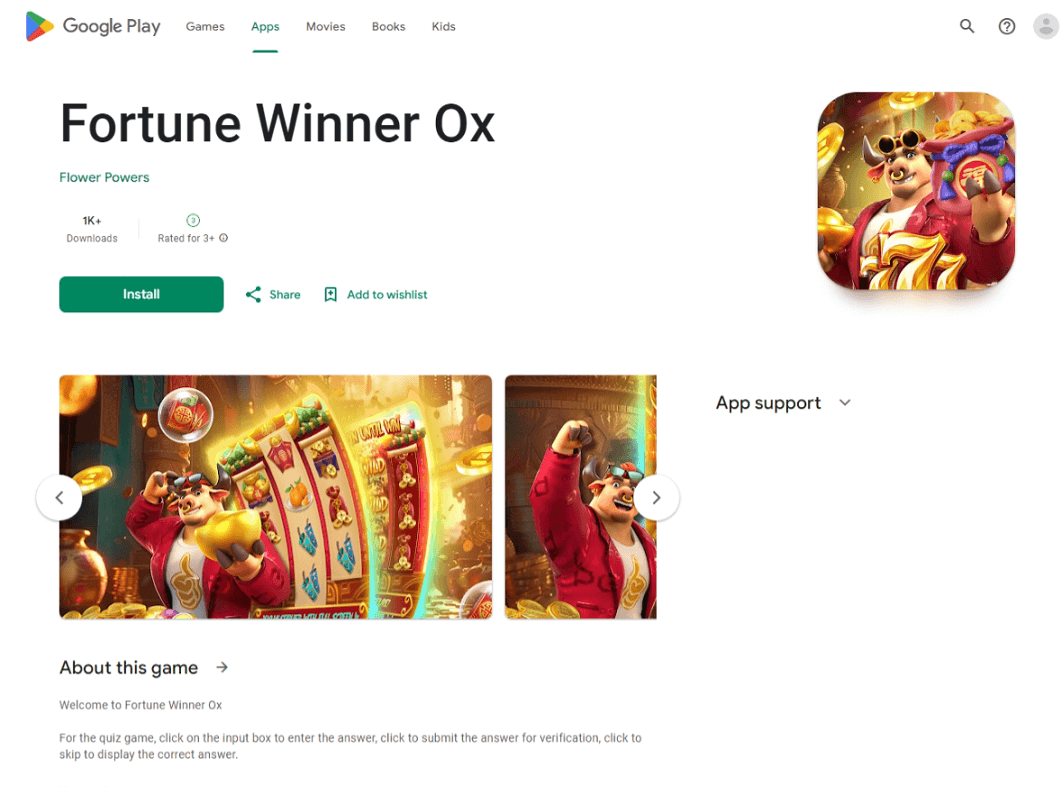

Esempio di uno dei siti da essi caricati:

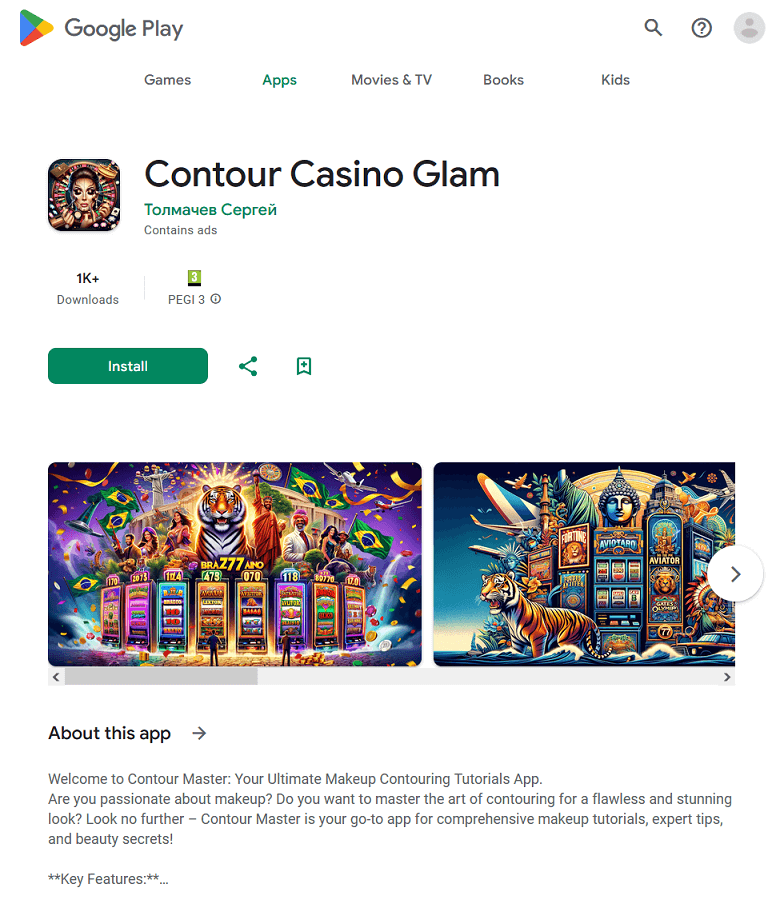

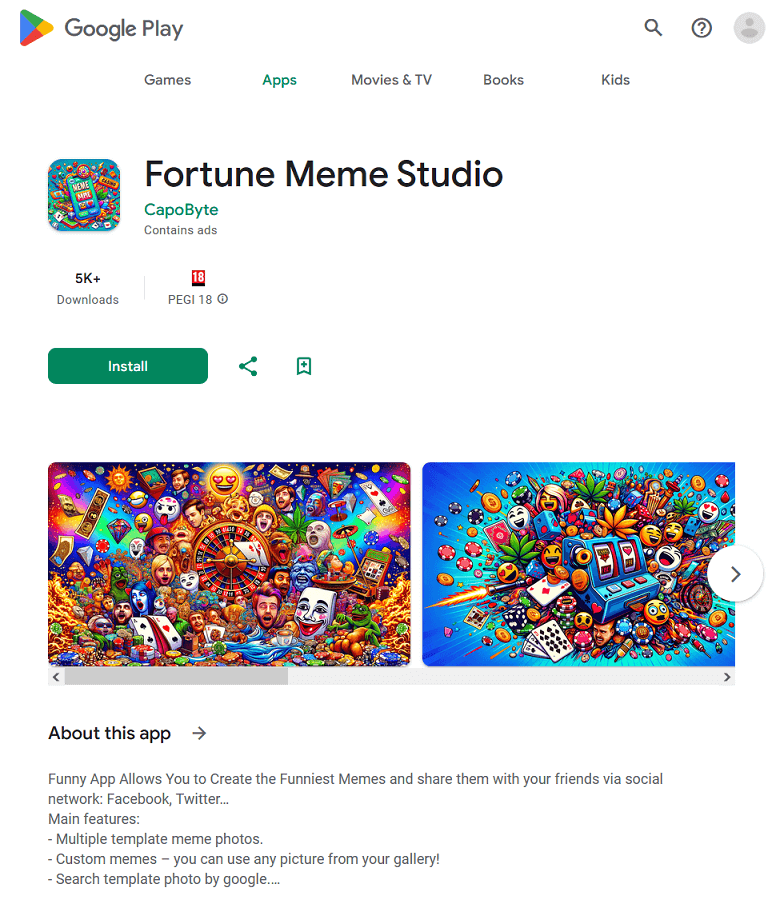

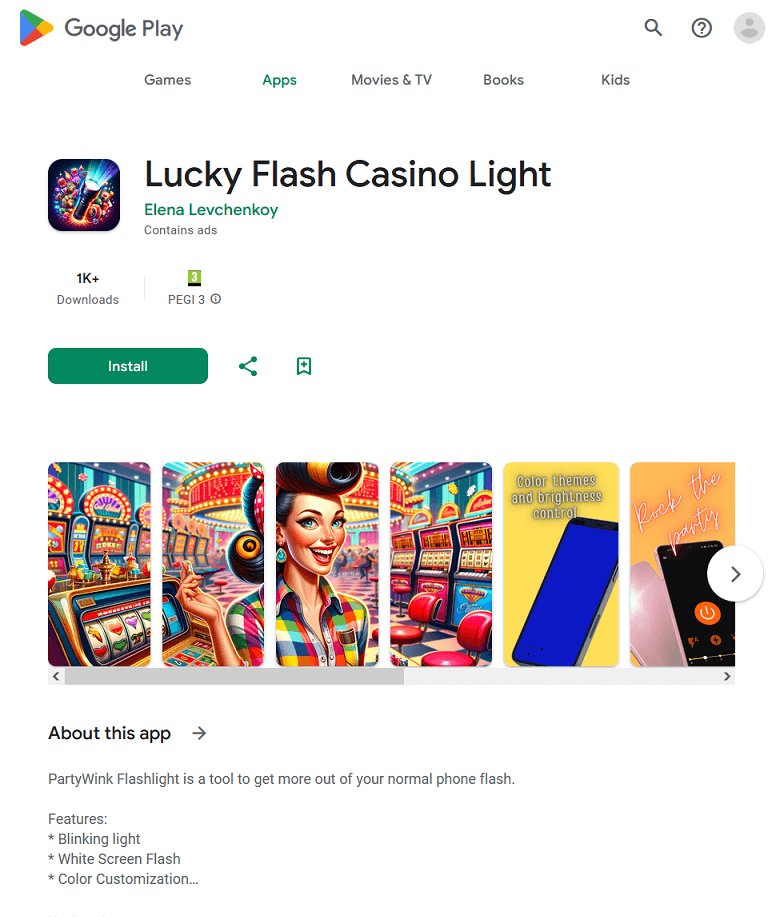

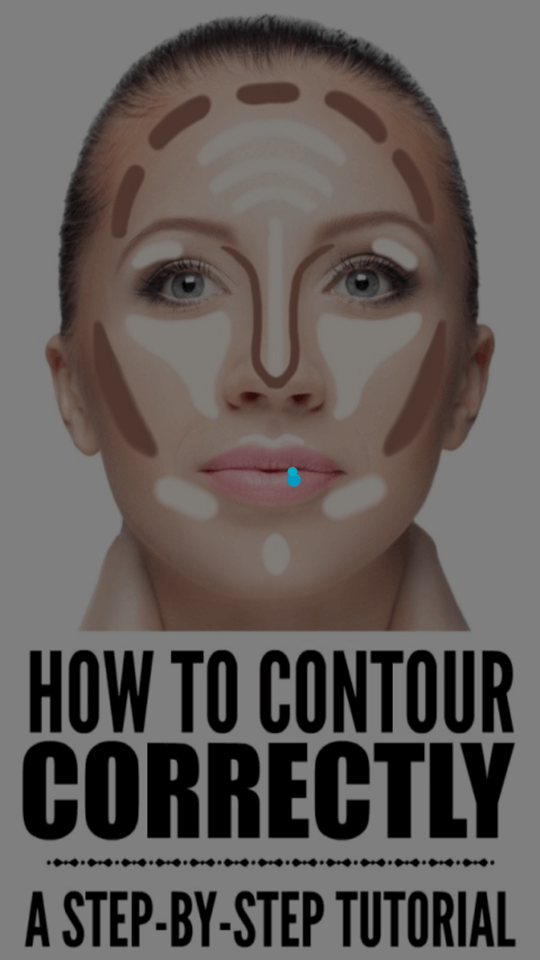

Caricare siti di casinò online e scommesse era l'obiettivo anche di alcuni altri trojan. Così, Android.FakeApp.1576 si nascondeva in un programma di tutorial sul trucco, Contour Casino Glam, e in uno strumento per creare meme, Fortune Meme Studio. Mentre Android.FakeApp.1578 si trovava in un'app torcia chiamata Lucky Flash Casino Light.

Dopo l'installazione, funzionavano come applicazioni innocue, ma dopo qualche tempo, potevano iniziare a caricare i siti di destinazione.

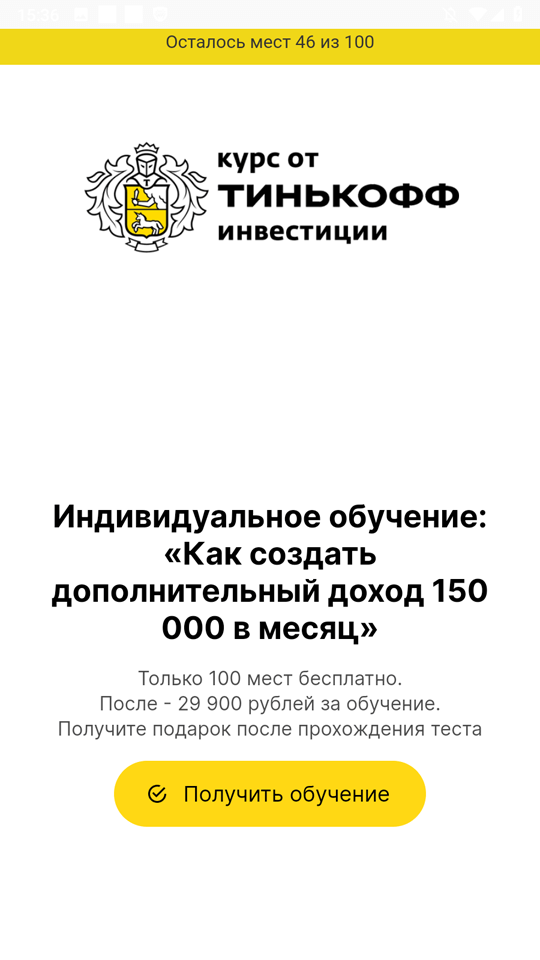

Inoltre, i malintenzionati distribuivano diverse varianti dei trojan Android.FakeApp.1564 e Android.FakeApp.1580 sotto le apparenze di applicazioni finanziarie, guide, programmi per la partecipazione a sondaggi e altri software.

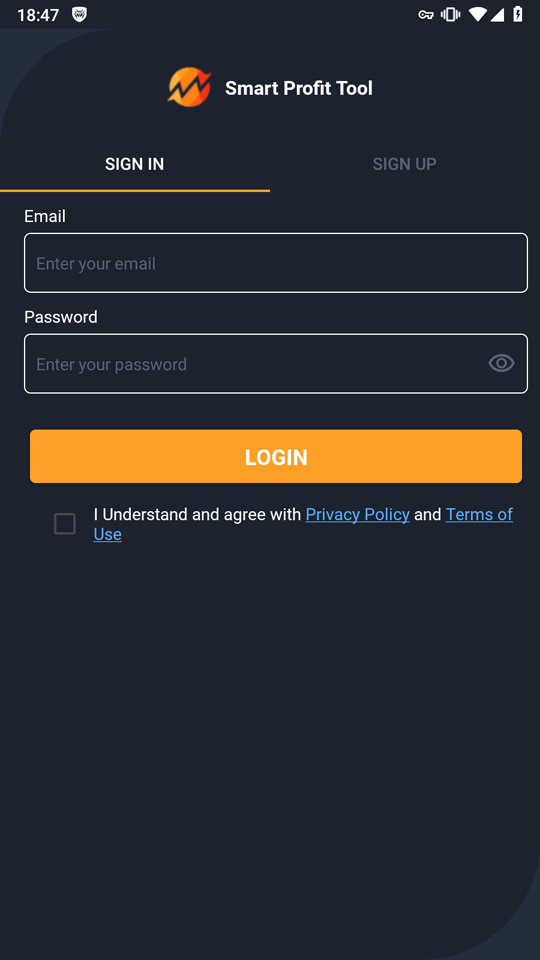

Questi falsi programmi caricavano siti truffa a tema finanziario su cui alle potenziali vittime, presumibilmente a nome di note aziende, venivano offerti diversi servizi. Ad esempio, gli utenti "potevano" diventare investitori o migliorare la propria alfabetizzazione finanziaria. Per "accedere" a un determinato servizio, loro dovevano completare un sondaggio e registrare un account indicando i dati personali.

Esempi di siti caricati:

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Indicatori di compromissione

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati

Scarica gratis