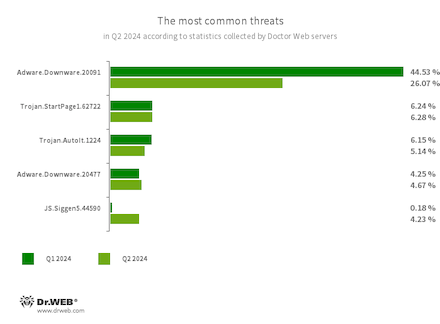

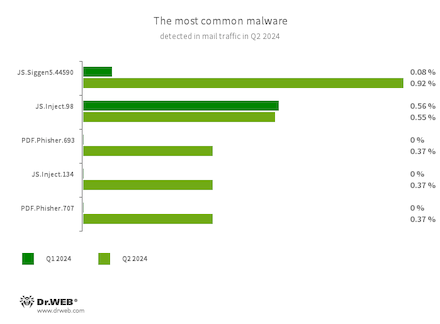

Secondo le statistiche di rilevamento dell'antivirus Dr.Web, nel II trimestre 2024, le minacce più diffuse sono stati i programmi pubblicitari indesiderati, le applicazioni trojan pubblicitarie, nonché i software malevoli che vengono distribuiti come parte di altri trojan e vengono utilizzati per ostacolarne il rilevamento. Nel traffico email i rilevamenti più frequenti sono stati gli script malevoli e i vari documenti di phishing.

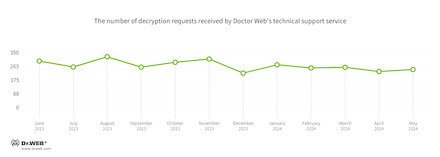

Gli utenti i cui file sono stati interessati da trojan ransomware di criptazione il più spesso dovevano affrontare Trojan.Encoder.3953, Trojan.Encoder.35534 e Trojan.Encoder.26996.

Per quanto riguarda i dispositivi Android, il più spesso di nuovo venivano rilevati i trojan pubblicitari della famiglia Android.HiddenAds, i programmi malevoli Android.FakeApp e i trojan spia Android.Spy. I nostri analisti dei virus, inoltre, hanno rilevato ulteriori minacce sullo store di app Google Play.

Principali tendenze di II trimestre

- Alta attività dei programmi trojan pubblicitari e degli adware

- Predominanza di script malevoli e di svariati documenti di phishing nel traffico email malevolo

- Applicazioni trojan pubblicitarie Android.HiddenAds di nuovo sono tra le minacce per dispositivi Android più frequentemente rilevate

Siti pericolosi

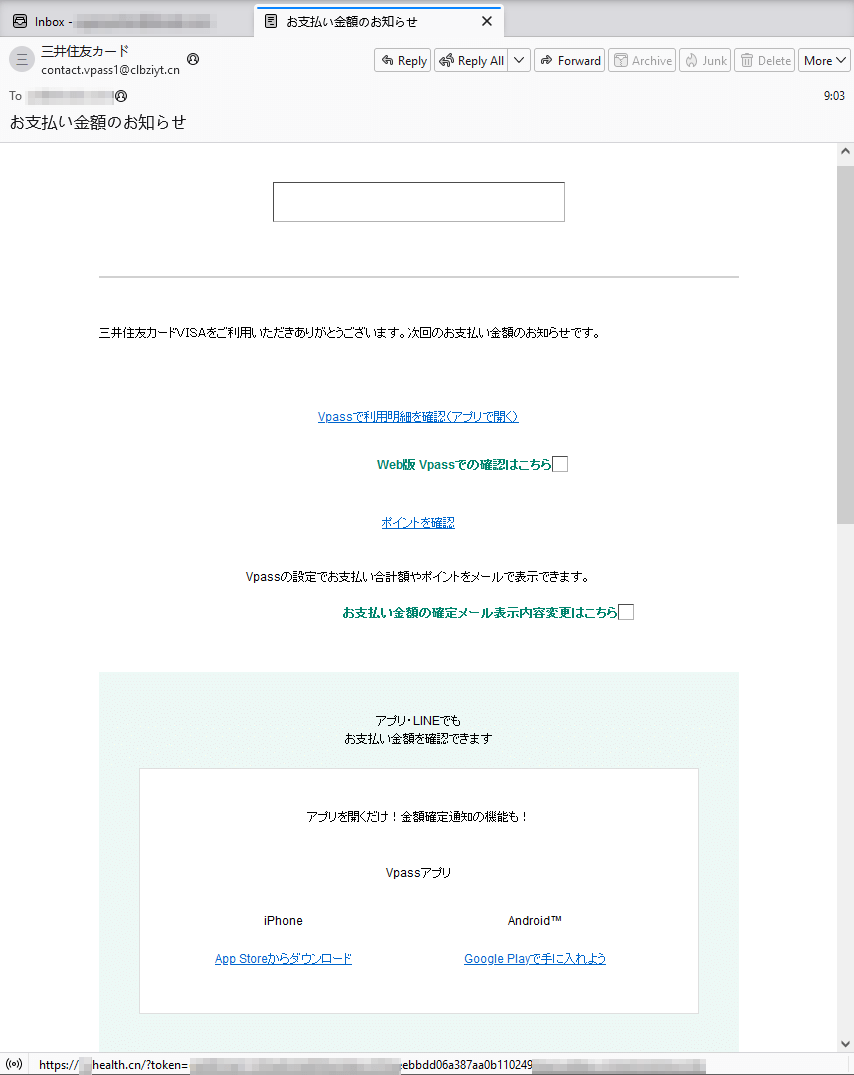

Nel II trimestre 2024, gli specialisti dell'azienda Doctor Web hanno registrato un invio di massa di email di phishing rivolte agli utenti in Giappone. I truffatori, presumibilmente a nome di una delle banche, informavano le potenziali vittime di un certo acquisto e suggerivano loro di prendere visione dei dettagli del "pagamento" seguendo il link fornito. In realtà, questo link portava a una risorsa internet di phishing.

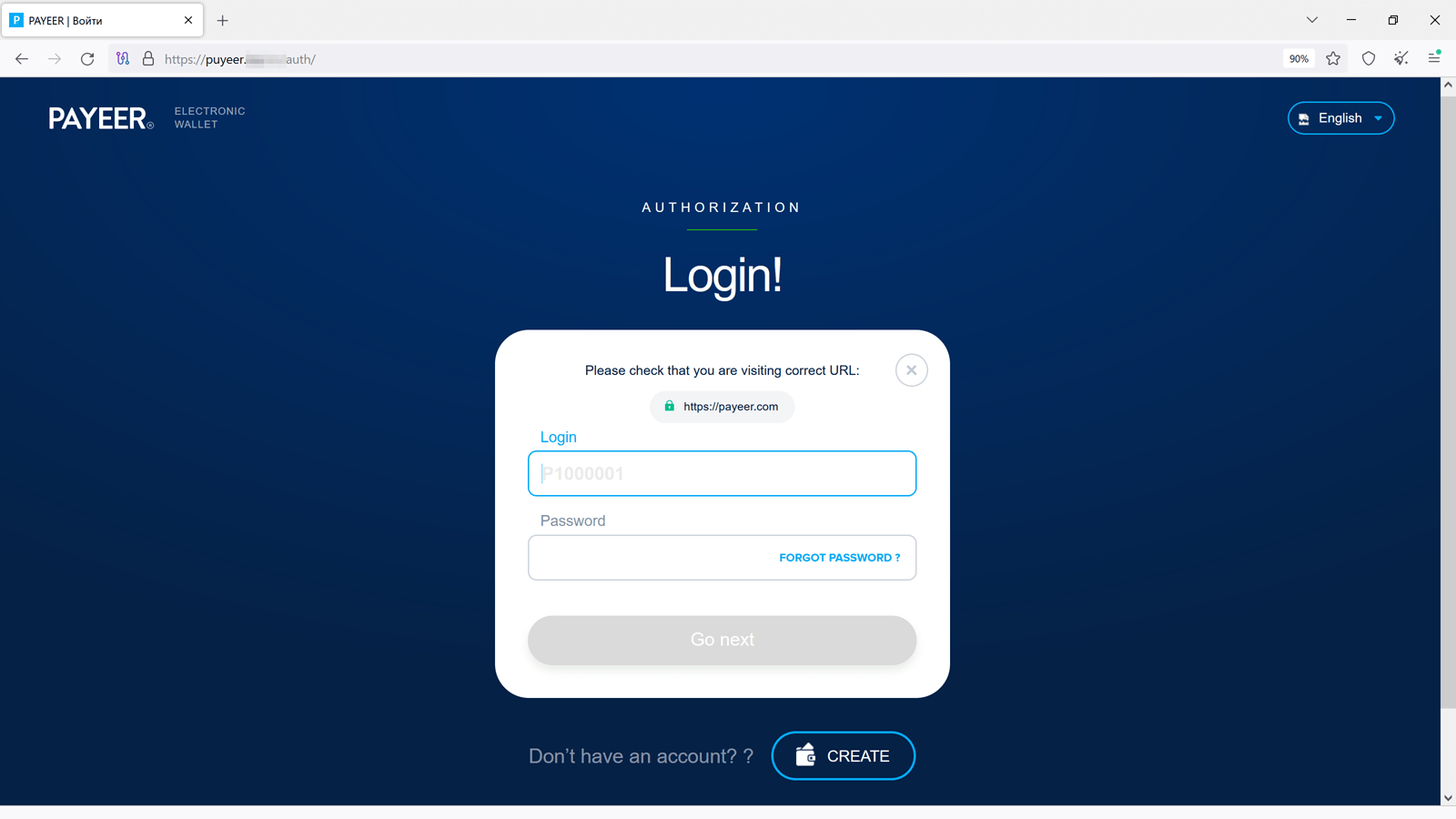

Tra i siti truffa identificati nel II trimestre, i nostri analisti internet hanno notato anche risorse di phishing che imitavano l'aspetto esteriore di veri siti di portafogli elettronici, ad esempio, Payeer. Utilizzandoli, i malintenzionati cercavano di rubare agli utenti i loro dati di autenticazione.

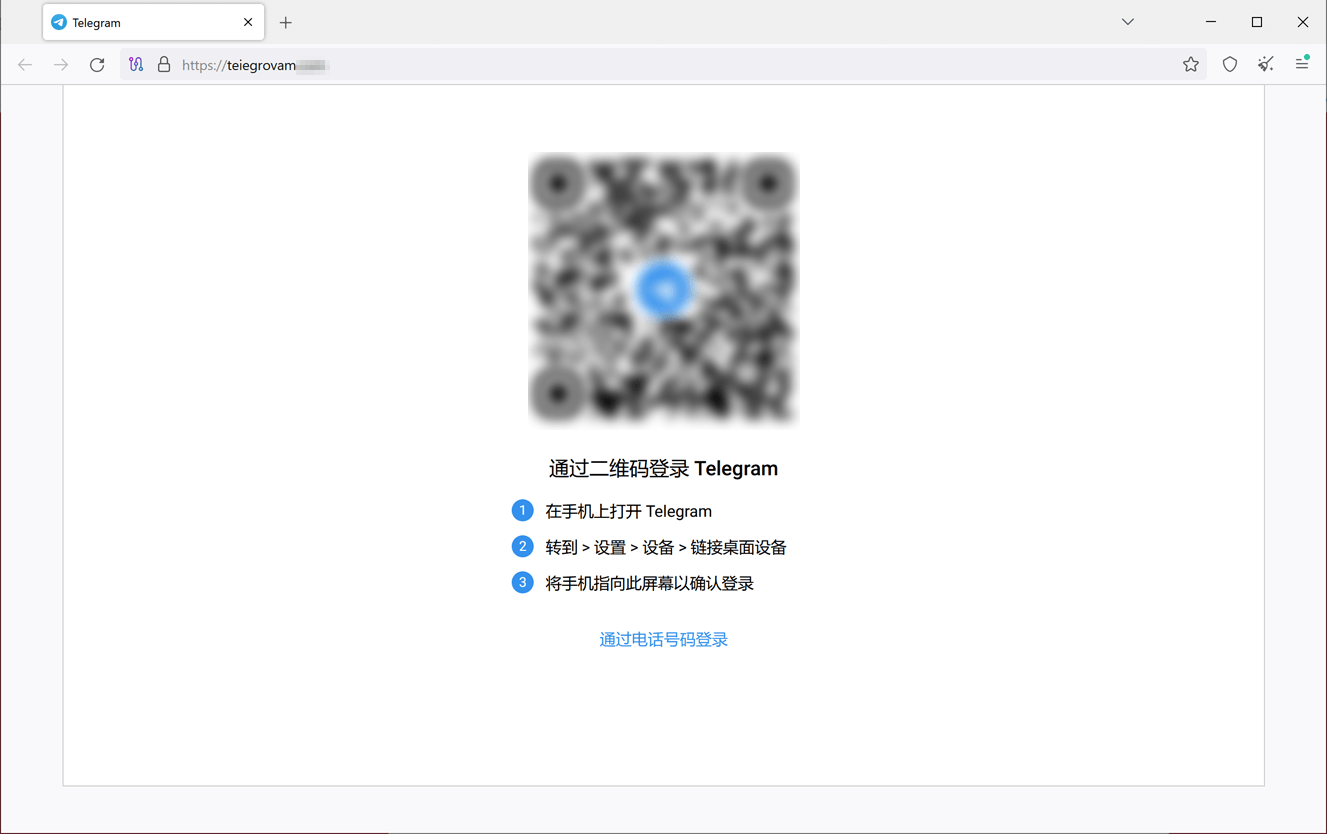

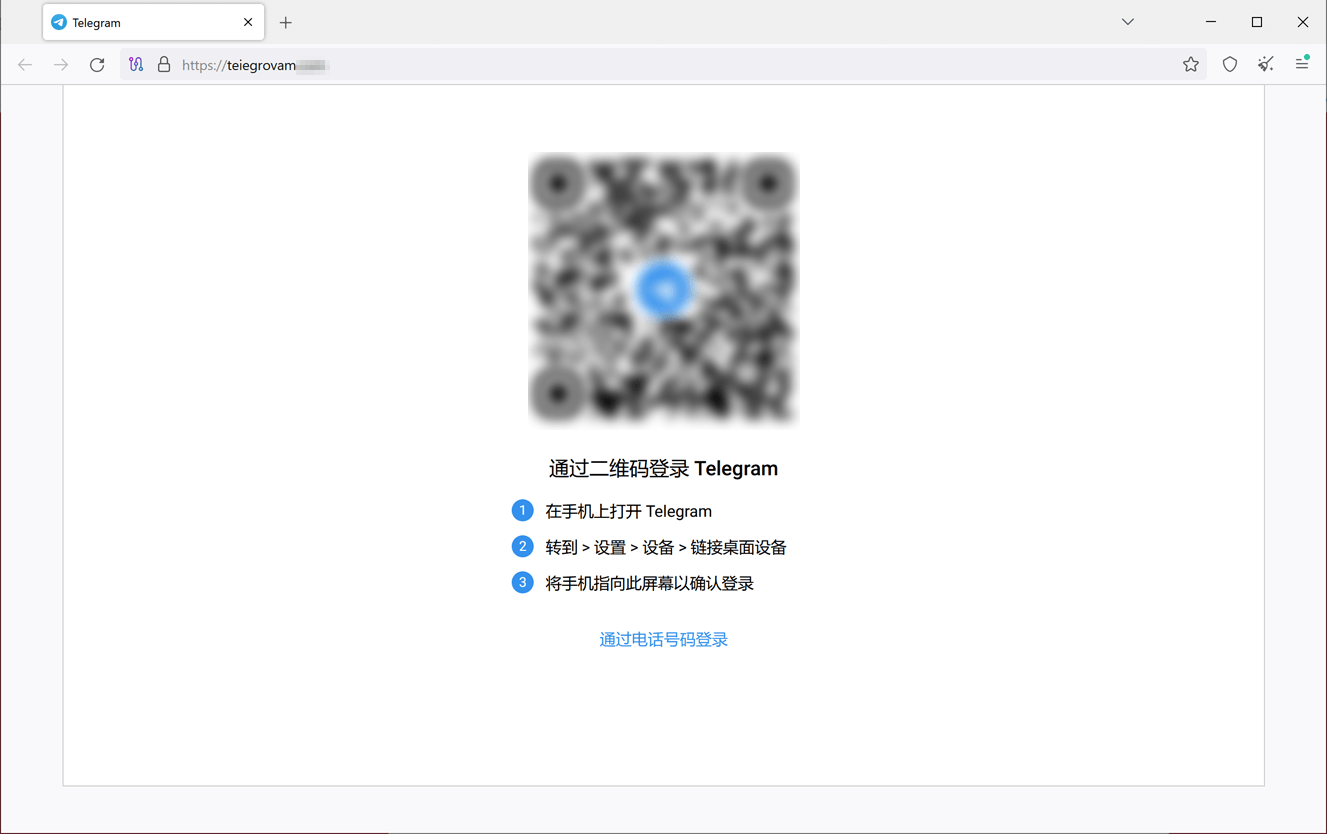

Oltre a questo, i cybercriminali non rinunciano ai tentativi di ottenere l'accesso agli account di vari programmi di messaggistica. A questo scopo, loro creano siti con falsi moduli di autenticazione. Di seguito è mostrato un esempio di uno di essi. Le potenziali vittime vengono invitate a entrare in Telegram tramite codice QR o numero di cellulare. Se l'utente accetterà questo, i suoi dati per l'accesso all'account finiranno nelle mani dei malintenzionati.

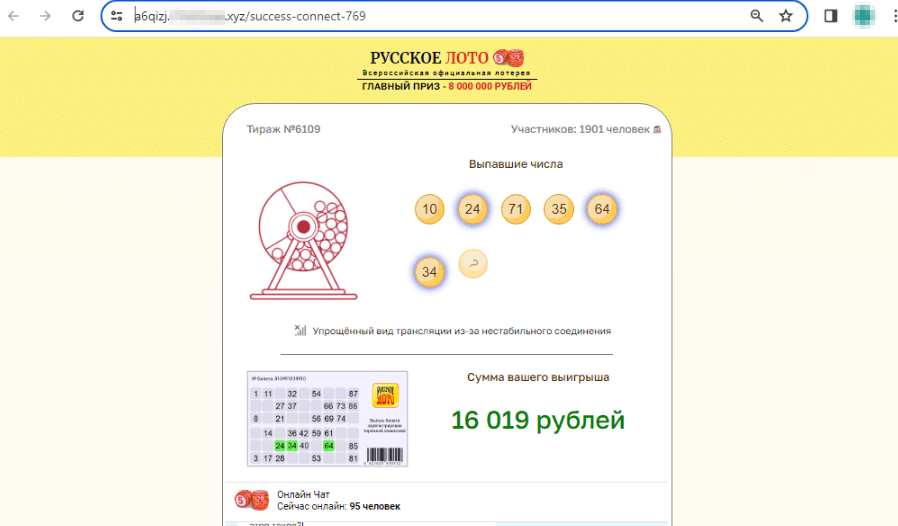

Contemporaneamente, i nostri specialisti continuano a individuare i siti truffa rivolti agli utenti di lingua russa. Tra questi, sono ancora diffusi i siti che offrono alle potenziali vittime una partecipazione presumibilmente gratuita a una lotteria. Su tali siti viene comunicato che gli utenti ricevono "in regalo" un biglietto lotto, il quale in fin dei conti si rivela "vincente". Per "ricevere" il premio, le vittime devono indicare i dati di carta bancaria e pagare una certa commissione o tassa per il "trasferimento" delle vincite inesistenti sul loro conto bancario.

Un esempio di uno di tali siti truffa è mostrato di seguito. All'inizio simula la registrazione del biglietto lotto "gratuito", e quindi presumibilmente visualizzerebbe in streaming l'estrazione dei premi.

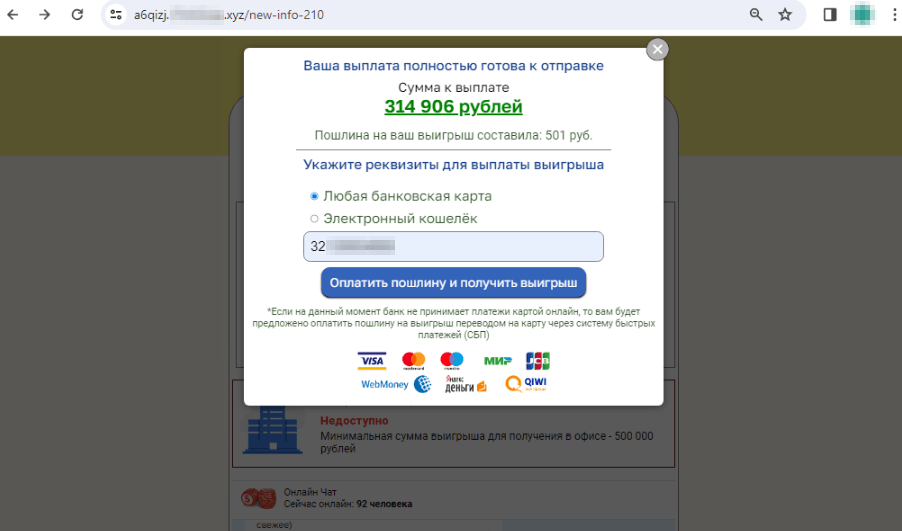

L'utente "vince" 314.906 rubli, ma per "ricevere" il premio, deve fornire i dati di carta bancaria. Per il "trasferimento" del denaro gli viene chiesto di pagare una "tassa" di 501 rubli:

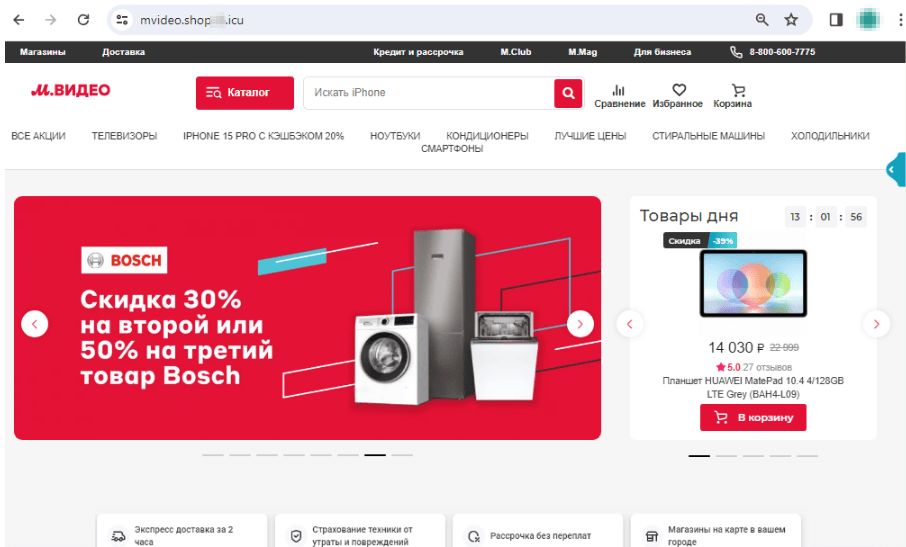

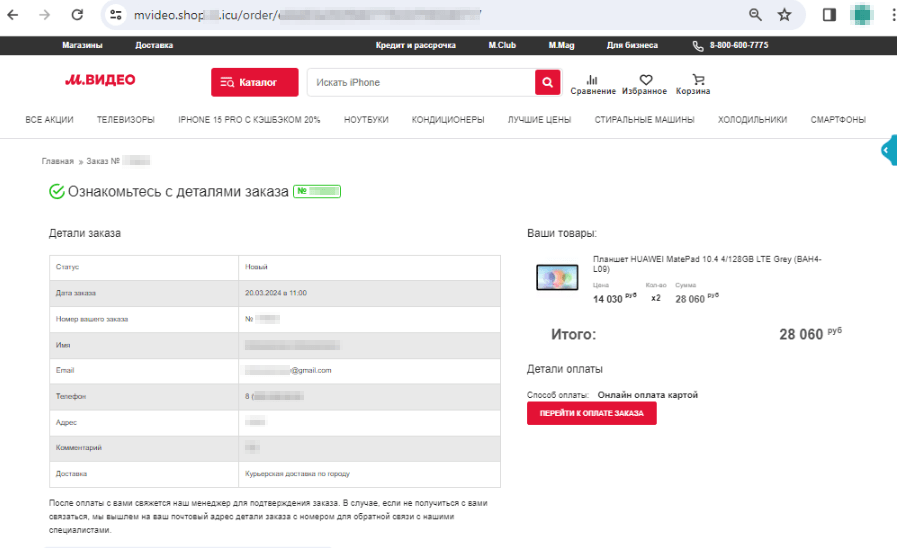

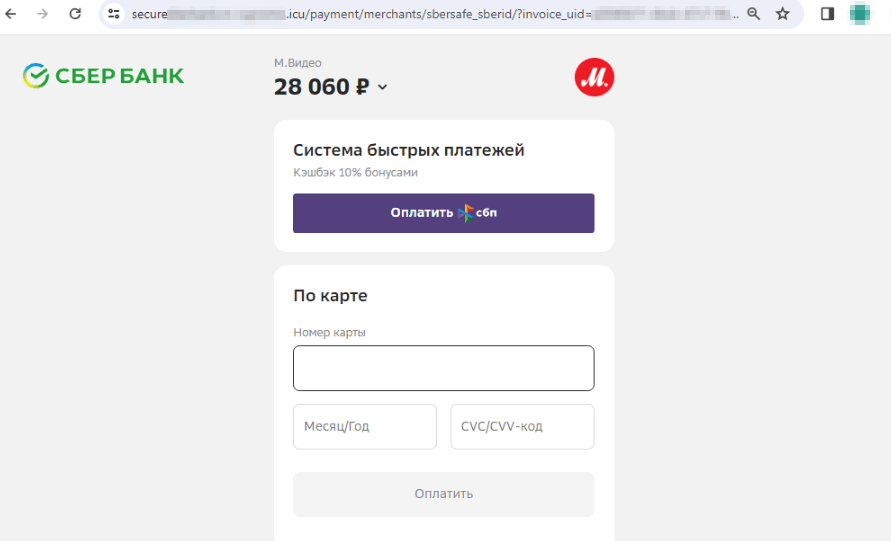

Inoltre, rimangono popolari tra i truffatori le false risorse di negozi online: ad esempio, quelli di elettronica ed elettrodomestici. I malintenzionati adescano le potenziali vittime con "sconti", "coupon" e varie "promozioni", invitando ad acquistare prodotti popolari a prezzi scontati. Quando su tali siti gli utenti fanno un "ordine", loro viene chiesto di pagarlo tramite home banking o carta bancaria. I nostri specialisti notano però che i truffatori hanno cominciato a utilizzare anche il Sistema di pagamenti rapidi, abbreviato in SBP (in russo СБП).

Sugli screenshot di seguito è mostrato un esempio di uno dei falsi siti che imita la risorsa internet di una catena di negozi di elettronica:

La potenziale vittima effettua un ordine di un "prodotto" per cui presumibilmente sarebbe previsto uno sconto:

Come una delle modalità di pagamento "dell'ordine" viene suggerito il sistema SBP: