Doctor Web: panoramica sull'attività di virus per dispositivi mobili per il 2024

30 gennaio 2025

Tra i programmi indesiderati, sono state le più attive le applicazioni che invitano gli utenti a completare vari compiti per ricompense virtuali le quali quindi presumibilmente sarebbe possibile convertire in denaro reale. I programmi potenzialmente pericolosi più frequentemente rilevati sono state le utility che consentono di avviare applicazioni Android senza installazione. Mentre i software pubblicitari più attivi si sono rivelate versioni specialmente modificate dell'applicazione di messaggistica WhatsApp, nelle funzionalità delle quali è incorporato un codice per il caricamento di link pubblicitari.

Nel corso dell'anno, gli analisti dei virus dell'azienda Doctor Web hanno individuato centinaia di nuove minacce sullo store di app Google Play, le quali in totale sono state scaricate oltre 26.700.000 volte. Tra di esse erano i programmi malevoli, in particolare, un trojan spia, nonché le applicazioni indesiderate e quelle pubblicitarie.

I nostri specialisti hanno rilevato inoltre un nuovo attacco a box TV su base Android — circa 1.300.000 dispositivi sono stati colpiti da un backdoor che infettava l'area di sistema e su comando dei malintenzionati poteva scaricare e installare software di terze parti.

Oltre a questo, gli analisti dei virus Doctor Web hanno notato una crescita della popolarità di una serie di tecniche volte a complicare l'analisi dei programmi malevoli Android e aggirarne il rilevamento dagli antivirus. Includevano varie manipolazioni con il formato di archivi ZIP (il formato ZIP è la base di file APK di applicazioni Android), manipolazioni con il file di configurazione di programmi AndroidManifest.xml e altre ancora. Il più delle volte, queste tecniche venivano riscontrate nei trojan bancari.

TENDENZE DELL'ANNO PASSATO

- Programmi malevoli che visualizzano pubblicità rimangono le minacce più diffuse

- Aumento dell'attività dei trojan bancari

- Cybercriminali sempre più spesso utilizzano i semplici trojan bancari Android.Banker che rubano solo i dati per l'accesso ad account di online banking e i codici di conferma da SMS

- Malintenzionati sempre più spesso ricorrono alla manipolazione del formato APK e dei componenti strutturali di applicazioni per aggirare il rilevamento e complicare l'analisi dei malware

- Crescita del numero di rilevamenti dei trojan ransomware Android.Locker e dei trojan clicker Android.Click

- Comparsa di numerose nuove minacce sullo store di app Google Play

Eventi più interessanti del 2024

A maggio scorso gli esperti dell'azienda Doctor Web hanno riferito di un trojan clicker, Android.Click.414.origin, trovato in un'applicazione per la gestione di sex toys e in un software per il monitoraggio dell'attività fisica. Entrambi i programmi venivano distribuiti attraverso lo store Google Play e in totale sono stati installati più di 1.500.000 volte. Android.Click.414.origin aveva un'architettura modulare e tramite i suoi componenti eseguiva compiti specifici. Così, il trojan apriva impercettibilmente siti pubblicitari e compieva varie azioni su di essi. Come esempio, era in grado di scorrere il contenuto di pagine, inserire testo in moduli, disattivare l'audio su pagine web e catturare i loro screenshot per analizzarne il contenuto ed effettuare successivamente clic sulle aree richieste. Inoltre, Android.Click.414.origin trasmetteva sul server di comando informazioni dettagliate sul dispositivo infetto. Il clicker intenzionalmente non attaccava determinati utenti — non si avviava sui dispositivi su cui era impostata la lingua di interfaccia cinese.

Alcune versioni dei programmi Love Spouse e QRunning nascondevano il trojan Android.Click.414.origin

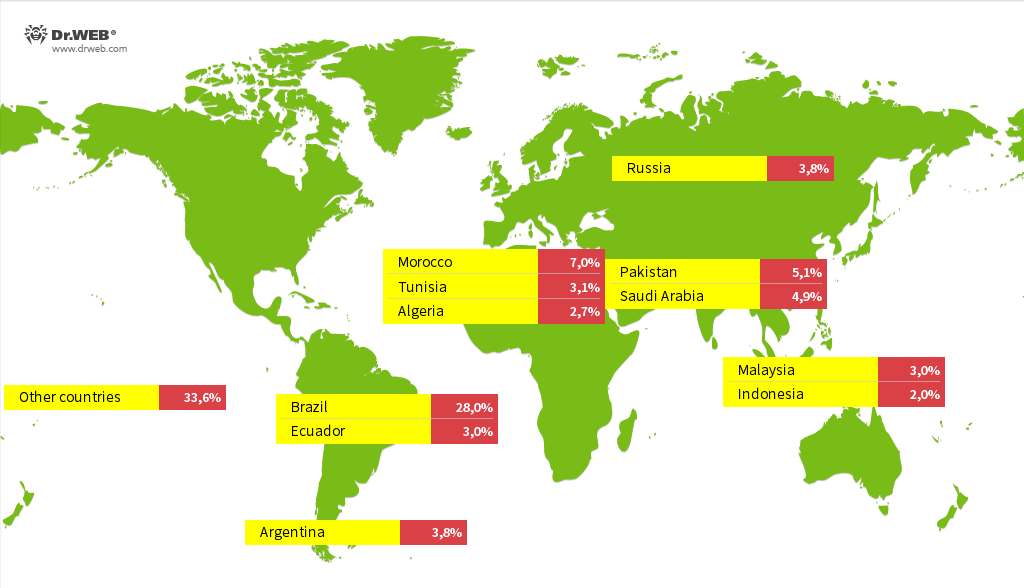

A settembre i nostri specialisti hanno rivelato i dettagli dell'analisi dei casi di infezione di box TV su base Android da un backdoor, Android.Vo1d. Questo programma malevolo modulare è entrato su quasi 1.300.000 dispositivi di utenti da 197 paesi. Collocava i propri componenti nell'area di sistema ed era in grado su comando dei malintenzionati di scaricare e installare di nascosto software di terze parti.

Paesi con il maggior numero di box TV infetti dal backdoor Android.Vo1d rilevati

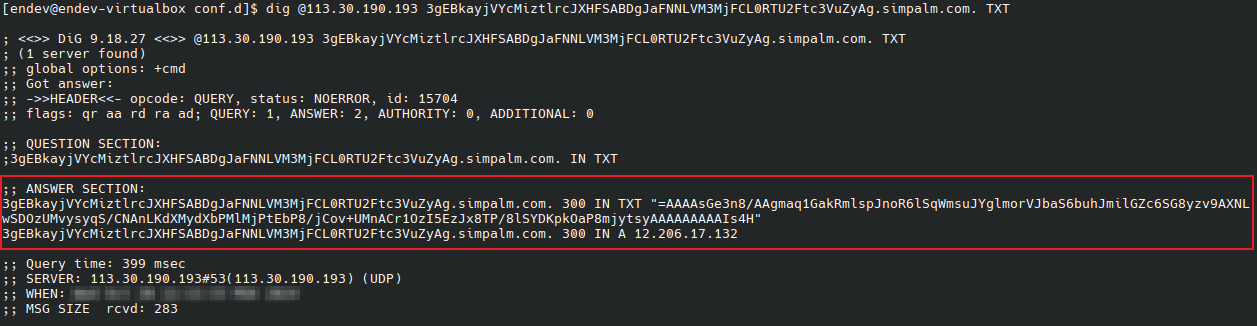

A novembre i nostri analisti dei virus, sull'esempio di un trojan, Android.FakeApp.1669, hanno raccontato come i malintenzionati utilizzano il protocollo DNS per la connessione nascosta dei malware ai server di comando e controllo. Android.FakeApp.1669 è un trojan piuttosto primitivo il cui compito si limita a caricare i siti impostati. Dalla maggioranza delle minacce simili, esso si differenzia per quello che ottiene l'indirizzo dei siti di destinazione dal record TXT del server DNS malevolo, per cui utilizza codice modificato della libreria open source dnsjava. Con tutto ciò, Android.FakeApp.1669 si manifesta solo in caso di connessione a internet tramite determinati provider — negli altri casi funziona come software innocuo.

Esempio di record TXT di dominio preimpostato che il server DNS ha fornito in risposta a una richiesta tramite l'utility Linux dig durante l'analisi di una delle varianti di Android.FakeApp.1669

Statistiche

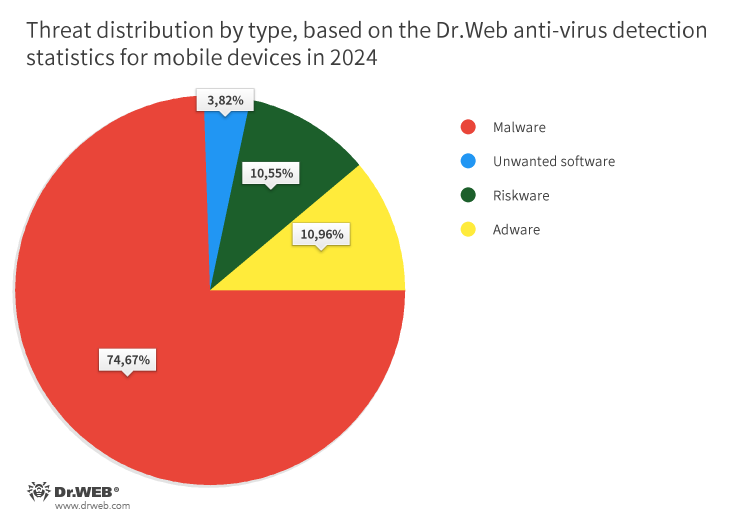

Secondo i dati delle statistiche di rilevamento di Dr.Web Security Space per dispositivi mobili, nel 2024 le minacce più diffuse sono diventati i programmi malevoli, che hanno rappresentato il 74,67% di tutti i casi di rilevamento. Seguono le applicazioni pubblicitarie con il 10,96%. La terza posizione è occupata dai programmi potenzialmente pericolosi con un indicatore del 10,55%. I quarti per diffusione sono stati i programmi indesiderati — gli utenti li riscontravano nel 3,82% dei casi.

Applicazioni malevole

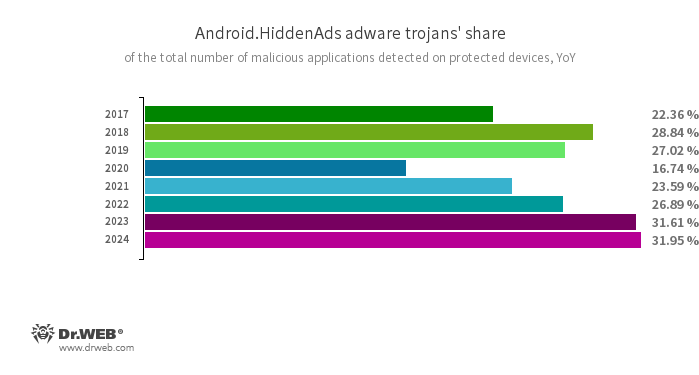

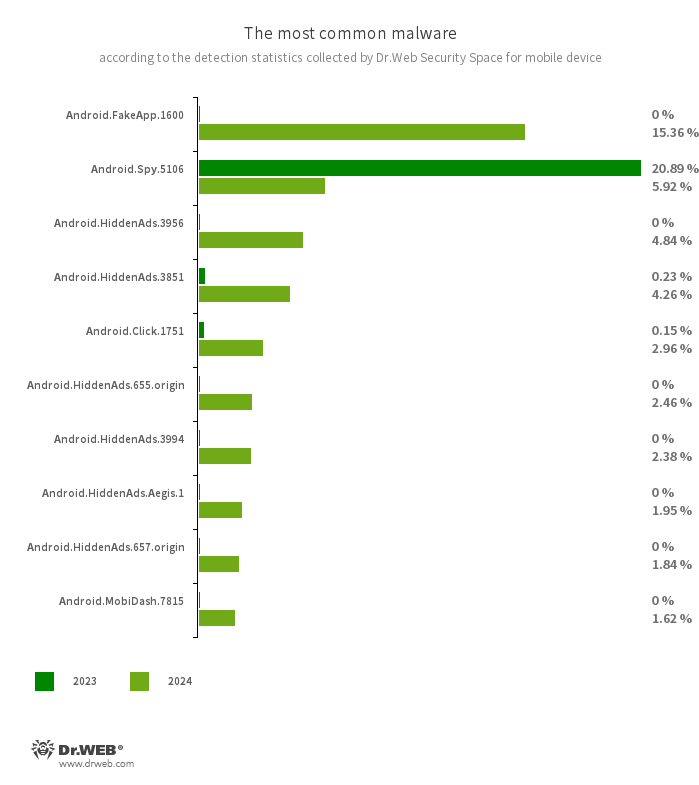

I programmi malevoli per Android più diffusi di nuovo sono stati i trojan pubblicitari della famiglia Android.HiddenAds. Nell'anno passato, la loro quota sul totale delle applicazioni malevole rilevate dall'antivirus Dr.Web è aumentata di 0,34 pp. ammontando al 31,95% dei rilevamenti.

Tra i campioni di questa famiglia, il più attivo è stato Android.HiddenAds.3956 (il 15,10% dei rilevamenti della famiglia e il 4,84% del numero totale rilevamenti malware). Questa è una delle tante varianti del programma malevolo Android.HiddenAds.1994, che gli utenti riscontrano ormai da diversi anni. La versione Android.HiddenAds.3956 insieme ad altre varianti è comparsa nel 2023 e secondo le nostre previsioni poteva salire alla posizione leader nella famiglia, il che, infine, è successo. Nel 2024 anche risultano diffuse le nuove varianti Android.HiddenAds.3980, Android.HiddenAds.3989, Android.HiddenAds.3994, Android.HiddenAds.655.origin, Android.HiddenAds.657.origin e una serie di altre.

È diventata notevole anche la sottofamiglia di trojan Android.HiddenAds.Aegis. A differenza della maggior parte degli altri programmi malevoli Android.HiddenAds, i campioni di questo gruppo possiedono la capacità di avvio automatico e alcune altre particolarità. Il più frequentemente sui dispositivi protetti dall'antivirus Dr.Web venivano rilevate le varianti Android.HiddenAds.Aegis.1, Android.HiddenAds.Aegis.4.origin, Android.HiddenAds.Aegis.7.origin e Android.HiddenAds.Aegis.1.origin.

I secondi malware più diffusi sono stati i trojan Android.FakeApp, che i malintenzionati utilizzano nella realizzazione di vari schemi fraudolenti. Lo scorso anno essi hanno rappresentato il 18,28% di tutti i rilevamenti malware, il che è di 16,45 pp. in più rispetto all'anno precedente. Il più delle volte, tali trojan caricano siti indesiderati progettati per attacchi di phishing e frodi online.

Alla terza posizione con una quota dell'11,52% (scesi di 16,7 pp. rispetto al 2023) si trovano i trojan Android.Spy, che possiedono ampie funzionalità di spionaggio. Come un anno prima, il campione più diffuso della famiglia è diventato Android.Spy.5106 — ha rappresentato il 5,95% dei rilevamenti programmi malevoli.

Nel 2024 si osservava una tendenza multidirezionale nella diffusione dei software malevoli progettati per il download e l'installazione di altri programmi e capaci di eseguire codice arbitrario. Così, rispetto all'anno prima, la quota dei downloader Android.DownLoader è diminuita di 0,49 pp. scendendo all'1,69%, quella dei trojan Android.Mobifun è scesa di 0,15 pp. allo 0,10%, e quella dei trojan Android.Xiny di 0,14 pp. allo 0,13%. Allo stesso tempo, venivano rilevati più spesso i trojan Android.Triada (il 2,74% dei casi, una crescita di 0,6 pp.) e Android.RemoteCode (il 3,78% dei casi, una crescita di 0,95 pp.).

La quota delle applicazioni malevole protette dai software packer Android.Packed è scesa dal 7,98% al 5,49%, praticamente tornando al livello del 2022. Anche dal 10,06% al 5,38% si è ridotto il numero di attacchi tramite i trojan pubblicitari Android.MobiDash. Allo stesso tempo, è leggermente aumentato il numero di rilevamenti dei trojan ransomware Android.Locker (dall'1,15% all'1,60%) e dei trojan Android.Proxy (dallo 0,57% allo 0,81%). Questi ultimi consentono di utilizzare i dispositivi Android infetti per reindirizzare attraverso di essi il traffico di rete dei malintenzionati. Inoltre, è cresciuta considerevolmente l'attività dei programmi malevoli Android.Click, capaci di aprire siti pubblicitari ed eseguire clic su pagine web (saliti dallo 0,82% al 3,56%).

Le dieci applicazioni malevole più frequentemente rilevate nel 2024 sono:

- Android.FakeApp.1600

- Programma trojan che carica il sito web specificato nelle sue impostazioni. Le varianti conosciute di questa applicazione malevola caricano un sito di casinò online.

- Android.Spy.5106

- Rilevamento di una delle varianti di un programma trojan che rappresenta versioni alterate di mods non ufficiali dell'applicazione WhatsApp. È in grado di rubare il contenuto di notifiche, offrire l'installazione di programmi da fonti sconosciute, e durante l'utilizzo del programma di messaggistica, visualizzare finestre di dialogo con contenuto configurabile da remoto.

- Android.HiddenAds.3956

- Android.HiddenAds.3851

- Android.HiddenAds.655.origin

- Android.HiddenAds.3994

- Android.HiddenAds.657.origin

- Programmi trojan per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri software malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Click.1751

- Trojan che viene incorporato in mods dell'applicazione di messaggistica istantanea WhatsApp e si maschera da classi delle librerie di Google. Nel corso dell'utilizzo dell'applicazione vettore, Android.Click.1751 effettua richieste a uno dei server di comando e controllo. In risposta, il trojan riceve due link, uno dei quali è destinato agli utenti di lingua russa, e il secondo a tutti gli altri utenti. Quindi visualizza una finestra di dialogo con il contenuto ricevuto dal server, e dopo che l'utente fa clic sul pulsante di conferma, carica il link corrispondente nel browser.

- Android.HiddenAds.Aegis.1

- Programma trojan che cela la propria presenza su dispositivi Android e visualizza annunci invadenti. Appartiene a una sottofamiglia che differisce dagli altri campioni della famiglia Android.HiddenAds per una serie di caratteristiche. Ad esempio, tali trojan sono in grado di avviarsi in autonomo dopo l'installazione. Inoltre, in essi è realizzato un meccanismo che consente ai loro servizi di rimanere costantemente in esecuzione. In una serie di casi, in essi possono essere impiegate anche le funzionalità nascoste del sistema operativo Android.

- Android.MobiDash.7815

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

Software indesiderati

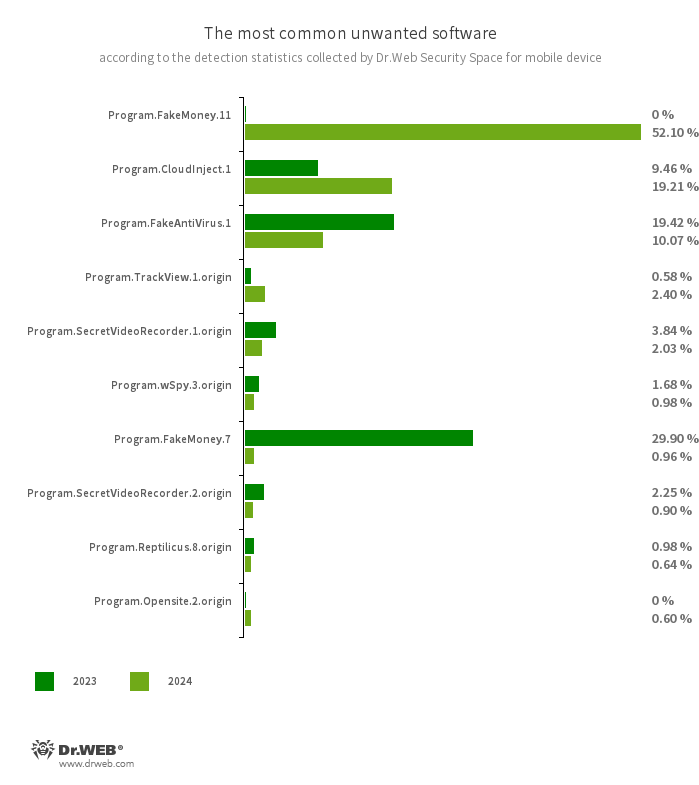

Il programma indesiderato più frequentemente rilevato nel 2024 è stato Program.FakeMoney.11. Ha rappresentato oltre la metà — il 52,10% — del numero totale dei software indesiderati rilevati sui dispositivi protetti. Appartiene a una classe di applicazioni che suggeriscono agli utenti di guadagnare completando varie attività, ma in fin dei conti non pagano alcuna reale ricompensa.

I programmi che l'antivirus Dr.Web rileva come Program.CloudInject.1 si sono collocati alla seconda posizione con una quota del 19,21% (una crescita di 9,75 pp. rispetto all'anno prima). Tali applicazioni vengono modificate tramite il servizio cloud CloudInject — ad esse vengono aggiunti autorizzazioni pericolose e un codice offuscato il cui scopo non può essere controllato.

L'attività delle applicazioni Program.FakeAntiVirus.1 diminuisce per il secondo anno consecutivo — esse sono rimaste terze per diffusione con un indicatore del 10,07%, il che è di 9,35 pp. in meno rispetto al 2023. Questi programmi simulano il funzionamento degli antivirus, rilevano le minacce inesistenti e suggeriscono ai proprietari di dispostivi Android di acquistare una versione completa per "risolvere" i presunti problemi rilevati.

Durante l'anno passato gli utenti si imbattevano in vari programmi per la sorveglianza e il controllo dell'attività. Tali software possono essere utilizzati per raccogliere dati sia con il consenso dei proprietari di dispositivi e sia a loro insaputa — nel secondo caso, essi effettivamente si trasformano in strumenti di spionaggio. Il più frequentemente sui dispositivi protetti da Dr.Web venivano rilevati i programmi per monitoraggio Program.TrackView.1.origin (2,40% dei casi), Program.SecretVideoRecorder.1.origin (2,03% dei casi), Program.wSpy.3.origin (0,98% dei casi), Program.SecretVideoRecorder.2.origin (0,90% dei casi), Program.Reptilicus.8.origin (0,64% dei casi), Program.wSpy.1.origin (0,39% dei casi) e Program.MonitorMinor.11 (0,38% dei casi).

Inoltre, erano diffusi i programmi Android Program.Opensite.2.origin, il cui obiettivo è quello di caricare siti impostati e visualizzare annunci pubblicitari. La loro quota ha ammontato allo 0,60% dei rilevamenti dei software indesiderati.

Le dieci applicazioni indesiderate più spesso rilevate nel 2024 sono:

- Program.FakeMoney.11

- Program.FakeMoney.7

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Questi programmi simulano l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Di solito hanno una lista dei sistemi di pagamento e delle banche più popolari attraverso cui presumibilmente sarebbe possibile trasferire i premi. Ma anche quando gli utenti riescono ad accumulare la somma sufficiente per il prelievo, non ricevono i pagamenti promessi. Con questo record vengono rilevati anche altri software indesiderati basati sul codice di tali programmi.

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e l'omonima utility Android (aggiunta al database dei virus Dr.Web Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione dei programmi, al modificatore compare la possibilità di gestirli in remoto: bloccarli, visualizzare dialoghi configurabili, tracciare l'installazione e la rimozione di altri software ecc.

- Program.FakeAntiVirus.1

- Rilevamento di programmi pubblicitari che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.TrackView.1.origin

- Rilevamento di un'applicazione che consente di monitorare gli utenti attraverso i dispositivi Android. Utilizzando questo programma, i malintenzionati possono rilevare la posizione dei dispositivi di destinazione, utilizzare la fotocamera per registrare video e scattare foto, effettuare l'ascolto tramite il microfono, creare registrazioni audio ecc.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di registrazione, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità lo rendono potenzialmente pericoloso.

- Program.wSpy.3.origin

- Programma spia commerciale per il monitoraggio nascosto dei proprietari di dispositivi Android. Consente ai malintenzionati di leggere la corrispondenza (messaggi in popolari programmi di messaggistica istantanea ed SMS), ascoltare l'ambiente, tracciare la posizione del dispositivo, monitorare la cronologia del browser, ottenere l'accesso alla rubrica e ai contatti, alle fotografie e ai video, fare screenshot e scattare fotografie con la fotocamera del dispositivo, nonché ha la funzionalità keylogger.

- Program.Reptilicus.8.origin

- Applicazione che consente di seguire i proprietari di dispositivi Android. È in grado di controllare la posizione del dispositivo, raccogliere dati circa la corrispondenza SMS e conversazioni sui social network, ascoltare telefonate e l'ambiente, catturare screenshot, tenere traccia dell'input da tastiera, copiare file dal dispositivo ed eseguire altre azioni ancora.

- Program.Opensite.2.origin

- Rilevamento di programmi Android affini il cui obiettivo è quello di caricare siti impostati e visualizzare annunci pubblicitari. Tali applicazioni sono spesso mascherate da altri software. Ad esempio, esistono varianti che vengono distribuite sotto le apparenze di un lettore video YouTube. Caricano il vero sito del servizio web e visualizzano banner pubblicitari tramite SDK pubblicitari connessi.

Programmi potenzialmente pericolosi

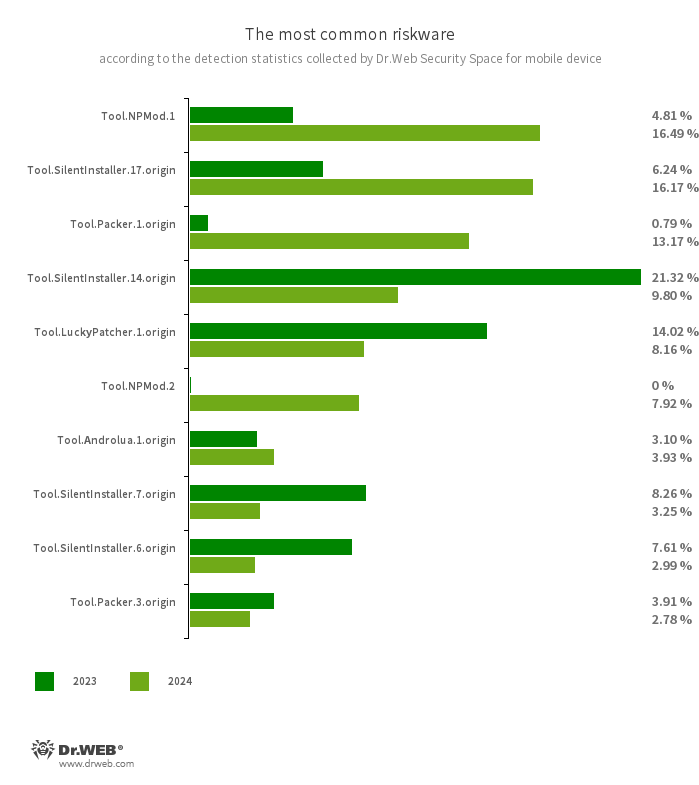

Le utility Tool.SilentInstaller, che consentono di avviare le applicazioni Android senza la loro installazione, nell'anno passato hanno mantenuto le posizioni leader tra i rilevamenti dei software potenzialmente pericolosi. In totale, hanno rappresentato oltre un terzo di tutti i programmi di questo tipo rilevati. Il più spesso sui dispositivi venivano riscontrate le varianti Tool.SilentInstaller.17.origin (16,17%), Tool.SilentInstaller.14.origin (9,80%), Tool.SilentInstaller.7.origin (3,25%) e Tool.SilentInstaller.6.origin (2,99%).

Altri diffusi programmi potenzialmente pericolosi sono state le applicazioni modificate tramite l'utility NP Manager. Questa utility incorpora nel software di destinazione un modulo speciale che consente di bypassare il controllo della firma digitale dopo la modifica effettuata. L'antivirus Dr.Web rileva tali programmi come diverse varianti della famiglia Tool.NPMod. Tra queste, il più frequentemente venivano rilevate le variazioni Tool.NPMod.1. Hanno notevolmente rafforzato le proprie posizioni nel corso dell'anno: rappresentano il 16,49% dei rilevamenti delle applicazioni potenzialmente pericolose, il che è di 11,68 pp. in più rispetto al 2023. Contemporaneamente, la quota dei software modificati dall'utility NP Manager, che vengono rilevati da un altro record di virus — Tool.NPMod.2, — ha ammontato al 7,92%. Come risultato, in totale, i campioni di questa famiglia sono stati responsabili di quasi un quarto di tutti i rilevamenti dei programmi potenzialmente pericolosi.

Tra i leader sono state anche le applicazioni protette da un packer Tool.Packer.1.origin — venivano rilevate nel 13,17% dei casi il che è di 12,38 pp. in più rispetto all'anno prima. Inoltre, dal 3,10% al 3,93% è cresciuto il numero di rilevamenti di Tool.Androlua.1.origin. Questo è un framework che consente di modificare i programmi Android installati ed eseguire gli script Lua, che potenzialmente possono essere malevoli.

Con tutto ciò, l'attività di uno dei leader dell'anno 2023, quella della famiglia di utility Tool.LuckyPatcher, al contrario, è alquanto diminuita — dal 14,02% all'8,16%. Queste utility consentono di modificare i programmi Android con l'aggiunta ad essi di script scaricati da internet. Sono stati meno frequenti anche i programmi protetti da un'utility di offuscamento Tool.Obfuscapk (un calo dal 3,22% all'1,05%), nonché da un packer Tool.ApkProtector (un calo dal 10,14% al 3,39%).

Le dieci applicazioni potenzialmente pericolose più diffuse rilevate su dispositivi Android nel 2024 sono:

- Tool.NPMod.1

- Tool.NPMod.2

- Rilevamento di applicazioni Android modificate tramite l'utility NP Manager. In tali programmi è incorporato un modulo speciale che consente di aggirare il controllo della firma digitale dopo la loro modifica.

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Piattaforme software potenzialmente pericolose che consentono ad applicazioni di avviare file APK senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Packer.1.origin

- Utility packer specializzata per la protezione di applicazioni Android dalla modifica e dal reverse engineering. Non è malevola, ma può essere utilizzata per la protezione di programmi sia innocui che trojan.

- Tool.LuckyPatcher.1.origin

- Utility che consente di modificare le applicazioni Android installate (creare patch per esse) al fine di modificarne la logica di funzionamento o aggirare determinate restrizioni. Ad esempio, utilizzandola, gli utenti possono tentare di disattivare il controllo dei permessi di root in programmi bancari od ottenere risorse illimitate in giochi. Per creare le patch, l'utility scarica da internet script appositamente preparati che chiunque sia interessato può creare e aggiungere a un database comune. Le funzionalità di tali script possono risultare, tra l'altro, anche malevole, pertanto, le patch create possono rappresentare un potenziale pericolo.

- Tool.Androlua.1.origin

- Rilevamento di una serie di versioni potenzialmente pericolose di un framework specializzato per lo sviluppo di programmi Android nel linguaggio di programmazione di scripting Lua. La logica principale di applicazioni Lua è situata in script corrispondenti che sono cifrati e vengono decifrati dall'interprete prima dell'esecuzione. Spesso questo framework di default chiede l'accesso a un gran numero di autorizzazioni di sistema per il funzionamento. Come risultato, gli script Lua eseguiti attraverso di esso sono in grado di effettuare varie azioni malevole in base alle autorizzazioni ricevute.

- Tool.Packer.3.origin

- Rilevamento di programmi Android il codice dei quali è cifrato e offuscato dall'utility NP Manager.

Applicazioni pubblicitarie

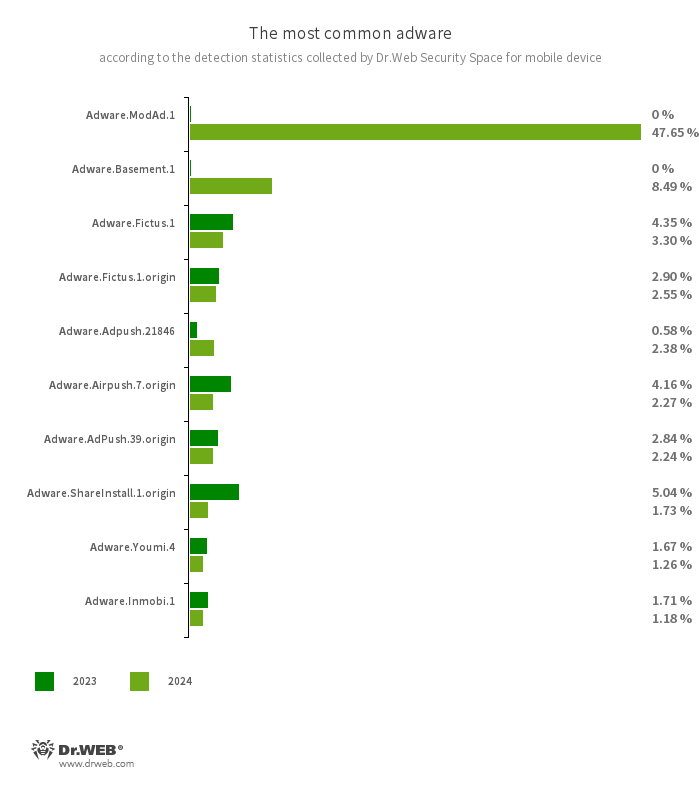

Il software pubblicitario più diffuso nel 2024 è diventata una nuova famiglia di programmi Adware.ModAd — ha rappresentato il 47,45% dei rilevamenti. I capoclassifica dell'anno precedente, i campioni della famiglia Adware.Adpush finiscono secondi con il 14,76% (un calo del numero di rilevamenti di 21,06 pp.). Alla terza posizione con un indicatore dell'8,68% si è collocata un'altra nuova famiglia di applicazioni pubblicitarie Adware.Basement.

Risultano diffuse anche le famiglie Adware.Airpush (la quota è scesa dall'8,59% al 4,35%), Adware.Fictus (un calo dal 4,41% al 3,29%), Adware.Leadbolt (un calo dal 4,37% al 2,26%), Adware.ShareInstall (un calo dal 5,04% all'1,71%). I programmi pubblicitari Adware.MagicPush che nel 2023 occupavano la seconda posizione hanno significativamente ridotto l'attività e non sono riusciti a entrare nella top ten spostandosi in undicesima posizione con un indicatore dell'1,19% (un calo di 8,39 pp.).

Le dieci applicazioni pubblicitarie più diffuse rilevate su dispositivi Android nel 2024 sono:

- Adware.ModAd.1

- Rilevamento di alcune versioni modificate (mods) dell'app di messaggistica WhatsApp, nelle funzionalità delle quali è incorporato un codice per caricare i link di destinazione tramite web view durante l'utilizzo dell'app. Da questi indirizzi internet viene eseguito il reindirizzamento verso i siti pubblicizzati — ad esempio, casinò online e scommesse, siti per adulti.

- Adware.Basement.1

- Applicazioni che visualizzano annunci pubblicitari indesiderati che spesso portano a siti malevoli e truffaldini. Hanno una base di codice comune con i programmi indesiderati Program.FakeMoney.11.

- Adware.Fictus.1

- Adware.Fictus.1.origin

- Modulo adware che i malintenzionati incorporano in versioni clone di popolari giochi e programmi Android. Viene integrato in programmi tramite un packer specializzato net2share. Le copie di software create in questo modo vengono distribuite attraverso diversi store di app e dopo l'installazione visualizzano pubblicità indesiderate.

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.Airpush.7.origin

- Moduli software che vengono incorporati in applicazioni Android e visualizzano le più svariate pubblicità. A seconda della versione e variante, queste possono essere notifiche, finestre a comparsa o banner pubblicitari. Tramite questi moduli, i malintenzionati spesso distribuiscono programmi malevoli invitando a installare determinati software. Inoltre, tali moduli trasmettono al server remoto varie informazioni riservate.

- Adware.ShareInstall.1.origin

- Modulo adware che può essere integrato in programmi Android. Visualizza notifiche pubblicitarie sulla schermata di blocco del sistema operativo Android.

- Adware.Youmi.4

- Rilevamento di un modulo adware indesiderato che colloca scorciatoie pubblicitarie sulla schermata iniziale di dispostivi Android.

- Adware.Inmobi.1

- Rilevamento di alcune versioni di un SDK pubblicitario Inmobi, che sono in grado di effettuare telefonate e aggiungere eventi al calendario di dispostivi Android.

Minacce su Google Play

Nel 2024 gli analisti dei virus dell'azienda Doctor Web hanno individuato sullo store di app Google Play oltre 200 minacce con più di 26.700.000 download complessivi. Oltre al trojan Android.Click.414.origin tra di esse erano molti altri malware — ad esempio, i trojan pubblicitari Android.HiddenAds. Essi venivano distribuiti sotto le apparenze dei più svariati software: app di fotoritocco, scanner di codici a barre, raccolte di immagini e persino un allarme "antifurto" per la protezione dello smartphone dalle mani sbagliate. Tali trojan nascondono le proprie icone dopo l'installazione e cominciano a visualizzare una pubblicità aggressiva che si sovrappone all'interfaccia del sistema e degli altri programmi e interferisce con il normale utilizzo del dispositivo.

Esempi di trojan pubblicitari individuati su Google Play nel 2024. Android.HiddenAds.4013 si nascondeva nell'app di fotoritocco Cool Fix Photo Enhancer, Android.HiddenAds.4034 — nella raccolta di immagini Cool Darkness Wallpaper, Android.HiddenAds.4025 — nel programma per la scansione di codici a barre QR Code Assistant, e Android.HiddenAds.656.origin — nel programma allarme Warning Sound GBD

I nostri specialisti inoltre hanno rilevato vari programmi trojan che i malintenzionati hanno protetto da un sofisticato packer software.

Nell'app Lie Detector Fun Prank si nascondeva il trojan Android.Packed.57156, e nel programma Speaker Dust and Water Cleaner il trojan Android.Packed.57159, i quali erano protetti da un packer

Altri programmi malevoli trovati sono stati i campioni della famiglia Android.FakeApp, che vengono utilizzati in vari schemi fraudolenti. Il principale compito della maggior parte di tali trojan è quello di aprire il link preimpostato, mentre, a determinate condizioni, possono funzionare anche come software dichiarato. Molti di essi venivano distribuiti sotto le finte spoglie di vari programmi finanziari (ad esempio, guide e tutorial, calcolatrici di redditività, applicazioni per l'accesso al trading di borsa, strumenti per la contabilità domestica), taccuini, diari, programmi per la partecipazione a quiz e sondaggi e altri ancora. Essi caricavano siti truffa a tema investimenti.

Esempi di trojan Android.FakeApp che caricavano link di siti truffa: Android.FakeApp.1681 (SenseStrategy), Android.FakeApp.1708 (QuntFinanzas)

Una parte dei programmi falsificazione Android.FakeApp veniva distribuita sotto le apparenze di svariati giochi. Molti di essi potevano anche fornire le funzionalità dichiarate, ma il loro compito principale era caricare siti di casinò online e scommesse.

Esempi di trojan Android.FakeApp, spacciati per giochi, che caricavano link di siti di scommesse e casinò online: Android.FakeApp.1622 (3D Card Merge Game), Android.FakeApp.1630 (Crazy Lucky Candy)

Alcuni trojan di questa famiglia di nuovo erano mascherati da applicazioni per la ricerca di lavoro. Tali programmi falsificazione caricano false liste di offerte lavoro e suggeriscono agli utenti di stendere un "curriculum" fornendo i dati personali. In altri casi, i trojan possono invitare le potenziali vittime a mettersi in contatto con il "datore di lavoro" tramite un'app di messaggistica. In realtà, le potenziali vittime scriveranno ai criminali, i quali cercheranno di attirarle in uno o altro schema fraudolento.

Esempi di trojan Android.FakeApp, che venivano spacciati dai malintenzionati per programmi per la ricerca di lavoro: Android.FakeApp.1627 (Aimer) Android.FakeApp.1703 (FreeEarn)

Inoltre, su Google Play sono state rilevate ulteriori applicazioni trojan che iscrivono utenti a servizi a pagamento. Uno di queste era Android.Subscription.22 — veniva distribuito sotto le apparenze dell'app di fotoritocco InstaPhoto Editor.

Trojan Android.Subscription.22, studiato per abbonare utenti a servizi a pagamento

Altri simili trojan erano i campioni delle famiglie affini Android.Joker e Android.Harly, che hanno un'architettura modulare. Quelli primi sono in grado di scaricare i componenti ausiliari da internet, e quelli secondi differiscono in quanto di solito conservano i moduli necessari in forma crittografata tra le proprie risorse.

Esempi di programmi che iscrivevano vittime a servizi a pagamento. Android.Joker.2280 era nascosto in un'app con oroscopi, My Horoscope, e Android.Harly.87 in un gioco, BlockBuster

Oltre ai programmi malevoli, gli specialisti Doctor Web hanno rilevato su Google Play nuovi software indesiderati, tra cui erano diverse varianti di Program.FakeMoney.11 e Program.FakeMoney.14. Questi programmi appartengono a una famiglia di applicazioni che suggeriscono agli utenti di eseguire varie attività (spesso, visualizzare pubblicità) per ricompense virtuali. Le ricompense in seguito presumibilmente potrebbero essere convertite in denaro reale o in premi, ma per ritirare il "guadagno", l'utente dovrebbe accumulare una determinata somma. Tuttavia, anche quando è riuscito a farlo, in fin dei conti, l'utente non riceve alcun pagamento reale.

Una delle varianti di Program.FakeMoney.11 veniva distribuita con il pretesto del gioco Copper Boom, mentre la Program.FakeMoney.14 era rappresentata dal gioco Merge Party

Oltre a ciò, durante l'anno i nostri analisti dei virus rilevavano su Google Play nuovi programmi pubblicitari. Questi includevano applicazioni e giochi con il modulo pubblicitario incorporato Adware.StrawAd, che è in grado di visualizzare annunci da vari fornitori di servizi.

Esempi di giochi con il modulo pubblicitario Adware.StrawAd: Crazy Sandwich Runner (Adware.StrawAd.1), Poppy Punch Playtime (Adware.StrawAd.3), Finger Heart Matching (Adware.StrawAd.6), Toimon Battle Playground (Adware.StrawAd.9)

Su Google Play venivano distribuite anche le applicazioni pubblicitarie Adware.Basement, gli annunci da cui spesso portano a siti dannosi e fraudolenti. È interessante notare che questa famiglia ha una base di codice comune con i programmi indesiderati Program.FakeMoney.11.

Esempi di programmi pubblicitari indesiderati Adware.Basement: Lie Detector: Lie Prank Test, TapAlarm:Don't touch my phone e Magic Voice Changer — Adware.Basement.1, Auto Clicker:Tap Auto — Adware.Basement.2

Trojan bancari

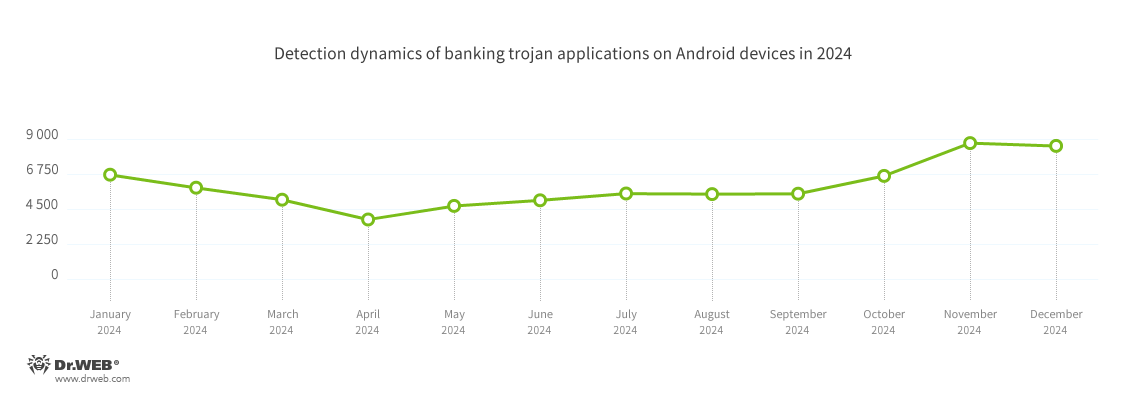

Secondo i dati delle statistiche di rilevamento di Dr.Web Security Space per dispositivi mobili, nel 2024 la quota dei trojan bancari sul numero totale di malware registrati ha ammontato al 6,29%, il che è di 2,71 pp. in più rispetto all'anno prima. Da gennaio la loro attività diminuiva regolarmente, ma da metà di primavera il numero di attacchi è ricominciato a crescere. Durante il III trimestre, la loro attività rimaneva praticamente invariata, dopo di che è continuata ad aumentare raggiungendo un massimo annuale a novembre.

Nel 2024 di nuovo risultano largamente diffuse le note famiglie di trojan bancari. Tra di esse — i programmi malevoli Coper, Hydra (Android.BankBot.1048.origin, Android.BankBot.563.origin), Ermac (Android.BankBot.1015.origin, Android.BankBot.15017), Alien (Android.BankBot.745.origin, Android.BankBot.1078.origin), Anubis (Android.BankBot.670.origin). Inoltre, si osservavano attacchi con l'utilizzo delle famiglie Cerberus (Android.BankBot.11404), GodFather (Android.BankBot.GodFather.3, Android.BankBot.GodFather.14.origin) e Zanubis (Android.BankBot.Zanubis.7.origin).

Nel corso dell'anno i malintenzionati distribuivano attivamente i trojan spia Android.SpyMax, che possiedono un ampio set di funzionalità malevole, inclusa la possibilità di gestione in remoto dei dispositivi infetti. Vengono ampiamente adoperati anche come trojan bancari. Questa famiglia originalmente includeva un trojan RAT multifunzionale SpyNote (RAT — Remote Administration Trojan, trojan di accesso remoto). Tuttavia, dopo la fuga del suo codice sorgente, sulla sua base sono comparse le più svariate mods — ad esempio, CraxsRAT e G700 RAT. Le statistiche di rilevamento di Dr.Web Security Space per dispositivi mobili mostrano che i campioni di questa famiglia sono diventati più attivi nella seconda metà del 2023, e da quel tempo il numero dei loro rilevamenti continuava a crescere praticamente ogni mese. Per ora questa tendenza persiste.

I trojan Android.SpyMax sono mirati agli utenti in tutto il mondo. L'anno passato, essi sono stati notati, tra l'altro, in numerosi attacchi agli utenti russi — il 46,23% dei rilevamenti della famiglia riguardava questo pubblico. Questi malware venivano attivamente distribuiti anche tra i proprietari di dispostivi Android brasiliani (il 35,46% dei rilevamenti) e turchi (il 5,80% dei rilevamenti).

È interessante notare che la distribuzione di questi programmi malevoli in Russia avviene principalmente non attraverso lo spam o le classiche varianti di phishing, ma durante una delle fasi della frode telefonica. All'inizio i truffatori che chiamano la potenziale vittima tradizionalmente cercano di convincerla che loro sono collaboratori di una banca o delle forze dell'ordine. Segnalano un presunto problema — un tentativo di furto di denaro dal conto bancario o di formalizzazione di un prestito non previsto, oppure, al contrario, comunicano "buone notizie" su presunti bonus statali spettanti. Quando i truffatori capiscono che l'utente ha creduto loro, lo incoraggiano a installare un "aggiornamento dell'antivirus", "un'app bancaria" o un altro programma — ad esempio, quello per "la sicurezza della transazione". In tale programma in realtà è nascosto il trojan Android.SpyMax.

Gli utenti da Russia nel 2024 anche riscontravano le famiglie di banker Falcon (Android.BankBot.988.origin, Android.Banker.5703) e Mamont (Android.Banker.637.origin, Android.Banker.712.origin). Oltre a ciò, sono stati notati attacchi dei trojan bancari Android.Banker.791.origin e Android.Banker.829.origin ai proprietari di dispostivi Android da Russia e Uzbekistan, nonché quelli del banker Android.Banker.802.origin agli utenti in Russia, Azerbaigian e Uzbekistan. L'obiettivo del trojan Android.Banker.757.origin sono stati gli utenti da Russia, Uzbekistan, Tagikistan e Kazakistan.

I nostri specialisti di nuovo registravano attacchi dei trojan MoqHao (Android.Banker.367.origin, Android.Banker.430.origin, Android.Banker.470.origin, Android.Banker.593.origin), mirati agli utenti da molti paesi, inclusi gli stati di Asia sudorientale e Asia Pacifico. Allo stesso pubblico erano rivolti anche attacchi di altri trojan. Ad esempio, gli utenti di dispositivi Android sudcoreani dovevano affrontare le famiglie Fakecalls (Android.BankBot.919.origin, Android.BankBot.14423, Android.Banker.5297), IOBot (Android.BankBot.IOBot.1.origin) e Wroba (Android.Banker.360.origin). Altre varianti di Wroba (Android.BankBot.907.origin, Android.BankBot.1128.origin) attaccavano gli utenti da Giappone.

Gli abitanti di Cina, tra l'altro, riscontravano il trojan Android.Banker.480.origin, e quelli vietnamiti — Android.BankBot.1111.origin. Allo stesso tempo, i malintenzionati impiegavano i trojan TgToxic (Android.BankBot.TgToxic.1) per attacchi ai clienti di istituzioni creditizie di Indonesia, Thailandia e Taiwan, e il trojan GoldDigger (Android.BankBot.GoldDigger.3) per attacchi agli utenti da Thailandia e Vietnam.

Di nuovo sono stati registrati attacchi agli utenti iraniani — loro dovevano affrontare i banker come Android.Banker.709.origin, Android.Banker.5292, Android.Banker.777.origin, Android.BankBot.1106.origin e una serie di altri. Mentre negli attacchi ai clienti turchi di banche, accanto ad altri trojan, sono stati notati anche i campioni della famiglia Tambir (Android.BankBot.1104.origin, Android.BankBot.1099.origin, Android.BankBot.1117.origin).

Tra i proprietari di dispositivi Android indiani sono diventati diffusi i banker Android.Banker.797.origin, Android.Banker.817.origin e Android.Banker.5435 — essi si mascheravano da software presumibilmente correlati alle istituzioni creditizie Airtel Payments Bank, PM KISAN e IndusInd Bank. Oltre a questo, è persistita l'attività dei trojan bancari Rewardsteal (Android.Banker.719.origin, Android.Banker.5147, Android.Banker.5443) il cui obiettivo principale sono i clienti indiani delle banche Axis bank, HDFC Bank, SBI, ICICI Bank, RBL bank e Citi bank.

Nei paesi di America Latina di nuovo è stata notata l'attività dei trojan PixPirate (Android.BankBot.1026.origin), che attaccano i clienti di banche brasiliane.

Agli utenti europei erano mirati, in particolare, i trojan Anatsa (Android.BankBot.Anatsa.1.origin) e Copybara (Android.BankBot.15140, Android.BankBot.1100.origin). Questi ultimi attaccano principalmente gli abitanti di Italia, Gran Bretagna e Spagna.

Durante il 2024, gli analisti dei virus Doctor Web registravano una crescita della popolarità di alcuni metodi di protezione dall'analisi e dal rilevamento dei malware Android — principalmente dei trojan bancari. In particolare, i malintenzionati effettuavano diverse manipolazioni con il formato ZIP — la base di file APK. Come risultato, molti strumenti di analisi statica che impiegano gli algoritmi standard di elaborazione di archivi ZIP non sono in grado di elaborare correttamente tali file "danneggiati". Contemporaneamente, i trojan vengono percepiti dal sistema operativo Android come normali programmi, vengono installati e funzionano correttamente.

Una delle tecniche più diffuse è stata la manipolazione con i campi compression method e compressed size nella struttura dell'intestazione del file locale all'interno dell'APK. Gli attori delle minacce intenzionalmente specificano valori errati dei campi compressed size e uncompressed size (dimensione compressa e dimensione non compressa), o scrivono un metodo di compressione non corretto o inesistente nel campo compression method. In un'altra variante, per l'archivio può essere indicato il metodo senza compressione, ma i campi delle intestazioni compressed size e uncompressed size non corrisponderanno, benché debbano corrispondere.

Un altro popolare metodo è utilizzare dati su disco non corretti nella voce ECDR (End of Central Directory Record, fine della voce della directory centrale) e CD (Central Directory, intestazione del file della directory centrale — qui si trovano i dati sui file e parametri dell'archivio). Entrambi questi parametri per un archivio completo devono corrispondere, ma i cybercriminali possono specificare per essi valori diversi, come se questo non sia un archivio completo, ma un multiarchivio.

Era diffusa anche la tecnica con cui nelle intestazioni dei file locali di alcuni file nell'archivio viene indicato un flag che significa che questi file sono crittografati. In realtà, essi non sono crittografati, ma a causa di questo, l'archivio non viene letto correttamente durante l'analisi.

Insieme alla manipolazione della struttura di file APK, gli autori dei virus adoperavano anche altri metodi — ad esempio, la modifica del file di configurazione di applicazioni Android AndroidManifest.xml. In particolare, aggiungevano byte spazzatura b'\x00' alla struttura degli attributi del file per cui questo ultimo non viene letto correttamente.

Prospettive e tendenze

L'anno appena trascorso ha mostrato che i criminali informatici continuano ad arricchirsi attivamente a scapito dei proprietari di dispositivi Android. I loro principali strumenti restano i trojan pubblicitari e bancari, le applicazioni malevole con funzionalità spia, nonché i software fraudolenti. In relazione a ciò, nel 2025 ci si può aspettare la comparsa di nuove minacce di questo tipo.

Nonostante le misure che vengono adottate per aumentare la sicurezza di Google Play, questo store rimane ancora una delle fonti di distribuzione di minacce Android. Pertanto, non si può escludere la comparsa in esso di nuove applicazioni malevole e indesiderate.

Un ennesimo caso di infezione di box TV con sistema operativo Android, rilevato l'anno scorso, suggerisce che gli autori di virus utilizzano un'ampia gamma di vettori di attacco. È molto probabile che i malintenzionati non solo rivolgeranno nuovamente la loro attenzione a tali dispositivi, ma continueranno anche a cercare altri potenziali obiettivi tra la diversità di gadget Android.

Non si può escludere che gli autori di virus continueranno a introdurre attivamente nuovi metodi per bypassare l'analisi e il rilevamento di programmi malevoli.

Gli specialisti dell'azienda Doctor Web continuano a seguire l'evoluzione delle minacce cyber "mobili" e a fornire la protezione dei nostri utenti. Per migliorare la propria sicurezza, installate l'antivirus Dr.Web per dispositivi mobili che aiuterà a contrastare i programmi malevoli, indesiderati e altri software pericolosi, i truffatori e altre minacce.