Dottore, queste immagini dove le ha prese? Uso della steganografia per il mining di criptovalute

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

24 gennaio 2025

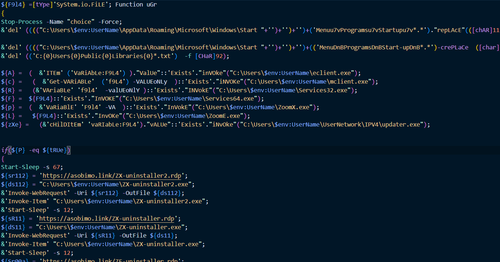

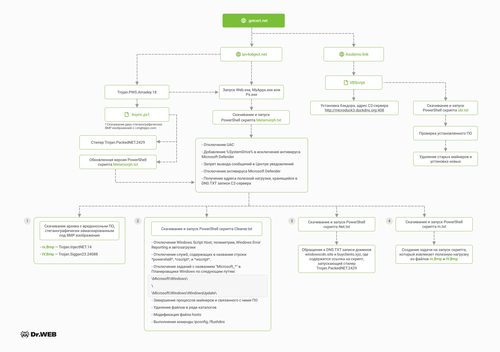

La campagna è probabilmente iniziata nel 2022, quando è stato osservato un file eseguibile, Services.exe, che è un'applicazione .NET che avvia uno script VBscript. Questo script realizza le funzionalità di backdoor contattando il server dei malintenzionati ed eseguendo gli script e i file ricevuti in risposta. Così, sul computer della vittima veniva scaricato un file malevolo, ubr.txt, che è uno script per l'interprete PowerShell, di cui l'estensione è stata cambiata da ps1 a txt.

Lo script ubr.txt controlla la presenza di cryptominer che potevano già essere installati sulla macchina compromessa, e li sostituisce con le versioni necessarie per i malintenzionati. I file che vengono installati dallo script rappresentano un cryptominer e le sue impostazioni, denominato SilentCryptoMiner, tramite il quale gli hacker minavano la criptovaluta Monero.

Abbiamo già scritto diverse volte sull'utilizzo di questo cryptominer da parte dei malintenzionati, che vengono attratti dalla sua semplicità di configurazione, le ampliate possibilità di estrazione di vari tipi di criptovalute e di mascheramento dalle utility di diagnostica, nonché il supporto della gestione remota di tutti i cryptominer in una botnet tramite console web.

Nell'ambito di questa campagna, i file del cryptominer vengono mascherati da vari software, in particolare, quello per l'effettuazione di videochiamate in Zoom (ZoomE.exe e ZoomX.exe) o quello di servizio di Windows (Service32.exe e Service64.exe) ecc. Nonostante esistano più set di file malevoli che hanno nomi diversi, tutti essi svolgono gli stessi compiti — eliminazione di altri cryptominer, installazione del nuovo cryptominer e consegna degli aggiornamenti per esso.

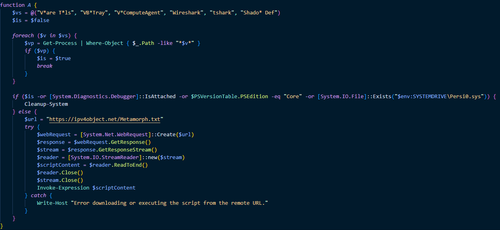

Script PowerShell ubr.txt

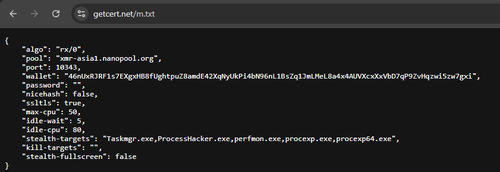

In aggiunta, il cryptominer si connette a un dominio, getcert[.]net, su cui è situato un file, m.txt, con le impostazioni di mining di criptovalute. Questa risorsa è anche impiegata in altre catene.

File m.txt contenente le impostazioni del cryptominer

Successivamente, i malintenzionati hanno modificato la metodologia di attacco, rendendola molto più interessante e cominciando a utilizzare strumenti di steganografia.

La steganografia è un metodo che consiste nel nascondere un'informazione all'interno di un'altra. A differenza della crittografia, in cui i dati criptati potrebbero attirare l'attenzione su di sé, la steganografia consente di nascondere impercettibilmente le informazioni, ad esempio, in un'immagine. Molti esperti di cybersicurezza ritengono che la popolarità dell'uso della steganografia per il bypassare gli strumenti di sicurezza continuerà a crescere.

Immagine a sinistra (autore di foto originale: Marek Piwnicki) contiene in sé un'immagine nascosta con il logo dell'azienda Doctor Web

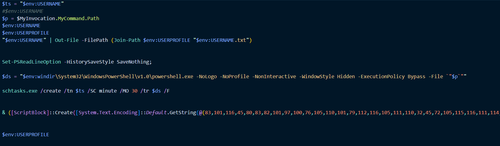

La seconda catena, più recente, è realizzata per il tramite di un trojan, Amadey, che avvia uno script PowerShell, Async.ps1, il quale scarica immagini in formato BMP da un sito di hosting di immagini legittimo, imghippo.com. Tramite gli algoritmi steganografici, dalle immagini vengono estratti due file eseguibili: uno stealer, Trojan.PackedNET.2429, e un payload il quale:

- disattiva la richiesta UAC di aumento dei permessi per amministratori,

- apporta numerose eccezioni all'antivirus incorporato Windows Defender,

- disattiva le notifiche in Windows,

- crea un nuovo task nel percorso \Microsoft\Windows\WindowsBackup\ con il nome 'User'.

Contenuto dello script Async1.ps

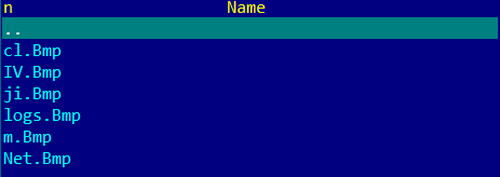

Durante l'esecuzione del task, vengono contattati i domini dei malintenzionati, nel cui record DNS TXT è contenuto l'indirizzo di conservazione del payload successivo. Dopo il suo download, viene decompresso un archivio con immagini in formato BMP e vengono avviati i seguenti file:

-

Cleaner.txt — script PowerShell che elimina qualsiasi altro cryptominer,

-

m.txt — script PowerShell che estrae un payload dalle immagini m.bmp e IV.bmp. Il payload all'interno delle immagini è il cryptominer SilentCryptoMiner e l'injector che lo avvia,

-

Net.txt — script che legge il record DNS TXT dai domini windowscdn[.]site e buyclients[.]xyz. In questo record si trova un link a un payload, che porta al servizio raw.githack[.]com.

Il record DNS TXT rappresenta un'estensione del record standard DNS e contiene un testo che viene utilizzato per scopi legittimi per la verificazione di un dominio. Ciononostante, il proprietario di un dominio può inserire in tale record dati arbitrari — ad esempio, come in questo caso, un link a un payload.

Contenuto dell'archivio con le immagini malevole

I moduli del cryptominer sono in continua evoluzione. Di recente, gli autori hanno iniziato a utilizzare risorse legittime per collocare le immagini malevole e la piattaforma GitHub per conservare i payload. Inoltre, abbiamo osservati moduli che controllano gli avvii in sandbox e su macchine virtuali.

Modulo che confronta i nomi di applicazioni in esecuzione con quelli di popolari strumenti utilizzati dai ricercatori di cybersicurezza

Uno dei portafogli, indicato nelle impostazioni del cryptominer, è stato creato a maggio 2022, e fino ad oggi su di esso sono stati trasferiti 340 XMR. Tuttavia, il tasso di cambio di questa criptovaluta sta attraversando un periodo di significativa volatilità, quindi in questo caso il profitto dei truffatori potrebbe ammontare a 65–70 mila USD. A giudicare dalla forma ondulata della curva dell'hashrate, che indica accensioni e spegnimenti regolari dei computer, in questa campagna di mining sono coinvolti per lo più utenti ordinari che si trovano in uno stesso gruppo di fusi orari. L'hashrate medio è di 3,3 milioni di hash al secondo, il che consente alle macchine compromesse di portare ai malintenzionati 1 XMR in 40 ore.

Questa campagna è soltanto la punta di un iceberg nel mondo delle minacce cyber basate su strumenti di steganografia, ed essa sottolinea quanto sia importante stare attenti nello spazio digitale. Le raccomandazioni dell'azienda Doctor Web rimangono invariate: installate software solo da fonti affidabili, non aprite link sospetti e non disattivate la protezione antivirus quando scaricate file da internet.

Schema di attacco

Maggiori informazioni su SilentCryptoMiner

Maggiori informazioni su PowerShell.Starter.98

Maggiori informazioni su PowerShell.DownLoader.1640

Maggiori informazioni su Trojan.PackedNET.2429

Maggiori informazioni su VBS.DownLoader.2822