Torna alla lista delle notizie

Il 13 gennaio 2012

L’ultimo mese del 2011 si è rivelato povero in avvenimenti virali: sembrava che i tuffatori della rete e gli scrittori di virus tutti alla volta avevano deciso di fare le ferie per prepararsi alle feste di Natale e di Capodanno.

Più di 40 malware scoperti su Android Market

All’inizio del dicembre scorso gli analisti della società “Doctor Web” hanno cercato appositamente programmi malevoli nel catalogo ufficiale dei programmi per Android — su Google Market. Prima sono stati rilevati 33 malware, ma poi ci si sono aggiunti altri 12, così il numero totale delle minacce individuate è stato 45. Quasi tutti i malware scoperti dai professionisti della società “Doctor Web” appartengono alla famiglia ben conosciuta Android.SmsSend, e il loro compito è spedire SMS pagati a numeri premium all’insaputa dell’utente.

Il catalogo degli applicativi Android Market era già più volte una fonte da cui si diffondevano programmi malevoli. In precedenza li sono stati trovati i cavalli di troia della famiglia Android.DreamExploid, Android.DDLight e altri ancora. Benché alcuni cavalli di troia della famiglia Android.SmsSend apparivano su Android Market anche in precedenza, una loro proliferazione di massa come questa è stata rilevata per la prima volta.

|

|

Tutti i cavalli di troia diffusi su Android Market, sono stati creati da pochi sviluppatori. La maggioranza dei programmi si camuffava da applicativi, quali i cataloghi di immagini che permettono di cambiare lo sfondo desktop del dispositivo Android, ed essi infatti avevano tali funzionalità. Offrivano una vasta gamma di immagini che andavano da schermati di giochi a foto della natura. Fra gli altri applicativi malevoli ci sono alcuni molto particolari. Ad esempio, un programma per redigere oroscopi, diete, un programma-torcia e altri ancora. Bisogna dire che le loro interfacce sono assai scarse, e quello che hanno almeno alcune funzionalità deve mascherare lo scopo vero degli scrittori di virus, che è la spedizione di SMS pagati dal dispositivo mobile della vittima.

Il principio di funzionamento di questi malware è assai comune. Una volta avviato, il programma visualizza un testo che dice che il proprietario del dispositivo mobile accetta alcune condizioni, però l’accordo contenente tali condizioni è di solito assente. Il trucco è che l’ultima parola di questo testo è infatti un hyperlink che conduce alla pagina dell’accordo di licenza, ma essa non è evidenziata in nessun modo in riguardo delle parole circostanti. L’utente dovrebbe faticare finché trovi questo collegamento nascosto. In caso degli applicativi di altri sviluppatori, le funzionalità sono un po’ diverse, benché non tanto. Ad esempio, avviato l’applicativo, lo schermo del dispositivo mobile mostra un testo di introduzione e due pulsanti: la conferma per accettare l’accordo di licenza e l’altro pulsante il quale dovrebbe aprire il testo dell’accordo. Anche qui c’è una furbizia: l’accordo è collocato su un sito estraneo che è momentaneamente fuori servizio, quindi l’utente non può leggere le condizioni proposte. Dopo che l’applicativo ha ricevuto la conferma, esso cerca di spedire subito messaggi SMS.

La società “Doctor Web” ha informato prontamente i professionisti Google sulla scoperta di questa cospicua “collezione” di malware, e poco dopo tutti gli applicativi pericolosi sono stati rimossi dal catalogo Android Market.

Spammer politico per Android

Tuttavia le minacce del dicembre scorso per la piattaforma mobile Android non si esauriscono con gli avvenimenti descritti di sopra. Alla fine del mese è comparso il primo malware per Android il cui scopo è spedire lo spam politico — ed è destinato al pubblico mediorientale.

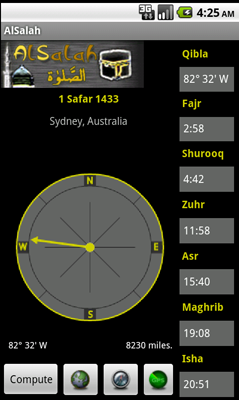

Il malware Android.Arspam.1 è incorporato all’applicativo legittimo AlSalah che è ideato per i musulmani e funge da bussola che mediante i dati GPS dell’utente stabilisce la direzione verso la Mecca e la distanza fino ad essa. L’applicativo inoltre mostra la data corrente secondo il calendario musulmano ed è in grado di calcolare i tempi delle cinque preghiere giornaliere. Importante è anche la circostanza che la versione di questo programma, offerta sul sito ufficiale di Android Market, non ha alcuna funzionalità distruttiva, mentre l’applicativo simile propagato sui forum in lingua araba di solito comprende un cavallo di troia. Vale a dire, i malintenzionati hanno sfruttato l’applicativo AlSalah per i propri interessi avendoci aggiunto un codice dannoso.

|

|

Avendo avviato sul dispositivo infettato un service speciale, il cavallo di troia raccoglie i dati di contatto memorizzati nella rubrica del dispositivo mobile e spedisce a ciascun contatto uno dei collegamenti che conducono ai forum dedicati agli eventi politici del Medio Oriente, in particolare, alla rivoluzione in Tunisia. L’elenco degli indirizzi spediti si conserva direttamente nel corpo del Trojan. Inoltre, se la scheda SIM che funziona nel dispositivo mobile infetto è stata registrata nel Bahrein, il cavallo di troia scarica dal server remoto un documento PDF che contiene il resoconto sulla violazione dei diritti dell’uomo in questo paese, elaborato dalla Commissione Indipendente del Bahrain (Bahrain Independent Commission).

Siccome Android.Arspam.1 già oggi contiene funzionalità che gli consentono di scaricare file da server remoti, in futuro si può aspettare che saranno apparse le varianti nuove e più perfette di questo malware che sarebbero in grado, ad esempio, di ricevere da centri di controllo remoti file di configurazione oppure liste dei collegamenti da spedire ai destinatari. Teoricamente sia anche possibile unire in una botnet gli zombies Android controllati dallo spammer.

Siti forzati minacciano piattaforme mobili

Ciò che i cybercriminali rivolgono la loro attenzione sempre più grande ai proprietari di telefonini intelligenti e di tablet PC è diventato un trend ovvio. Nel dicembre del 2011 i professionisti della società “Doctor Web” hanno individuato più di cento siti in lingua russa che i cybercriminali avevano forzato per poi assalire utenti di dispositivi mobili. Così i numerosi proprietari di smartphone e tablet gestiti dal sistema operativo Android o da altri piattaforme con supporto a Java (ad esempio, Symbian) hanno notato ultimamente che si è persa la possibilità di visitare i loro siti preferiti. Cercando di visitare alcune pagine web, l’utente viene redirezionato a una risorsa della rete che imita l’aspetto del sito ufficiale di Opera Mini e propone di scaricare un aggiornamento del navigatore. Sotto forma dell’aggiornamento di solito è nascosto un cavallo di troia della famiglia Java.SMSSend oppure Android.SmsSend che si propaga come file .jar o come applicativi per Android (.apk) a seconda del tipo di SO del client.

Lo schema agisce come segue: sfruttando le vulnerabilità degli applicativi server di diversi siti, quali “motori” di forum e sistemi di gestione dei contenuti (CMS), i malintenzionati ottengono l’accesso al sito e sostituiscono il file .htaccess che si conserva sul server. Come risultato di queste modificazioni, a ogni visita sul sito violato il server controlla lo user-agent dell’utente, e se il browser client funziona sulla piattaforma mobile con supporto a Java (compresi Symbian OS e Android), l’utente viene redirezionato alla pagina web dei malintenzionati.

Poiché, per avere l’accesso non autorizzato a diverse risorse della rete, i cybercriminali sfruttano le vulnerabilità identiche e usano lo stesso schema, si può supporre che il cracking si faccia automaticamente tramite l’apposito software. Secondo le valutazioni dei professionisti di “Doctor Web”, operano contemporaneamente circa cento siti in lingua russa che sono stati forzati dai malintenzionati, e in caso di alcuni di essi una ripristinazione urgente dopo la contaminazione non dà frutto perché arrivano nuovi cracking. Le amministrazioni di molte risorse di Internet hanno riferito che i loro siti hanno subito assalti ripetuti: benché i titolari dei siti riescano velocemente a eliminare gli oggetti maligni, fra un po’ di tempo gli hacker di nuovo prendono controllo della risorsa sotto assalto. Si può inoltre supporre che gli hacker si cooperino con i possessori dei programmi affiliate che diffondono Android.SmsSend sotto forma di aggiornamenti falsificati per Opera Mini. In questo caso siano attivi due diversi gruppi di malintenzionati, uno di quali si occupa del cracking dei siti, e l’altro distribuisce i malware. Adesso sono conosciuti più “programmi affiliate” che offrono il pagamento agli hacker perché redirezionino il traffico ai siti che propagano cavalli di troia.

Un nuovo backdoor per Windows…

Nella prima metà del dicembre scorso ai database dei virus è stato aggiunto il codice malevolo BackDoor.Pads scritto in linguaggio assemblatore ed essente un modulo realizzato come più componenti.

Le funzionalità di BackDoor.Pads sono quelle solite per i backdoor di questo genere: il programma raccoglie informazioni sul computer infettato che comprendono la versione del sistema operativo, il nome del computer e il suo indirizzo IP. Se il Trojan riesce ad ottenere l’eseguibile explorer.exe (permessi di accesso), esso decifra e avvia nel sistema infettato un keylogger che memorizza tutto ciò che l’utente digita sulla tastiera del computer. Questo programma è stato inserito nei database delle firme virali Dr.Web sotto il nome Trojan.PWS.Pads.

Questo malware è pericoloso per gli utenti soprattutto perché è in grado di aprire ai malintenzionati l’accesso alle risorse della macchina controllata e di effettuare diversi comandi, quali ricerca dei file, creazione/rimozione delle cartelle, copiatura, spostamento ed eliminazione dei file, riavvio di Windows, ricezione dell’elenco dei processi in esecuzione, caricamento dei file e il loro avvio a nome di un utente determinato. Inoltre il programma BackDoor.Pads può esercitare funzioni di un server proxy.

…e un cavallo di troia per Mac OS X

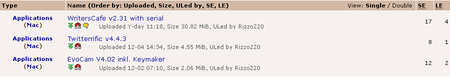

Oltretutto, la prima metà del dicembre scorso si è segnalata dalla scoperta sul sito dedicato all'indicizzazione di file torrent “La baia dei pirati” di nuovi archivi contenenti il cavallo di troia Trojan.Merin.3. Questo Trojan si occupa di carpire le monete elettroniche Bitcoin e di rubare le password dagli utenti di Mac OS X. Il malware si propaga sotto forma degli applicativi WritersCafe, Twitterrific e EvoCam.

Una volta l’applicativo infetto è stato scaricato da Internet ed eseguito sul computer locale, Trojan.Merin.3 avvia uno script speciale che abilita il modulo di caricamento del Trojan. Il modulo di caricamento viene messo in una delle sottocartelle della home directory Library con il nome di eCamd oppure twitterd, dopo di che l’archivio compresso bin.bop viene scaricato dal server FTP dei malintenzionati.

L’archivio compresso contiene un modulo di Bitcoin client per Mas OS X chiamato DiabloMiner e il cavallo di troia stesso. Questa versione del malware usa indirizzi bitcoin nuovi rispetto alle versioni precedenti di Trojan.Merin. Il modulo troiano principale di Trojan.Merin.3 è in grado di rubare dalla macchina infettata le password degli utenti, i dati dei portafogli elettronici, nonché i log dell’interprete di comandi bash (.bash_history), e di inviare tutte queste informazioni al server remoto appartenente ai cybercriminali.

Altri trend dell’anno passato

Nel corso del 2011 è cresciuto considerevolmente il numero dei casi in cui i malintenzionati utilizzano domini cirillici collocati nella zona russa .rf (.рф). I primi siti pericolosi di questo tipo sono stati inseriti nei database di virus Dr.Web proprio un anno fa, nel dicembre 2010, e oggi il loro numero già supera i 110. Al momento vi sono già più di 949 000 nomi di dominio registrati nella zona russa cirillica .rf (secondo i dati del 21 dicembre 2011), benché il numero di domini ancora liberi in questa zona sia di gran lunga maggiore del numero di domini liberi nelle zone .ru, .su, .com, .org oppure .net. Per fare un confronto, oggi la zona in lingua russa .ru ha 3 593 854 domini registrati. Probabilmente i malintenzionati siano attratti dalla relativa facilità con la quale si può trovare un nome di dominio adeguato nella zona russa cirillica .rf. D’altra parte, i malintenzionati siano probabilmente trattenuti dai prezzi relativamente alti della registrazione e della proroga di un dominio nella zona cirillica .rf in confronto alle altre zone di dominio.

Nel 2011 è cresciuto esponenzialmente il numero complessivo di minacce per la piattaforma mobile Android. I database di virus Dr.Web comprendevano nella seconda decade del dicembre 2011 pressoché 600 programmi malevoli scritti per Android, mentre all’inizio dell’anno 2011 ne erano solo 30. Perciò si può dire che negli ultimi 12 mesi il numero complessivo di minacce per la piattaforma mobile Google Android è aumentato di 20 volte — e questo è un indicatore assai eloquente.

Inoltre, secondo le informazioni statistiche annuali della società “Doctor Web”, durante l’anno 2011 è cresciuto quasi di due volte il numero di programmi-estortori della famiglia Trojan.Winlock, mentre la quantità di programmi che bloccano il master boot record e appartengono alla famiglia Trojan.MBRLock è cresciuta di 52 volte.

File dannosi, rilevati nel dicembre 2011 nel traffico di posta elettronica

| 01.12.2011 00:00 - 31.12.2011 12:00 | ||

| 1 | Trojan.Oficla.zip | 2357060 (42.06%) |

| 2 | Trojan.DownLoad2.24758 | 1040195 (18.56%) |

| 3 | Trojan.Tenagour.9 | 413183 (7.37%) |

| 4 | Win32.HLLM.Netsky.18401 | 329890 (5.89%) |

| 5 | Trojan.Inject.57506 | 259465 (4.63%) |

| 6 | Trojan.DownLoad2.32643 | 161330 (2.88%) |

| 7 | Win32.HLLM.Netsky.18516 | 144186 (2.57%) |

| 8 | EICAR Test File (NOT a Virus!) | 126937 (2.27%) |

| 9 | Trojan.Tenagour.3 | 124917 (2.23%) |

| 10 | Trojan.DownLoader5.886 | 105725 (1.89%) |

| 11 | Trojan.PWS.SpySweep.46 | 81440 (1.45%) |

| 12 | Trojan.Siggen2.62026 | 68494 (1.22%) |

| 13 | Trojan.Packed.19696 | 54330 (0.97%) |

| 14 | Trojan.Siggen2.58686 | 50442 (0.90%) |

| 15 | Trojan.DownLoad2.34604 | 45060 (0.80%) |

| 16 | Trojan.PWS.Panda.1513 | 37229 (0.66%) |

| 17 | Trojan.DownLoader4.31404 | 22862 (0.41%) |

| 18 | Trojan.DownLoader4.5890 | 22812 (0.41%) |

| 19 | Trojan.DownLoad2.20306 | 22513 (0.40%) |

| 20 | Trojan.DownLoader4.61182 | 20451 (0.36%) |

| Controllati in totale: | 180,905,399 |

| Infetti: | 5,603,704 (3.10%) |

File dannosi, rilevati nel dicembre 2011 nei computer degli utenti

| 01.12.2011 00:00 - 31.12.2011 12:00 | ||

| 1 | JS.Click.218 | 77843781 (45.69%) |

| 2 | Win32.Rmnet.12 | 47149282 (27.68%) |

| 3 | Win32.Virut | 12680199 (7.44%) |

| 4 | Win32.HLLP.Neshta | 10703752 (6.28%) |

| 5 | Trojan.IFrameClick.3 | 5834228 (3.42%) |

| 6 | Win32.HLLP.Whboy.45 | 2877412 (1.69%) |

| 7 | JS.IFrame.95 | 2203411 (1.29%) |

| 8 | JS.Click.222 | 1203896 (0.71%) |

| 9 | Trojan.DownLoader.17772 | 747997 (0.44%) |

| 10 | JS.IFrame.117 | 716482 (0.42%) |

| 11 | Win32.HLLP.Whboy | 517409 (0.30%) |

| 12 | ACAD.Bursted.13 | 477727 (0.28%) |

| 13 | JS.IFrame.112 | 441701 (0.26%) |

| 14 | Trojan.Fraudster.200 | 435989 (0.26%) |

| 15 | Trojan.PWS.Ibank.456 | 415442 (0.24%) |

| 16 | Trojan.MulDrop1.48542 | 411366 (0.24%) |

| 17 | Trojan.Fraudster.230 | 399311 (0.23%) |

| 18 | Exploit.Cpllnk | 228835 (0.13%) |

| 19 | VBS.Autoruner.15 | 217956 (0.13%) |

| 20 | SCRIPT.Virus | 214599 (0.13%) |

| Controllati in totale: | 140,431,895,720 |

| Infetti: | 170,366,888 (0.12%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti