Torna alla lista delle notizie

Il 4 aprile 2012

Il cavallo di troia BackDoor.Flashback.39 infetta computer Mac per il mezzo dei siti web contaminati e tramite i Traffic Direction System che ridirigono utenti Mac a una pagina contenente un codice malevolo. Gli specialisti della società “Doctor Web” hanno rilevato tante di tali pagine web — tutte contengono uno script Java che carica nel browser dell’utente un’applet Java, la quale a sua volta include un exploit. Tra i siti web malevoli, rilevati di recente, ci sono, in particolare:

- godofwar3.rr.nu

- ironmanvideo.rr.nu

- killaoftime.rr.nu

- gangstasparadise.rr.nu

- mystreamvideo.rr.nu

- bestustreamtv.rr.nu

- ustreambesttv.rr.nu

- ustreamtvonline.rr.nu

- ustream-tv.rr.nu

- ustream.rr.nu

Seconde le informazioni pervenute da alcune fonti, alla fine di marzo il motore di ricerca Google presentava nei risultati di ricerca più di quattro milioni di pagine web infette. Oltre a ciò, sui forum degli utenti Apple sono stati riferiti dei casi di infezione con il troiano BackDoor.Flashback.39 per conseguenza delle visite al sito dlink.com.

A partire dal febbraio 2012, per propagare programmi malevoli, i malintenzionati hanno cominciato a sfruttare le vulnerabilità CVE-2011-3544 e CVE-2008-5353, e dopo il 16 marzo hanno utilizzato un altro exploit (CVE-2012-0507). La casa Apple ha rilasciato le correzioni di questa vulnerabilità solamente il 3 aprile 2012.

L’exploit memorizza sul disco fisso del computer Mac da infettare un file eseguibile, studiato per scaricare il payload dai server remoti di controllo e per avviarlo successivamente. Gli specialisti della società “Doctor Web” hanno rilevato due versioni del troiano: dal primo aprile circa i malintenzionati hanno deciso di usare una versione modificata di BackDoor.Flashback.39. Come pure nelle versioni precedenti, una volta avviato, il programma malevolo verifica se sul disco fisso del computer sono presenti i seguenti componenti:

- /Library/Little Snitch

- /Developer/Applications/Xcode.app/Contents/MacOS/Xcode

- /Applications/VirusBarrier X6.app

- /Applications/iAntiVirus/iAntiVirus.app

- /Applications/avast!.app

- /Applications/ClamXav.app

- /Applications/HTTPScoop.app

- /Applications/Packet Peeper.app

Se il cavallo di troia non è riuscito a trovare i file sopraindicati, esso genera secondo un algoritmo determinato una lista di server di comando, spedisce un messaggio dell’installazione completata al server delle statistiche creato dai malintenzionati e fa un sondaggio seriale dei centri di comando.

Va osservato che il programma malevolo utilizza un metodo assai interessante per generare gli indirizzi di server di comando che consente, se necessario, di ridistribuire dinamicamente il carico fra di loro, cambiando da un centro di comando a un altro. Avendo ricevuto la risposta del server di comando, BackDoor.Flashback.39 verifica se la firma RSA del messaggio trasmesso dal server di comando è conforme e, se lo è, scarica e avvia sulla macchina infettata il payload che può essere qualsiasi file eseguibile, specificato nell’ordine ricevuto dal Trojan.

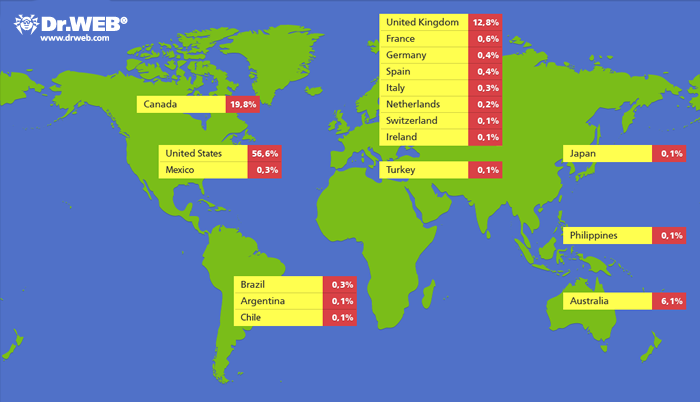

Ciascuno dei bot trasmette al server di comando nella riga di query l’identificatore univoco del computer Mac infetto. Utilizzando il metodo sinkhole, gli specialisti della società “Doctor Web” sono riusciti a ridirigere il traffico della botnet sui server della società e quindi contare i nodi contaminati.

Per il 4 aprile nella botnet sono intrappolati più di 550 000 computer infetti che operano sotto il sistema operativo Mac OS X. E con ciò si tratta solo di una parte della botnet che utilizza questa versione del cavallo di troia BackDoor.Flashback. La maggioranza di infezioni si trova negli Stati Uniti (56,6%, o 303449 nodi infettati), mentre Canada occupa il secondo posto (con il 19,8%, o 106379 macchine infettate). Al terzo posto sta il Regno Unito (12,8%, o 68577 casi di contaminazione) e la quarta posizione prende Australia la cui parte nella botnet è del 6,1% (32527 nodi infettati).

Per salvaguardare i propri computer dalla possibilità di penetrazione del troiano BackDoor.Flashback.39, gli specialisti della società “Doctor Web” consigliano agli utenti di Mac OS X di scaricare e installare l’aggiornamento di sicurezza support.apple.com/kb/HT5228 offerto dalla casa Apple.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti