Torna alla lista delle notizie

Il 18 aprile 2012

Per la prima volta le informazioni sul virus Win32.Rmnet.12 sono state aggiunte alle basi di dati Dr. Web a settembre 2011. A partire da quel momento, gli specialisti della “Doctor Web” hanno cominciato a seguire con attenzione lo sviluppo di questa minaccia. Il virus s’infiltra sui computer in modi diversi: tramite supporti di memoria flash infettati, tramite file eseguibili infettati, e anche tramite gli script speciali integrati in documenti html che salvano il virus sul disco del computer se nel browser viene aperta una pagina web malevola. La definizione di tali scenari scritti in linguaggio VBScript è stata inserita nelle basi di dati Dr.Web con il nome di VBS.Rmnet.

Il Win32.Rmnet.12 è un file virus composito che consiste di più moduli e dispone della capacità di riprodurre se stesso (può copiarsi e propagarsi senza alcun intervento dell’utente). Una volta avviato nel sistema operativo, il Win32.Rmnet.12 verifica quale browser è installato di default (se il virus non trova tale browser, seleziona come il suo bersaglio Microsoft Internet Explorer) e quindi si incorpora nei processi del browser. Avendo generato un nome del suo file in base al numero seriale del disco fisso, il virus si salva nella cartella di autoavvio dell’utente corrente e imposta per il file malevolo l’attributo “nascosto”. In questa cartella viene salvato anche il file di configurazione, in cui si registrano le informazioni necessarie per il funzionamento del programma maligno. Poi, in base al suo algoritmo interno, il virus determina il nome del server di controllo e cerca di connettersi a esso.

Uno dei componenti del virus è il modulo di backdoor. Dopo l’avvio, il backdoor tenta di determinare la velocità della connessione del computer a Internet, per cui invia richieste ai siti google.com, bing.com e yahoo.com fra intervalli di 70 secondi e analizza le risposte. Quindi il Win32.Rmnet.12 avvia sulla macchina infettata un server FTP e stabilisce una connessione al centro di controllo per trasmettere i dati del computer infetto. Il backdoor è in grado di elaborare comandi che pervengono dal server remoto, in particolare, i comandi di scaricare e avviare qualsiasi file, di aggiornare se stesso, di catturare e inviare ai malintenzionati degli schermi del computer e persino il comando di distruggere il sistema operativo.

L’altro modulo del virus è studiato per rubare password dei client FTP più popolari, quali Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP e di altri ancora. Queste informazioni in seguito possono essere utilizzate dai malintenzionati per organizzare attacchi di rete o per collocare su server remoti diversi oggetti malevoli. Oltre a ciò, il Win32.Rmnet.12 è capace anche di frugare tra i cookies dell’utente, e di conseguenza i cybercriminali possono avere l’accesso agli account della vittima su diversi siti che richiedono autenticazione. Inoltre questo modulo ha delle funzionalità che consentono di bloccare alcuni siti e ridirigere l’utente alle pagine web degli scrittori di virus. Una delle varianti del Win32.Rmnet.12 può effettuare injection web, perciò il virus è in grado di rubare informazioni bancarie.

Il virus si propaga in più modi: in primo luogo, esso sfrutta le vulnerabilità dei browser che consentono di salvare e avviare file eseguibili all’apertura di pagine web. Il virus cerca tutti i file html memorizzati sui dischi e ci aggiunge un codice scritto in linguaggio VBScript. Inoltre, il Win32.Rmnet.12 infetta tutti i file eseguibili scoperti sui dischi che hanno estensione .exe e sa copiare se stesso sui supporti rimovibili di memoria flash, salvando nella cartella radice il file di autoavvio e un collegamento associato a un’applicazione malevola, la quale a sua volta avvia il virus.

La botnet composta di computer contaminati con Win32.Rmnet.12 è stata rilevata dalla società “Doctor Web” ancora a settembre 2011, quando un campione del virus è pervenuto al laboratorio antivirale della società. Ben presto sono stati decifrati i nomi dei server di comando custoditi dentro le risorse del Win32.Rmnet.12. Qualche tempo dopo gli specialisti hanno analizzato anche il protocollo di trasferimento dati tra la botnet e i centri di comando, il che ha consentito non solo di determinare il numero di bot nella botnet, ma anche di controllare il loro comportamento. Il 14 febbraio 2012 gli analisti della società “Doctor Web” hanno applicato il metodo conosciuto sinkhole, il quale in seguito è stato usato con successo per studiare la botnet dei trojan BackDoor.Flashback.39. Con questo metodo sono stati registrati dei domini per i server di comando di una delle botnet Win32.Rmnet.12 e nello stesso tempo sono stati eliminati i centri di comando creati prima dai malintenzionati. Questo ha permesso di avere il completo controllo di questa botnet. Alla fine di febbraio con il medesimo metodo è stata catturata anche la seconda sottorete del Win32.Rmnet.12.

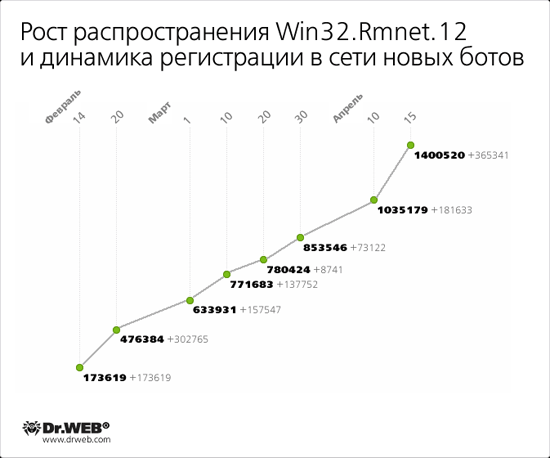

Originariamente il numero di macchine infettate all’interno della botnet Win32.Rmnet.12 era relativamente basso e contava alcune centinaia di migliaia di bot, ma questo numero aumentava gradualmente. Secondo i dati del 15 aprile 2012, la botnet Win32.Rmnet.12 consiste di 1 400 520 host infetti e continua a crescere. Il grafico di sotto (“Propagazione del Win32.Rmnet.12 e nuovi computer registrati nella botnet a Febbraio, Marzo e Aprile”) mostra i cambiamenti del numero di bot.

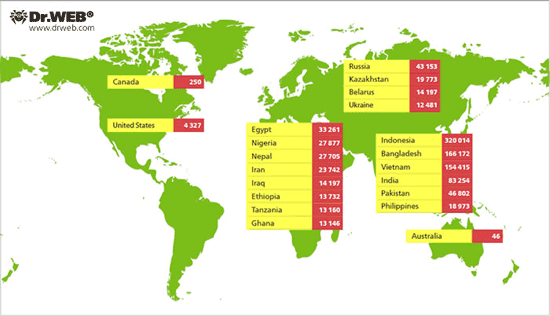

La parte più grande della botnet si trova in Indonesia — 320 014 PC infetti, 27,12%. Il secondo posto è occupato da Bangladesh con il numero di infezioni 166 172, il che è il 14,08% della botnet completa. Sul terzo posto c’è Vietnam (154 415 bot, 13,08%) seguito da India (83 254 bot, 7,05%), Pakistan (46 802 bot, 3,9%), Russia (43 153 PC infetti, 3,6%), Egitto (33 261 bot, 2,8%), Nigeria (27 877 bot, 2,3%), Nepal (27 705 bot, 2,3%) e da Iran con i 23 742 PC infetti, il che fa il 2,0%. Abbastanza grande è il numero di vittime di questo virus in Kazakistan (19 773 casi d’infezione, 1,67%) e in Bielorussia (14 196 casi d’infezione, 1,2%). In Ucraina sono stati registrati 12 481 casi dell’infezione con il virus Win32.Rmnet.12, il che fa l’1,05% della dimensione totale della botnet. Un numero relativamente basso di computer infetti è registrato negli Stati Uniti: 4 327 PC, il che corrisponde allo 0,36%. Il numero più basso di infezioni è scoperto in Canada (250 PC, 0,02%) e in Australia (solamente 46 computer infetti). In Albania, Danimarca e Tagikistan è stato rilevato un computer in ciascun paese. La distribuzione geografica della botnet Win32.Rmnet.12 è rappresentata nella figura di sotto.

Va osservato che la società “Doctor Web” controlla completamente la rete del virus Win32.Rmnet.12, perciò i malintenzionati non hanno più accesso a essa e non possono più danneggiare i computer infetti. Per evitare infezione da parte del Win32.Rmnet.12 , gli specialisti della società “Doctor Web” consigliano di utilizzare il software antivirale moderno e di aggiornare regolarmente le basi di dati dei virus. Se si è già diventati vittime del virus Win32.Rmnet.12, per rimuoverlo si può utilizzare l’utilità di cura Dr.Web CureIt! o il disco compatto di ripristino Dr.Web LiveCD.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti