Torna alla lista delle notizie

Il 20 aprile 2012

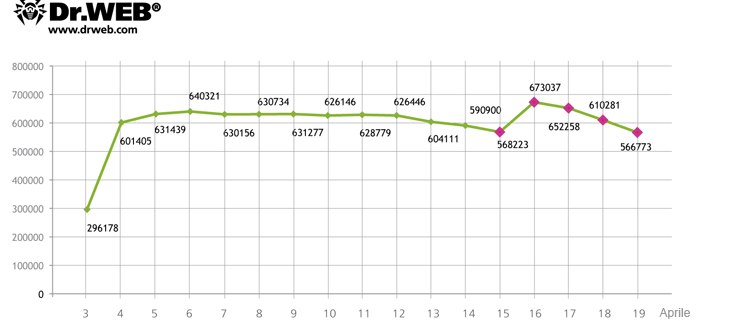

Per il giorno di oggi la societa “Doctor Web” ha i seguenti dati: nella botnet del BackDoor.Flashback.39 sono registrati 817 879 bot, fra cui sono attivi quotidianamente in media 550 000 macchine infettate. Cosi, secondo i dati del 16 aprile nella botnet del BackDoor.Flashback.39 erano registrati 717 004 indirizzi IP unici e 595 816 UUID dei computer compatibili con Apple. Il 17 aprile i dati statistici hanno dimostrato 714 483 indirizzi IP unici e 582 405 UUID. Oltre a cio, ogni giorno nella botnet del BackDoor.Flashback.39 entrano nuovi computer contaminati che non sono stati registrati nella botnet prima. Sul grafico riportato di sotto e visualizzata l’evoluzione della botnet BackDoor.Flashback.39 nel periodo dal 3 al 19 aprile 2012.

Numero di computer infettati dal BackDoor.Flashback.39 nel periodo dal 3 al 19 aprile 2012

Tuttavia di recente in fonti aperte d’informazione sono stati pubblicati articoli che sostengono che la dimensione della botnet BackDoor.Flashback.39 sia diminuita. Di regola, tali articoli analizzano i dati statistici dei server di comando della botnet intercettati. Gli specialisti della “Doctor Web” hanno fatto uno studio speciale, il cui scopo era scoprire le ragioni per queste differenze nei dati statistici.

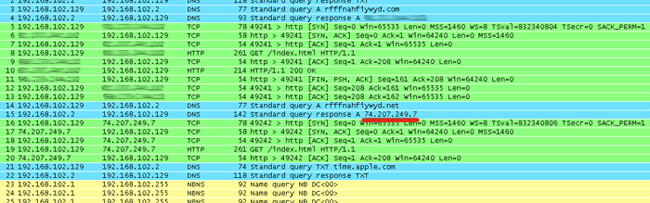

Il trojan BackDoor.Flashback.39 utilizza un algoritmo complesso per selezionare nomi di dominio dei suoi server di comando: i nomi della maggior parte di domini vengono generati in base alle informazioni di configurazione incorporate nelle risorse del programma malevolo, mentre l’altra parte di nomi di dominio viene creata a seconda della data corrente. Il cavallo di troia invia richieste consecutive ai server di comando in base alle priorita che ci sono incorporate. I domini principali dei server di comando del BackDoor.Flashback.39 sono stati registrati dalla societa “Doctor Web” gia all’inizio di aprile, e i bot per primo si rivolgono a essi. Il 16 aprile sono stati registrati domini addizionali, i cui nomi vengono generati in base alla data. Siccome questi domini sono utilizzati da tutte le sottoversioni della botnet BackDoor.Flashback.39, la registrazione dei domini addizionali ha consentito di calcolare con maggiore precisione il numero dei Mac infetti, il che si puo vedere con chiarezza sul grafico. Pero dopo aver contattato i server che appartengono alla societa “Doctor Web”, i cavalli di troia inviano richieste al centro di comando 74.207.249.7 che appartiene alle persone sconosciute. Questo centro di comando stabilisce una connessione ai bot, ma non chiude il collegamento TCP. Cio comporta che i bot entrano in modalita di attesa della risposta del server, cessano di reagire a ulteriori comandi e, di conseguenza, non inviano richieste agli altri server di comando, molti dei quali sono stati appositamente registrati dagli specialisti della sicurezza informatica. Questa e la causa delle informazioni contraddittorie fornite dalle diverse aziende di antivirus. Da una parte Symantec e “Kaspersky Lab” hanno dichiarato una diminuzione notevole del numero di bot, mentre da altra parte i dati della societa “Doctor Web” hanno dimostrato un numero significativamente maggiore di computer infetti e una tendenza molto debole alla sua diminuzione. La figura di sotto rappresenta un esempio di collegamento TCP al centro di comando che induce il blocco dei bot controllati dal BackDoor.Flashback.39.

La societa “Doctor Web” di nuovo mette in guardia gli utenti di Mac OS X sui pericoli dell’infezione con il malware BackDoor.Flashback.39, li invita a installare gli aggiornamenti Java e a controllare i loro computer per la presenza dell’infezione, per cui mette a loro disposizione le risorse del sito www.drweb.com/flashback. Il cavallo di troia puo essere rimosso tramite il software gratuito Dr.Web per Mac OS X Light.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti