Torna alla lista delle notizie

1° ottobre 2012

Virus

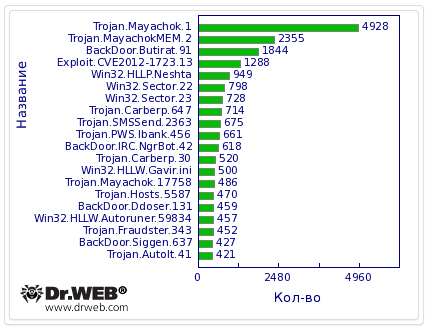

Rispetto alla situazione che abbiamo osservato un mese fa sui computer degli utenti, è cambiata l’attività virale registrata dall’utilità di riparo Dr.Web CureIt!. Per almeno tre mesi, il primo posto fra le minacce più diffuse era occupato da Trojan.Mayachok.1. Questo trojan preserva la sua posizione leader, ma il numero di infezioni da parte di esso è diminuito nel mese passato di oltre 15 volte, dai 74 701 esemplari rilevati ad agosto ai 4 948 a settembre. Il numero di infezioni si stava riducendo durante tutto il mese, come viene mostrato dal grafico sottostante:

Cambio del numero di infezioni con TrojanMayachok.1

Gli analisti di Doctor Web associano queste statistiche con la comparsa di una nuova famiglia di versioni di questo malware che sono molto diverse dalla prima versione. A settembre i database virali Dr.Web sono stati completati con le definizioni di nove programmi malevoli Trojan.Mayachok che differiscono uno dagli altri soprattutto per alcuni dettagli tecnici. È molto probabile che nel prossimo futuro si possa aspettare la comparsa di altre varianti di questo trojan dotate di varie funzioni dannose e implementate in diversi modi. Vi ricordiamo che le minacce della famiglia Trojan.Mayachok sono progettate nel primo luogo per eseguire web injection nelle pagine lette dall’utente in navigatori di Internet.

Al secondo posto nelle statistiche di rilevamenti sta come prima il cavallo di troia - backdoor BackDoor.Butirat.91. Il numero di infezioni con questo malware si è ridotto nel mese passato del 20%. Una delle funzioni principali di BackDoor.Butirat.91 è rubare e trasferire ai malintenzionati password dei client FTP popolari, quali FlashFXP, Total Commander, FileZilla, FAR, WinSCP, FtpCommander e SmartFTP. Il trojan può scaricare file eseguibili da host remoti, lanciarli sulla macchina infettata e imbrogliare con contatori visite di vari siti web. I malintenzionati possono rubare informazioni riservate dell’utente e prendere controllo del computer infetto. Si può leggere di questa minaccia in una notizia da Doctor Web.

Le altre minacce rilevate sui computer degli utenti sono il file virus Win32.HLLP.Neshta scritto in Delphi, diversi trojan bancari, anche quelli dalla famiglia Trojan.Carberp, archivi a pagamento chiamati da Dr.Web Trojan.SMSSend. Il grafico sottostante visualizza le informazioni statistiche delle minacce trovate a settembre 2012 sui computer degli utenti.

Il diagramma seguente distribuisce le minacce rilevate secondo categorie.

Categorie delle minacce trovate a settembre 2012 sui computer degli utenti

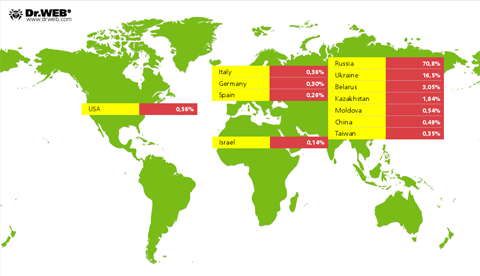

Sotto presentiamo la percentuale di minacce rilevate dal software Dr.Web per diversi paesi del mondo.

Botnet

Le statistiche della botnet Backdoor.Flashback.39, composta di Mac, evidenziano, come pure in precedenza, una riduzione del numero di infezioni. A settembre il numero di bot è diminuito del 10% circa, dai 127 681 ai 115 179, mentre i nuovi arrivi sono non più di un Mac il giorno. È possibile leggere informazioni più dettagliate sullo stato attuale della botnet visitando l’apposito sito creato dalla nostra società.

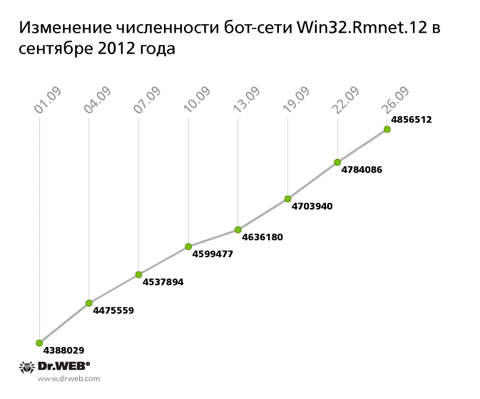

La botnet del file virus Win32.Rmnet.12 continua a battere tutti i record. A settembre la crescita è stata di 500 000 nodi infettati, e così il numero totale della botnet presto supera i 5 milioni. I cambiamenti di questa botnet si vedono sul grafico sotto.

Tendenze della botnet Win32.Rmnet.12 a settembre 2012

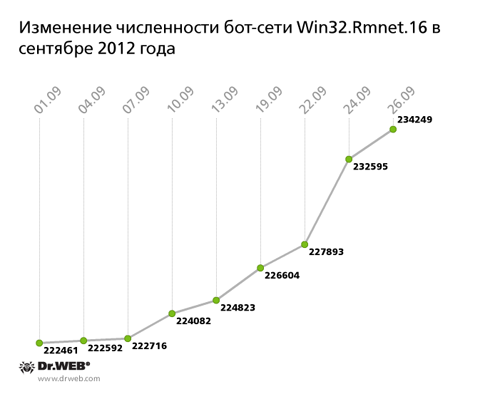

La dimensione della botnet affina, Win32.Rmnet.16, cresce pure. Alla media ogni giorno a questa botnet aderiscono alcune centinaia di nuovi computer compromessi, e il numero totale ha superato i 230 mila. Sul grafico si possono vedere i cambiamenti di questa botnet.

Tendenze della botnet Win32.Rmnet.16 a settembre 2012

Nuova versione del cavallo di troia BackDoor.BlackEnergy

I cavalli di troia dalla famiglia BackDoor.BlackEnergy sono conosciuti almeno da marzo 2011 e sono ampiamente diffusi. Il malware BackDoor.BlackEnergy è un backdoor multifunzionale che, fra le altre cose, può scaricare dal server dei malintenzionati e installare nel sistema infettato diversi file eseguibili. BackDoor.BlackEnergy supporta moltissimi plugin e per un lungo tempo questo cavallo di troia dava vita a una delle botnet più grandi, orientate alla spedizione dello spam. Grazie agli sforzi di diverse società e degli specialisti in sicurezza informatica, a luglio 2012 sono stati disabilitati alcuni server di comando della botnet che controllavano un numero considerevole di macchine infette, e questo ha comportato una diminuzione notevole del traffico globale dello spam. A quanto pare, i creatori della botnet vogliano ripristinare la sua potenza di una volta: lo evidenzia la comparsa di una nuova versione del trojan.

La nuova versione del backdoor, aggiunta ai database virali Dr.Web come BackDoor.BlackEnergy.18, si propaga per e-mail, in messaggi che hanno un documento Microsoft Word in allegato. Come il tema caldo, i malintenzionati usano il film scandaloso “Innocence of Muslims” che ha creato un’onda di protesti in tutto il mondo e portato alla perdita di vite umane. Il documento allegato al messaggio, individuato da Dr.Web come Exploit.CVE2012-0158.14, contiene un codice che sfrutta una falla di un componente ActiveX. Questo componente è utilizzato da Word e da alcuni altri prodotti Microsoft per Windows. Se l’utente cerca di aprire l’allegato, nella cartella temporanea vengono salvati due file: “WinWord.exe” e “Innocence of Muslims.doc”. Il primo file è il dropper di BackDoor.BlackEnergy.18 e serve per installare il driver del trojan nella cartella di sistema. Un nostro articolo pubblicato sul sito di Doctor Web racconta in maggiori dettagli i principi di azione e i modi di propagazione di questo programma malevolo.

Minaccia del mese: Trojan.Mayachok.17727

Come abbiamo già detto, il trojan largamente diffuso Trojan.Mayachok.1 gradualmente perde terreno, cedendo il passo a nuove versioni di questa minaccia. Una di queste nuove versioni è Trojan.Mayachok.17727, la cui firma antivirale è stata inserita nei database dei programmi Dr.Web a settembre 2012.

Il cavallo di troia consiste di due componenti: un dropper e una libreria dinamica in cui sono concentrate le principali funzioni malevole del programma. Il dropper crea nella directory %MYDOCUMENTS% una cartella nominata IntMayak, in cui mette provvisoriamente la libreria decriptata e il file REG progettato per registrare la libreria nel sistema. Quindi il dropper cerca nella memoria del computer il processo in esecuzione explorer.exe e ci inserisce il suo codice dannoso. Usando questo codice a nome del processo explorer.exe, il trojan memorizza nella directory di sistema %SYSTEM32% una copia della libreria malevola. Tramite l’editor di registro Trojan.Mayachok.17727 importa il file REG, modificando il ramo di registro che è responsabile per il caricamento della libreria malevola in tutti i processi. Di seguito il dropper rimuove i file temporanei e la cartella IntMayak, elimina cookies e ripulisce la memoria cache di Microsoft Internet Explorer per nascondere le tracce del suo inserimento nel sistema.

La libreria dinamica malevola può utilizzare i browser Microsoft Internet Explorer, Opera, Mozilla Firefox e Google Chrome. Nel corso delle sue attività, Trojan.Mayachok.17727 registra sul disco il suo file di configurazione cifrato, in cui sono memorizzati gli indirizzi dei server di comando, lo script che viene incorporato nelle pagine web viste dall’utente e altri parametri.

Rispetto a Trojan.Mayachok.1, il codice di questo cavallo di troia ha subito molte modifiche. Il trojan non controlla più se nel sistema siano presenti strumenti di virtualizzazione, è cambiato il numero di processi supportati, è stato modificato il meccanismo che confronta nomi dei processi, non vi è più la funzione che verifica l’integrità del file di configurazione. Va notato che Trojan.Mayachok è stato uno dei primi trojan che utilizzavano il metodo di infezione VBR. I creatori di questo malware non hanno sviluppato questa tecnologia, ma l’hanno acquistata da altri scrittori di virus. Per esempio, un simile codice è stato rivelato nel trojan bancario Trojan.Carberp.

Minacce per Android

A settembre 2012 nei database virali Dr.Web sono state inserite molteplici definizioni di minacce per Android. Una di questi programmi malevoli è Android.EmailSpy.origin, un trojan, orientato agli utenti giapponesi, che ruba informazioni dalla rubrica Android, in particolare, indirizzi email che in seguito possono essere usati dai malintenzionati per spedire lo spam. Nella seconda metà del mese, ai database Dr.Web è stato aggiunto il trojan Android.SmsSpy.6.origin, progettato per intercettare messaggini sul dispositivo infetto. Il trojan si diffondeva in Francia per il mezzo di una spedizione di SMS in gradi quantità. Gli SMS suggerivano all’utente di scaricare dal sito dei malintenzionati un aggiornamento del lettore Flash Player, invece del quale sul dispositivo si scaricava il detto programma malevolo.

Fra le altre definizioni aggiunte al database, vi èAndroid.Iconos.3.origin che si diffondeva sotto forma di un’applicazione autoresponder. Oltre alle funzioni dichiarate dagli sviluppatori, Android.Iconos.3.origin raccoglieva e inviata al server remoto informazioni riservate memorizzate sul dispositivo e mandava, all’insaputa dell’utente, un SMS a un numero premio. All’inizio di settembre, nei database Dr.Web sono state registrate definizioni dei programmi - spyware: Android.Loozfon.origin e (più tardi) Android.Loozfon.2.origin, orientati innanzitutto agli utenti giapponesi. Queste applicazioni si usano per compromettere dati personali custoditi sui dispositivi Android. Nella lista delle firme antivirali vi sono anche spyware commerciali, quali Program.AccuTrack.origin e Program.Spycontrol.2.origin, che consentono di trasmettere informazioni riservate dal dispositivo mobile al server remoto.

Il cavallo di troia Android.Temai.origin, inserito nei database di virus a settembre 2012, è stato progettato per imbrogliare con contatori installazioni sui siti web che offrono programmi per la piattaforma mobile. Il cavallo di troia scaricava un’applicazione sul dispositivo infettato, inviava il segnale di un’installazione riuscita e poi eliminava il pacchetto scaricato. Oltre a diversi malware, i database virali Dr.Web per Android e Dr.Web per Android Light sono stati completati con definizioni di nuove versioni di alcuni adware, quali Adware.Leadbolt.2.origin e Adware.Startapp.5.origin.

Altre minacce a settembre

Il 26 agosto FireEye ha comunicato di aver scoperto una vulnerabilità critica in Java Runtime Environment dalle versioni 1.7x che è stata designata CVE-2012-4681. Oracle ha rilasciato l’aggiornamento di sicurezza corrispondente solo il 30 agosto, quindi la falla è rimasta per almeno quattro giorni senza essere riparata. I malintenzionati si sono affrettati a sfruttare questa situazione. Il team di Doctor Web ha scoperto che più programmi malevoli si diffondevano sfruttando questa vulnerabilità in Java. Uno di questi malware era Trojan.Rodricter. Si può leggere su questa minaccia in una notizia pubblicata da Doctor Web.

All’inizio di settembre è stato rilevato un nuovo trojan che rappresentava una minaccia per gli utenti di Internet Banking in Russia. Il trojan modificava le impostazioni del browser in modo da reindirizzare il traffico del sistema di Internet banking attraverso il server dei malintenzionati che in questo modo potevano rubare informazioni importanti dell’utente. Il malware è stato chiamato Trojan.Proxy.23968.

File malevoli, rilevati a settembre 2012 nel traffico e-mail

| 01.09.2012 00:00 - 30.09.2012 23:00 | ||

| 1 | Trojan.SMSSend.3245 | 1.07% |

| 2 | Trojan.Necurs.97 | 0.96% |

| 3 | BackDoor.Andromeda.22 | 0.72% |

| 4 | Win32.HLLM.MyDoom.54464 | 0.54% |

| 5 | Exploit.CVE2010-3333.6 | 0.51% |

| 6 | Trojan.Oficla.zip | 0.48% |

| 7 | Win32.HLLM.MyDoom.33808 | 0.43% |

| 8 | Exploit.BlackHole.12 | 0.37% |

| 9 | Trojan.PWS.Panda.2401 | 0.32% |

| 10 | SCRIPT.Virus | 0.29% |

| 11 | Win32.HLLM.Netsky.35328 | 0.27% |

| 12 | Win32.HLLM.Beagle | 0.27% |

| 13 | Trojan.DownLoad2.39083 | 0.27% |

| 14 | Trojan.PWS.Panda.547 | 0.21% |

| 15 | W97M.Keylog.1 | 0.21% |

| 16 | Exploit.PDF.2990 | 0.21% |

| 17 | Trojan.DownLoader6.56603 | 0.21% |

| 18 | Trojan.Siggen4.19531 | 0.21% |

| 19 | Win32.HLLM.Netsky.18401 | 0.19% |

| 20 | Trojan.PWS.Panda.786 | 0.16% |

File malevoli, rilevati a settembre 2012 sui computer degli utenti

| 01.09.2012 00:00 - 30.09.2012 23:00 | ||

| 1 | SCRIPT.Virus | 0.50% |

| 2 | Trojan.Fraudster.343 | 0.48% |

| 3 | Trojan.Inject1.9025 | 0.47% |

| 4 | Trojan.Fraudster.329 | 0.37% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.37% |

| 6 | Adware.Downware.179 | 0.36% |

| 7 | Trojan.Fraudster.296 | 0.31% |

| 8 | Adware.Downware.426 | 0.30% |

| 9 | Trojan.Fraudster.256 | 0.30% |

| 10 | Trojan.SMSSend.3249 | 0.28% |

| 11 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 12 | Exploit.CVE2012-1723.13 | 0.27% |

| 13 | Trojan.Fraudster.320 | 0.27% |

| 14 | Win32.HLLW.Shadow | 0.27% |

| 15 | Trojan.Fraudster.344 | 0.26% |

| 16 | JS.IFrame.317 | 0.26% |

| 17 | Adware.Downware.316 | 0.25% |

| 18 | Trojan.Mayachok.1 | 0.24% |

| 19 | Tool.Unwanted.JS.SMSFraud.15 | 0.24% |

| 20 | Tool.Skymonk.3 | 0.23% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti