Torna alla lista delle notizie

1° novembre 2012

Virus

Tra le minacce rilevate ad ottobre dall’utility Dr.Web CureIt!, le più diffuse sono diverse varianti di Trojan.Mayachok. In caso di queste infezioni, spesso sui dischi si trovano file del trojan BackDoor.IRC.NgrBot.42 che viene trasmesso da Trojan.Mayachok. Al secondo posto nelle statistiche di rilevamenti vi sono file che contengono la vulnerabilità Java Runtime Environment (JRE) Exploit.CVE2012-1723.13 , mentre il terzo posto è occupato dal trojan Trojan.Mayachok.17994 . Il capoclassifica delle statistiche estive Trojan.Mayachok.1 si è spostato sulla quarta posizione. Inoltre sui computer spesso vengono rilevate le seguenti minacce: varianti dei trojan dalla famiglia Trojan.SMSSend, i programmi malevoli Win32.HLLP.Neshta(un file virus conosciuto dal 2005), Trojan.Mayachok.17986, il file virus polimorfico Win32.Sector.22, i backdoor BackDoor.IRC.NgrBot.146 e BackDoor.Butirat.201. I top dieci programmi malevoli rilevati tramite Dr.Web CureIt! si riportano nella tabella sottostante.

| Minaccia | % |

|---|---|

| Trojan.MayachokMEM.4 | 2,34 |

| BackDoor.IRC.NgrBot.42 | 2,18 |

| Exploit.CVE2012-1723.13 | 1,64 |

| Trojan.Mayachok.17994 | 1,47 |

| Trojan.Mayachok.1 | 1,29 |

| Java.Downloader.697 | 1,18 |

| Trojan.SMSSend.2363 | 0,96 |

| Win32.HLLP.Neshta | 0,93 |

| Trojan.Mayachok.17986 | 0,82 |

| Win32.Sector.22 | 0,71 |

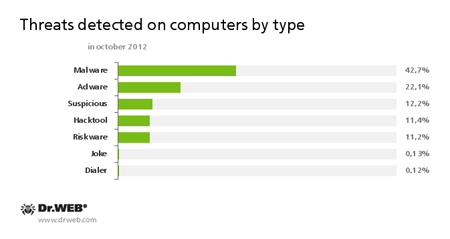

Il diagramma seguente distribuisce le minacce per categorie:

Botnet

Gli specialisti di Doctor Web seguono i cambiamenti nei numeri delle botnet più attive esistenti adesso, fra cui la botnet largamente conosciuta Backdoor.Flashback.39 composta da Mac infetti. Ad ottobre la dimensione di questa botnet è diminuita leggermente: secondo i dati del 30 ottobre il numero dei bot era 105 730, mentre i dati del 30 settembre presentavano la cifra di 109 372. La crescita della botnet si è arrestata pressoché, però sembra che i proprietari dei Mai non si affrettino a ripulire i loro computer con programmi antivirali per liberarli da Backdoor.Flashback.39.

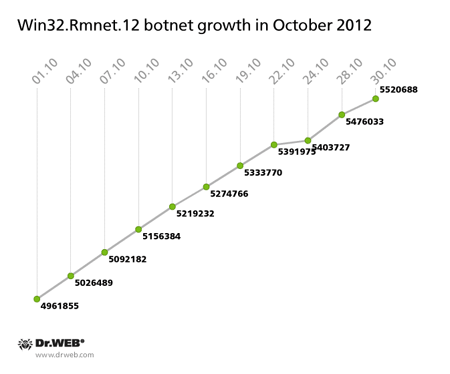

Come abbiamo anticipato, all’indizio di ottobre la dimensione della botnet Win32.Rmnet.12 ha superato i cinque milioni e alla fine del mese ha raggiunto i cinque milioni e mezzo, quindi il tasso di crescita ad ottobre è stato più grande di quello a settembre. I cambiamenti di questa botnet sono visibili nel grafico sottostante:

Ricordiamo che il file virus Win32.Rmnet.12 ha colpito soprattutto i computer che si trovano nei paesi dell’Asia Sudorientale. Nella Russia sono stati registrati singoli casi di infezione: in totale 132 445 macchine infette, cioè il 2,39% della botnet. La maggioranza dei bot russi si trova a Mosca (il 18,9% di tutti i bot di Win32.Rmnet.12 scoperti nella Russia), la città di Khabarovsk occupa il secondo posto con il 13,2%, seguita da San Pietroburgo (8,9%), Rostov-sul-Don (5,2%), Vladivostok (3,4%) e Irkutsk (2,9%).

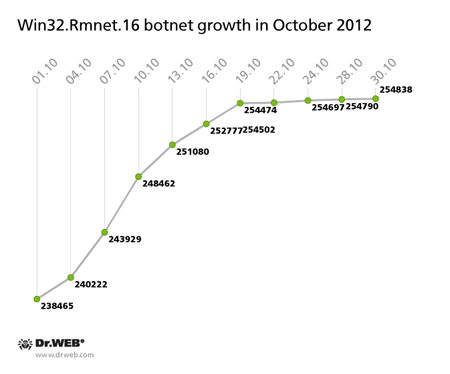

Anche la dimensione della botnet affine Win32.Rmnet.16 cresce gradualmente. I cambiamenti di questa botnet sono visibili sul grafico sottostante. Il 30 ottobre il numero totale di Win32.Rmnet.16 è stato 254 838, il che è di 16 373 maggiore rispetto alla cifra all’inizio del mese.

Spam malevolo

Ad ottobre è cresciuto il numero di invii dei programmi malevoli tramite diversi mezzi di comunicazione. All’inizio del mese, messaggi in grandi quantità si inviavano tramite Skype. I messaggi contenevano un collegamento breve creato dal service goo.gl. Quando questo collegamento veniva cliccato, cominciava il caricamento di un archivio zip che aveva dentro un cavallo di troia pericoloso chiamato BackDoor.IRC.NgrBot.146. Tali messaggi venivano spediti in Skype da parte del programma malevolo inserito nei database virali Dr.Web sotto il nome di Trojan.Spamlink.1.

Nella seconda meta di ottobre, i cybercriminali utilizzavano la posta elettronica per diffondere messaggi pericolosi. Gli utenti ricevevano e-mail fraudolente che indicavano come mittente il popolare negozio online Amazon.com, Microsoft Corporation, il servizio di posta elettronica FedEx, il sistema di pagamento PayPal (informando di un trasferimento del denaro) e alcune compagnie aeree (informando della necessità di confermare la prenotazione biglietti). Nella maggior parte dei casi, tale messaggio conteneva un collegamento che conduceva a una pagina web integrata con uno scenario il quale, se eseguito, reindirizzava il visitatore a un altro sito. Questo sito trasferiva al browser un file che conteneva uno scenario in JavaScript, con l’esecuzione del quale sul computer si scaricavano due programmi malevoli, cioè il downloader ben conosciuto BackDoor.Andromeda.22 e il malware Trojan.Necurs.97. Abbiamo raccontato di questi messaggi malevoli in una delle nostre notizie consigliando agli utenti di avere prudenza e di evitare di usare collegamenti ipertestuali inclusi in e-mail arrivate da fonti sconosciute.

Infine, negli ultimi giorni di ottobre, i cybercriminali hanno lanciato una spedizione degli SMS in grande quantità che si camuffavano da messaggi inviati da Doctor Web. In questi messaggi fraudolenti i malintenzionati cercavano di indurre gli utenti a "cancellarsi" da alcuni servizi di informazione, ma in realtà di costringerli a connettersi a un servizio con un canone di abbonamento. Il team di Doctor Web ha inserito immediatamente i siti appartenenti ai malintenzionati nelle basi di dati dei siti sconsigliati da Dr.Web.

Minacce per Android

Dal punto di vista delle minacce per Android, l’ottobre è stato un mese tranquillo. Le basi di dati dei virus Dr.Web sono stati integrati con alcune definizioni dalla famiglia Android.SmsSend Ricordiamo che questi cavalli di troia inviano SMS costosi dai dispositivi mobili e abbonano i proprietari dei telefonini a servizi di informazione a pagamento.

Ai database virali è stata aggiunta la definizione del trojan Android.FakeLookout.1.origin che si propagava in Google Play sotto forma di un aggiornamento software. Questo programma malevolo può rubare SMS dell’utente e diversi file custoditi sulla scheda di memoria e inviarli al server remoto. Nonostante il pericolo di divulgazione delle informazioni private, il trojan non è diventato un serio problema per gli utenti Android perché prima della sua eliminazione da Google Play il malware è stato installato da soli 50 utenti.

Oltre a ciò, ad ottobre è stata scoperta una nuova variante dei malware appartenenti alla famiglia Android.Gongfu che è stata inserita nelle basi di dati Dr.Web con il nome di Android.Gongfu.10.origin.

Minaccia del mese: Trojan.GBPBoot.1

Uno dei programmi malevoli più interessanti che sono stati scoperti ad ottobre dal laboratorio antivirale di Doctor Web è stato Trojan.GBPBoot.1.

Dal punto di vista delle funzionalità, Trojan.GBPBoot.1 non è un malware molto evoluto: esso può scaricare e avviare file eseguibili dai server remoti sui computer locali, essendo queste le sue uniche funzioni distruttive. Tuttavia il trojan vanta una capacità straordinaria: è molto resistente ai tentativi di rimozione.

Nel corso dell’infezione, uno dei moduli di Trojan.GBPBoot.1 modifica il Master Boot Record del disco rigido e registra alla fine di una partizione adatta del disco (al di fuori del file system) il programma di installazione del trojan, il suo modulo di ripristino automatico, un archivio con il file explorer.exe e un settore con i dati di configurazione. Il programma malevolo stesso è una libreria dinamica che viene registrata sul computer come uno servizio di sistema.

Qualora il file del servizio malevolo venga rimosso (per esempio, da un controllo antivirale), si attiva il meccanismo di ripristino automatico del trojan. Utilizzando il MBR modificato, il trojan verifica al momento di avvio del computer se il file del servizio malevolo sia presente sul disco. La procedura di verifica supporta i file system NTFS e FAT32. Se il file non è stato trovato, Trojan.GBPBoot.1 riscrive il file explorer.exe di sistema con il suo file explorer.exe munito di uno strumento di ripristino, e poi questo file si avvia automaticamente insieme al caricamento di Windows. Ottenuto il controllo, il file dannoso explorer.exe ripete la procedura di infezione del sistema, dopodiché recupera e lancia il file explorer.exe originario. Di conseguenza, una scansione del sistema eseguita da un antivirus non può liberare il computer da questo malware, perché il trojan è in grado di reinfettare il sistema dopo una pulitura.

Il software antivirus Dr.Web possiede meccanismi di rilevamento e di cura che possono eliminare Trojan.GBPBoot.1 dal computer e ripristinare il MBR. Per maggiori informazioni su Trojan.GBPBoot.1 leggete il relativo articolo pubblicato da Doctor Web.

Altre minacce ad ottobre

All’inizio di ottobre il team di Doctor Web ha registrato la diffusione del malware Trojan.Proxy.23012 studiato per l’invio di messaggi spazzatura in grandi quantità. Si possono leggere le informazioni dettagliate su questa minaccia in una notizia pubblicata su news.drweb.com.

Un’altra notizia raccontava di un trojan - downloader che si propagava ad ottobre tramite una rete paritaria supportata da Trojan.PWS.Panda.2395. Questo trojan - downloader utilizza un meccanismo particolare di infezione che è stato descritto nel dettaglio sul sito di Doctor Web.

File malevoli, rilevati ad ottobre 2012 nel traffico e-mail

| 01.10.2012 00:00 - 31.10.2012 23:00 | ||

| 1 | Trojan.Necurs.97 | 1.40% |

| 2 | Trojan.Oficla.zip | 1.20% |

| 3 | JS.Redirector.145 | 1.13% |

| 4 | Trojan.PWS.Stealer.946 | 0.84% |

| 5 | JS.Redirector.150 | 0.80% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.58% |

| 7 | Exploit.CVE2010-3333.6 | 0.53% |

| 8 | BackDoor.Andromeda.22 | 0.53% |

| 9 | Trojan.PWS.Panda.786 | 0.47% |

| 10 | Trojan.DownLoader6.56603 | 0.47% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.42% |

| 12 | Trojan.Siggen4.25819 | 0.42% |

| 13 | BackDoor.Kuluoz.3 | 0.38% |

| 14 | Trojan.Packed.18626 | 0.36% |

| 15 | Trojan.DownLoader7.6770 | 0.31% |

| 16 | Win32.HLLM.Beagle | 0.31% |

| 17 | Win32.HLLM.Netsky.35328 | 0.29% |

| 18 | Trojan.PWS.UFR.2334 | 0.29% |

| 19 | Trojan.Winlock.6566 | 0.27% |

| 20 | SCRIPT.Virus | 0.24% |

File malevoli, rilevati ad ottobre 2012 sui computer degli utenti

| 01.10.2012 00:00 - 31.10.2012 23:00 | ||

| 1 | Adware.Downware.533 | 0.82% |

| 2 | SCRIPT.Virus | 0.51% |

| 3 | Tool.Unwanted.JS.SMSFraud.10 | 0.38% |

| 4 | Adware.Downware.179 | 0.34% |

| 5 | Tool.Skymonk.6 | 0.31% |

| 6 | Trojan.Fraudster.329 | 0.31% |

| 7 | Trojan.Fraudster.296 | 0.30% |

| 8 | Adware.Downware.426 | 0.29% |

| 9 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 10 | Win32.HLLW.Shadow | 0.27% |

| 11 | Tool.Unwanted.JS.SMSFraud.15 | 0.26% |

| 12 | Trojan.Fraudster.320 | 0.26% |

| 13 | Trojan.Fraudster.344 | 0.25% |

| 14 | Trojan.Fraudster.347 | 0.25% |

| 15 | Adware.InstallCore.53 | 0.25% |

| 16 | Trojan.Siggen4.23472 | 0.24% |

| 17 | JS.IFrame.317 | 0.23% |

| 18 | Exploit.CVE2012-1723.13 | 0.23% |

| 19 | Trojan.SMSSend.2363 | 0.23% |

| 20 | Adware.Downware.316 | 0.23% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti