Torna alla lista delle notizie

13 marzo 2013

Situazione virale

Secondo le informazioni statistiche raccolte dall’utility Dr.Web CureIt!, la minaccia più diffusa a febbraio è stata Trojan.Mayachok, la cui versione Trojan.Mayachok.18566 guida la classifica. L’altro tipo di malware largamente presente è categorizzato da Dr.Web come Trojan.SMSSend, in particolare Trojan.SMSSend.2363. Sono trojan che inviano SMS a numeri premium (a pagamento). Le minacce del tipo “SMSSend” imitano un programma di installazione e chiedono di installare qualche applicazione per cui l’utente deve pagare inviando un messaggio di testo dal suo cellulare. Le minacce del tipo “SMSSend” imitano un programma di installazione e offrono di installare qualche applicazione per cui l’utente deve pagare inviando un messaggio di testo dal suo cellulare. All’insaputa dell’utente, il programma lo abbona a un servizio per cui viene riscosso un pagamento periodico. L’archivio che l’utente ottiene dopo l’invio dell’SMS di solito non include l’applicazione desiderata, e potrebbe contenere anche altro malware pericoloso

Inoltre, le statistiche raccolte dalla nostra utility segnalano una grande diffusione dei cavalli di troia BackDoor.IRC.NgrBot.42, Trojan.Click2.47013 e Win32.HLLP.Neshta. I dati della tabella sottostante rappresentano le venti minacce rilevate più spesso dall’utility Dr.Web CureIt! a febbraio 2013:

| Minaccia | % |

|---|---|

| Trojan.MayachokMEM.4 | 2,00 |

| Trojan.SMSSend.2363 | 1,38 |

| Trojan.Mayachok.18566 | 1,20 |

| BackDoor.IRC.NgrBot.42 | 1,14 |

| Trojan.Click2.47013 | 0,79 |

| Win32.HLLP.Neshta | 0,78 |

| Trojan.StartPage.48148 | 0,77 |

| Trojan.Fraudster.245 | 0,73 |

| Trojan.Hosts.5268 | 0,70 |

| Win32.HLLW.Phorpiex.54 | 0,69 |

| Win32.Sector.22 | 0,65 |

| Trojan.Mayachok.18579 | 0,61 |

| Trojan.Hosts.6814 | 0,59 |

| Trojan.Hosts.6815 | 0,59 |

| Trojan.Hosts.6838 | 0,55 |

| BackDoor.Butirat.245 | 0,54 |

| Trojan.Hosts.6809 | 0,52 |

| Win32.HLLW.Gavir.ini | 0,51 |

| Exploit.CVE2012-1723.13 | 0,51 |

| Trojan.Mayachok.18397 | 0,47 |

La minaccia del mese: Linux.Sshdkit

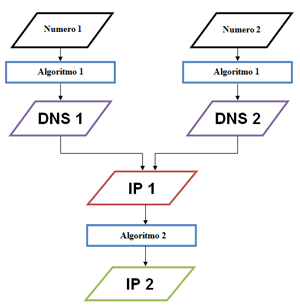

La minaccia più rilevante trovata a febbraio dagli analisti di Doctor Web è il trojan Linux.Sshdkit volto all’infezione dei server Linux. Il trojan è una libreria dinamica le cui versioni possono funzionare nelle distribuzioni Linux a 32 bit e a 64 bit. Una volta penetrato nel sistema, il cavallo di troia si incorpora nel processo sshd intercettando le funzioni di autenticazione. Dopo che una sessione è stata iniziata e l’utente ha inserito il login e la password, il trojan invia le credenziali al server remoto dei malintenzionati. L’indirizzo IP del centro di controllo è codificato nel corpo del programma, però un indirizzo del server di comando si genera daccapo ogni due giorni. Per generare indirizzi, Linux.Sshdkit usa un algoritmo molto speciale.

Linux.Sshdkit genera due nomi DNS secondo un algoritmo e se entrambi questi nomi si riferiscono allo stesso indirizzo IP, questo si converte in un altro indirizzo IP al quale il trojan trasmette le informazioni rubate. La figura sottostante spiega l’algoritmo di generazione indirizzi applicato dal trojan:

Il team di Doctor Web ha intercettato alcuni server di controllo di Linux.Sshdkit. Secondo i dati dell’inizio marzo, 476 server Linux infetti si sono collegati ai server remoti adesso controllati dagli specialisti di Doctor Web.

Molti dei server Linux compromessi sono provider di hosting e quindi supportano un grande numero di siti web a cui i malintenzionati hanno potuto accedere. Analizzando la posizione geografica dei server compromessi, possiamo dire che 132 di essi si trovano negli Stati Uniti, 37 in Ucraina e 29 nei Paesi Bassi. La tabella sottostante riporta i dati di Linux.Sshdkit per paese:

| Paese | Quantità di server compromessi | % |

|---|---|---|

| Stati Uniti di America | 132 | 27,7 |

| Ucraina | 37 | 7,8 |

| Paesi Bassi | 29 | 6,1 |

| Thailandia | 23 | 4,8 |

| Turchia | 22 | 4,6 |

| Germania | 19 | 4,0 |

| India | 19 | 4,0 |

| Regno Unito | 17 | 3,6 |

| Italia | 17 | 3,6 |

| Francia | 15 | 3,2 |

| Indonesia | 12 | 2,5 |

| Australia | 10 | 2,1 |

| Russia | 10 | 2,1 |

| Canada | 10 | 2,1 |

| Argentina | 10 | 2,1 |

| Brasile | 10 | 2,1 |

| Corea del Sud | 7 | 1,5 |

| Vietnam | 7 | 1,5 |

| Cile | 6 | 1,3 |

| Spagna | 6 | 1,3 |

| Cina | 5 | 1,1 |

| Romania | 5 | 1,1 |

| Messico | 5 | 1,1 |

| Africa meridionale | 4 | 0,8 |

| Altri paesi | 39 | 7,9 |

Le informazioni più dettagliate riguardanti questo malware sono disponibili in questa notizia di Doctor Web.

Propagazione di Trojan.Hosts e violazione di siti web

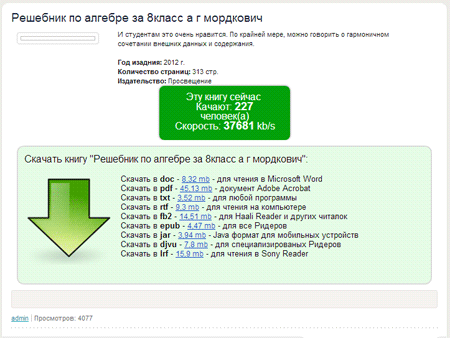

A fine febbraio — inizio marzo 2013 abbiamo osservato moltissimi casi di attacco eseguito contro siti web allo scopo di propagare malware. Utilizzando le credenziali di accesso a diverse risorse di rete tramite il protocollo FTP, i malintenzionati sostituivano il file .htaccess e incorporavano nei siti uno script di gestione. Di conseguenza, i visitatori di tali siti correvano il rischio di scaricare programmi malevoli sotto forma di applicazioni o informazioni. In particolare, il computer poteva essere infettato dai cavalli di troia dalla famiglia Trojan.Hosts. Questi trojan modificano un file sul computer (%systemroot%/system32/drivers/hosts), e in seguito a tale modifica, il browser si reindirizza automaticamente verso una pagina web creata dai pirati informatici. La figura sotto dimostra una pagina fraudolenta che offre di scaricare un libro di testo, invece del quale si scaricano Trojan.Hosts e altri cavalli di troia.

Minacce per Android

A febbraio 2013 sono state scoperte tante minacce per la piattaforma Android. In particolare, le firme antivirali di Dr.Web sono state completate con il trojan Android.Claco.1.origin che si propagava su Google Play sotto forma di un’utility finalizzata all’aumento delle prestazioni del sistema operativo. Una volta avviato sul dispositivo mobile, il trojan può eseguire le azioni malevole, quali: inviare SMS secondo un comando impartito dai malintenzionati, aprire qualsiasi URL nel browser, caricare su un server remoto le informazioni personali dell’utente (file sulla scheda di memoria, SMS, foto e contenuti della rubrica). Oltre a tutto, questo malware può trasmettere programmi malevoli verso computer Windows, il che avviene nel seguente modo. Il trojan scarica programmi malevoli dal server remoto e li memorizza sulla scheda di memoria del cellulare. Tra questi oggetti, si trovano un eseguibile e il file autorun.inf che lancia automaticamente il programma malevolo corrispondente ad esso se la scheda di memoria infetta si collega a una postazione Windows. Tuttavia va notato che la funzione di esecuzione automatica è disattivata di default nei sistemi operativi Windows cominciando dalla versione Windows Vista, perciò per molti utenti di Windows il trojan Android.Claco.1.origin non rappresentava alcuna minaccia.

Un’altra minaccia di febbraio è stata Android.Damon.1.origin. I malintenzionati la propagavano su siti web cinesi in applicazioni modificate. Questo malware è in grado di spedire SMS secondo un comando ricevuto dal server di controllo, fare chiamate, aprire qualsiasi URL, caricare su un server remoto le informazioni personali del proprietario del telefonino (quali le informazioni dei contatti dalla rubrica, il registro chiamate, la posizione geografica dell’utente), e anche altre funzioni.

I database antivirali di Dr.Web sono state completate anche con i record che definiscono nuove versioni dei trojan Android.SmsSend.

Altre minacce a febbraio

All’inizio di febbraio, abbiamo registrato i casi di propagazione di malware tramite un’applicazione su Facebook. Questo incidente è descritto in un articolo pubblicato sul sito news.drweb.com.

File malevoli, rilevati a febbraio nel traffico e-mail

| 01.02.2013 00:00 - 28.02.2013 11:00 | ||

| 1 | BackDoor.Andromeda.22 | 1.18% |

| 2 | JS.Redirector.185 | 1.12% |

| 3 | Win32.HLLM.MyDoom.54464 | 0.53% |

| 4 | Win32.HLLM.MyDoom.33808 | 0.39% |

| 5 | Trojan.Necurs.97 | 0.39% |

| 6 | Trojan.PWS.Panda.786 | 0.39% |

| 7 | Trojan.DownLoad3.20933 | 0.39% |

| 8 | Trojan.PWS.Stealer.1932 | 0.39% |

| 9 | Trojan.Oficla.zip | 0.37% |

| 10 | Tool.PassView.525 | 0.33% |

| 11 | Trojan.Packed.2820 | 0.31% |

| 12 | SCRIPT.Virus | 0.29% |

| 13 | Trojan.PWS.Panda.655 | 0.29% |

| 14 | BackDoor.Tordev.8 | 0.29% |

| 15 | Win32.HLLM.Beagle | 0.27% |

| 16 | Trojan.Packed.196 | 0.27% |

| 17 | Trojan.PWS.Stealer.2155 | 0.26% |

| 18 | BackDoor.Andromeda.150 | 0.26% |

| 19 | Trojan.KeyLogger.16674 | 0.24% |

| 20 | Win32.HLLM.Graz | 0.24% |

File malevoli, rilevati a febbraio sui computer degli utenti

| 01.02.2013 00:00 - 28.02.2013 11:00 | ||

| 1 | Trojan.Fraudster.245 | 0.77% |

| 2 | SCRIPT.Virus | 0.70% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.63% |

| 4 | Adware.Downware.915 | 0.61% |

| 5 | JS.IFrame.387 | 0.52% |

| 6 | Adware.Downware.179 | 0.49% |

| 7 | Tool.Unwanted.JS.SMSFraud.10 | 0.42% |

| 8 | Trojan.Fraudster.394 | 0.36% |

| 9 | Adware.Webalta.11 | 0.36% |

| 10 | Tool.Skymonk.11 | 0.33% |

| 11 | Trojan.Fraudster.407 | 0.32% |

| 12 | Win32.HLLW.Shadow | 0.31% |

| 13 | Tool.Skymonk.12 | 0.30% |

| 14 | JS.Redirector.175 | 0.30% |

| 15 | Adware.Downware.910 | 0.29% |

| 16 | Adware.InstallCore.53 | 0.29% |

| 17 | Win32.HLLW.Autoruner1.33556 | 0.29% |

| 18 | Adware.Downware.774 | 0.29% |

| 19 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 20 | JS.Redirector.179 | 0.27% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti