Torna alla lista delle notizie

2 aprile 2013

Malware

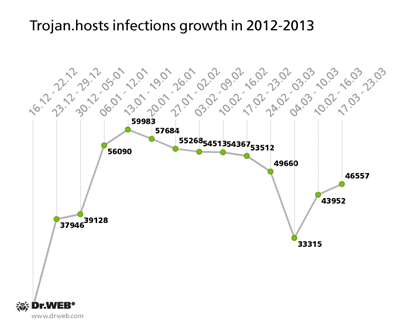

I dati raccolti dall’utility Dr.Web CureIt! rilevano che il programma malevolo più diffuso a marzo 2013 è stato Trojan.Hosts. Così sono stati registrati 186.496 casi di modifiche del file hosts (serve per tradurre indirizzi di rete in nomi DNS) eseguite da questi trojan il che ammonta ad oltre il dieci per cento del totale casi di infezione.

Le informazioni dettagliate riguardanti questa minaccia sono consultabili in una notizia pubblicata da Doctor Web. Di solito, i trojan “Hosts” si propagano da siti web violati su cui gli hacker caricano un interprete di comandi (shell). Tramite la shell i malintenzionati modificano il file .htacess e incorporano nel codice html uno script malevolo. Se l’utente visita tale sito compromesso, lo script incorporato visualizza una pagina web falsificata che contiene collegamenti ipertestuali a diverse applicazioni maligne. Un altro modo di propagazione dei Trojan.Hosts è l’utilizzo di programmi backdoor e downloader. La versione più diffusa di questi trojan risulta secondo i dati statistici di rilevamento Trojan.Hosts.6815.

Nei primi mesi dell’anno 2013, i Trojan.Hosts sono diventati un’epidemia. Ogni giorno Dr.Web rivelava oltre 9.500 casi di infezione. I numeri maggiori di rilevamenti sono stati a gennaio e a metà febbraio dopo di che, all’inizio di marzo è stato osservato un lieve calo, ma nella seconda metà di marzo i numeri sono cominciati ad aumentare di nuovo. Il diagramma sotto mostra questi cambiamenti.

Tra le altre minacce trovate a marzo sui computer infetti, dobbiamo segnalare il worm di rete Win32.HLLW.Phorpiex.54. Questo malware si diffonde tramite email di spam e copiandosi su dispositivi rimovibili. Le sue funzioni permettono ai malintenzionati di avere un accesso non autorizzato ai computer infetti.

Il quarto posto tra le minacce rilevate più spesso a marzo è occupato da un malware che manda SMS a pagamento, Trojan.SMSSend.2363, seguito da altri due trojan BackDoor.IRC.NgrBot.42 e Win32.HLLP.Neshta. La classifica delle minacce più diffuse a marzo è riportata di seguito:

| Nome | % |

|---|---|

| Trojan.Hosts | 10.96 |

| Trojan.Hosts.6815 | 1.62 |

| Win32.HLLW.Phorpiex.54 | 1.11 |

| Trojan.SMSSend.2363 | 1.02 |

| BackDoor.IRC.NgrBot.42 | 0.91 |

| Win32.HLLP.Neshta | 0.80 |

| Trojan.StartPage.48148 | 0.69 |

| Trojan.Click2.47013 | 0.66 |

| Trojan.MayachokMEM.4 | 0.59 |

| Win32.Sector.22 | 0.56 |

| Trojan.Mayachok.18024 | 0.56 |

| BackDoor.Andromeda.22 | 0.55 |

| Trojan.Mayachok.18582 | 0.54 |

| BackDoor.Butirat.245 | 0.51 |

| Trojan.Winlock.6426 | 0.47 |

| Exploit.CVE2012-1723.13 | 0.43 |

| Trojan.Popuper.42548 | 0.41 |

| Trojan.PWS.Panda.368 | 0.40 |

| Trojan.Hosts.6708 | 0.40 |

| Trojan.Rmnet | 0.39 |

Botnet

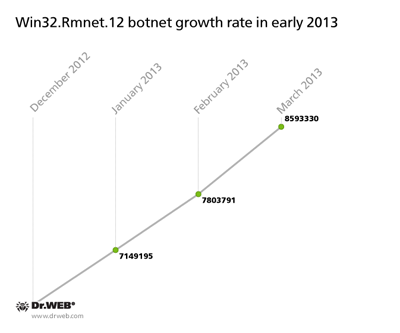

Alla fine del 2012, gli esperti di Doctor Web hanno supposto che la botnet del file virus Win32.Rmnet.12 continuerà a espandersi. I dati del dicembre scorso riferivano un numero totale di bot pari a 6,5 milioni. Il 27 marzo 2013 la botnet includeva già 8.593.330 computer infetti, così nei primi tre mesi del 2013 l’aumento è stato di 2 milioni. La crescita giornaliera della botnet Win32.Rmnet.12 è stata di 15–25 mila a gennaio e di 20–22 mila a febbraio e a marzo. Il grafico sotto visualizza la crescita della botnet nei mesi recenti.

Il file virus Win32.Rmnet.12 può eseguire le funzioni di backdoor agendo sulla base di comandi ricevuti da un server remoto. Inoltre il virus può rubare credenziali di client FTP da utilizzare per organizzare attacchi sulla rete o per infettare siti web. Le altre funzioni di Win32.Rmnet.12 permettono di incorporare contenuti estranei nelle pagine web visualizzate nel browser (web injection), reindirizzare il browser ai siti indicati dagli hacker e inviare a server remoti le informazioni inserite dall’utente in moduli sulla rete. Come altri file virus, Win32.Rmnet.12 è in grado di copiare se stesso e di infettare oggetti di file.

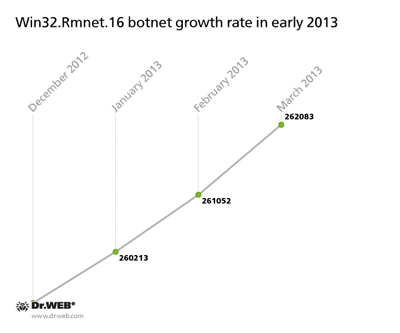

Va avanti anche l’espansione della botnet Win32.Rmnet.16, pur a un passo più lento rispetto a Win32.Rmnet. A dicembre 2012 la botnet di questo file virus comprendeva 259.458 macchine. Alla fine di marzo 2013 il numero è stato 262.083, quindi la botnet si è accresciuta di 2.625 nodi. Ogni giorno in media 20–30 computer si univano alla rete dannosa. Possiamo seguire i cambiamenti sul grafico sottostante.

Un'altra botnet, BackDoor.Dande include principalmente computer di aziende farmaceutiche e farmacie russe. Secondo i dati della fine dell’anno 2012, questa botnet univa 3.031 postazioni. I dati del 27 marzo 2013 mostrano che 3.066 computer infetti si trovano in Russia e circa 800 bot sono situati in altri paesi. In media, uno o due computer al giorno aderiscono alla rete BackDoor.Dande.

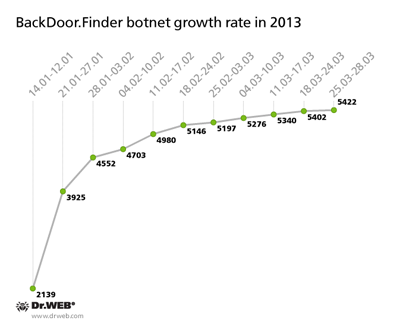

A gennaio 2013 Doctor Web ha scritto della diffusione (negli Stati Uniti) del cavallo di troia BackDoor.Finder che sostituisce query di ricerca nei browser Microsoft Internet Explorer, Mozilla Firefox, Maxthon, Google Chrome, Safari, Opera, Netscape o Avant. Per ora, 5.422 bot si sono connessi ai server controllati da Doctor Web. La crescita della botnet BackDoor.Finder è visualizzata dal seguente grafico:

Minaccia del mese

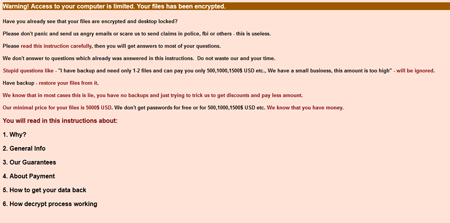

A marzo abbiamo osservato moltissimi casi in cui programmi ransomware prendevano in ostaggio i file degli utenti. Tra questi programmi dobbiamo segnalare Trojan.ArchiveLock.20 — un malware che comprime i file in un archivio WinRAR protetto da password. Fino a poco tempo fa, questo trojan era noto principalmente agli utenti russi, ma a marzo si è diffuso anche in Europa. Molteplici computer colpiti da questo malware si trovavano in Spagna, Italia e Francia. Per fare un esempio, dal 23 al 26 marzo, il servizio di supporto tecnico di Doctor Web ha ricevuto 150 richieste di assistenza dagli utenti italiani i cui file sono stati resi inaccessibili dal ransomware “ArchiveLock”. Altre richieste arrivano ancora.

Per propagare il ransomware, pirati informatici cercano di accedere al computer bersaglio tramite il protocollo RDP utilizzando il metodo “forza bruta”. Una volta avviato sul computer infetto, Trojan.ArchiveLock.20 genera un elenco dei file da codificare e poi cancella il Cestino e le copie backup dei file. Sulla base dell’elenco, il trojan comprime i file in archivi autoestraenti protetti da password utilizzando l’applicazione console WinRAR. I dati originari vengono distrutti tramite un’utility speciale, di conseguenza diventa impossibile recuperare i file rimossi.

Le informazioni su questa minaccia sono state pubblicate in un articolo sul sito di Doctor Web.

In alcuni casi, gli specialisti di Doctor Web possono ripristinare i file archiviati da Trojan.ArchiveLock.20. Questo genere di assistenza è disponibile tramite una richiesta del tipo Richiesta di cura.

Adware per Mac OS X

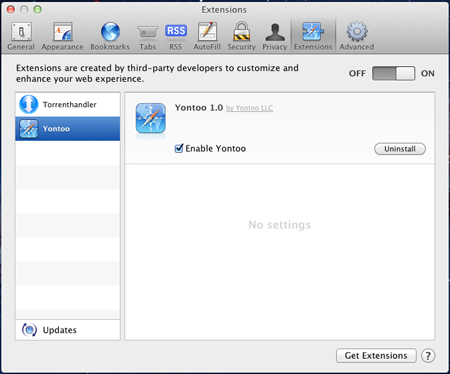

I trojan ideati per visualizzare pubblicità sui computer Windows non sono più una sorpresa, ma di recente sono apparse molteplici applicazioni malevole di pubblicità progettate per le altre piattaforme, compresa Mac OS X. Uno di questi adware è Trojan.Yontoo.1.

Trojan.Yontoo.1 si diffonde sotto forma di codec video, lettori multimediali, programmi di miglioramento di qualità video, acceleratori di download ecc. Sul Mac infetto il trojan installa plugin malevoli che possono funzionare in Safari, Google Chrome e Mozilla Firefox.

Il plugin riceve dal server remoto dei malintenzionati un file speciale che consente di incorporare in pagine web visitate diversi moduli pubblicitari di programmi di affiliazione. Inoltre il plugin trasmette sul server remoto le informazioni sui siti web visitati dall’utente. Doctor Web ha pubblicato un articolo analitico in cui questa minaccia viene descritta nel dettaglio.

Minacce per Android

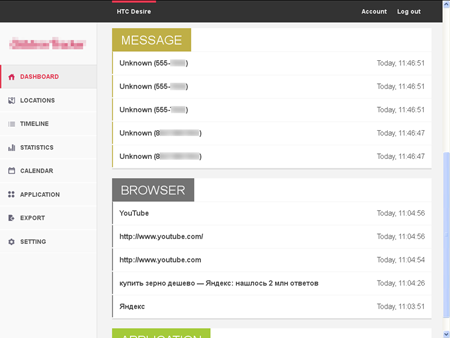

A marzo sono emerse tante minacce capaci di infettare il SO Android. All’inizio di marzo, i database antivirali Dr.Web sono stati completati con un trojan abbastanza semplice, nominato Android.Biggboss. Il trojan, studiato per gli utenti dei dispositivi Android in India, si propagava su diversi siti di software in applicazioni modificate dai malintenzionati. Una volta installato sul dispositivo Android, Android.Biggboss si caricava come un servizio di sistema insieme all’avvio del sistema operativo e visualizzava una finestra di dialogo che informava l’utente della ricezione di un messaggio importante mandato da un dipartimento risorse umane. Se l’utente apriva il messaggio, il trojan caricava nel browser un URL con un falso invito da parte dell’azienda TATA India Limited che non ha alcun rapporto alla vera società TATA. Nell’invito i truffatori descrivevano il potenziale lavoro e chiedevano di trasferire un importo a un conto bancario per garantire l’assunzione.

|

|

Inoltre, a marzo si sono propagati nuovi spyware: Android.EmailSpy.2.origin, Android.EmailSpy.3.origin e Android.EmailSpy.4.origin. Questi programmi, studiati per gli utenti giapponesi, rubavano informazioni dalle rubriche dei dispositivi Android. Gli spyware si nascondevano in vari tipi di applicazioni, per esempio emulatore di giochi, lettore video e fotocamera x-ray.

| |

|

|

Avviati sul dispositivo Android, questi programmi fanno finta di eseguire un processo e poi visualizzano un messaggio di errore o di impossibilità di compiere l’azione richiesta. Nello stesso tempo, i programmi raccolgono informazioni dalla rubrica e le inviano al server remoto.

|

|

|

È interessante che alcune versioni degli spyware possono mandare SMS ai numeri telefonici trovati nella rubrica. I messaggi contengono un collegamento al download degli spyware il che facilita la loro propagazione.

Altre minacce per Android rilevate a marzo, sono versioni della famiglia Android.SmsSend e spyware commerciali Android.Recon.3.origin e Program.Childtrack.1.origin.

File malevoli, rilevati a marzo nel traffico e-mail

| 01.03.2013 00:00 - 31.03.2013 23:00 | ||

| 1 | Trojan.Packed | 1.32% |

| 2 | Trojan.Inject2.23 | 1.28% |

| 3 | Trojan.Necurs.97 | 1.27% |

| 4 | JS.Redirector.155 | 1.07% |

| 5 | Trojan.PWS.Stealer.1932 | 0.92% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.63% |

| 7 | BackDoor.Slym.1498 | 0.54% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.48% |

| 9 | Trojan.PWS.Panda.547 | 0.44% |

| 10 | JS.Redirector.186 | 0.41% |

| 11 | Trojan.Packed.196 | 0.40% |

| 12 | SCRIPT.Virus | 0.33% |

| 13 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 14 | Trojan.PWS.Panda.655 | 0.31% |

| 15 | Trojan.Siggen5.528 | 0.30% |

| 16 | Trojan.DownLoader1.64229 | 0.28% |

| 17 | Exploit.CVE2012-0158.19 | 0.26% |

| 18 | Trojan.KillProc.22394 | 0.26% |

| 19 | Win32.HLLM.Graz | 0.26% |

| 20 | Win32.HLLM.Beagle | 0.25% |

File malevoli, rilevati a marzo sui computer degli utenti

| 01.03.2013 00:00 - 31.03.2013 23:00 | ||

| 1 | SCRIPT.Virus | 0.65% |

| 2 | Adware.Downware.915 | 0.63% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.54% |

| 4 | JS.IFrame.387 | 0.44% |

| 5 | Adware.Downware.179 | 0.44% |

| 6 | Tool.Unwanted.JS.SMSFraud.10 | 0.37% |

| 7 | JS.Redirector.175 | 0.34% |

| 8 | Trojan.Fraudster.407 | 0.33% |

| 9 | Trojan.Fraudster.394 | 0.33% |

| 10 | Adware.Webalta.11 | 0.33% |

| 11 | Trojan.Fraudster.424 | 0.31% |

| 12 | Adware.Downware.910 | 0.30% |

| 13 | Win32.HLLW.Shadow | 0.28% |

| 14 | Adware.InstallCore.99 | 0.28% |

| 15 | Trojan.PWS.SpySweep.389 | 0.27% |

| 16 | Tool.Skymonk.12 | 0.26% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.26% |

| 18 | Adware.InstallCore.53 | 0.26% |

| 19 | Tool.Skymonk.11 | 0.25% |

| 20 | JS.Redirector.179 | 0.24% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti