Torna alla lista delle notizie

11 aprile 2013

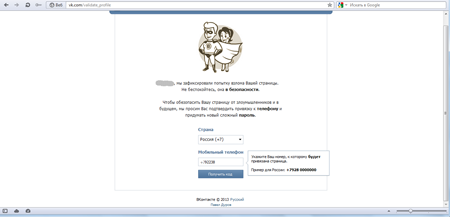

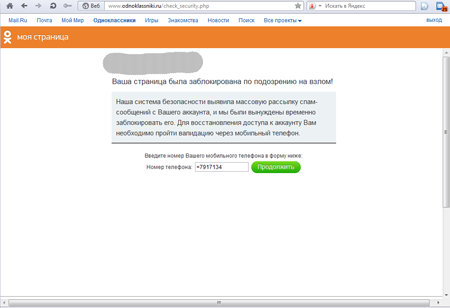

Il Servizio di supporto tecnico di Doctor Web ha ricevuto richieste di assistenza dagli utenti che non potevano entrare sulle pagine di alcuni social network russi. Invece delle rispettive pagine, il browser visualizzava un messaggio che informava l’utente del blocco del suo profilo e chiedeva di digitare un numero di cellulare e poi un codice che gli è stato mandato in un SMS. Qui riportiamo alcuni di questi messaggi fraudolenti (ideati per gli utenti dei social network VKontakte e Odnoklassniki):

“Si è verificato un tentativo di violazione del Suo profilo, però adesso non vi è alcun pericolo. Per proteggere anche in seguito la Sua pagina contro i malintenzionati, La preghiamo di confermare il Suo numero di cellulare e di pensare ad una password complessa”.

“La Sua pagina è stata bloccata per il sospetto di violazione! Il nostro sistema di sicurezza ha rivelato una spedizione di spam in grande quantità dal Suo account, perciò abbiamo dovuto bloccarlo provvisoriamente. Per recuperare l’accesso al Suo account, Lei dovrà validare l’account tramite il cellulare”.

L’aspetto delle pagine fraudolente e anche l’indirizzo visualizzato nella barra degli indirizzi del browser erano uguali a quelli dei siti originali. Oltre a ciò, i malintenzionati mostravano all’utente anche il suo nome vero, quindi non era facile accorgersi della falsificazione.

Un’indagine condotta dagli analisti di virus di Doctor Web ha dimostrato che Trojan.Zekos sfruttava la libreria di sistema rpcss.dll, parte del servizio di chiamata remota di procedure (RPC) nei sistemi operativi Microsoft Windows. Il cavallo di troia Trojan.Zekos che infetta la libreria può funzionare nei sistemi a 32 e a 64 bit. La prima versione di questo cavallo di troia è stata scoperta ancora all’inizio dell’anno 2012, però la variante recente dispone di certe differenze rispetto alle variati precedenti.

Trojan.Zekos consiste di più moduli. Una volta avviato sul computer compromesso, il trojan salva una sua copia cifrata in una delle cartelle di sistema come un file con un nome ed estensione casuali. Il trojan disabilita la protezione dei file Windows File Protection e cerca di elevare i propri privilegi nel sistema operativo. Poi il trojan modifica la libreria rpcss.dll aggiungendoci un codice studiato appositamente per caricare la copia del trojan nella memoria del computer. Inoltre, Trojan.Zekos modifica il driver del protocollo TCP/IP (tcpip.sys) per aumentare da 10 a 1.000.000 in un secondo la quantità di connessioni TCP simultanee.

Trojan.Zekos ha numerose e progredite funzioni maligne. Una delle sue possibilità è intercettare query DNS inviate dai processi dei browser Microsoft Internet Explorer, Mozilla Firefox, Chrome, Opera, Safari ecc. Pertanto, se l’utente cerca di visitare, per esempio, il sito di un social network popolare, il browser riceve un indirizzo IP scorretto come risposta alla rispettiva query DNS e invece del sito desiderato verrà visualizzato un sito creato dai truffatori. Tuttavia, la barra degli indirizzi del browser mostrerà l’URL corretto. Inoltre, Trojan.Zekos impedisce l’accesso ai siti di molti produttori di antivirus e ai server di Microsoft.

La definizione di questa minaccia e l’algoritmo di cura dei suoi effetti sul computer sono stati inseriti nei database antivirali di Dr.Web. Se il computer è stato infettato da Trojan.Zekos, si consiglia di controllare i dischi fissi tramite uno scanner antivirale o di servirsi dell’utility gratuita Dr.Web CureIt!.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti