Torna alla lista delle notizie

22 maggio 2013

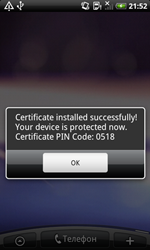

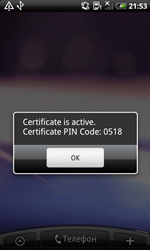

Il trojan che è stato rivelato dal team di Doctor Web alcuni giorni fa appartiene alla famiglia di malware Android.Pincer. Come la sua versione precedente, il trojan aggiornato si diffonde sotto forma di un certificato di sicurezza che sarebbe necessario installare sul dispositivo Android. Se un utente poco cauto esegue l’installazione e l’avvio del falso certificato di sicurezza, Android.Pincer.2.origin visualizza una notifica dicendo che il certificato di sicurezza è stato installato con successo e poi rimane inattivo per un tempo.

|  |

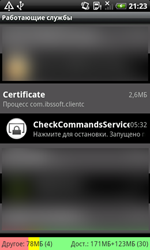

Per caricarsi insieme al sistema operativo, il trojan registra il servizio di sistema CheckCommandServices che in seguito funziona come un servizio in background.

Se è riuscito ad avviarsi dopo una successiva partenza del SO, Android.Pincer.2.origin connette al server remoto dei malintenzionati e ci carica informazioni riguardanti il dispositivo mobile, tra cui:

- nome del modello;

- numero seriale del dispositivo;

- IMEI;

- nome dell’operatore di telefonia;

- numero telefonico;

- lingua impostata come predefinita nel sistema operativo;

- versione del sistema operativo;

- informa se è disponibile l’accesso di root.

Il programma malevolo aspetta che i malintenzionati ci inviino un SMS di amministrazione con un testo del tipo "command: [nome comando]”. Sono possibili i seguenti comandi:

- start_sms_forwarding [numero telefonico] — cominciare ad intercettare SMS dal numero telefonico indicato;

- stop_sms_forwarding — cessare di intercettare SMS;

- send_sms [numero telefonico e testo] — inviare un SMS con i parametri indicati;

- simple_execute_ussd — eseguire una query USSD;

- stop_program — cessare di funzionare;

- show_message — visualizzare un messaggio sullo schermo del dispositivo mobile;

- set_urls — modificare l’indirizzo del server di controllo;

- ping — inviare un SMS con il testo pong a un numero prestabilito;

- set_sms_number — modificare il numero telefonico a cui viene inviato l’SMS con il testo pong.

Il comando start_sms_forwarding è particolarmente interessante perché permette ai malintenzionati di impostare un determinato numero telefonico per intercettare gli SMS che provengono da questo numero. Di conseguenza è possibile eseguire attacchi mirati e rubare informazioni speciali, per esempio messaggi inviati da sistemi di home banking che contengono codici mTAN o messaggi privati degli utenti. Sfruttando le funzioni del trojan, i criminali possono avere accesso anche a dati riservati che potrebbero arrivare sui dispositivi di dirigenti aziendali o ufficiali pubblici.

I prodotti Dr.Web per Android possono individuare il programma malevolo Android.Pincer.2.origin perciò i nostri utenti sono protetti dalle sue attività nocive.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti