Torna alla lista delle notizie

3 giugno 2013

Malware

Le informazioni statistiche raccolte dall’utility Dr.Web CureIt! mostrano che il malware più diffuso a maggio è stato Trojan.Hosts.6815 (rilevato sul 2,53% dei computer infetti). Il secondo posto è occupato da Trojan.Mods.1, un cavallo di troia che sostituisce contenuti delle pagine web visitate dall’utente, di cui abbiamo scritto in una nostra notizia. Le scansioni eseguite dall’utility Dr.Web CureIt! sui computer infetti hanno rilevato 15.830 copie di questo trojan (il 1,95% del totale). Come prima, è alto il numero dei programmi Trojan.Mayachok che si trovano nella memoria operativa dei computer infetti. Inoltre spesso vengono rilevati BackDoor.IRC.NgrBot.42 e diverse varianti di Trojan.Redirect. La tabella sottostante riporta le venti minacce più diffuse a maggio, secondo le statistiche di Dr.Web CureIt!:

| Nome | % |

|---|---|

| Trojan.Hosts.6815 | 2.55 |

| Trojan.Mods.1 | 2.01 |

| Trojan.MayachokMEM.7 | 1.50 |

| BackDoor.IRC.NgrBot.42 | 1.41 |

| Trojan.Redirect.147 | 1.36 |

| Trojan.Redirect.140 | 1.35 |

| Trojan.Hosts.6838 | 1.22 |

| Trojan.Mods.2 | 1.01 |

| Trojan.Packed.24079 | 0.97 |

| Trojan.DownLoader8.48947 | 0.85 |

| Trojan.Zekos | 0.85 |

| Trojan.PWS.Stealer.1932 | 0.74 |

| Win32.HLLP.Neshta | 0.71 |

| BackDoor.Gurl.2 | 0.69 |

| Trojan.Hosts.6708 | 0.59 |

| Trojan.SMSSend.2363 | 0.51 |

| Trojan.Packed.142 | 0.49 |

| Trojan.Packed.142 | 0.44 |

| Trojan.Packed.142 | 0.42 |

| Trojan.DownLoader9.19157 | 0.41 |

Botnet

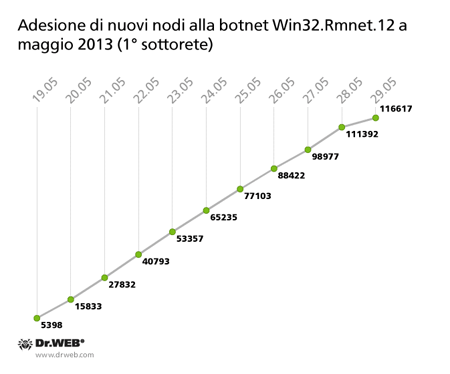

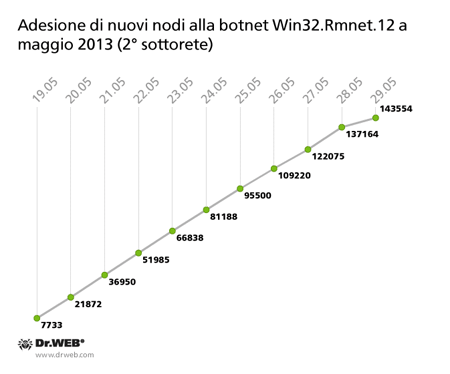

Attualmente, Doctor Web controlla due sottoreti della botnet creata sulla base del file virus Win32.Rmnet.12. A maggio 2013, il numero complessivo di nodi attivi è stato 619.346 nella prima sottorete e 459.524 nella seconda. Nell’ultima decade di maggio abbiamo notato un rialzo inaspettato. Così nell’arco di dieci giorni, 116.617 computer nuovi hanno aderito alla prima sottorete e 143.554 nodi si sono uniti alla seconda. Il numero medio giornaliero di nuovi bot è stato 11.000 e 14.000 rispettivamente. I diagrammi sottostanti illustrano la dinamica di queste sottoreti nel periodo dal 19 al 29 maggio 2013:

Nello stesso tempo, la botnet affine Win32.Rmnet.16 si espandeva molto lentamente: dal 19 al 29 maggio soli 181 computer nuovi si sono registrati in questa rete dannosa. Il numero totale di bot attivi è stato 5.220. Possiamo concludere che il file virus Win32.Rmnet.16 adesso non rappresenta alcun rischio di epidemia.

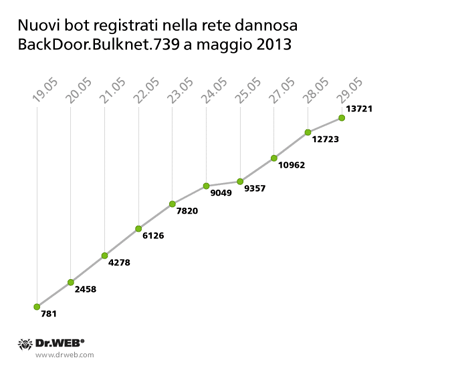

All’inizio di aprile 2013, Doctor Web ha informato di aver intercettato un server di gestione della botnet BackDoor.Bulknet.739. Questa rete dannosa viene utilizzata dai malintenzionati per inviare email di spam. La sua presenza è più grande in Italia, Francia, Turchia, Stati Uniti, Messico e Thailandia. Se all’inizio di aprile il server intercettato riceveva query da circa settemila computer compromessi, alla fine di maggio i bot attivi erano 17.242. Il seguente diagramma mostra la crescita avvenuta nel periodo dal 19 al 29 maggio.

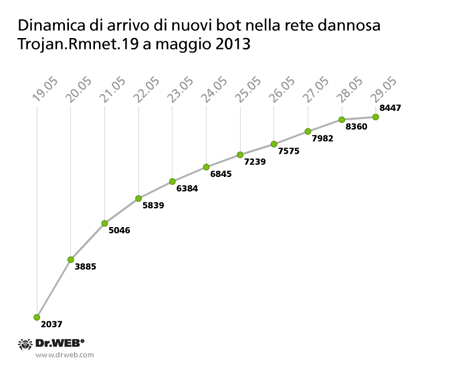

Alla fine di maggio, Doctor Web ha preso sotto controllo ancora un altro server della bot “Rmnet”. Nella sottorete appartenente a questo server, si propagano due moduli malevoli nuovi, chiamati con il nome generale Trojan.Rmnet.19. Uno di questi moduli cerca macchine virtuali, mentre l’altro disattiva gli antivirus Microsoft Security Essential, Norton Antivisus, Eset NOD32, Avast, Bitdefender, AVG installati sugli elaboratori compromessi. Per disattivare gli antivirus, il modulo emula un’azione dell’utente, cioè il clic su icone. Secondo i dati del 29 maggio, 20.235 nodi attivi risultano connessi al server di gestione intercettato da Doctor Web. Un’altra informazione: dal 19 al 29 maggio 8.447 nodi nuovi si sono registrati su questo server. Possiamo vedere i cambiamenti della sottorete sul seguente diagramma.

Le informazioni più dettagliate su questa minaccia sono state pubblicate in una notizia di Doctor Web.

Rimane attiva anche la botnet BackDoor.Dande. Il trojan BackDoor.Dande infetta sole postazioni su cui è installato un speciale software per l’ordine di farmaci e si occupa di rubare le informazioni riservate. Attualmente, Doctor Web sa dell’esistenza di due sottoreti, in una delle quali funzionano 331 postazioni compromesse, nell’altra 1.291.

Inoltre rimane attiva anche la botnet BackDoor.Flashback.39 composta da elaboratori Apple. Benché sia passato più di un anno dal momento della sua scoperta, questa rete dannosa funziona ancora e include 65.987 Mac infetti.

A febbraio 2013, Doctor Web ha comunicato del trojan Linux.Sshdkit che attacca server Linux. Questo malware è una libreria dinamica le cui versioni possono funzionare nelle distribuzioni Linux a 32 bit e a 64 bit. Una volta installato nel sistema, il cavallo di troia si incorpora nel processo sshd intercettando le funzioni di autenticazione. Dopo che l’utente ha inserito il login e la password, il cavallo di troia invia questi dati su un server remoto in possesso dei malintenzionati.

Doctor Web ha intercettato uno dei server di controllo di Linux.Sshdkit utilizzando il metodo ben conosciuto “sinkhole”. Analizzando le informazioni del server, abbiamo confermato che il trojan trasmette a server remoti le credenziali di accesso rubate dai server Linux attaccati. A maggio 2013, il trojan ha inviato sul server i dati di accesso a 562 server Linux, tra cui vi sono server di grandi hosting provider.

Minaccia del mese: Trojan.Facebook.311

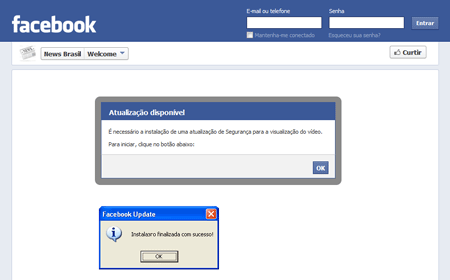

Gli utenti dei social network hanno già subito più attacchi da parte dei truffatori e propagatori di malware. A metà maggio, i social network sono stati assaliti dal programma Trojan.Facebook.311, un’estensione JavaScript per i browser Google Chrome e Mozilla Firefox. Le estensioni malevole si propagavano attraverso una pagina web creata dai malintenzionati che proponevano agli utenti incauti di scaricare un falso “aggiornamento di sicurezza per la riproduzione del video”.

Al momento dell’avvio del browser, Trojan.Facebook.311 installato cerca di scaricare dal server remoto un file contenente una serie di comandi dei malintenzionati. In seguito, le estensioni malevole incorporate nei browser aspettano il momento in cui l’utente accede al social network e poi cominciano a eseguire diverse azioni a nome dell’utente, per esempio: pubblicare uno status, mettere “Mi piace”, collocare una notizia sulla bacheca, mandare messaggi personali ecc. Il malware può funzionare non solo in Facebook, ma anche in Twitter e Google Plus, in particolare inviando spam agli utenti di questi social network. Sul sito di Doctor Web è stata pubblicata una notizia che racconta di questa minaccia in maggiori dettagli.

Attacco agli utenti di Skype

Il 23 maggio molte riviste sulla rete hanno riferito una spedizione dello spam mirata soprattutto agli utenti russi di Skype. I malintenzionati sfruttavano la messaggistica istantanea di Skype per inviare messaggi contenenti link malevoli a nome degli utenti inclusi nella rubrica. Se l’utente cliccava su tale collegamento, tramite i servizi di condivisione di file 4shared.com o dropbox.com si scaricava un archivio compresso con dentro il programma Trojan.Gapz.17 che poi scaricava Trojan.SkypeSpam.11. Lo scopo di questo trojan è inviare messaggi utilizzando contatti degli utenti di Skype, Windows Messenger, QIP, Google Talk e Digsby.

La definizione di Trojan.SkypeSpam.11 è stata aggiunta ai database di Dr.Web ancora il 22 maggio.

Minacce per Android

L’ultimo mese primaverile non è stato un periodo tranquillo per gli utenti della piattaforma mobile Android. A maggio abbiamo osservato la comparsa di una serie di spyware studiati per rubare informazioni confidenziali dai dispositivi Android.

Così l’applicazione malevola Android.Pincer.2.origin, scoperta a metà maggio, è un trojan pericoloso che può intercettare SMS in entrata e rimandarli a un server remoto. Gli autori di Android.Pincer.2.origin hanno previsto la possibilità di individuare SMS che arrivano da un numero di telefono determinato. Per attivare questa possibilità, i malintenzionati inviano al trojan un comando appropriato tramite SMS. Il malware che si diffonde sotto forma di un certificato di sicurezza rappresenta una seria minaccia per i proprietari dei dispositivi Android poiché gli SMS intercettati possono contenere codici mTAN inviati dai sistemi di home banking o altre informazioni sensibili degli utenti. Una notizia pubblicata sul sito di Doctor Web descrive questo malware in più dettagli.

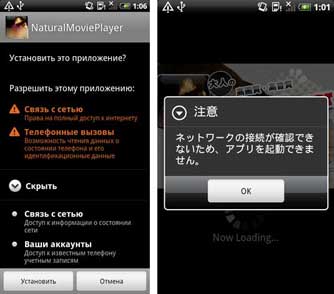

Inoltre, a maggio è stato scoperto un ennesimo spyware orientato agli utenti giapponesi. Android.AccSteal.1.origin si propagava sotto forma di un’applicazione “per adulti”, come anche altri malware di questo tipo. Una volta avviata sul dispositivo mobile, l’applicazione caricava verso il server remoto dei malintenzionati le seguenti informazioni riservate: nome dell’account Google Mail, IMEI, nome del modello del dispositivo mobile, numero di cellulare dell’utente.

A differenza dei malware simili, quest’applicazione esegue effettivamente le funzioni aspettate dall’utente, cioè permette di visualizzare filmati erotici, ma questa possibilità è disponibile solo se il dispositivo è connesso a Internet di cui il programma informa l’utente in una finestra di dialogo. Tenendo presente che Android.AccSteal.1.origin si diffonde attraverso un sito fraudolento che imita un aspetto di Google Play già obsoleto, possiamo ipotizzare che i malintenzionati vogliano distrarre l’attenzione degli utenti da questo fatto per assicurare più avvii dell’applicazione e di conseguenza più furti delle informazioni confidenziali.

I criminali informatici non hanno risparmiato neanche gli utenti cinesi. Il trojan – spyware Android.Roids.1.origin che a maggio si diffondeva su un forum cinese popolare sotto forma di un’utility di sistema è in grado di trasmettere al server remoto una quantità impressionante di informazioni sensibili. Tali informazioni includono l’elenco delle applicazioni installate, il registro di SMS e chiamate, la rubrica, la lista di file salvati sulla scheda di memoria e altri dati. Oltre a ciò, il trojan è capace di registrare conversazioni nelle chiamate e di localizzare l’utente tramite le coordinate GPS.

File malevoli, rilevati a maggio nel traffico e-mail

| 01.05.2013 00:00 - 30.05.2013 18:00 | ||

| 1 | Trojan.PWS.Panda.3734 | 1.49% |

| 2 | Trojan.PWS.Panda.4379 | 1.20% |

| 3 | Trojan.Oficla.zip | 0.90% |

| 4 | Trojan.Packed.196 | 0.80% |

| 5 | Trojan.Inject2.23 | 0.75% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.63% |

| 7 | Trojan.DownLoader9.17531 | 0.58% |

| 8 | Trojan.PWS.Stealer.2877 | 0.54% |

| 9 | Trojan.PWS.Panda.655 | 0.54% |

| 10 | Trojan.PWS.Stealer.946 | 0.53% |

| 11 | Trojan.Packed.666 | 0.53% |

| 12 | Exploit.CVE2012-0158.28 | 0.49% |

| 13 | Trojan.PWS.Stealer.2833 | 0.46% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 15 | Trojan.PWS.Stealer.2824 | 0.39% |

| 16 | Trojan.PWS.Stealer.2861 | 0.39% |

| 17 | Trojan.PWS.Stealer.2864 | 0.37% |

| 18 | Exploit.CVE2012-0158.27 | 0.34% |

| 19 | BackDoor.IRC.NgrBot.42 | 0.34% |

| 20 | VBS.Rmnet.2 | 0.32% |

File malevoli, rilevati a maggio sui computer degli utenti

| 01.05.2013 00:00 - 30.05.2013 18:00 | ||

| 1 | SCRIPT.Virus | 0.71% |

| 2 | Adware.Downware.915 | 0.71% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.50% |

| 4 | Win32.HLLW.MyBot | 0.48% |

| 5 | Adware.InstallCore.115 | 0.47% |

| 6 | Adware.Downware.179 | 0.45% |

| 7 | Adware.InstallCore.114 | 0.45% |

| 8 | Adware.Downware.1157 | 0.44% |

| 9 | Adware.InstallCore.101 | 0.36% |

| 10 | Tool.Unwanted.JS.SMSFraud.29 | 0.33% |

| 11 | Adware.Webalta.11 | 0.33% |

| 12 | Adware.Downware.1132 | 0.32% |

| 13 | Tool.Unwanted.JS.SMSFraud.10 | 0.31% |

| 14 | Trojan.Hosts.6708 | 0.30% |

| 15 | BackDoor.IRC.NgrBot.42 | 0.28% |

| 16 | Trojan.DownLoader9.19157 | 0.28% |

| 17 | Tool.Skymonk.11 | 0.28% |

| 18 | Trojan.Hosts.6838 | 0.28% |

| 19 | Win32.HLLW.Shadow | 0.27% |

| 20 | Win32.HLLW.Autoruner.59834 | 0.26% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti