Torna alla lista delle notizie

7 giugno 2013

Il malware Android.Tempur.1.origin scoperto dagli esperti della sicurezza informatica il mese scorso è un cavallo di troia ideato soprattutto per rubare informazioni riservate dei clienti delle banche in Corea del Sud. A seconda della versione di Android.Tempur.1.origin, i dati raccolti dal malware possono includere il nome dell’utente e il suo identificatore unico, il numero dell’assicurazione sociale, la password dell’account, il numero del conto bancario, il numero di cellulare e così via.

Fino ad adesso, uno dei modi conosciuti di propagazione era il seguente: l’applicazione malevola veniva introdotta sul dispositivo tramite un altro malware – un dropper che conteneva alcune varianti di Android.Tempur.1.origin. Ogni variante imitava l’aspetto dell’applicazione client ufficiale di una o altra banca sudcoreana. Il collegamento per il download del file apk del dropper mascherato veniva inviato dai malintenzionati in SMS e portava al dominio cect[xxx].com.

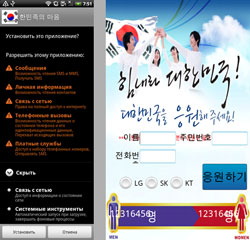

Il dropper, inserito nei database di Dr.Web sotto il nome Android.MulDrop.8.origin, ha una funzione particolare. Prima di installare una versione di Android.Tempur.1.origin che imita un client di e-banking, il dropper cerca sul dispositivo client veri e se li trova, esegue la disinstallazione nel seguente modo. Se sul dispositivo è disponibile l’accesso di root, il dropper modifica gli attributi delle applicazioni client trovate e in seguito a quest’azione può rimuoverle senza partecipazione dell’utente. Altrimenti, si esegue la procedura standard di rimozione con cui all’utente viene visualizzata la finestra di dialogo corrispondente. Una volta i client di e-banking originali sono stati rimossi, il trojan installa le loro copie fraudolente.

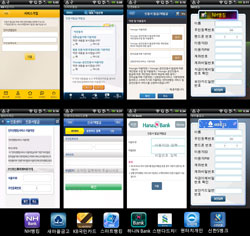

Se l’installazione è riuscita, le versioni conosciute di Android.Tempur.1.origin illudono l’utente con il loro aspetto simile all’interfaccia delle applicazioni di e-banking originali. Senza avere alcuni sospetti, l’utente digita nei campi corrispondenti del trojan le credenziali di autenticazione o informazioni personali. In seguito, il trojan invia questi dati ai criminali informatici. Un’altra funzione dannosa di Android.Tempur.1.origin è la possibilità di intercettare SMS che arrivano sul dispositivo e trasmettere le informazioni relative sul server remoto. Questa funzione può essere utilizzata dai truffatori per conoscere codici mTAN che le banche mandano in SMS ai clienti e per rubare altre informazioni personali dei proprietari dei dispositivi.

Oltre a ciò, il malware è in grado di seguire chiamate effettuate dal telefonino e di spedire SMS a numeri premium i cui costi vengono addebitati sul conto dell’utente a sua insaputa. Il trojan riceve parametri necessari per eseguire queste azioni dal server remoto dei malintenzionati.

Analizzando questa minaccia, gli esperti della società Doctor Web hanno individuato una nuova variante di Android.Tempur.1.origin che possiede le stesse funzioni delle altre versioni, ma il metodo di propagazione è diverso. Il file apk con dentro il malware si scarica immediatamente dal server remoto dei malintenzionati, e il dropper non si usa più. L’indirizzo del server web degli hacker è anche cambiato: adesso è korea[xxxx].com.

Questo malware rappresenta una seria minaccia per gli utenti poiché è capace di impadronirsi delle informazioni riservate, in particolare, dei dati bancari. Tali informazioni possono essere sfruttate dai criminali per ricatto, estorsione e furto del denaro. I dati degli SMS e chiamate raccolti sul dispositivo potrebbero essere utilizzati in vari schemi fraudolenti.

Le minacce descritte sopra possono essere rilevate dal nostro metodo Origins Tracing™ e quindi gli utenti dei prodotti Dr.Web per Android sono protetti contro di esse in modo sicuro.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti