Torna alla lista delle notizie

10 giugno 2013

Doctor Web ha informato sulle prime versioni di Linux.Sshdkit a febbraio 2013. Questo malware è una libreria dinamica che può funzionare nelle versioni di Linux a 32 bit e a 64 bit. Una volta installato nel sistema operativo, il cavallo di troia si incorpora nel processo “sshd” intercettando le funzioni di autenticazione. Dopo che la sessione è stata stabilita e l’utente ha inserito il login e la password, il cavallo di troia invia le credenziali su un server remoto in possesso dei malintenzionati.

Gli esperti di Doctor Web hanno intercettato alcuni server di controllo della versione precedente di Linux.Sshdkit. Oltre alla raccolta di dati statistici, abbiamo potuto determinare gli indirizzi delle macchine infette. In totale a maggio 2013, il trojan ha mandato sul server controllato da Doctor Web le credenziali di accesso a 562 server Linux, alcuni dei quali appartengono a maggiori hosting provider.

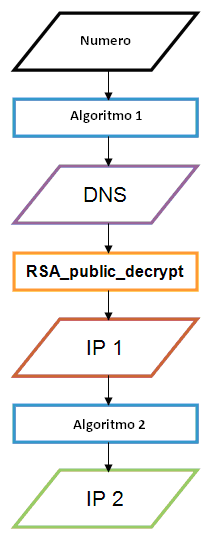

La nuova versione scoperta dagli esperti di Doctor Web è stata nominata Linux.Sshdkit.6. Anche questo malware è una libreria dinamica, e attualmente è stata trovata una sua variante per i sistemi operativi Linux a 64 bit. Rispetto a quella precedente, la nuova versione di Linux.Sshdkit è stata modificata dagli hacker per impedire agli specialisti di sicurezza informatica di intercettare le credenziali rubate. Per esempio, gli autori hanno cambiato il metodo con cui il trojan determina gli indirizzi dei server su cui deve mandare le informazioni rubate. Adesso per computare l’indirizzo del server destinatario, il programma malevolo utilizza un record di testo speciale che contiene dati cifrati tramite una chiave RSA di 128 byte. La figura sottostante dimostra l’algoritmo di generazione dell’indirizzo del server destinatario.

Inoltre, gli autori del trojan hanno modificato il suo algoritmo di ricezione comandi: adesso al programma malevolo si trasferisce una stringa speciale per la quale si controlla il valore di hash.

I cavalli di troia della famiglia Linux.Sshdkit rappresentano un serio rischio per i server Linux perché danno possibilità ai malintenzionati di ottenere dati per effettuare un accesso non autorizzato al server. Gli esperti di Doctor Web consigliano agli amministratori dei server Linux di controllare la presenza di questa minaccia nel sistema operativo.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti